Architecture côté serveur NAP

Notes

La plateforme de protection d’accès réseau n’est pas disponible à partir de Windows 10

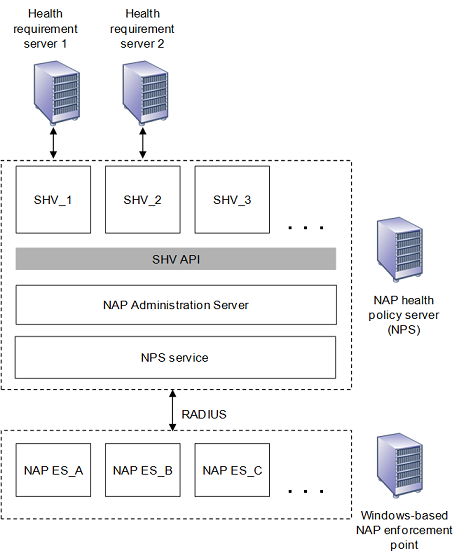

L’architecture de plateforme côté serveur NAP utilise des ordinateurs exécutant Windows Server 2008. La figure suivante illustre l’architecture de la prise en charge côté serveur pour la plateforme NAP, composée de points d’application NAP basés sur Windows et d’un serveur de stratégie d’intégrité NAP.

Un point d’application NAP basé sur Windows a une couche de composants NAP Enforcement Server (ES). Chaque NAP ES est défini pour un type d’accès ou de communication réseau différent. Par exemple, il existe un NAP ES pour les connexions VPN d’accès à distance et un NAP ES pour la configuration DHCP. Nap ES est généralement mis en correspondance avec un type spécifique de client compatible NAP. Par exemple, dhcp NAP ES est conçu pour fonctionner avec un client d’application NAP (EC) basé sur DHCP. Les éditeurs de logiciels tiers ou Microsoft peuvent fournir des SERVICES NAP ES supplémentaires pour la plateforme NAP. Un NAP ES obtient l’instruction SSoH (System Statement of Health) de son ENVIRONNEMENT NAP correspondant et l’envoie à un serveur de stratégie d’intégrité NAP en tant qu’attribut VSA (Remote Authentication Dial-in User Service) de RADIUS Access-Request message

Comme indiqué dans la figure d’architecture côté serveur, le serveur de stratégie d’intégrité NAP comporte les composants suivants :

Service NPS (Network Policy Server)

Reçoit le message radius Access-Request, extrait l’authentification unique et le transmet au composant Serveur d’administration NAP. Le service NPS est fourni avec Windows Server 2008.

Serveur d’administration NAP

Facilite la communication entre le service NPS et les validateurs d’intégrité système (SHV). Le composant Serveur d’administration NAP est fourni avec la plateforme NAP.

Couche de composants SHV

Chaque SHV est défini pour un ou plusieurs types d’informations d’intégrité système et peut être mis en correspondance avec un SHA. Par exemple, il peut y avoir un SHV pour un programme antivirus. Un SHV peut être mis en correspondance avec un ou plusieurs serveurs d’exigences d’intégrité. Par exemple, un SHV pour la vérification des signatures antivirus est mis en correspondance avec le serveur qui contient le dernier fichier de signature. Les shVs n’ont pas besoin d’avoir un serveur d’exigences d’intégrité correspondant. Un SHV peut simplement indiquer aux clients compatibles NAP de case activée paramètres système locaux pour s’assurer qu’un pare-feu basé sur l’hôte est activé. Windows Server 2008 inclut le validateur d’intégrité Sécurité Windows (WSHV). Des shV supplémentaires sont fournis par des fournisseurs de logiciels tiers ou par Microsoft en tant que modules complémentaires à la plateforme NAP.

SHV API

Fournit un ensemble d’appels de fonction qui permettent aux shV de s’inscrire auprès du composant Serveur d’administration NAP, de recevoir des instructions d’intégrité (SoHs) du composant Serveur d’administration NAP et d’envoyer des réponses d’intégrité (SoHR) au composant Serveur d’administration NAP. L’API SHV est fournie avec la plateforme NAP. Consultez les interfaces NAP suivantes : INapSystemHealthValidator et INapSystemHealthValidationRequest.

Comme décrit précédemment, la configuration la plus courante pour l’infrastructure côté serveur NAP se compose de points d’application NAP fournissant un accès réseau ou une communication d’un type spécifique et de serveurs de stratégie d’intégrité NPS distincts fournissant la validation et la correction de l’intégrité du système. Il est possible d’installer le service NPS en tant que serveur de stratégie d’intégrité NAP sur des points d’application NAP windows individuels. Toutefois, dans cette configuration, chaque point d’application NAP doit ensuite être configuré séparément avec des stratégies d’accès réseau et d’intégrité. La configuration recommandée consiste à utiliser des serveurs de stratégie d’intégrité NAP distincts.

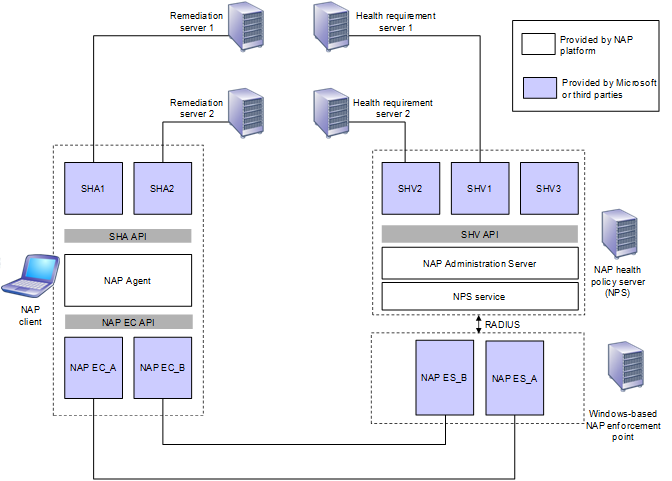

L’architecture NAP globale se compose des ensembles de composants suivants :

- Les trois composants clients NAP (une couche SHA, l’agent NAP et une couche NAP EC).

- Les quatre composants côté serveur NAP (une couche SHV, le serveur d’administration NAP, le service NPS et une couche NAP ES sur les points d’application NAP basés sur Windows).

- Les serveurs d’exigences d’intégrité, qui sont des ordinateurs qui peuvent fournir des exigences d’intégrité système actuelles pour les serveurs de stratégie d’intégrité NAP.

- Serveurs de correction, qui sont des ordinateurs qui contiennent des ressources de mise à jour d’intégrité auxquelles les clients NAP peuvent accéder pour corriger leur état non conforme.

La figure suivante montre les relations entre les composants de la plateforme NAP.

Notez la correspondance des ensembles de composants suivants :

Les NAP ECs et les NAP ES sont généralement mis en correspondance.

Par exemple, l’EC NAP DHCP sur le client NAP est mis en correspondance avec l’environnement NAP ES DHCP sur le serveur DHCP.

Les serveurs SHA et de correction peuvent être mis en correspondance.

Par exemple, un sha antivirus sur le client est mis en correspondance avec un serveur de correction de signature antivirus.

Les VSH et les serveurs d’exigences d’intégrité peuvent être mis en correspondance.

Par exemple, un antivirus SHV sur le serveur de stratégie d’intégrité NAP peut être mis en correspondance avec un serveur d’exigences d’intégrité antivirus.

Les éditeurs de logiciels tiers peuvent étendre la plateforme NAP des manières suivantes :

Créez une méthode par laquelle l’intégrité d’un client NAP est évaluée.

Les éditeurs de logiciels tiers doivent créer un SHA pour le client NAP, un SHV pour le serveur de stratégie d’intégrité NAP et, si nécessaire, des serveurs d’exigence d’intégrité et de correction. Si les serveurs d’exigence d’intégrité ou de correction existent déjà, tels qu’un serveur de distribution de signature antivirus, seuls les composants SHA et SHV correspondants doivent être créés. Dans certains cas, les serveurs d’exigence d’intégrité ou de correction ne sont pas nécessaires.

Créez une méthode pour appliquer des exigences d’intégrité pour l’accès réseau ou la communication.

Les éditeurs de logiciels tiers doivent créer un ENVIRONNEMENT NAP sur le client NAP. Si la méthode d’application utilise un service Windows, les éditeurs de logiciels tiers doivent créer un service NAP ES correspondant qui communique avec un serveur de stratégie d’intégrité NAP à l’aide du protocole RADIUS ou à l’aide du service NPS installé sur le point d’application NAP en tant que proxy RADIUS.

Les sections suivantes décrivent plus en détail les composants de l’architecture côté serveur NAP.

Serveur d’application NAP

Un serveur d’application nap (ES) autorise un certain niveau d’accès réseau ou de communication, peut transmettre le status d’intégrité d’un client NAP au serveur de stratégie d’intégrité réseau à des fins d’évaluation et, en fonction de la réponse, peut fournir l’application d’un accès réseau limité.

Les services NAP ES inclus dans Windows Server 2008 sont les suivants :

IPsec NAP ES pour les communications protégées par IPsec.

Pour les communications protégées par IPsec, l’autorité d’inscription d’intégrité (HRA), un ordinateur exécutant Windows Server 2008 et IIS (Internet Information Services) qui obtient des certificats d’intégrité auprès d’une autorité de certification pour les ordinateurs conformes, transmet les informations de status d’intégrité du client NAP au serveur de stratégie d’intégrité NAP.

Un NAPES DHCP pour la configuration d’adresse IP basée sur DHCP.

L’environnement DHCP NAP ES est une fonctionnalité du service serveur DHCP qui utilise les messages DHCP standard pour communiquer avec l’environnement ENVIRONNEMENT NAP DHCP sur un client NAP. L’application du protocole DHCP pour un accès réseau limité s’effectue via les options DHCP.

Une passerelle TS (Terminal Services) NAP ES pour les connexions basées sur un serveur de passerelle TS.

Pour les connexions VPN d’accès à distance et les connexions authentifiées 802.1X, les fonctionnalités du service NPS utilisent des messages PEAP-TLV entre les clients NAP et le serveur de stratégie d’intégrité NAP. L’application vpn s’effectue par le biais de filtres de paquets IP appliqués à la connexion VPN. L’application de la version 802.1X est effectuée sur le périphérique d’accès réseau 802.1X en appliquant des filtres de paquets IP à la connexion ou en affectant à la connexion un ID de réseau local virtuel correspondant au réseau restreint.

Serveur d’administration NAP

Le composant Serveur d’administration NAP fournit les services suivants :

- Obtient les SSoH à partir de NAP ES via le service NPS.

- Distribue les soHs dans les SSoH aux validateurs d’intégrité système (SHV) appropriés.

- Collecte les soHR des shVs et les transmet au service NPS à des fins d’évaluation.

Service NPS

RADIUS est un protocole largement déployé qui permet l’authentification centralisée, l’autorisation et la comptabilité de l’accès réseau, décrit dans Demandes de commentaires (RFC) 2865 et 2866. Développé à l’origine pour l’accès à distance à distance, RADIUS est désormais pris en charge par les points d’accès sans fil, l’authentification des commutateurs Ethernet, des serveurs VPN, des serveurs d’accès DSL (Digital Subscriber Line) et d’autres serveurs d’accès réseau.

NPS est l’implémentation d’un serveur RADIUS et d’un proxy dans Windows Server 2008. NPS remplace le service d’authentification Internet (IAS) dans Windows Server 2003. Pour la plateforme NAP, le service NPS inclut le composant Serveur administrateur NAP, la prise en charge de l’API SHV et des shV installables, ainsi que des options de configuration des stratégies d’intégrité.

En fonction des sohrs des shVs et des stratégies d’intégrité configurées, le service NPS crée une déclaration de réponse d’intégrité système (SSoHR), qui indique si le client NAP est conforme ou non conforme et inclut l’ensemble de SoHR des shV.

Validateur d’intégrité du système (SHV)

Un SHV reçoit un soH du serveur d’administration NAP et compare les informations de status d’intégrité du système avec l’état d’intégrité du système requis. Par exemple, si le SoH provient d’un sha antivirus et contient le numéro de version du dernier fichier de signature de virus, le SHV antivirus correspondant peut case activée avec le serveur d’exigences d’intégrité de l’antivirus pour le numéro de version le plus récent afin de valider le soH du client NAP.

Le SHV retourne un soHR au serveur d’administration NAP. Le SoHR peut contenir des informations sur la façon dont le SHA correspondant sur le client NAP peut répondre aux exigences d’intégrité système actuelles. Par exemple, le SoHR envoyé par l’antivirus SHV peut indiquer à l’antivirus SHA sur le client NAP de demander la dernière version du fichier de signature antivirus à partir d’un serveur de signature antivirus spécifique par nom ou adresse IP.