Utilizzo dell'autenticazione moderna ibrida con Outlook per iOS e Android

L'app Outlook per iOS e Android è progettata come il modo migliore per sperimentare Microsoft 365 o Office 365 nel dispositivo mobile usando i servizi Microsoft per trovare, pianificare e assegnare priorità alla vita quotidiana e al lavoro. Outlook offre la sicurezza, la privacy e il supporto necessari proteggendo al tempo stesso i dati aziendali tramite funzionalità quali Microsoft Entra l'accesso condizionale e Intune criteri di protezione delle app. Le sezioni seguenti offrono una panoramica dell'architettura ibrida dell'autenticazione moderna, dei prerequisiti necessari per la distribuzione e di come distribuire in modo sicuro le cassette postali locali di Outlook per iOS e Android per Exchange.

Architettura Microsoft Cloud per i clienti dell'edizione ibrida di Exchange Server

Outlook per iOS e Android è un'applicazione supportata dal cloud. Questa caratteristica indica che l'esperienza è costituita da un'app installata localmente basata su un servizio sicuro e scalabile in esecuzione nel cloud Microsoft.

Per Exchange Server cassette postali, l'architettura di Outlook per iOS e Android è integrata direttamente nel cloud Microsoft, offrendo ai clienti maggiori vantaggi, ad esempio sicurezza, privacy, conformità predefinita e operazioni trasparenti a cui Microsoft si impegna nel Centro protezione Microsoft e nel Centro protezione di Azure.

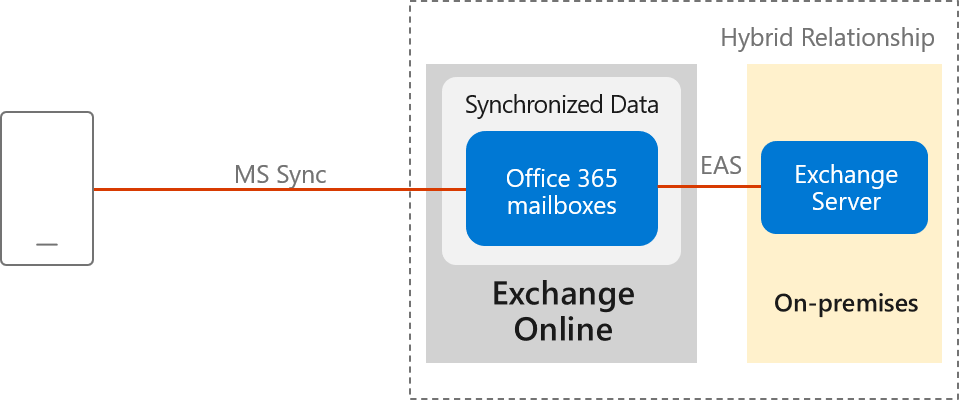

All'interno dell'architettura basata su Microsoft 365 o Office 365, Outlook per iOS e Android usa la tecnologia di sincronizzazione Microsoft nativa per la sincronizzazione dei dati protetta da una connessione end-to-end protetta da TLS, tra Microsoft 365 o Office 365 e l'app.

La connessione Exchange ActiveSync (EAS) tra Exchange Online e l'ambiente locale consente la sincronizzazione dei dati locali degli utenti e include quattro settimane di posta elettronica, tutti i dati del calendario, tutti i dati di contatto e lo stato fuori sede nel tenant Exchange Online. Questi dati vengono rimossi automaticamente da Exchange Online dopo 30 giorni quando l'account viene eliminato in Microsoft Entra ID.

La sincronizzazione dei dati tra l'ambiente locale ed Exchange Online si verifica indipendentemente dal comportamento degli utenti. Questa indipendenza garantisce che sia possibile inviare rapidamente nuovi messaggi ai dispositivi.

L'elaborazione delle informazioni in Microsoft Cloud abilita funzioni e funzionalità avanzate, come la categorizzazione della posta elettronica per Posta in arrivo evidenziata, un'esperienza personalizzata per viaggi e calendario e una velocità di ricerca migliorata. L'adozione del cloud per l'elaborazione intensiva e la riduzione al minimo delle risorse necessarie per i dispositivi degli utenti consente di ottimizzare la stabilità e le prestazioni dell'app. Infine, consente a Outlook di creare funzionalità che funzionano su tutti gli account di posta elettronica, indipendentemente dalle funzionalità tecnologiche dei server sottostanti (ad esempio versioni diverse di Exchange Server, Microsoft 365 o Office 365).

In particolare, questa nuova architettura è caratterizzata dai miglioramenti seguenti:

supporto Enterprise Mobility + Security: i clienti possono sfruttare i vantaggi di Microsoft Enterprise Mobility + Security (EMS), tra cui Microsoft Intune e Microsoft Entra ID P1 o P2, per abilitare la condizionale criteri di accesso e Intune protezione delle app, che controllano e proteggeno i dati di messaggistica aziendale nel dispositivo mobile.

Completamente basati su Microsoft Cloud: i dati delle cassette postali locali sono sincronizzati in Exchange Online, che offre i vantaggi della sicurezza, della privacy, della conformità e delle operazioni trasparenti a cui Microsoft esegue il commit nel Centro protezione Microsoft.

OAuth protegge le password degli utenti: Outlook usa l'autenticazione moderna ibrida (OAuth) per proteggere le credenziali degli utenti. L'autenticazione moderna ibrida fornisce a Outlook un meccanismo sicuro per accedere ai dati di Exchange senza mai toccare o archiviare le credenziali dell'utente. All'accesso, l'utente esegue l'autenticazione direttamente su una piattaforma di identità (Microsoft Entra ID o un provider di identità locale come ADFS) e riceve un token di accesso in cambio, che concede a Outlook l'accesso alla cassetta postale o ai file dell'utente. Il servizio non ha accesso alla password dell'utente in qualsiasi momento.

Fornisce ID dispositivo univoci: Ogni connessione di Outlook è registrata in modo univoco in Microsoft Intune e, pertanto, può essere gestita come una connessione univoca.

Sblocca le nuove funzionalità in iOS e Android: questo aggiornamento consente all'app Outlook di sfruttare le funzionalità native di Microsoft 365 o Office 365 attualmente non supportate in Exchange locale, ad esempio l'uso di ricerca completa Exchange Online e Posta in arrivo evidenziata. Queste funzionalità sono disponibili solo quando si usa Outlook per iOS e Android.

Nota

La gestione dei dispositivi tramite l'interfaccia di amministrazione di Exchange locale non è possibile. È necessario disporre di Intune per gestire i dispositivi mobili.

Sicurezza dei dati, accesso e controlli

Con la sincronizzazione dei dati locali con Exchange Online, i clienti hanno delle domande sulla sicurezza dei dati in Exchange Online. La crittografia in Microsoft Cloud illustra in che modo BitLocker viene usato per la crittografia a livello di volume. Crittografia dei servizi con La chiave del cliente Microsoft Purview è supportata nell'architettura di Outlook per iOS e Android, ma si noti che l'utente deve avere una licenza di Office 365 Enterprise E5 (o le versioni corrispondenti di tali piani per enti pubblici o istruzione) per avere un criterio di crittografia assegnato usando il cmdlet set-mailuser.

Per impostazione predefinita, i tecnici Microsoft non dispongono di privilegi amministrativi permanenti e di accesso permanente ai contenuti dei clienti in Microsoft 365 o Office 365. Controlli di accesso amministrativi illustra lo screening del personale, i controlli in background, Lockbox e Customer Lockbox e altro ancora.

La documentazione iso audited Controls on Service Assurance fornisce lo stato dei controlli controllati dagli standard e dalle normative di sicurezza delle informazioni globali implementati da Microsoft 365 e Office 365.

Flusso di connessione

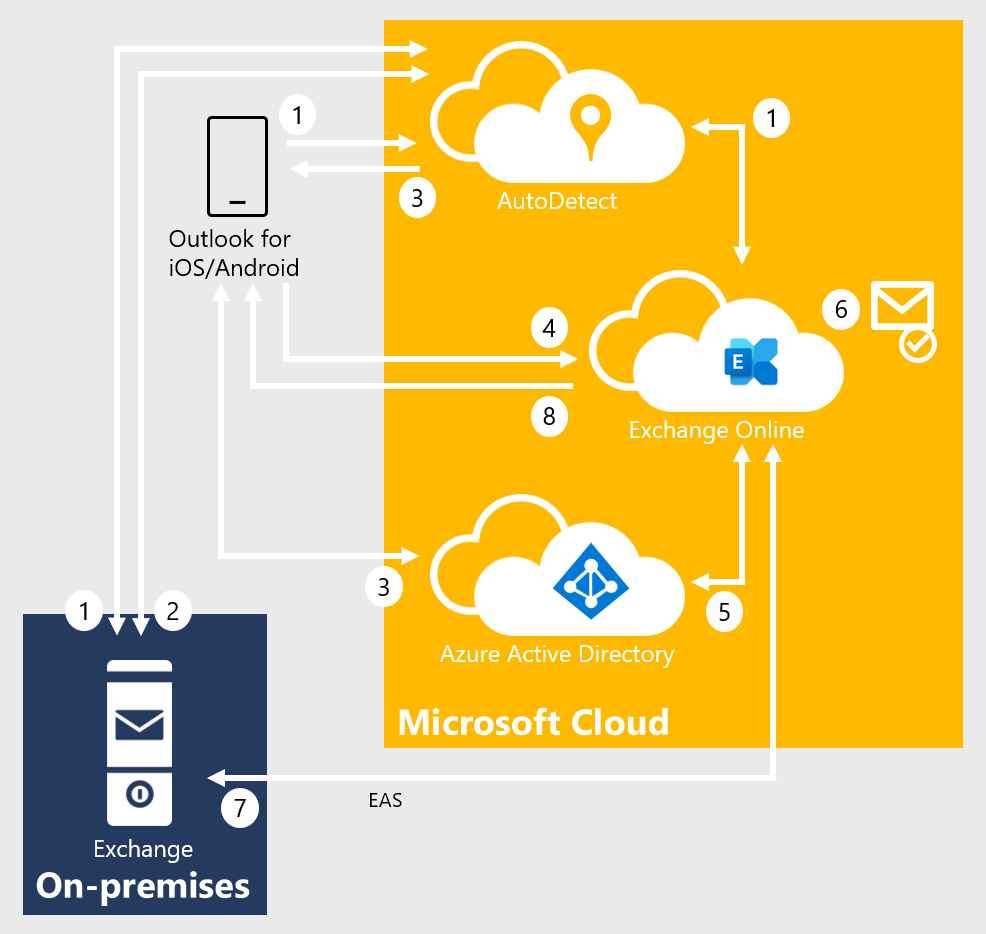

Quando Outlook per iOS e Android è abilitato con l'autenticazione moderna ibrida, il flusso di connessione è il seguente.

Dopo che l'utente inserisce il proprio indirizzo di posta elettronica, Outlook per iOS e Android si connette al servizio di rilevamento automatico. AutoDetect determina il tipo di cassetta postale avviando una query di individuazione automatica per Exchange Online. Exchange Online determina che la cassetta postale dell'utente è locale e restituisce un reindirizzamento 302 al servizio di rilevamento automatico con l'URL di individuazione automatica locale. AutoDetect avvia una query sul servizio di individuazione automatica locale per determinare l'endpoint ActiveSync per l'indirizzo di posta elettronica. L'URL tentato in locale è simile a questo esempio:

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>.AutoDetect avvia una connessione all'URL activesync locale restituito nel passaggio 1 precedente con una richiesta di connessione vuota. Il token di connessione vuoto indica ad ActiveSync locale che il client supporta l'autenticazione moderna. ActiveSync locale invia una risposta 401 e include l'intestazione WWW-Authenticate: Bearer. All'interno dell'intestazione WWW-Authenticate: Bearer è il valore authorization_uri che identifica l'endpoint Microsoft Entra che deve essere usato per ottenere un token OAuth.

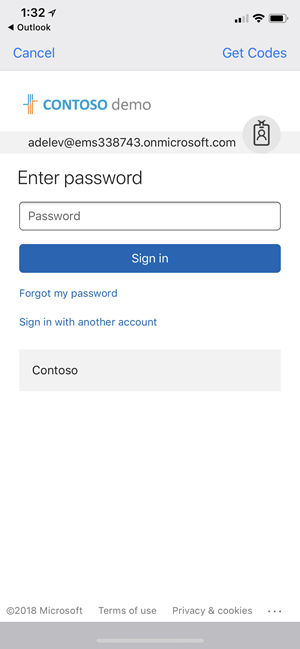

AutoDetect restituisce l'endpoint Microsoft Entra al client. Il client avvia il flusso di accesso e all'utente viene visualizzato un modulo Web (o reindirizzato all'app Microsoft Authenticator) e può immettere le credenziali. A seconda della configurazione dell'identità, questo processo potrebbe coinvolgere o meno un reindirizzamento dell'endpoint federato a un provider di identità locale. Infine, il client ottiene una coppia di token di accesso e aggiornamento, denominata AT1/RT1. Il token di accesso ha l'ambito del client di Outlook per iOS e Android con un gruppo di destinatari dell'endpoint di Exchange Online.

Outlook per iOS e Android stabilisce una connessione a Exchange Online ed emette una richiesta di provisioning che include il token di accesso dell'utente (AT1) e l'endpoint ActiveSync locale.

L'API di provisioning MRS all'interno di Exchange Online usa AT1 come input e ottiene una seconda coppia di token di accesso e aggiornamento (denominata AT2/RT2) per accedere alla cassetta postale locale tramite una chiamata on-behalf-of ad Active Directory. Questo secondo token di accesso ha l'ambito con il client in Exchange Online e un gruppo di destinatari dell'endopoint dello spazio dei nomi di ActiveSync.

Se non viene effettuato il provisioning della cassetta postale, l'API di provisioning crea una cassetta postale.

L'API di provisioning MRS stabilisce una connessione sicura per l'endpoint di ActiveSync locale e sincronizza i dati di messaggistica dell'utente utilizzando il token di accesso AT2 come meccanismo di autenticazione. RT2 viene utilizzato periodicamente per generare un nuovo AT2 in modo che i dati possano essere sincronizzati in background senza l'intervento dell'utente.

I dati vengono restituiti al client.

Requisiti tecnici e relativi alle licenze

L'architettura di autenticazione moderna ibrida è caratterizzata dai seguenti requisiti tecnici:

Nota

Gli account locali che sfruttano l'autenticazione moderna ibrida con Outlook per dispositivi mobili non sono supportati con Office 365 tenant della community e della difesa del governo degli Stati Uniti, Office 365 tenant germania e Office 365 Cina gestiti da 21 tenant diVianet.

Configurazione locale di Exchange:

Exchange Server 2019 Cumulative Update 1 (CU1) o versione successiva, Exchange Server 2016 Cumulative Update 8 (CU8) o versione successiva oppure Exchange Server 2013 CU19 o versione successiva in tutti i server Exchange. Nelle distribuzioni ibride (Exchange locale e Exchange Online) o nelle organizzazioni che usano Archiviazione Exchange Online (EOA) con la distribuzione di Exchange locale, è necessario distribuire la cu o una cu più recente prima della versione più recente.

Tutti i server di Exchange 2007 o Exchange 2010 devono essere rimossi dall'ambiente. Queste versioni di Exchange non sono supportate dal supporto mainstream e non funzionano con Outlook per iOS e Android gestito da Intune. In questa architettura, Outlook per iOS e Android utilizza OAuth come meccanismo di autenticazione. Una delle modifiche alla configurazione locale che si verificano abilita l'endpoint OAuth a Microsoft Cloud come endpoint di autorizzazione predefinito. Quando viene apportata questa modifica, i client possono iniziare a negoziare l'uso di OAuth. Poiché questa modifica riguarda l'intera organizzazione, le cassette postali di Exchange 2010 gestite da Exchange 2013 o 2016 pensano erroneamente di poter eseguire OAuth (non possono) e finiscono in uno stato disconnesso (Exchange 2010 non supporta OAuth come meccanismo di autenticazione).

Sincronizzazione di Active Directory. Sincronizzazione di Active Directory dell'intera directory del destinatario della posta locale con Microsoft Entra ID tramite Microsoft Entra Connect. Se Microsoft Entra'applicazione e il filtro degli attributi sono abilitati nella configurazione di Microsoft Entra Connect, assicurarsi che siano selezionate le applicazioni seguenti:

- Office 365 ProPlus

- Exchange Online

- Azure RMS

- Intune

Se non sono abilitati Microsoft Entra filtro dell'app e degli attributi nella configurazione di Microsoft Entra Connect, tutte le applicazioni necessarie sono già selezionate per impostazione predefinita.

Importante

Outlook per iOS e Android usa l'elenco indirizzi globale Exchange Online del tenant per le cassette postali locali che sfruttano l'autenticazione moderna ibrida. Se tutti i destinatari di posta elettronica non sono sincronizzati in Microsoft Entra ID, gli utenti riscontrano problemi di flusso di posta.

Configurazione ibrida di Exchange: Richiede una relazione ibrida completa tra Exchange locale ed Exchange Online.

Un'organizzazione ibrida di Microsoft 365 o Office 365 viene configurata in configurazione ibrida completa usando la modalità topologia ibrida classica di Exchange ed è configurata come specificato in Exchange Deployment Assistant.

Nota

L'autenticazione moderna ibrida non è supportata con l'agente ibrido.

Richiede un'organizzazione microsoft 365 o Office 365 Enterprise, aziendale o dell'istruzione.

I dati della cassetta postale locale vengono sincronizzati nella stessa area del data center in cui è configurata l'organizzazione di Microsoft 365 o Office 365 o nell'area del data center definita nell'account PreferredDataLocation. Per altre informazioni sulla posizione dei dati di Microsoft 365 e Office 365, visitare il Centro protezione Microsoft. Per altre informazioni su PreferredDataLocation, vedere Funzionalità multi-geo.

I nomi host URL esterni per Exchange ActiveSync e Individuazione automatica devono essere pubblicati come entità servizio per Microsoft Entra ID tramite la Configurazione guidata ibrida.

Gli spazi dei nomi Di individuazione automatica e Exchange ActiveSync devono essere accessibili da Internet e non possono essere preceduti da una soluzione di preautenzione.

Assicurarsi che l'offload SSL o TLS non venga usato tra il servizio di bilanciamento del carico e i server Exchange, in quanto questa configurazione influisce sull'uso del token OAuth. È supportato il bridgind SSL e TLS (terminazione e riesecuzione della crittografia).

Intune configurazione: sono supportate le distribuzioni sia Intune autonome che co-gestione (Mobilità e sicurezza di base per Microsoft 365 non è supportato).

Licenze di Microsoft 365 e Office 365:

- L'app Outlook per iOS e Android è gratuita per l'utilizzo dei clienti dall'App Store iOS e da Google Play. Tuttavia, gli utenti commerciali richiedono un abbonamento a Microsoft 365 o Office 365 che includa le applicazioni desktop di Office: Microsoft 365 Apps per le aziende, Microsoft 365 Business Standard, Microsoft 365 Apps for enterprise, Office 365 Enterprise E3, Office 365 Enterprise E5 o le versioni corrispondenti di tali piani per enti pubblici o istruzione. Gli utenti commerciali con le sottoscrizioni seguenti possono usare l'app Outlook per dispositivi mobili nei dispositivi con schermi integrati 10,1" diagonalmente o meno: Office 365 Enterprise E1, Office 365 F1, Office 365 A1, Microsoft 365 Business Basic e se si dispone solo di un Exchange Online licenza (senza Office). Se si dispone solo di una licenza di Exchange locale (Exchange Server), non si ha la licenza per l'uso dell'app.

- L'uso di funzionalità avanzate di Exchange Online ,ad esempio Crittografia del servizio con chiave cliente o funzionalità multi-geo, richiede che all'utente locale venga assegnata la licenza di sottoscrizione Office 365 o Microsoft 365 applicabile all'interno del Centro Amministrazione Microsoft 365.

Per altre informazioni su come assegnare una licenza, vedere Aggiungere utenti singolarmente o in blocco.

Licenze di EMS: ogni utente locale deve avere una delle licenze seguenti:

- Intune autonomo + Microsoft Entra ID P1 o P2 o Microsoft Entra ID P1 o P2

- Enterprise Mobility + Security E3, Enterprise Mobility + Security E5

Passaggi per l'implementazione

L'attivazione del supporto per l'autenticazione moderna ibrida nell'organizzazione richiede ognuno dei seguenti passaggi, descritti in modo dettagliato nelle sezioni seguenti:

- Creare i criteri di accesso condizionale

- Creare i criteri di protezione delle app di Intune

- Abilitare l'autenticazione moderna ibrida

Crea i criteri di accesso condizionale

Quando un'organizzazione decide di standardizzare la modalità di accesso degli utenti ai dati di Exchange, utilizzando Outlook per iOS e Android come unica app di posta elettronica per gli utenti finali, è possibile configurare dei criteri di accesso condizionale in grado di bloccare altri metodi di accesso mobile. Outlook per iOS e Android esegue l'autenticazione tramite l'oggetto identity Microsoft Entra e quindi si connette a Exchange Online. È quindi necessario creare criteri di accesso condizionale Microsoft Entra per limitare la connettività dei dispositivi mobili ai Exchange Online. Per eseguire questa attività, sono necessari due criteri di accesso condizionale, ognuno dei quali è destinato a tutti i potenziali utenti. I dettagli sulla creazione di questi criteri sono disponibili in Accesso condizionale: Richiedere app client approvate o criteri di protezione delle app.

Seguire la procedura descritta in Richiedere app client approvate o criteri di protezione delle app con dispositivi mobili. Questo criterio consente Outlook per iOS e Android, ma impedisce a OAuth e all'autenticazione di base Exchange ActiveSync client mobili di connettersi a Exchange Online.

Nota

Questo criterio garantisce che gli utenti mobili possano accedere a tutti gli endpoint di Office usando le app applicabili.

Seguire la procedura descritta in Blocca Exchange ActiveSync in tutti i dispositivi, impedendo la connessione a Exchange Online Exchange ActiveSync client che usano l'autenticazione di base nei dispositivi non mobili.

I criteri precedenti usano il controllo di concessione Richiedi criteri di protezione delle app, che garantisce che un criterio di protezione delle app Intune venga applicato all'account associato in Outlook per iOS e Android prima di concedere l'accesso. Se l'utente non è assegnato a un criterio di protezione delle app di Intune, non è concesso in licenza per Intune o l'app non è inclusa nei criteri di protezione delle app Intune, il criterio impedisce all'utente di ottenere un token di accesso e ottenere l'accesso ai dati di messaggistica.

Infine, seguire Blocca l'autenticazione legacy con Microsoft Entra l'accesso condizionale per bloccare l'autenticazione legacy per altri protocolli di Exchange nei dispositivi iOS e Android. Questo criterio deve essere destinato solo a Microsoft 365 o Office 365 Exchange Online'app cloud e alle piattaforme per dispositivi iOS e Android. Questo approccio garantisce che le app per dispositivi mobili che usano i servizi Web exchange, i protocolli IMAP4 o POP3 con autenticazione di base non possano connettersi a Exchange Online.

Importante

Per sfruttare i criteri di accesso condizionale basati sulle app, è necessario installare l'app Microsoft Authenticator sui dispositivi iOS. Per i dispositivi Android è necessaria l'applicazione Intune Company Portal. Per ulteriori informazioni, vedere Accesso condizionale basato su app con Intune.

Per impedire ad altri client di dispositivi mobili (ad esempio il client di posta nativo incluso nel sistema operativo per dispositivi mobili) di connettersi all'ambiente locale (che esegue l'autenticazione tramite autenticazione di base per Active Directory locale):

È possibile usare le regole di accesso predefinite dei dispositivi mobili di Exchange e impedire a tutti i dispositivi mobili di connettersi impostando il comando seguente in Exchange Management Shell:

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

Nota

Il comando potrebbe influire sugli utenti che si connettono a Exchange in locale con i propri dispositivi mobili.

Creare i criteri di protezione delle app di Intune

Dopo aver abilitato l'autenticazione moderna ibrida, tutti gli utenti di dispositivi mobili locali possono usare Outlook per iOS e Android usando l'architettura basata su Microsoft 365 o Office 365. Di conseguenza, è importante proteggere i dati aziendali con i criteri di protezione delle app di Intune.

Creare i criteri di protezione delle app di Intune per iOS e Android seguendo la procedura descritta in Come creare e assegnare criteri di protezione delle app. Come minimo, ogni criterio deve soddisfare le condizioni seguenti:

Includono tutte le applicazioni per dispositivi mobili Microsoft, ad esempio Word, Excel o PowerPoint, in quanto questa inclusione garantisce che gli utenti possano accedere e modificare i dati aziendali all'interno di qualsiasi app Microsoft in modo sicuro.

Deve simulare le funzionalità di protezione fornite da Exchange per i dispositivi mobili, tra cui:

- Richiesta di un PIN di accesso (con Selezione tipo, Lunghezza PIN, Consenti PIN semplice, Consenti tramite impronta digitale)

- Crittografia dei dati dell'app

- Blocco dell'esecuzione delle app gestite nei dispositivi jailbroken e rooted

Vengono assegnati a tutti gli utenti. Questa ampia assegnazione garantisce che tutti gli utenti siano protetti, indipendentemente dal fatto che usino Outlook per iOS e Android.

Oltre ai requisiti minimi dei criteri precedenti, è consigliabile distribuire impostazioni avanzate dei criteri di protezione, ad esempio Limitare taglia, copia e incolla con altre app per evitare ulteriori perdite di dati aziendali. Per ulteriori informazioni sulle impostazioni disponibili, vedere Impostazioni dei criteri di protezione delle app di Android in Microsoft Intune e Impostazioni dei criteri di protezione delle app per iOS.

Importante

Per applicare i criteri di protezione delle app di Intune sulle app nei dispositivi Android non registrati in Intune, l'utente deve installare anche il Portale aziendale Intune. Per altre informazioni, vedere Impostazioni dei criteri di protezione delle app Android in Microsoft Intune.

Abilitare l'autenticazione moderna ibrida

Se l'autenticazione moderna ibrida non è stata abilitata, esaminare i prerequisiti descritti in Panoramica dell'autenticazione moderna ibrida e i prerequisiti per l'uso con i server Skype for Business ed Exchange locali. Dopo aver completato i prerequisiti, seguire questa procedura in Come configurare Exchange Server locale per l'uso dell'autenticazione moderna ibrida.

Creare una regola di accesso ai dispositivi locale di Exchange per consentire a Exchange Online di connettersi all'ambiente locale usando il protocollo ActiveSync:

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}Nota

La gestione dei dispositivi tramite l'interfaccia di amministrazione di Exchange locale non è possibile. È necessario disporre di Intune per gestire i dispositivi mobili.

Creare una regola di accesso al dispositivo locale di Exchange che impedisce agli utenti di connettersi all'ambiente locale con Outlook per iOS e Android con autenticazione di base tramite il protocollo Exchange ActiveSync:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel BlockNota

Dopo aver creato questa regola, gli utenti di Outlook per iOS e Android con autenticazione di base vengono bloccati.

Assicurarsi che l'Exchange ActiveSync locale maxRequestLength sia configurato in modo che corrisponda a MaxSendSize/MaxReceiveSize della configurazione del trasporto:

- Sentiero:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - Proprietà:

maxRequestLength - Valore: impostato in dimensioni KB (10 MB è 10240, ad esempio)

- Sentiero:

Funzionalità client non supportate

Le funzionalità seguenti non sono supportate per le cassette postali locali che usano l'autenticazione moderna ibrida con Outlook per iOS e Android.

- Sincronizzazione tra le bozze e la cartella Bozza

- Visualizzazione di più di quattro settimane di posta elettronica tramite il collegamento "Carica più messaggi" nella parte inferiore dell'elenco dei messaggi

- Accesso al calendario condiviso e accesso al calendario delegato

- Accesso ai dati della cassetta postale condiviso e delegato

- Cortana Time to Leave/Travel Time

- Luoghi di riunione avanzati

- Gestione delle attività con Microsoft To Do

- Componenti aggiuntivi

- Calendari interessanti

- Riproduci i miei messaggi di posta elettronica

- Etichettatura di riservatezza

- S/MIME

- Pianificare l'invio

Le funzionalità seguenti sono supportate solo quando l'infrastruttura locale usa Exchange Server 2016 e versioni successive:

- Allegati del calendario

Domande frequenti sul flusso di connessione

D: L'organizzazione ha un criterio di sicurezza che richiede che le connessioni Internet in ingresso siano limitate a FQDN e indirizzi IP approvati. Questa configurazione è possibile con questa architettura?

R: È consigliabile che gli endpoint locali per i protocolli di Individuazione automatica e ActiveSync siano aperti e accessibili da Internet senza alcuna limitazione. In determinate situazioni che potrebbero non essere possibili. Ad esempio, se si è in un periodo di coesistenza con un'altra soluzione di gestione unificata degli endpoint (UEM) di terze parti, è possibile applicare restrizioni al protocollo ActiveSync per impedire agli utenti di ignorare la soluzione UEM durante la migrazione a Intune e Outlook per iOS e Android. Se è necessario applicare limitazioni ai dispositivi gateway o firewall locali, è consigliabile filtrare per endpoint FQDN. Se non è possibile usare gli endpoint FQDN, filtrare in base agli indirizzi IP. Assicurarsi che le subnet IP e gli FQDN seguenti siano inclusi nell'elenco di indirizzi consentiti:

Tutti gli Exchange Online FQDN e gli intervalli di subnet IP definiti in Altri endpoint non inclusi nel servizio Web Microsoft 365 o Office 365 indirizzo IP e URL.

Gli FQDN e gli intervalli di subnet IP del rilevamento automatico definiti in Endpoint aggiuntivi non inclusi nel servizio Web Microsoft 365 o Office 365 IP e URL. Queste subnet IP e I FQDN sono necessari perché il servizio Rilevamento automatico stabilisce connessioni all'infrastruttura locale.

Tutti gli FQDN delle app outlook per dispositivi mobili iOS e Android e Office definiti in Microsoft 365 e Office 365 URL e intervalli di indirizzi IP.

D: L'organizzazione usa attualmente una soluzione UEM di terze parti per controllare la connettività dei dispositivi mobili. L'esposizione dello spazio dei nomi Exchange ActiveSync su Internet introduce un modo per consentire agli utenti di ignorare la soluzione UEM di terze parti durante il periodo di coesistenza. Come è possibile evitare questa situazione?

R: Esistono tre possibili soluzioni per risolvere il problema:

- Implementare le regole di accesso ai dispositivi mobili per Exchange per controllare quali dispositivi sono autorizzati alla connessione.

- Alcune soluzioni UEM di terze parti si integrano con le regole di accesso ai dispositivi mobili di Exchange, bloccando l'accesso non approvato, aggiungendo al tempo stesso dispositivi approvati nella proprietà ActiveSyncAllowedDeviceIDs dell'utente.

- Implementare limitazioni IP nello spazio dei nomi di Exchange ActiveSync.

D: È possibile usare Azure ExpressRoute per gestire il traffico tra Microsoft Cloud e l'ambiente locale?

R: La connettività a Microsoft Cloud richiede una connessione Internet. Microsoft consiglia di esporre l'individuazione automatica e Exchange ActiveSync direttamente a Internet. Per altre informazioni, vedere Microsoft 365 e Office 365 Network Connectivity Principles. Azure ExpressRoute è tuttavia supportato per gli scenari ibridi di Exchange. Per altre informazioni, vedere Azure ExpressRoute per Microsoft 365 e Office 365.

Con ExpressRoute non è disponibile spazio IP privato per le connessioni ExpressRoute, né può essere disponibile una risoluzione DNS "privata". Qualsiasi endpoint che l'azienda vuole usare tramite ExpressRoute deve essere risolto nel DNS pubblico. Se l'endpoint si risolve in un indirizzo IP contenuto nei prefissi annunciati associati al circuito ExpressRoute (la società deve configurare tali prefissi nel portale di Azure quando si abilita il peering Microsoft nella connessione ExpressRoute), la connessione in uscita da Exchange Online all'ambiente locale viene instradata tramite il circuito ExpressRoute. L'azienda deve assicurarsi che il traffico restituito associato a queste connessioni passi attraverso il circuito ExpressRoute (evitando il routing asimmetrico).

Importante

Poiché Outlook per Android, iOS e Mac non è in grado di supportare Azure ExpressRoute (e anche i client di posta elettronica nativi per dispositivi mobili), non è consigliabile usare Azure ExpressRoute se si prevede di accedere alla posta elettronica in un dispositivo mobile o Mac. Questo perché non possono esserci sovrapposizioni dello spazio IP pubblico annunciato a Microsoft nel circuito ExpressRoute e dello spazio IP pubblico annunciato nei circuiti Internet.

D: Dato che solo quattro settimane di dati dei messaggi sono sincronizzati con Exchange Online, ciò significa che le query di ricerca eseguite in Outlook per iOS e Android non possono restituire informazioni oltre ai dati disponibili nel dispositivo locale?

R: Quando viene eseguita una query di ricerca in Outlook per iOS e Android, gli elementi corrispondenti alla query di ricerca vengono restituiti se si trovano nel dispositivo. Inoltre, la query di ricerca viene passata a Exchange locale tramite Exchange Online. Exchange locale esegue la query di ricerca nella cassetta postale locale e restituisce i risultati a Exchange Online, che li inoltra al client. I risultati della query locale vengono archiviati in Exchange Online per un giorno prima di essere eliminati.

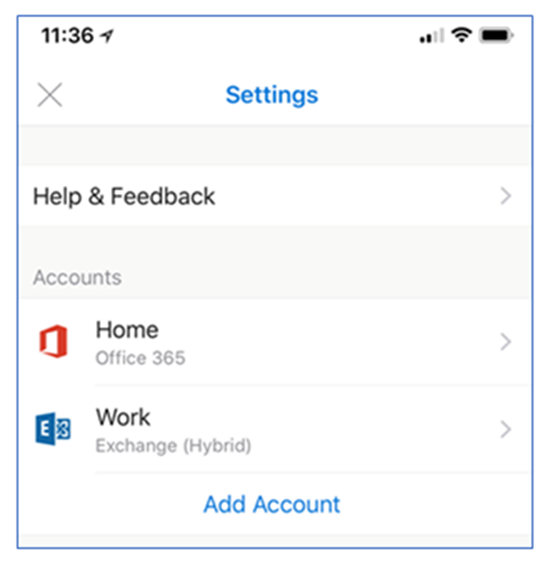

D: Come si può sapere se l'account di posta elettronica è stato aggiunto correttamente in Outlook per iOS e Android?

R: Le cassette postali locali aggiunte tramite l'autenticazione moderna ibrida sono etichettate come Exchange (ibrido) nelle impostazioni dell'account in Outlook per iOS e Android, in modo simile all'esempio seguente:

Domande frequenti sull'autenticazione

D: Quali configurazioni di identità sono supportate con l'autenticazione moderna ibrida e Outlook per iOS e Android?

R: Con l'autenticazione moderna ibrida sono supportate le configurazioni di identità seguenti con Microsoft Entra ID:

- Identità federata con qualsiasi provider di identità locale supportato da Microsoft Entra ID

- Sincronizzazione dell'hash delle password tramite Microsoft Entra Connect

- Autenticazione pass-through tramite Microsoft Entra Connect

D: Quale meccanismo di autenticazione viene utilizzato per Outlook per iOS e Android? Le credenziali vengono archiviate in Microsoft 365 o Office 365?

R: Vedere Configurazione dell'account con l'autenticazione moderna in Exchange Online.

D: Outlook per iOS e Android e altre app per dispositivi mobili di Microsoft Office supportano Single Sign-On?

R: Vedere Configurazione dell'account con l'autenticazione moderna in Exchange Online.

D: Che cos'è la durata dei token generati e usati da Active Directory Authentication Library (ADAL) in Outlook per iOS e Android?

R: Vedere Configurazione dell'account con l'autenticazione moderna in Exchange Online.

D: Cosa accade al token di accesso quando viene modificata la password dell'utente?

R: Vedere Configurazione dell'account con l'autenticazione moderna in Exchange Online.

D: Esiste un modo con cui l'utente può ignorare il servizio di rilevamento automatico quando aggiunge il proprio account a Outlook per iOS e Android?

R: Sì, un utente può ignorare il servizio di rilevamento automatico in qualsiasi momento e configurare manualmente la connessione con l'autenticazione di base sul protocollo Exchange ActiveSync. Per assicurarsi che l'utente non stabilisca una connessione all'ambiente locale tramite un meccanismo che non supporta Microsoft Entra l'accesso condizionale o Intune criteri di protezione delle app, l'amministratore di Exchange locale deve configurare una regola di accesso ai dispositivi di Exchange che blocca la connessione ActiveSync. Per eseguire questa attività, digitare il comando seguente in Exchange Management Shell:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

D: Cosa accade quando un'organizzazione passa dall'autenticazione di base con Outlook per iOS e Android all'autenticazione moderna ibrida?

R: Dopo che un'organizzazione abilita l'autenticazione moderna ibrida seguendo i passaggi di implementazione precedenti, gli utenti finali devono eliminare il profilo account esistente in Outlook per iOS e Android perché il profilo usa l'autenticazione di base. Gli utenti finali possono quindi creare un nuovo profilo che usa l'autenticazione moderna ibrida.

Risoluzione dei problemi

Questa sezione descrive i problemi o gli errori più comuni relativi alle cassette postali locali che usano l'autenticazione moderna ibrida con Outlook per iOS e Android.

Individuazione automatica e ActiveSync

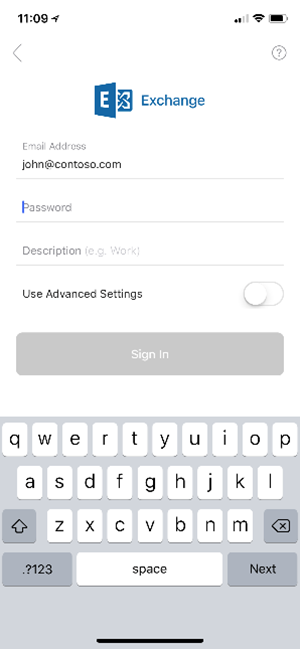

Durante la creazione del profilo, all'utente deve essere visualizzata una finestra di dialogo autenticazione moderna simile a quella nello screenshot seguente:

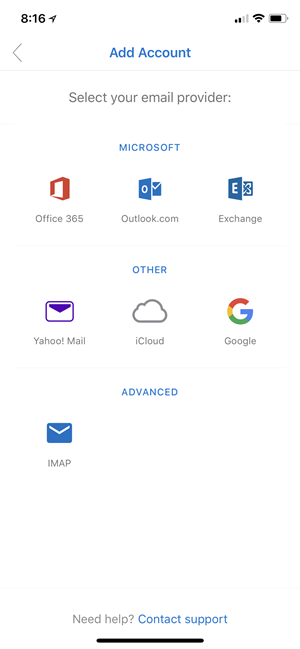

Se invece all'utente viene visualizzata una delle finestre di dialogo seguenti, si verifica un problema con gli endpoint locali di individuazione automatica o ActiveSync.

Ecco un esempio di un utente che viene presentato con l'esperienza legacy di autenticazione di base Exchange ActiveSync:

Ecco un esempio di ciò che gli utenti vedono quando Il rilevamento automatico non è in grado di individuare la configurazione per le cassette postali locali degli utenti.

In entrambi gli scenari verificare che l'ambiente locale sia configurato correttamente. Per eseguire questa attività: dalla raccolta TechNet scaricare ed eseguire lo script per la convalida della configurazione dell'autenticazione moderna ibrida per Outlook per iOS e Android.

Quando si esamina l'output dello script, dovrebbe essere visualizzato l'output seguente da Individuazione automatica:

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

L'endpoint ActiveSync locale deve restituire la risposta seguente, in cui l'intestazione WWW-Authenticate include un authorization_uri:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

Se le risposte di Individuazione automatica o ActiveSync non sono simili agli esempi precedenti, è possibile analizzare le cause seguenti:

Se non è possibile raggiungere l'endpoint di individuazione automatica, è probabile che si verifichi un problema di configurazione del firewall o del servizio di bilanciamento del carico( ad esempio, le restrizioni IP sono configurate e gli intervalli IP necessari non sono presenti). Inoltre, potrebbe essere presente un dispositivo davanti a Exchange che richiede la pre-autenticazione per accedere all'endpoint di individuazione automatica.

Se l'endpoint di individuazione automatica non restituisce l'URL corretto, si verifica un problema di configurazione con il valore ExternalURL della directory virtuale ActiveSync.

Se non è possibile raggiungere l'endpoint ActiveSync, si verifica un problema di configurazione del firewall o del servizio di bilanciamento del carico. Anche in questo caso, un esempio è la configurazione delle restrizioni IP e gli intervalli IP necessari non sono presenti. Inoltre, potrebbe essere presente un dispositivo davanti a Exchange che richiede la pre-autenticazione per accedere all'endpoint ActiveSync.

Se l'endpoint ActiveSync non contiene un valore authorization_uri, verificare che il server di autenticazione EvoSTS sia configurato come endpoint predefinito tramite Exchange Management Shell:

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointSe l'endpoint ActiveSync non contiene un'intestazione WWW-Authenticate, un dispositivo davanti a Exchange potrebbe rispondere alla query.

Problemi di sincronizzazione client

Esistono alcuni scenari che possono comportare l'aggiornamento dei dati in Outlook per iOS e Android. In genere, questa condizione di dati è dovuta a un problema con il secondo token di accesso (il token usato da MRS in Exchange Online per sincronizzare i dati con l'ambiente locale). I due motivi più comuni per questo problema sono:

- Offload SSL/TLS in locale.

- Problemi relativi ai metadati del certificato EvoSTS.

Con l'offload SSL/TLS, i token vengono rilasciati per un URI specifico e tale valore include il valore del protocollo ("https://"). Quando il servizio di bilanciamento del carico scarica SSL/TLS, la richiesta ricevuta da Exchange viene inviata tramite HTTP, causando una mancata corrispondenza dell'attestazione a causa della http:// del valore del protocollo. L'esempio seguente illustra un'intestazione di risposta da una traccia di Fiddler:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

Come specificato in precedenza nella sezione Requisiti tecnici e di licenza, l'offload SSL/TLS non è supportato per i flussi OAuth.

Per i metadati del certificato EvoSTS, i metadati del certificato usati da EvoSTS vengono occasionalmente aggiornati in Microsoft 365 o Office 365. La cassetta postale di arbitrato locale di Exchange che ha la capacità organizzativa di "OrganizationCapabilityManagement" è responsabile del rilevamento delle modifiche e dell'aggiornamento dei metadati corrispondenti in locale; questo processo viene eseguito ogni otto ore.

Gli amministratori di Exchange possono trovare questa cassetta postale eseguendo il cmdlet seguente tramite Exchange Management Shell:

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

Nel server che ospita il database per la cassetta postale di arbitrato OrganizationCapabilityManagement esaminare i log eventi dell'applicazione per gli eventi con origine MSExchange AuthAdmin. Gli eventi devono indicare se Exchange può aggiornare i metadati. Se i metadati non sono aggiornati, è possibile aggiornarli manualmente con questo cmdlet:

Set-AuthServer EvoSts -RefreshAuthMetadata

È anche possibile creare un'attività pianificata che esegue il comando precedente ogni 24 ore.

statistiche Exchange Online

È possibile usare i cmdlet di Exchange Online seguenti per visualizzare informazioni statistiche per ogni cassetta postale locale sincronizzata.

Prima di tutto, ottenere il percorso della cassetta postale locale sincronizzata nel tenant, specificando l'identità della cassetta postale locale ,

jane@contoso.comad esempio .$m = Get-MailboxLocation <identity>Per visualizzare le statistiche relative alle cassette postali, usare

Get-MailboxStatistics $m.idPer visualizzare le statistiche dei dispositivi mobili (ad esempio quando Outlook per iOS e Android sono stati sincronizzati per l'ultima volta con Exchange Online), usare

Get-MobileDeviceStatistics -Mailbox $m.id

Per altre informazioni, vedere Get-MailboxStatistics e Get-MobileDeviceStatistics.

Altri problemi

Esistono altri problemi che potrebbero impedire il corretto funzionamento dell'autenticazione moderna ibrida. Per altre informazioni, vedere la sezione relativa alla risoluzione dei problemi in Annuncio dell'autenticazione moderna ibrida per Exchange locale.