Configurare provider di credenziali comuni in Gestione credenziali

SI APPLICA A: Tutti i livelli di Gestione API

Questo articolo illustra come configurare i provider di identità per le connessioni gestite nell'istanza di Gestione API. Vengono visualizzate le impostazioni per i provider comuni seguenti:

- Provider Microsoft Entra

- Provider OAuth 2.0 generico

Configurare un provider di credenziali nella Gestione credenziali dell'istanza di Gestione API. Per un esempio dettagliato di configurazione di un provider e di connessione di Microsoft Entra, vedere:

Prerequisiti

Per configurare uno dei provider supportati in Gestione API, configurare prima di tutto un'app OAuth 2.0 nel provider di identità che verrà usata per autorizzare l'accesso alle API. Per informazioni dettagliate sulla configurazione, vedere la documentazione per sviluppatori del provider.

Se si sta creando un provider di credenziali che usa il tipo di concessione del codice di autorizzazione, configurare un URL di reindirizzamento (talvolta denominato URL di callback di autorizzazione o un nome simile) nell'app. Per il valore, immettere

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.A seconda dello scenario, configurare le impostazioni dell'app, ad esempio ambiti (autorizzazioni API).

Recuperare al minimo le credenziali dell'app seguenti che verranno configurate in Gestione API: l'ID client e il segreto client dell'app.

A seconda del provider e dello scenario, potrebbe essere necessario recuperare altre impostazioni, ad esempio gli URL degli endpoint di autorizzazione o gli ambiti.

Gli endpoint di autorizzazione del provider devono essere raggiungibili tramite Internet dall'istanza di Gestione API. Se l'istanza di Gestione API è protetta in una rete virtuale, configurare regole di rete o firewall per consentire l'accesso agli endpoint del provider.

Provider Microsoft Entra

L’API Gestione credenziali supporta il provider di identità Microsoft Entra, ovvero il servizio di gestione delle identità in Microsoft Azure che fornisce funzionalità di gestione delle identità e controllo di accesso. Consente agli utenti di accedere in modo sicuro usando protocolli standard del settore.

- Tipi di concessione supportati: codice di autorizzazione, credenziali client

Nota

Attualmente, il provider di credenziali Microsoft Entra supporta solo gli endpoint di Azure AD v1.0.

Impostazioni del provider Microsoft Entra

| Proprietà | Descrizione | Richiesto | Valore predefinito |

|---|---|---|---|

| Nome provider | Nome della risorsa del provider di credenziali in Gestione API | Sì | N/D |

| Provider di identità | Selezionare Azure Active Directory v1 | Sì | N/D |

| Tipo di concessione | Tipo di concessione di autorizzazione OAuth 2.0 da usare A seconda dello scenario, selezionare codice di autorizzazione o credenziali client. |

Sì | Codice di autorizzazione |

| URL di autorizzazione | https://graph.microsoft.com |

Sì | N/D |

| Client ID | ID applicazione (client) usato per identificare l'app Microsoft Entra | Sì | N/D |

| Segreto client | Segreto client usato per l'app Microsoft Entra | Sì | N/D |

| URL di accesso | URL di accesso di Microsoft Entra | No | https://login.windows.net |

| URL risorsa | URL della risorsa che richiede l'autorizzazione Esempio: https://graph.microsoft.com |

Sì | N/D |

| ID tenant | ID tenant dell'app Microsoft Entra | No | comune |

| Ambiti | Una o più autorizzazioni API per l'app Microsoft Entra, separate dal carattere " " Esempio: ChannelMessage.Read.All User.Read |

No | Autorizzazioni API impostate nell'app Microsoft Entra |

Provider OAuth 2.0 generici

È possibile usare due provider generici per configurare le connessioni:

- OAuth 2.0 generico

- OAuth 2.0 generico con PKCE

Un provider generico consente di usare il proprio provider di identità OAuth 2.0 in base alle esigenze specifiche.

Nota

È consigliabile usare l'OAuth 2.0 generico con il provider PKCE per migliorare la sicurezza se il provider di identità lo supporta. Ulteriori informazioni

- Tipi di concessione supportati: codice di autorizzazione, credenziali client

Impostazioni del provider di credenziali generico

| Proprietà | Descrizione | Richiesto | Valore predefinito |

|---|---|---|---|

| Nome provider | Nome della risorsa del provider di credenziali in Gestione API | Sì | N/D |

| Provider di identità | Selezionare Oauth 2 generico o Oauth 2 generico con PKCE. | Sì | N/D |

| Tipo di concessione | Tipo di concessione di autorizzazione OAuth 2.0 da usare A seconda dello scenario e del provider di identità, selezionare codice di autorizzazione o credenziali client. |

Sì | Codice di autorizzazione |

| URL dell'autorizzazione | URL dell'endpoint di autorizzazione | No | UNUSED |

| Client ID | ID usato per identificare un'app nel server di autorizzazione del provider di identità | Sì | N/D |

| Segreto client | Segreto usato dall'app per l'autenticazione con il server di autorizzazione del provider di identità | Sì | N/D |

| URL di aggiornamento | URL a cui l'app effettua una richiesta per scambiare un token di aggiornamento per un token di accesso rinnovato | No | UNUSED |

| URL token | URL nel server di autorizzazione del provider di identità usato per richiedere token a livello di codice | Sì | N/D |

| Ambiti | Una o più azioni specifiche che l'app può eseguire o informazioni che può richiedere per conto di un utente da un'API, separate dal carattere " " Esempio: user web api openid |

No | N/D |

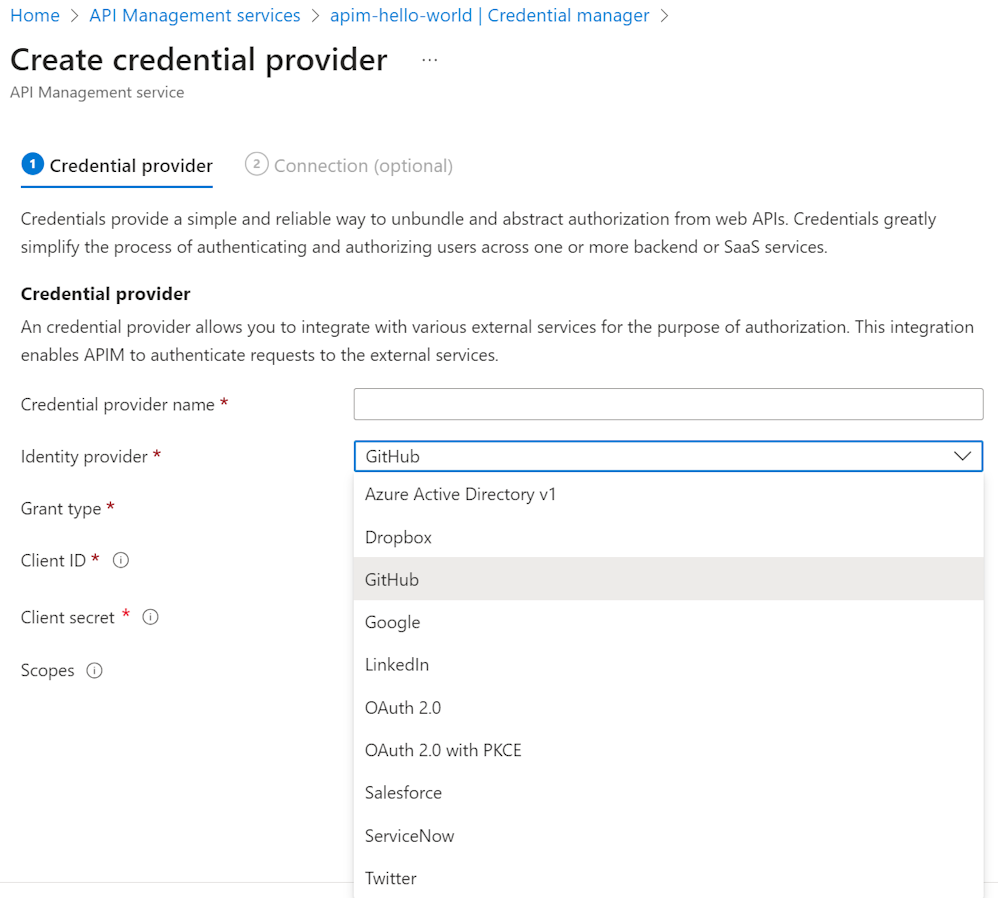

Altri provider di identità

Gestione API supporta diversi provider per le offerte SaaS più diffuse, tra cui GitHub, LinkedIn e altre. È possibile selezionare da un elenco di questi provider nel portale di Azure quando si crea un provider di credenziali.

Tipi di concessione supportati: codice di autorizzazione, credenziali client (dipende dal provider)

Le impostazioni necessarie per questi provider differiscono da provider a provider, ma sono simili a quelle per i provider OAuth 2.0 generici. Consultare la documentazione per gli sviluppatori per ogni provider.

Contenuto correlato

- Altre informazioni sulla gestione delle connessioni in Gestione API.

- Creare una connessione per Microsoft Entra ID o GitHub.