Requisiti delle risorse di rete per l'integrazione di un gateway dell'area di lavoro in una rete virtuale

SI APPLICA A: Premium

L'isolamento rete è una funzionalità facoltativa di un gateway dell'area di lavoro di Gestione API. Questo articolo fornisce i requisiti delle risorse di rete quando si integra il gateway in una rete virtuale di Azure. Alcuni requisiti variano a seconda della modalità di accesso in ingresso e in uscita desiderata. Sono supportate le modalità seguenti:

- Accesso in ingresso pubblico, accesso in uscita privato (pubblico/privato)

- Accesso in ingresso privato, accesso in uscita privato (privato/privato)

Per informazioni sulle opzioni di rete in Gestione API, vedere Usare una rete virtuale per proteggere il traffico in ingresso o in uscita per Gestione API di Azure.

Nota

- La configurazione di rete di un gateway dell'area di lavoro è indipendente dalla configurazione di rete dell'istanza di Gestione API.

- Attualmente, un gateway dell'area di lavoro può essere configurato solo in una rete virtuale quando viene creato. Non è possibile modificare la configurazione di rete o le impostazioni del gateway in un secondo momento.

Percorso di rete

- La rete virtuale deve trovarsi nella stessa area e nella stessa sottoscrizione di Azure dell'istanza di Gestione API.

Requisiti della subnet

- La subnet non può essere condivisa con un'altra risorsa di Azure, incluso un altro gateway dell'area di lavoro.

Dimensioni della subnet

- Minimo: /27 (32 indirizzi)

- Massimo: /24 (256 indirizzi) - scelta consigliata

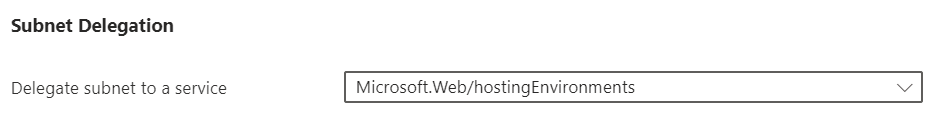

Delega subnet

La subnet deve essere delegata come indicato di seguito per abilitare l'accesso in ingresso e in uscita desiderato.

Per informazioni sulla configurazione della delega della subnet, vedere Aggiungere o rimuovere una delega della subnet.

Per la modalità Pubblica/Privata, la subnet deve essere delegata al servizio Microsoft.Web/serverFarms.

Nota

Potrebbe essere necessario registrare il provider di risorse Microsoft.Web/serverFarms nella sottoscrizione in modo da poter delegare la subnet al servizio.

Regole relative al gruppo di sicurezza di rete

Un gruppo di sicurezza di rete (NSG) deve essere collegato alla subnet per consentire in modo esplicito la connettività in ingresso. Configurare le regole seguenti nel gruppo di sicurezza di rete. Impostare la priorità di queste regole su un valore più alto rispetto a quello delle regole predefinite.

| Porte di origine/destinazione | Direction | Protocollo di trasporto | Source (Sorgente) | Destination | Scopo |

|---|---|---|---|---|---|

| */80 | In entrata | TCP | AzureLoadBalancer | Intervallo di subnet del gateway dell'area di lavoro | Consentire il traffico interno di ping integrità |

| */80,443 | In entrata | TCP | Internet | Intervallo di subnet del gateway dell'area di lavoro | Consentire il traffico in ingresso |

Impostazioni DNS per la configurazione privata/privata

Nella configurazione di rete privata/privata è necessario gestire il proprio DNS per abilitare l'accesso in ingresso al gateway dell'area di lavoro.

Consigliamo:

- Configurare una zona DNS privata di Azure.

- Collegare la zona DNS privato di Azure alla rete virtuale in cui è stato distribuito il gateway dell'area di lavoro.

Di seguito viene descritto come configurare una zona privata in DNS di Azure.

Accesso con il nome host predefinito

Quando si crea un'area di lavoro di Gestione API, al gateway dell'area di lavoro viene assegnato un nome host predefinito. Il nome host è visibile nel portale di Azure nella pagina Panoramica del gateway dell'area di lavoro, insieme al relativo indirizzo IP virtuale privato. Il nome host predefinito è nel formato <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Esempio: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Nota

Il gateway dell'area di lavoro risponde solo alle richieste al nome host configurato nel relativo endpoint, non all'indirizzo VIP privato.

Configurare record DNS

Creare un record A nel server DNS per accedere all'area di lavoro dall'interno della rete virtuale. Eseguire il mapping del record dell'endpoint all'indirizzo VIP privato del gateway dell'area di lavoro.

A scopo di test, è possibile aggiornare il file hosts in una macchina virtuale in una subnet connessa alla rete virtuale in cui viene distribuito Gestione API. Supponendo che l'indirizzo IP virtuale privato per il gateway dell'area di lavoro sia 10.1.0.5, è possibile eseguire il mapping del file hosts come illustrato nell'esempio seguente. Il file di mapping hosts si trova in %SystemDrive%\drivers\etc\hosts (Windows) o /etc/hosts (Linux, macOS).

| Indirizzo IP virtuale interno | Nome host del gateway |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |