Distribuire un ruolo di lavoro ibrido per runbook Windows o Linux basato su estensione in Automazione di Azure

L'onboarding basato su estensione è solo per ruoli di lavoro ibridi per runbook Utente. Questo articolo descrive come distribuire un ruolo di lavoro ibrido per runbook in un computer Windows o Linux, rimuovere il ruolo di lavoro e rimuovere un gruppo di ruoli di lavoro ibrido per runbook.

Per l'onboarding del ruolo di lavoro ibrido per runbook di sistema, vedere Distribuire un ruolo di lavoro ibrido per runbook Windows basato su agente in Automazione o Distribuire un ruolo di lavoro ibrido per runbook Linux basato su agente in Automazione.

È possibile usare la funzionalità Ruolo di lavoro ibrido per runbook di Automazione di Azure per eseguire runbook direttamente in un computer Azure o non Azure, inclusi server abilitati per Azure Arc, VMware vSphere abilitato per Arc ed SCVMM abilitato per Arc. Dal computer o dal server che ospita il ruolo, è possibile eseguire runbook direttamente su di esso e sulle risorse nell'ambiente per gestire tali risorse locali. Automazione di Azure archivia e gestisce i runbook, poi li distribuisce a uno o più computer selezionati. Dopo avere distribuito correttamente un ruolo di lavoro per runbook, esaminare Esecuzione dei runbook per Hybrid Runbook Worker per informazioni su come configurare i runbook per automatizzare i processi nel data center locale o un altro ambiente cloud.

Nota

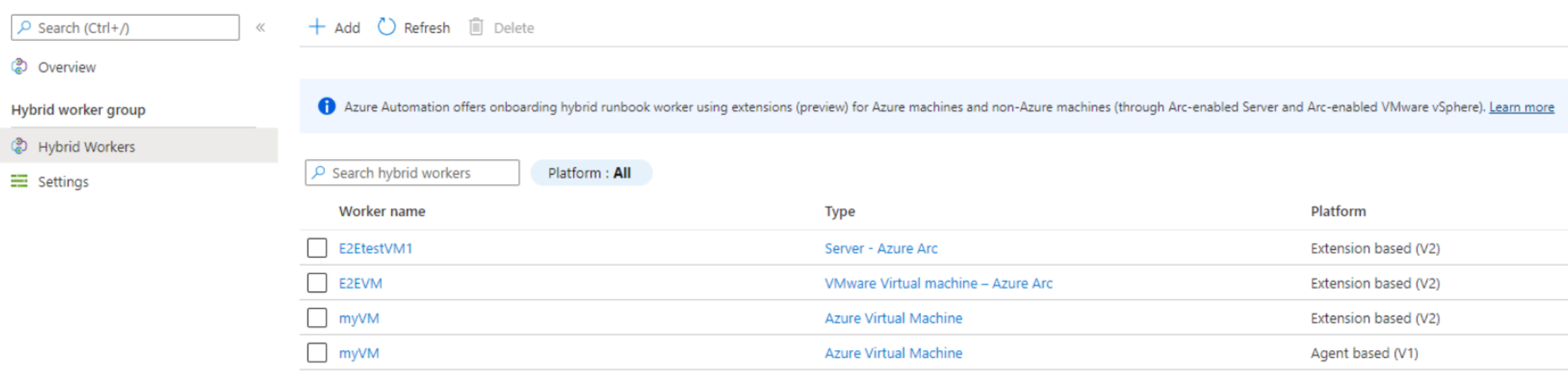

Un ruolo di lavoro ibrido può coesistere con entrambe le piattaforme: basato su agente (V1) e basato su estensione (V2). Se si installa Basato su estensione (V2) in un ruolo di lavoro ibrido che esegue già Basato su agente (V1), nel gruppo verranno visualizzate due voci del ruolo di lavoro ibrido per runbook. Uno basato su estensione della piattaforma (V2) e l'altro basato su agente (V1). Altre informazioni.

Prerequisiti

Requisiti minimi del computer

- Due core

- 4 GB di RAM

- Nei computer non Azure deve essere installato l'agente di Azure Connected Machine. Per installare

AzureConnectedMachineAgent, vedere Connettere computer ibridi ad Azure dal portale di Azure per i server abilitati per Arc. Vedere Installare l'agente Arc per macchine virtuali VMware abilitate per Arc per abilitare la gestione guest per le macchine virtuali VMware vSphere abilitate per Arc e installare l'agente Arc per SCVMM abilitato per Arc per abilitare la gestione guest per le macchine virtuali SCVMM abilitate per Arc. - L'identità gestita assegnata dal sistema deve essere abilitata nella macchina virtuale di Azure, nel server abilitato per Arc, nella macchina virtuale VMware vSphere abilitata per Arc o nella macchina virtuale SCVMM abilitata per Arc. Se l'identità gestita assegnata dal sistema non è abilitata, verrà abilitata come parte del processo di aggiunta.

Sistemi operativi supportati

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (incluso Server Core) ● Windows Server 2019 (incluso Server Core) ● Windows Server 2016, versione 1709 e 1803 (escluso Server Core) ● Windows Server 2012, 2012 R2 (escluso Server Core) ● Windows 10 Enterprise (inclusa la versione multisessione) e Pro |

● Debian GNU/Linux 8, 9, 10, 11 e 12 ● Ubuntu 18.04 LTS, 20.04 LTS, 22.04 LTS e 24.04 LTS ● SUSE Linux Enterprise Server 15.2, 15.3, 15.4, 15.5 e 15.6 ● Red Hat Enterprise Linux Server 7, 8, and 9 ● Rocky Linux 9 ● Oracle Linux 7, 8 e 9 L'estensione Ruolo di lavoro ibrido seguirà le sequenze temporali del supporto del fornitore del sistema operativo. |

Altri requisiti

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (scaricare WMF 5.1). PowerShell Core non è supportato. | La protezione avanzata di Linux non deve essere abilitata. |

| .NET Framework 4.6.2 o versioni successive. |

Requisiti dei pacchetti per Linux

| Pacchetto obbligatorio | Descrizione | Versione minima |

|---|---|---|

| Glibc | Libreria GNU C | 2.5-12 |

| Openssl | Librerie OpenSSL | 1.0 (sono supportati TLS 1.1 e TLS 1.2) |

| Curl | Client Web cURL | 7.15.5 |

| Python-ctypes | Libreria di funzioni esterne per Python | È necessario Python 2.x o Python 3.x |

| PAM | Moduli di autenticazione modulare |

| Pacchetto facoltativo | Descrizione | Versione minima |

|---|---|---|

| PowerShell Core | Per eseguire runbook di PowerShell, è necessario installare PowerShell Core. Per istruzioni, vedere Installazione di PowerShell in Linux | 6.0.0 |

Nota

Il ruolo di lavoro ibrido per runbook non è al momento supportato per i set di scalabilità di macchine virtuali (VMSS).

È consigliabile non configurare mai l'estensione ruolo di lavoro ibrido in una macchina virtuale che ospita un controller di dominio. Le procedure consigliate per la sicurezza non consigliano una configurazione di questo tipo a causa della natura ad alto rischio dell'esposizione dei controller di dominio a potenziali vettori di attacco tramite processi di Automazione di Azure. I controller di dominio devono essere altamente protetti e isolati da servizi non essenziali per impedire l'accesso non autorizzato e mantenere l'integrità dell'ambiente Dominio di Active Directory Services (ADDS).

Autorizzazioni per le credenziali del ruolo di lavoro ibrido

Se il Ruolo di lavoro ibrido basato su estensione usa credenziali di lavoro ibride personalizzate, assicurarsi che le autorizzazioni seguenti vengano assegnate all'utente personalizzato per evitare che i processi vengano sospesi.

| Tipo di risorsa | Autorizzazioni per le cartelle |

|---|---|

| Macchina virtuale di Azure | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lettura ed esecuzione) |

| Server abilitato per Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (lettura) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (lettura ed esecuzione). |

Nota

Quando un sistema dispone di UAC/LUA sul posto, le autorizzazioni devono essere concesse direttamente e non tramite alcuna appartenenza a gruppi. Altre informazioni.

Requisiti di rete

Uso del server proxy

Se si usa un server proxy per la comunicazione tra Automazione di Azure e i computer che eseguono il ruolo di lavoro ibrido per runbook basato su estensioni, verificare che le risorse appropriate siano accessibili. Il timeout per le richieste provenienti dal ruolo di lavoro ibrido per runbook e dai servizi di Automazione è di 30 secondi. Dopo tre tentativi, la richiesta ha esito negativo.

Nota

Per le macchine virtuali di Azure e i server abilitati per Arc, è possibile configurare le impostazioni proxy usando i cmdlet o le API di PowerShell. Questa opzione non è attualmente supportata per le macchine virtuali VMware vSphere abilitate per Arc.

Per installare l'estensione usando i cmdlet:

Ottenere i dettagli dell'account di automazione usando la seguente chiamata API.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22La chiamata API fornirà il valore con la chiave :

AutomationHybridServiceUrl. Usare l'URL nel passaggio successivo per abilitare l'estensione nella macchina virtuale.Installare l'estensione del ruolo di lavoro ibrido nella macchina virtuale eseguendo il seguente cmdlet di PowerShell (modulo richiesto: Az.Compute). Usare l'oggetto

properties.automationHybridServiceUrlfornito dalla chiamata API precedente

Impostazioni del server proxy

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Macchine virtuali di Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Macchine virtuali abilitate per Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Uso del firewall

Se si usa un firewall per limitare l'accesso a Internet, è necessario configurarlo per consentire l'accesso. La porta e gli URL seguenti sono necessari affinché un ruolo di lavoro ibrido per runbook e State Configuration di Automazione comunichino con Automazione di Azure.

| Proprietà | Descrizione |

|---|---|

| Porta | 443 per l'accesso a Internet in uscita |

| URL globale | *.azure-automation.net |

| URL globale di US Gov Virginia | *.azure-automation.us |

Limite di quota CPU

È previsto un limite di quota CPU del 25% durante la configurazione del ruolo di lavoro ibrido per runbook Linux basato su estensioni. Non esiste alcun limite per il ruolo di lavoro ibrido per runbook di Windows.

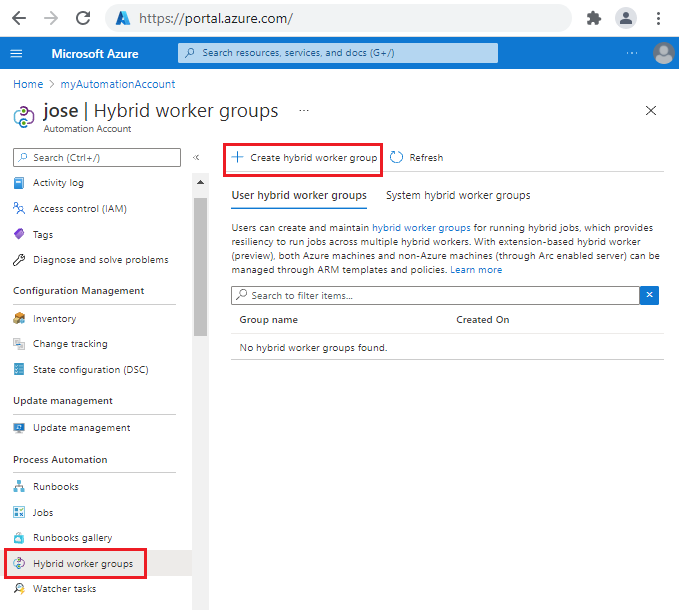

Creare un gruppo di lavoro ibrido

Per creare un gruppo di ruoli di lavoro ibridi nel portale di Azure, seguire questa procedura:

Accedere al portale di Azure.

Passare all'account di Automazione.

In Automazione dei processi, selezionare Gruppi di ruoli di lavoro ibridi.

Selezionare + Crea un gruppo di ruoli di lavoro ibridi.

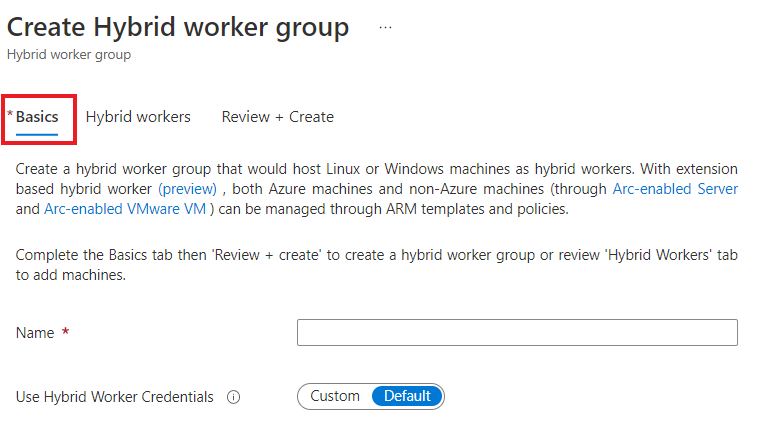

Nella casella di testo Nome della scheda Informazioni di base, immettere un nome per il gruppo di ruolo di lavoro ibrido.

Per l'opzione Usare le credenziali del ruolo di lavoro ibrido:

- Se si seleziona Impostazione predefinita, l'estensione ibrida verrà installata usando l'account di sistema locale.

- Se si seleziona Personalizzato, selezionare l'asset delle credenziali dall'elenco a discesa.

Selezionare Avanti per passare alla scheda Ruoli di lavoro ibridi. È possibile selezionare macchine virtuali di Azure, server abilitati per Azure Arc, VMware vSphere abilitato per Azure e SCVMM abilitato per Arc da aggiungere a questo gruppo di ruoli di lavoro ibrido. Se non si selezionano computer, verrà creato un gruppo di lavoro ibrido vuoto. È comunque possibile aggiungere i computer in un secondo momento.

Selezionare Aggiungi computer per passare alla pagina Aggiungi computer come ruolo di lavoro ibrido. Verranno visualizzati solo i computer che non fanno parte di altri gruppi di lavoro ibridi.

Selezionare la casella di controllo accanto ai computer da aggiungere al gruppo di lavoro ibrido. Se il computer non è elencato, verificare che l'agente Azure Arc Connected Machine sia installato nel computer.

Selezionare Aggiungi.

Selezionare Avanti per passare alla scheda Rivedi e crea.

Seleziona Crea.

L'estensione del ruolo di lavoro ibrido viene installata nel computer e il ruolo di lavoro ibrido viene registrato nel gruppo di ruolo di lavoro ibrido. L'aggiunta di un ruolo di lavoro ibrido al gruppo avviene immediatamente, mentre l'installazione dell'estensione potrebbe richiedere alcuni minuti. Per visualizzare il nuovo gruppo, selezionare Aggiorna. Selezionare il nome del gruppo per visualizzare i dettagli del ruolo di lavoro ibrido.

Nota

Un computer selezionato non verrà aggiunto a un gruppo di lavoro ibrido se fa già parte di un altro.

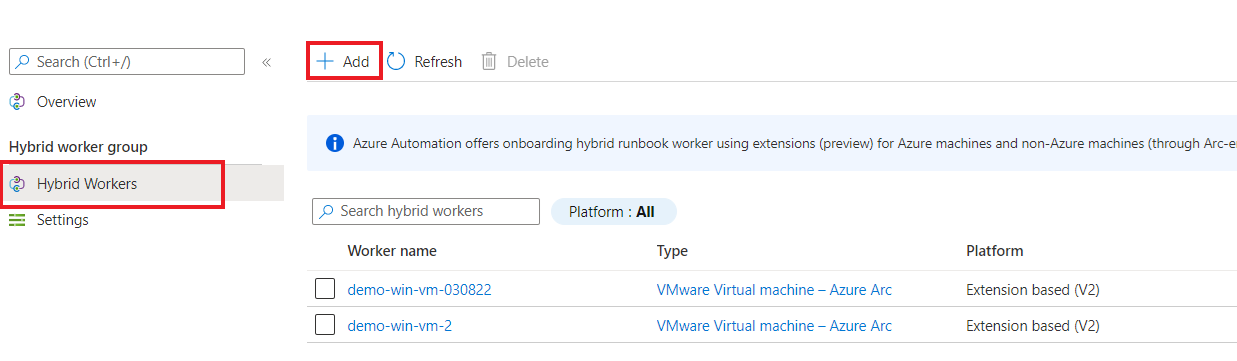

Aggiungere un computer a un gruppo di ruolo di lavoro ibrido

È anche possibile aggiungere computer a un gruppo di lavoro ibrido esistente.

In Automazione processi selezionare Gruppi di ruoli di lavoro ibridi quindi selezionare il gruppo di ruoli di lavoro ibridi esistente per andare alla pagina Gruppo di ruoli di lavoro ibridi.

In Gruppo di ruoli di lavoro ibridi, selezionare Ruoli di lavoro ibridi.

Selezionare +Aggiungi per passare alla pagina Aggiungi computer come ruolo di lavoro ibrido. Verranno visualizzati solo i computer che non fanno parte di altri gruppi di lavoro ibridi.

Selezionare la casella di controllo accanto ai computer da aggiungere al gruppo di lavoro ibrido.

Se il computer non è elencato, verificare che l'agente Azure Arc Connected Machine sia installato nel computer. Per installare

AzureConnectedMachineAgent, vedere Connettere computer ibridi ad Azure dal portale di Azure per i server abilitati per Arc. Vedere Installare l'agente Arc per le macchine virtuali abilitate per Arc per abilitare la gestione guest per VMware vSphere e Installare l'agente Arc per l'SCVMM abilitato per Arc per abilitare la gestione guest per le macchine virtuali SCVMM abilitate per Arc.Per aggiungere il computer al gruppo, selezionare Aggiungi.

Dopo l'aggiunta, è possibile visualizzare il tipo di macchina come macchina virtuale di Azure, Computer - Azure Arc, Computer, - Azure Arc (VMware) o Computer - Azure Arc SCVMM. Il campo Piattaforma mostra il ruolo di lavoro come Basato su agente (V1) o Basato su estensione (V2).

Eseguire la migrazione di un agente esistente basato su ruoli di lavoro ibridi basati su estensione

Per sfruttare i vantaggi dei ruoli di lavoro ibridi basati su estensione, è necessario eseguire la migrazione di tutti i ruoli di lavoro ibridi utente basati su agente esistenti ai ruoli di lavoro basati su estensione. Un computer con Ruolo di lavoro ibrido è in grado di coesistere su entrambe le piattaforme basata su agente (V1) e basata su estensione (V2). L'installazione basata su estensione non influisce sull'installazione o sulla gestione di un ruolo di lavoro basato su agente.

Per installare l'estensione Ruolo di lavoro ibrido in un ruolo di lavoro ibrido basato su agente esistente, verificare che i prerequisiti siano soddisfatti prima di seguire questa procedura:

- In Automazione processi selezionare Gruppi di ruoli di lavoro ibridi quindi selezionare il gruppo di ruoli di lavoro ibridi esistente per andare alla pagina Gruppo di ruoli di lavoro ibridi.

- In Gruppo di lavoro ibrido selezionare Ruoli di lavoro ibridi>+ Aggiungi per andare alla pagina Aggiungi computer come ruolo di lavoro ibrido.

- Selezionare la casella di controllo accanto al ruolo di lavoro ibrido basato su agente esistente (V1).

- Per accodare il computer al gruppo, selezionare Aggiungi.

La colonna Piattaforma mostra lo stesso Ruolo di lavoro ibrido sia Basato su agente (V1) che Basato su estensione (V2). Dopo aver certi dell'esperienza di lavoro ibrida basata sull'estensione e dell'uso, è possibile rimuovere il ruolo di lavoro basato su agente.

Per la migrazione su larga scala di più ruoli di lavoro ibridi basati su agente, è anche possibile usare altri canali, ad esempio Bicep, modelli di ARM, cmdlet di PowerShell, API REST e interfaccia della riga di comando di Azure.

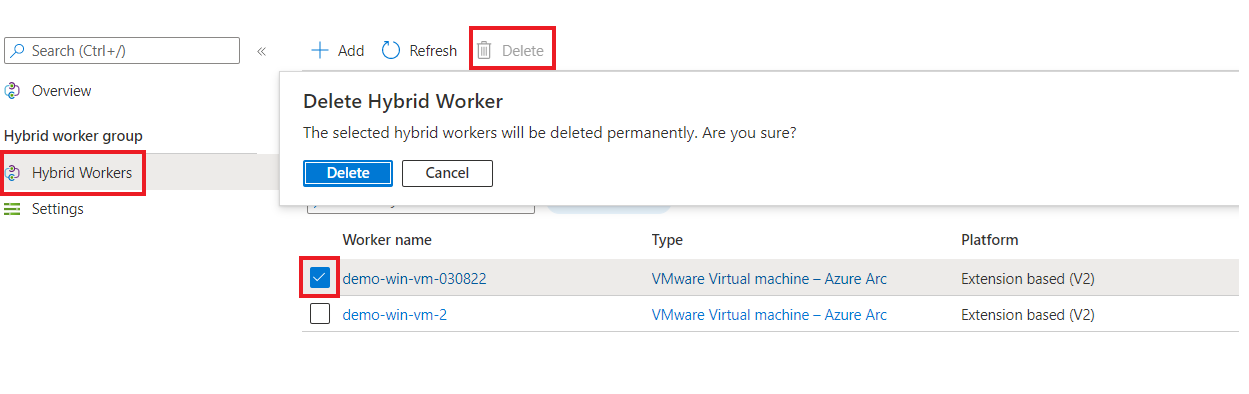

Eliminare un ruolo di lavoro ibrido per runbook

È possibile eliminare il ruolo di lavoro ibrido per runbook dal portale.

In Automazione processi, selezionare Gruppi di ruoli di lavoro ibridi e quindi selezionare il gruppo di ruoli di lavoro ibridi per passare alla pagina Gruppo di ruoli di lavoro ibridi.

In Gruppo di ruoli di lavoro ibridi selezionare Ruoli di lavoro ibridi.

Selezionare la casella di controllo accanto ai computer da eliminare dal gruppo di ruoli di lavoro ibridi.

Selezionare Elimina.

Verrà visualizzato un avviso nella finestra di dialogo Elimina ruolo di lavoro ibrido che indica che il ruolo di lavoro ibrido selezionato verrà eliminato definitivamente. Selezionare Elimina. Questa operazione eliminerà l'estensione per il ruolo di lavoro Basato su estensione (V2) o rimuoverà la voce Basato su agente (V1) dal portale. Tuttavia, lascia il ruolo di lavoro ibrido non aggiornato nella macchina virtuale. Per disinstallare manualmente l'agente, vedere Disinstallare l'agente.

Nota

- Un ruolo di lavoro ibrido può coesistere con entrambe le piattaforme: basato su agente (V1) e basato su estensione (V2). Se si installa Basato su estensione (V2) in un ruolo di lavoro ibrido che esegue già Basato su agente (V1), nel gruppo verranno visualizzate due voci del ruolo di lavoro ibrido per runbook. Uno basato su Basato su estensione (V2) della piattaforma e l'altro Basato su agente (V1).

- Dopo aver disabilitato il collegamento privato nell'account di Automazione, potrebbero essere necessari fino a 60 minuti per rimuovere il ruolo di lavoro ibrido per runbook.

- Le impostazioni proxy del ruolo di lavoro ibrido per runbook possono essere eliminate da HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, "URL proxy connessione HTTP".

- Un ruolo di lavoro ibrido può coesistere con entrambe le piattaforme: basato su agente (V1) e basato su estensione (V2). Se si installa Basato su estensione (V2) in un ruolo di lavoro ibrido che esegue già Basato su agente (V1), nel gruppo verranno visualizzate due voci del ruolo di lavoro ibrido per runbook. Uno basato su Basato su estensione (V2) della piattaforma e l'altro Basato su agente (V1).

Eliminare un gruppo di ruoli di lavoro ibridi per runbook

È possibile eliminare un gruppo di ruoli di lavoro ibridi per runbook dal portale.

In Automazione processi, selezionare Gruppi di ruoli di lavoro ibridi e quindi selezionare il gruppo di ruoli di lavoro ibridi per passare alla pagina Gruppo di ruoli di lavoro ibridi.

Selezionare Elimina.

Verrà visualizzato un messaggio di avviso per rimuovere tutti i computer definiti come ruoli di lavoro ibridi nel gruppo di ruoli di lavoro ibridi. Se al gruppo è già stato aggiunto un ruolo di lavoro, sarà prima necessario eliminare il ruolo di lavoro dal gruppo.

Selezionare Sì.

Il gruppo di ruoli di lavoro ibridi verrà eliminato.

Aggiornamento automatico dell'estensione

L'estensione ruolo di lavoro ibrido supporta l'aggiornamento automatico di versioni secondarie per impostazione predefinita. È consigliabile abilitare gli aggiornamenti automatici per sfruttare eventuali aggiornamenti della sicurezza o delle funzionalità senza sovraccarico manuale. Tuttavia, per impedire l'aggiornamento automatico dell'estensione , ad esempio se sono presenti finestre di modifica rigorose e possono essere aggiornate solo in un momento specifico, è possibile rifiutare esplicitamente questa funzionalità impostando la enableAutomaticUpgradeproprietà in ARM, modello Bicep, cmdlet di PowerShell su false. Impostare la stessa proprietà su true ogni volta che si vuole riabilitare l'aggiornamento automatico.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Gli aggiornamenti delle versioni principali devono essere gestiti manualmente. Eseguire i cmdlet seguenti con la versione più recente di TypeHandlerVersion.

Nota

Se è stata installata l'estensione ruolo di lavoro ibrido durante l'anteprima pubblica, assicurarsi di aggiornarla alla versione principale più recente.

Macchine virtuali di Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Macchine virtuali abilitate per Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Gestire l'estensione del ruolo di lavoro ibrido usando modelli Bicep e ARM, API REST, interfaccia della riga di comando di Azure e PowerShell

È possibile usare il modello Bicep per creare un nuovo gruppo di Ruoli di lavoro ibridi, creare una nuova macchina virtuale Windows di Azure e aggiungerla a un gruppo di Ruoli di lavoro ibrido esistente. Altre informazioni su Bicep.

Seguire i passaggi indicati di seguito come esempio:

- Creare un gruppo di ruoli di lavoro ibridi.

- Creare una macchina virtuale di Azure o un server abilitato per Arc. In alternativa, è anche possibile usare una macchina virtuale di Azure esistente o un server abilitato per Arc.

- Connettere la macchina virtuale di Azure o il server abilitato per Arc al gruppo di lavoro ibrido creato in precedenza.

- Generare un nuovo GUID e passarlo come nome del ruolo di lavoro ibrido.

- Abilitare l'identità gestita assegnata dal sistema della macchina virtuale.

- Installare l'estensione del ruolo di lavoro ibrido nella macchina virtuale.

- Per verificare se l'estensione è stata installata correttamente nella macchina virtuale, nel portale di Azure andare alla scheda >Estensioni macchina virtuale e controllare lo stato dell'estensione ruolo di lavoro ibrido installata nella macchina virtuale.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Gestire le autorizzazioni dei ruoli per i gruppi di ruoli di lavoro ibridi e i ruoli di lavoro ibridi

È possibile creare ruoli personalizzati di Automazione di Azure e concedere le autorizzazioni seguenti ai gruppi di ruoli di lavoro ibridi e ai ruoli di lavoro ibridi. Per altre informazioni su come creare ruoli personalizzati di Automazione di Azure, vedere Ruoli personalizzati di Azure.

| Azioni | Descrizione |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Legge un gruppo di ruoli di lavoro ibridi per runbook |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Crea un gruppo di lavoro ibrido per runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Elimina un gruppo di lavoro ibrido per runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Legge un ruolo di lavoro ibrido per runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Crea un ruolo di lavoro ibrido per runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Sposta il ruolo di lavoro ibrido per runbook da un gruppo di lavoro a un altro. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Elimina un ruolo di lavoro ibrido per runbook. |

Controllare la versione del ruolo di lavoro ibrido

Per controllare la versione del ruolo di lavoro ibrido per runbook basato su estensione:

| Tipi di sistema operativo | Percorsi | Descrizione |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

Il percorso contiene la cartella version con le informazioni sulla versione. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

Il nome della cartella termina con le informazioni sulla versione. |

Monitorare le prestazioni dei ruoli di lavoro ibridi usando informazioni dettagliate sulle macchine virtuali

Usando informazioni dettagliate sulle macchine virtuali, è possibile monitorare le prestazioni delle macchine virtuali di Azure e dei server abilitati per Arc distribuiti come ruoli di lavoro ibridi per runbook. Tra più elementi considerati durante le prestazioni, le informazioni dettagliate sulle macchine virtuali monitorano gli indicatori di prestazioni chiave del sistema operativo correlati all'utilizzo del processore, della memoria, della scheda di rete e del disco.

- Per le macchine virtuali di Azure, vedere Come creare un grafico delle prestazioni con informazioni dettagliate sulle macchine virtuali.

- Per i server con abilitazione di Arc, vedere Esercitazione: Monitorare un computer ibrido con informazioni dettagliate sulle macchine virtuali.

Passaggi successivi

Per informazioni su come configurare i runbook per automatizzare i processi nel centro dati locale o un altro ambiente cloud, vedere Eseguire runbook in un ruolo di lavoro ibrido per runbook.

Per informazioni su come risolvere i problemi relativi ai ruoli di lavoro ibridi per runbook, vedere Risolvere i problemi dei ruoli di lavoro ibridi per runbook.

Per altre informazioni sulle estensioni delle macchine virtuali di Azure, vedere Estensioni e funzionalità delle macchine virtuali di Azure per Windows e Estensioni e le funzionalità di macchine virtuali di Azure per Linux.

Per informazioni sulle estensioni delle macchine virtuali per i server con abilitazione di Arc, vedere Gestione delle estensioni delle macchine virtuali con i server abilitati per Azure Arc.

Per informazioni sui servizi di gestione di Azure per le macchine virtuali VMware abilitate per Arc, vedere Installare agenti Arc su larga scala per le macchine virtuali VMware.

Per informazioni sui servizi di gestione di Azure per le macchine virtuali SCVMM abilitate per Arc, vedere Installare agenti Arc su larga scala per le macchine virtuali SCVMM abilitate per Arc.