Esercitazione - Distribuire Active Directory Connector in modalità keytab gestita dal cliente

In questo articolo si illustra come distribuire Active Directory Connector in modalità keytab gestita dal cliente. Il connettore è un componente chiave per abilitare l'autenticazione di Active Directory su un'Istanza gestita di SQL abilitata da Azure Arc.

Active Directory Connector in modalità keytab gestita dal cliente

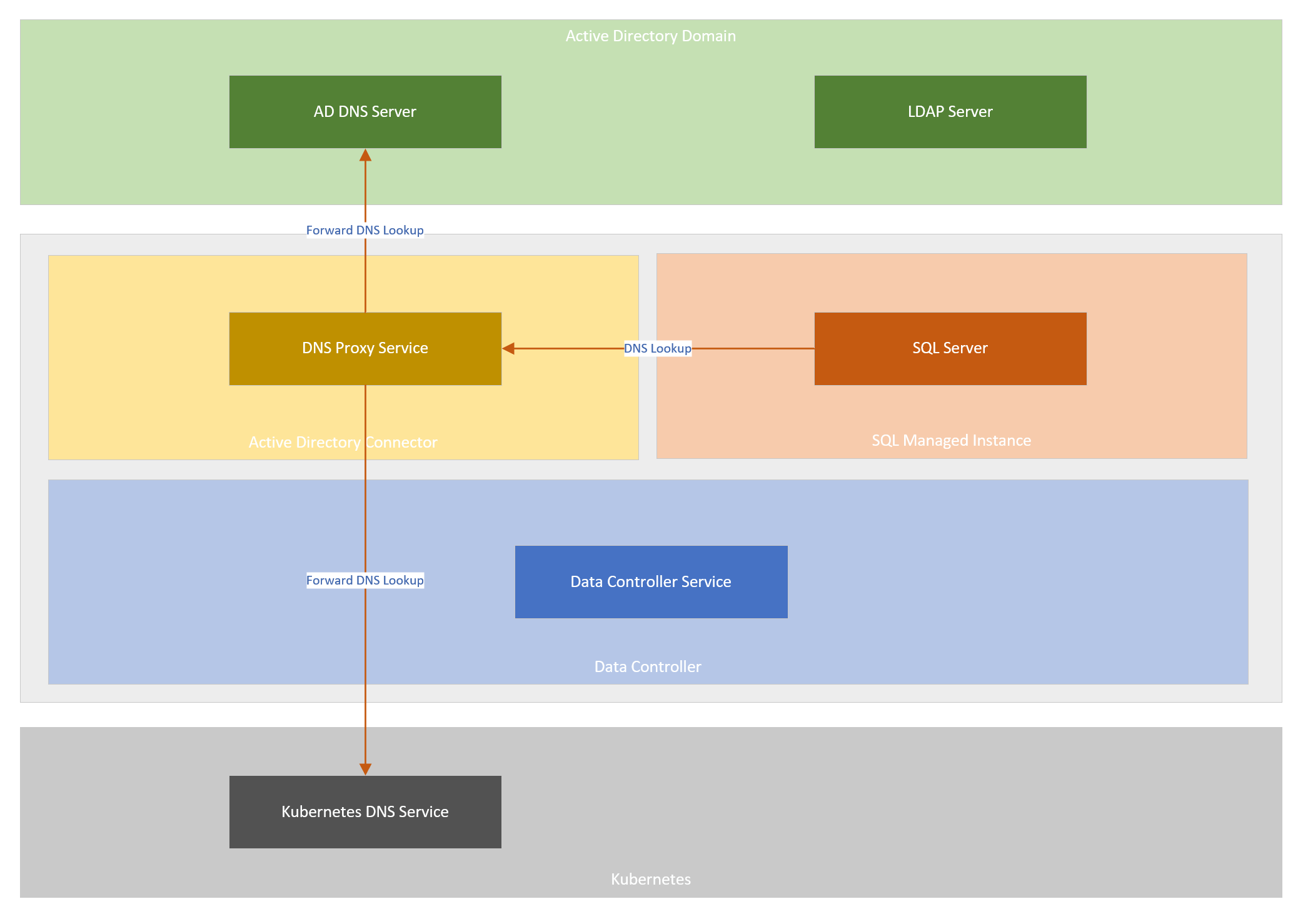

In modalità keytab gestita dal cliente, Active Directory Connector distribuisce un servizio proxy DNS che esegue il proxy delle richieste DNS provenienti dall'istanza gestita su uno dei due servizi DNS upstream:

- Server DNS Active Directory

- Server DNS Kubernetes

Active Directory Connector facilita l'ambiente richiesto da SQL per autenticare gli ID accesso di Active Directory.

Il diagramma mostra la funzionalità di Active Directory Connector e del servizio proxy DNS in modalità keytab gestita dal cliente:

Prerequisiti

Prima di procedere, è necessario avere:

- Un'Istanza del controller dei dati distribuita in una versione supportata di Kubernetes

- Dominio di Active Directory (AD)

Input per la distribuzione di Active Directory Connector

Per distribuire un'istanza di Active Directory Connector, sono richiesti vari input dall'ambiente del dominio di Active Directory.

Questi input vengono forniti in una specifica YAML dell'istanza di Active Directory Connector.

I metadati seguenti relativi al dominio di Active Directory devono essere disponibili prima di distribuire un'istanza di Active Directory Connector:

- Nome del dominio di Active Directory

- Elenco dei controller di dominio (nomi di dominio completi)

- Elenco degli indirizzi IP del server DNS

I campi di input seguenti vengono esposti agli utenti nella specifica di Active Directory Connector:

Obbligatorio

spec.activeDirectory.realmNome del dominio di Active Directory in lettere maiuscole. Questo è il dominio di Active Directory al quale verrà associata questa istanza di Active Directory Connector.spec.activeDirectory.dns.nameserverIpAddressesElenco degli indirizzi IP del server DNS di Active Directory. Il servizio proxy DNS inoltrerà le query DNS nel nome di dominio fornito a questi server.

Facoltativo

spec.activeDirectory.netbiosDomainNameNome NetBIOS del dominio di Active Directory. Questo è il nome di dominio breve (nome precedente a Windows 2000) del dominio di Active Directory. Viene spesso usato per qualificare gli account nel dominio di Active Directory. Ad esempio, se gli account nel dominio sono definiti CONTOSO\admin, CONTOSO è il nome di dominio NETBIOS.Questo campo è facoltativo. Se non viene specificato, assume il valore della prima etichetta del campo

spec.activeDirectory.realm.Nella maggior parte degli ambienti di dominio, questo valore è impostato sul valore predefinito, tuttavia in alcuni ambienti di dominio il valore potrebbe non essere predefinito. È necessario utilizzare questo campo solo se il nome NetBIOS del dominio non corrisponde alla prima etichetta del suo nome completo.

spec.activeDirectory.dns.domainNameNome di dominio DNS per il quale le ricerche DNS devono essere inoltrate ai server DNS di Active Directory.Una ricerca DNS di qualsiasi nome appartenente a questo dominio, o ai relativi domini discendenti, sarà inoltrata ad Active Directory.

Questo campo è facoltativo. Se non specificato, per impostazione predefinita viene impostato il valore fornito per

spec.activeDirectory.realmconvertito in lettere minuscole.spec.activeDirectory.dns.replicasNumero di repliche per il servizio proxy DNS. Questo campo è facoltativo e il valore predefinito è 1, se non specificato.spec.activeDirectory.dns.preferK8sDnsForPtrLookupsFlag che indica se preferire la risposta del server DNS Kubernetes, rispetto alla risposta del server DNS di Active Directory, per le ricerche di indirizzi IP.Il servizio proxy DNS si basa su questo campo per determinare quale gruppo upstream di server DNS sia preferibile per le ricerche di indirizzi IP.

Questo campo è facoltativo. Se non viene specificato, assume il valore di

true, ciò significa che le ricerche DNS di indirizzi IP saranno prima inoltrate ai server DNS Kubernetes. Se i server DNS Kubernetes non sono in grado di rispondere alla ricerca, la query viene quindi inoltrata ai server DNS di Active Directory. Se impostato sufalse, le ricerche DNS saranno inoltrate prima ai server DNS di Active Directory e, in caso di errore, nuovamente a Kubernetes.

Distribuire un Active Directory Connector in modalità keytab gestita dal cliente

Per distribuire un Active Directory Connector, creare un file di specifica yaml denominato active-directory-connector.yaml.

Di seguito è riportato un esempio di Active Directory Connector in modalità keytab gestita dal cliente che usa un dominio di Active Directory del nome CONTOSO.LOCAL. Assicurarsi di sostituire i valori con quelli per il dominio Active Directory.

apiVersion: arcdata.microsoft.com/v1beta1

kind: ActiveDirectoryConnector

metadata:

name: adarc

namespace: <namespace>

spec:

activeDirectory:

realm: CONTOSO.LOCAL

dns:

preferK8sDnsForPtrLookups: false

nameserverIPAddresses:

- <DNS Server 1 IP address>

- <DNS Server 2 IP address>

Il comando seguente consente la distribuzione dell'istanza di Active Directory Connector. Attualmente è supportato soltanto l'approccio di distribuzione nativo Kube.

kubectl apply –f active-directory-connector.yaml

Dopo aver inviato la distribuzione dell'istanza di Active Directory Connector, è possibile controllare lo stato della distribuzione usando il comando seguente.

kubectl get adc -n <namespace>