Federazione delle identità del carico di lavoro in Kubernetes abilitato per Azure Arc (anteprima)

I carichi di lavoro software in esecuzione nei cluster Kubernetes necessitano di un'identità per autenticare e accedere alle risorse o comunicare con altri servizi. Per un carico di lavoro software in esecuzione all'esterno di Azure, è necessario usare le credenziali dell'applicazione, ad esempio un segreto o un certificato, per accedere alle risorse protette da Microsoft Entra ( ad esempio Azure Key Vault o Archiviazione BLOB di Azure). Queste credenziali rappresentano un rischio per la sicurezza e devono essere archiviate in modo sicuro e ruotato regolarmente. Se le credenziali scadono, si corre anche il rischio di tempi di inattività del servizio.

La federazione dell'identità del carico di lavoro consente di configurare un'identità gestita assegnata dall'utente o la registrazione dell'app in Microsoft Entra ID per considerare attendibili i token da un provider di identità esterno (IdP), ad esempio Kubernetes. L'identità gestita assegnata dall'utente o la registrazione dell'app in Microsoft Entra ID diventa un'identità per i carichi di lavoro software in esecuzione nei cluster Kubernetes abilitati per Arc. Dopo aver creato la relazione di trust, il carico di lavoro può scambiare token attendibili dai cluster Kubernetes abilitati per Arc per i token di accesso da Microsoft Identity Platform. Il carico di lavoro software usa tale token di accesso per accedere alle risorse protette da Microsoft Entra. Con la federazione dell'identità del carico di lavoro, è quindi possibile eliminare il carico di manutenzione della gestione manuale delle credenziali ed eliminare il rischio di perdita di segreti o di scadenza dei certificati.

Importante

La funzionalità di federazione dell'identità del carico di lavoro di Azure Arc è attualmente disponibile in ANTEPRIMA. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Funzionamento dell'identità del carico di lavoro con i cluster Kubernetes abilitati per Azure Arc

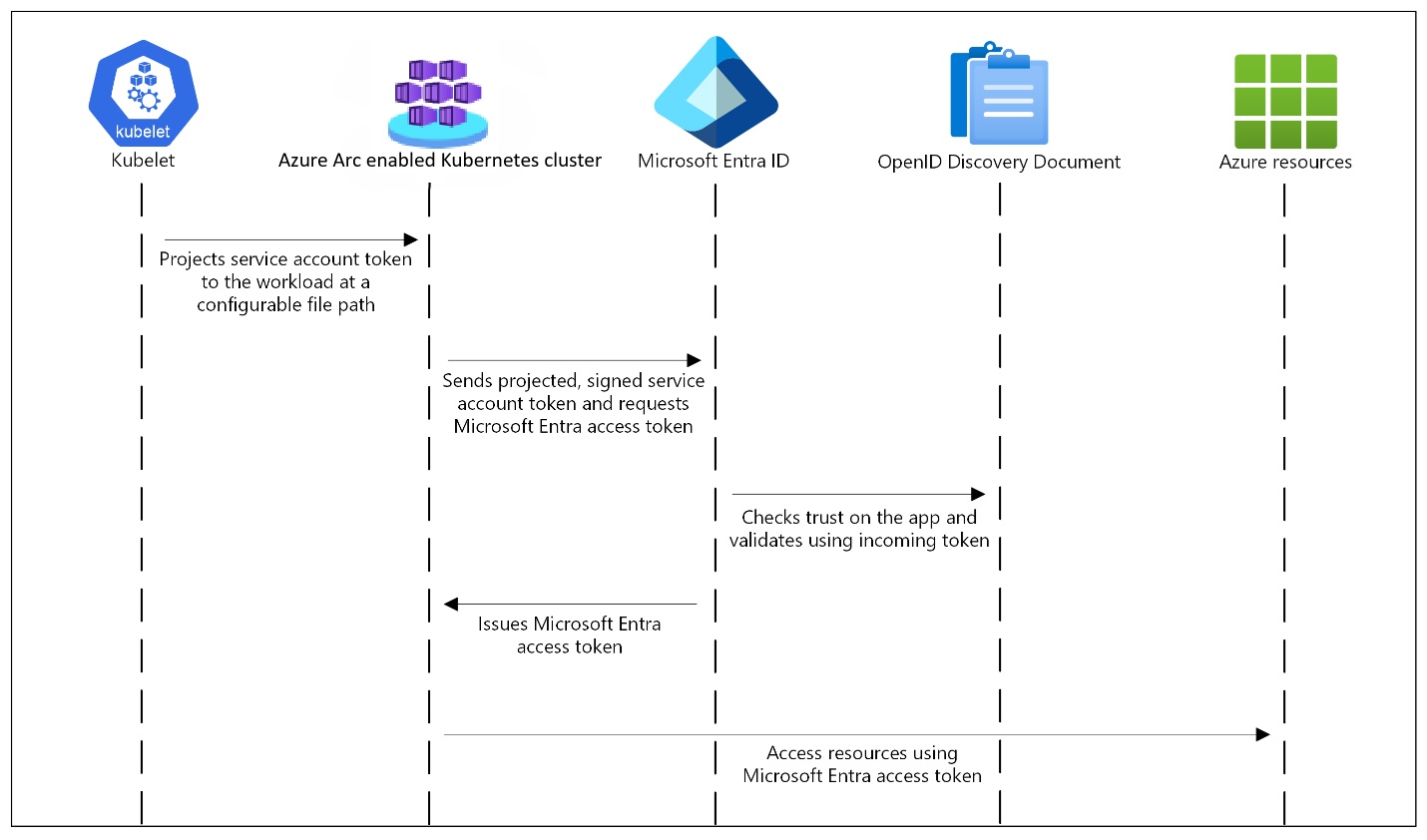

Il supporto dell'identità del carico di lavoro per Kubernetes con abilitazione di Azure Arc usa la proiezione del volume del token dell'account del servizio ( ovvero un account del servizio) in modo che i pod del carico di lavoro possano usare un'identità Kubernetes. Viene emesso un token Kubernetes e la federazione OIDC (OpenID Connect) consente alle applicazioni Kubernetes di accedere in modo sicuro alle risorse di Azure con l'ID Microsoft Entra, in base agli account del servizio con annotazioni.

Il cluster Kubernetes abilitato per Arc funge da emittente del token. Microsoft Entra ID usa OIDC per individuare le chiavi di firma pubbliche e verificare l'autenticità del token dell'account del servizio prima di scambiarlo per un token Microsoft Entra. Il carico di lavoro può scambiare un token dell'account del servizio proiettato nel volume per un token Microsoft Entra usando la libreria client di Identità di Azure o Microsoft Authentication Library (MSAL).

La tabella seguente illustra gli endpoint dell'autorità emittente OIDC necessari per ID dei carichi di lavoro di Microsoft Entra.

| Endpoint | Descrizione |

|---|---|

{IssuerURL}/.well-known/openid-configuration |

Noto anche come documento di individuazione OIDC. Contiene i metadati relativi alle configurazioni dell'autorità emittente. |

{IssuerURL}/openid/v1/jwks |

Contiene le chiavi di firma pubbliche usate da Microsoft Entra ID per verificare l'autenticità del token dell'account del servizio. |

Etichette e annotazioni dell'account del servizio

ID dei carichi di lavoro di Microsoft Entra supporta i mapping seguenti correlati a un account del servizio:

- Uno-a-uno: un account del servizio fa riferimento a un oggetto Microsoft Entra.

- Molti-a-uno: più account di servizio fanno riferimento allo stesso oggetto Microsoft Entra.

- Uno-a-molti: un account del servizio fa riferimento a più oggetti Microsoft Entra modificando l'annotazione dell'ID client. Per altre informazioni, vedere Come eseguire la federazione di più identità con un account del servizio Kubernetes.

Requisiti

I cluster Kubernetes abilitati per Azure Arc supportano l'identità del carico di lavoro Microsoft Entra a partire dalla versione 1.21 dell'agente.

Per usare la funzionalità di identità del carico di lavoro, è necessario avere l'interfaccia della riga di comando di Azure versione 2.64 o successiva e az connectedk8s la versione 1.10.0 o successiva. Assicurarsi di aggiornare la versione dell'interfaccia della riga di comando di Azure prima di aggiornare la az connectedk8s versione. Se si usa Azure Cloud Shell, verrà installata la versione più recente dell'interfaccia della riga di comando di Azure.

ID dei carichi di lavoro di Microsoft Entra funziona particolarmente bene con il Librerie client di Identità di Azure o la raccolta di Microsoft Authentication Library (MSAL), insieme alla registrazione dell'applicazione. Il carico di lavoro può usare una di queste librerie per autenticare e accedere facilmente alle risorse cloud di Azure.

Per altre informazioni sull'integrazione con le librerie più diffuse, vedere Usare ID dei carichi di lavoro di Microsoft Entra con il servizio Azure Kubernetes.

Limitazioni correnti

Tenere presente le limitazioni correnti seguenti:

- È possibile configurare un massimo di 20 credenziali di identità federate per ogni identità gestita.

- Dopo l'aggiunta iniziale delle credenziali di identità federali, la propagazione della credenziale dell'identità federale richiede alcuni secondi.

- La creazione di credenziali di identità federate non è supportata nelle identità gestite assegnate dall'utente in determinate aree.

Passaggi successivi

- Informazioni su come abilitare l'identità del carico di lavoro nel cluster Kubernetes con abilitazione di Azure Arc e configurare l'applicazione per l'uso dell'identità del carico di lavoro.