Usare collegamento privato di Azure per connettere in modo sicuro i server ad Azure Arc

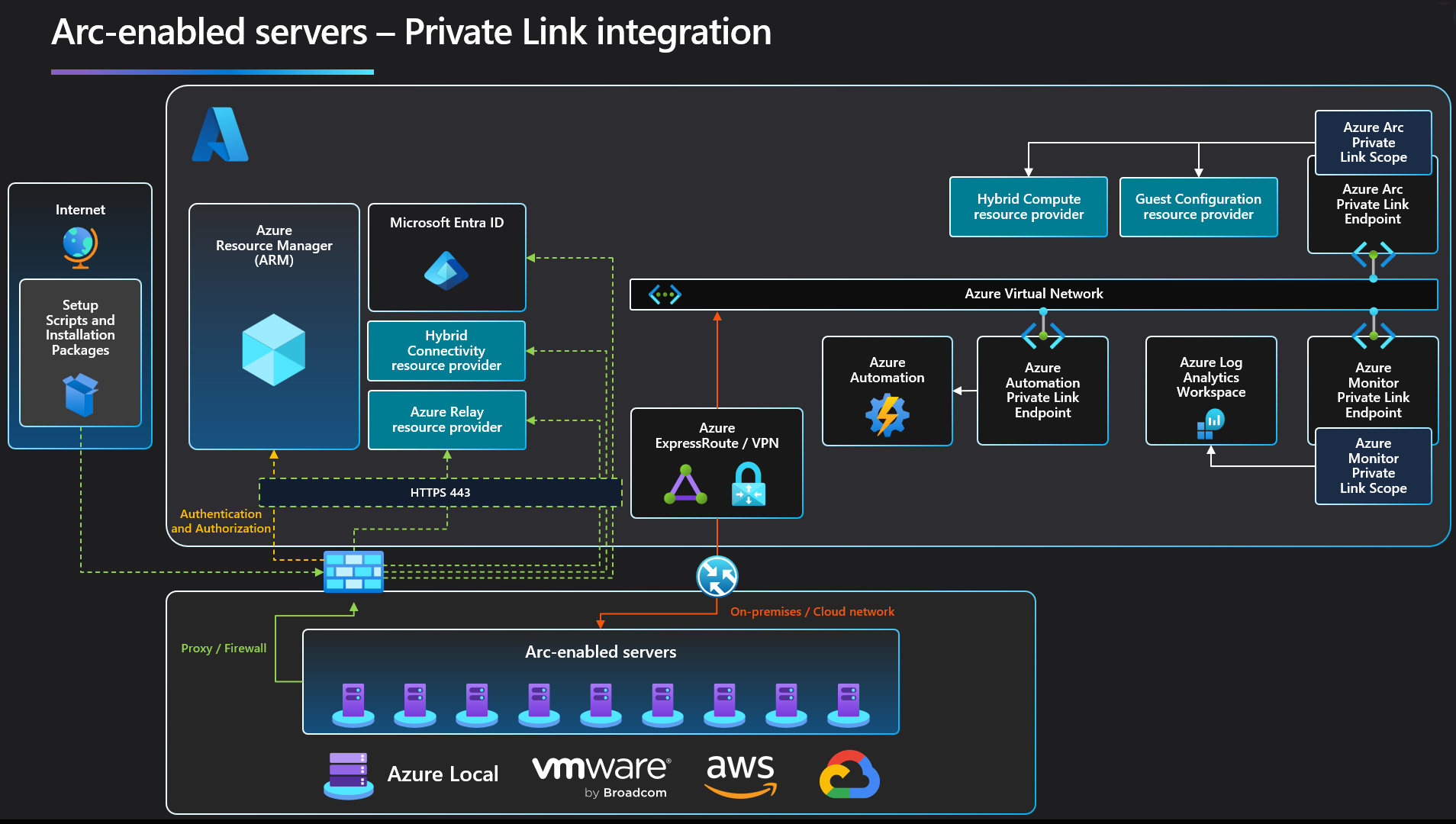

Collegamento privato di Azure consente di collegare in modo sicuro i servizi PaaS di Azure alla rete virtuale usando endpoint privati. Per molti servizi, è sufficiente configurare un endpoint per ogni risorsa. Ciò significa che è possibile connettere i server locali o multicloud con Azure Arc e inviare tutto il traffico in un'istanza di Azure ExpressRoute o connessione VPN da sito a sito anziché usare reti pubbliche.

A partire dai server abilitati per Azure Arc, è possibile usare un modello di ambito collegamento privato per consentire a più server o computer di comunicare con le risorse di Azure Arc usando un singolo endpoint privato.

Questo articolo illustra quando usare e come configurare un ambito di collegamento privato di Azure Arc.

Vantaggi

Con il collegamento privato è possibile:

- Connettersi privatamente ad Azure Arc senza aprire alcun accesso alla rete pubblica.

- Assicurarsi che i dati dal computer o dal server abilitati per Azure Arc siano accessibili solo tramite reti private autorizzate. Sono inclusi anche i dati delle estensioni di macchina virtuale installate nel computer o nel server che forniscono supporto per la gestione e il monitoraggio post-distribuzione.

- Impedire l'esfiltrazione di dati dalle reti private definendo server specifici abilitati per Azure Arc e altre risorse dei servizi di Azure, ad esempio Monitoraggio di Azure, che si connette tramite l'endpoint privato.

- Connettere in modo sicuro la rete locale privata ad Azure Arc usando ExpressRoute e il collegamento privato.

- Mantenere tutto il traffico all'interno della rete backbone di Microsoft Azure.

Per altre informazioni, vedere Vantaggi principali di Collegamento privato di Azure.

Funzionamento

L'ambito del collegamento privato di Azure Arc connette gli endpoint privati (e le reti virtuali in cui sono contenuti) a una risorsa di Azure, in questo caso i server abilitati per Azure Arc. Quando si abilita una delle estensioni di macchina virtuale supportate dai server abilitati per Azure Arc, ad esempio Monitoraggio di Azure, queste risorse connettono altre risorse di Azure. Ad esempio:

- Area di lavoro Log Analytics, necessaria per Rilevamento modifiche e inventario di Automazione di Azure, informazioni dettagliate sulle macchine virtuali di Monitoraggio di Azure e raccolta log di Monitoraggio di Azure con l'agente di Monitoraggio di Azure.

- Account di Automazione di Azure, obbligatorio per Gestione aggiornamenti e Rilevamento modifiche e inventario.

- Azure Key Vault

- Archiviazione BLOB di Azure, necessaria per l'estensione script personalizzata.

La connettività a qualsiasi altra risorsa di Azure da un server abilitato per Azure Arc richiede la configurazione del collegamento privato per ogni servizio, facoltativo, ma consigliato. Collegamento privato di Azure richiede una configurazione separata per ogni servizio.

Per altre informazioni sulla configurazione del collegamento privato per i servizi di Azure elencati in precedenza, vedere gli articoli Automazione di Azure, Monitoraggio di Azure, Azure Key Vault o archiviazione BLOB di Azure.

Importante

Collegamento privato di Azure è ora disponibile a livello generale. L'endpoint privato e Collegamento privato (il servizio alla base di Load Balancer Standard) sono disponibili a livello generale. L'onboarding di soluzioni Azure PaaS diverse in Collegamento privato di Azure viene eseguito in base a pianificazioni diverse. Vedere Disponibilità del collegamento privato per uno stato aggiornato di PaaS di Azure nel collegamento privato. Per informazioni sulle limitazioni note, vedere Endpoint privato e Servizio Collegamento privato.

L'endpoint privato nella rete virtuale consente di raggiungere gli endpoint dei server abilitati per Azure Arc tramite indirizzi IP privati dal pool della rete, anziché usare gli indirizzi IP pubblici di questi endpoint. Ciò consente di continuare a usare la risorsa server abilitata per Azure Arc senza aprire la rete virtuale al traffico in uscita non richiesto.

Il traffico dall'endpoint privato alle risorse passerà al backbone di Microsoft Azure e non verrà instradato alle reti pubbliche.

È possibile configurare ognuno dei componenti per consentire o negare l'inserimento e le query dalle reti pubbliche. Ciò fornisce una protezione a livello di risorsa, in modo da poter controllare il traffico verso risorse specifiche.

Restrizioni e limitazioni

L'oggetto Ambito collegamento privato per i server abilitati per Azure Arc prevede diversi limiti da considerare durante la pianificazione della configurazione del collegamento privato.

- È possibile associare al massimo un ambito di collegamento privato di Azure Arc a una rete virtuale.

- Un computer o una risorsa server abilitata per Azure Arc può connettersi solo a un solo server abilitato per Azure Arc Ambito collegamento privato.

- Tutti i computer locali devono usare lo stesso endpoint privato risolvendo le informazioni corrette sull'endpoint privato (nome di record FQDN e indirizzo IP privato) usando lo stesso server d'inoltro DNS. Per altre informazioni, vedere Configurazione DNS dell'endpoint privato di Azure

- Il server abilitato per Azure Arc e l'ambito del collegamento privato di Azure Arc devono trovarsi nella stessa area di Azure. Anche l'endpoint privato e la rete virtuale devono trovarsi nella stessa area di Azure, ma questa area può essere diversa da quella dell'ambito di collegamento privato di Azure Arc e del server abilitato per Arc.

- Il traffico di rete verso Microsoft Entra ID e Azure Resource Manager non attraversa l'ambito del collegamento privato di Azure Arc e continuerà a usare la route di rete predefinita a Internet. Facoltativamente, è possibile configurare un collegamento privato di gestione delle risorse per inviare il traffico di Azure Resource Manager a un endpoint privato.

- Altri servizi di Azure che verranno usati, ad esempio Monitoraggio di Azure, richiedono i propri endpoint privati nella rete virtuale.

- L'accesso remoto al server tramite Windows Admin Center o SSH non è attualmente supportato tramite collegamento privato.

Pianificazione della configurazione del collegamento privato

Per connettere il server ad Azure Arc tramite un collegamento privato, è necessario configurare la rete per eseguire le operazioni seguenti:

Stabilire una connessione tra la rete locale e una rete virtuale di Azure usando un VPN da sito a sito o circuito ExpressRoute.

Distribuire un ambito collegamento privato di Azure Arc, che controlla quali computer o server possono comunicare con Azure Arc su endpoint privati e associarlo alla rete virtuale di Azure usando un endpoint privato.

Aggiornare la configurazione DNS nella rete locale per risolvere gli indirizzi dell'endpoint privato.

Configurare il firewall locale per consentire l'accesso a Microsoft Entra ID e Azure Resource Manager.

Associare i computer o i server registrati ai server abilitati per Azure Arc con l'ambito del collegamento privato.

Facoltativamente, distribuire endpoint privati per altri servizi di Azure gestiti dal computer o dal server, ad esempio:

- Monitoraggio di Azure

- Azure Automation

- Archiviazione BLOB di Azure

- Azure Key Vault

Questo articolo presuppone che sia già stato configurato il circuito ExpressRoute o la connessione VPN da sito a sito.

Configurazione di rete

I server abilitati per Azure Arc si integrano con diversi servizi di Azure per portare la gestione e la governance del cloud nei computer o nei server ibridi. La maggior parte di questi servizi offre già endpoint privati, ma è necessario configurare il firewall e le regole di routing per consentire l'accesso a Microsoft Entra ID e Azure Resource Manager su Internet fino a quando questi servizi non offrono endpoint privati.

È possibile ottenere questo risultato in due modi:

Se la rete è configurata per instradare tutto il traffico associato a Internet attraverso la VPN di Azure o il circuito ExpressRoute, è possibile configurare il gruppo di sicurezza di rete (NSG) associato alla subnet in Azure per consentire l'accesso TCP 443 (HTTPS) in uscita a Microsoft Entra ID e Azure usando i tag di servizio. Le regole del gruppo di sicurezza di rete dovrebbero essere simili alle seguenti:

Impostazione Regola Microsoft Entra ID Regola di Azure Origine Rete virtuale Rete virtuale Intervalli porte di origine * * Destinazione Tag del servizio Tag del servizio Tag del servizio di destinazione AzureActiveDirectoryAzureResourceManagerIntervalli porte di destinazione 443 443 Protocollo TCP TCP Azione Consenti Consenti Priorità 150 (deve essere inferiore a qualsiasi regola che blocca l'accesso a Internet) 151 (deve essere inferiore a qualsiasi regola che blocca l'accesso a Internet) Nome AllowAADOutboundAccessAllowAzOutboundAccessConfigurare il firewall nella rete locale per consentire l'accesso TCP 443 (HTTPS) in uscita a Microsoft Entra ID e Azure usando i file di tag del servizio scaricabili. Il file JSON contiene tutti gli intervalli di indirizzi IP pubblici usati da Microsoft Entra ID e Azure e viene aggiornato mensilmente per riflettere eventuali modifiche. Il tag del servizio di Azure AD è

AzureActiveDirectorye il tag del servizio di Azure èAzureResourceManager. Consultare l'amministratore di rete e il fornitore del firewall di rete per informazioni su come configurare le regole del firewall.

Per altre informazioni sui flussi di traffico di rete, vedere il diagramma nella sezione Funzionamento di questo articolo.

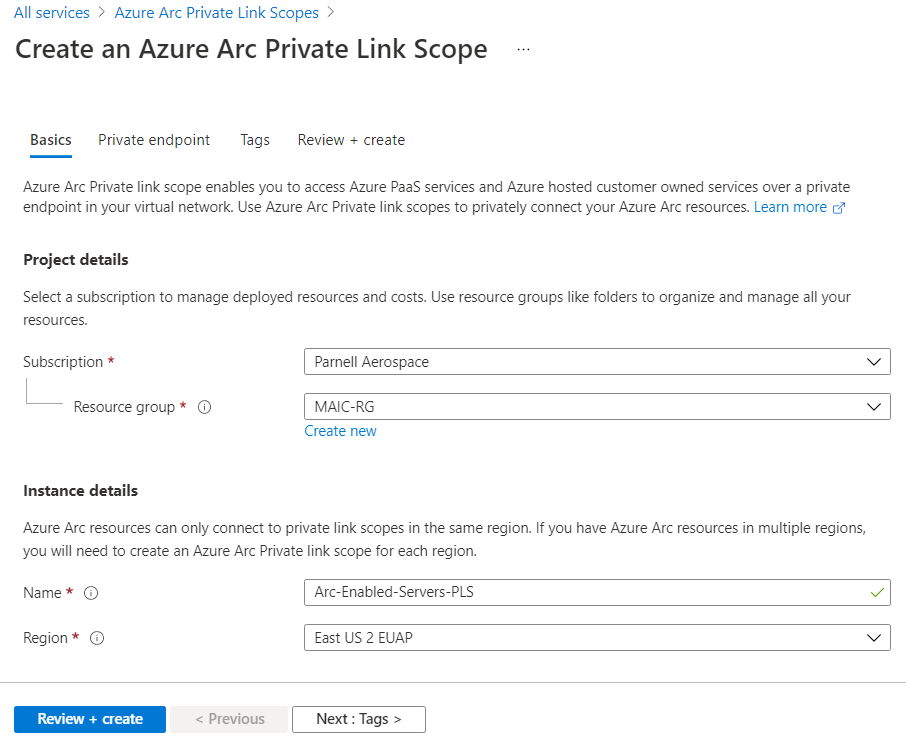

Creare un ambito Collegamento privato

Accedere al portale di Azure.

Passare a Creare una risorsa nella portale di Azure e cercare Azure Arc collegamento privato Ambito, quindi selezionare Crea.

In alternativa, passare direttamente alla pagina Ambiti di azure Arc collegamento privato nel portale e quindi selezionare Crea ambito collegamento privato di Azure Arc.

Nella scheda Informazioni di base selezionare una sottoscrizione e un gruppo di risorse.

Immettere un nome per l'ambito del collegamento privato di Azure Arc. È consigliabile usare un nome significativo e chiaro.

Facoltativamente, è possibile richiedere a ogni computer o server abilitato per Azure Arc associato a questo ambito di collegamento privato di Azure Arc di inviare dati al servizio tramite l'endpoint privato. A tale scopo, selezionare la casella Consenti l'accesso alla rete pubblica, in modo che i computer o i server associati a questo ambito di Azure Arc collegamento privato possano comunicare con il servizio su reti private o pubbliche. È possibile modificare questa impostazione dopo aver creato l’ambito.

Selezionare la scheda Endpoint privato e quindi selezionare Crea.

Nel riquadro Crea endpoint privato:

Immettere un Nome per l'endpoint.

Scegliere Sì per Integra con la zona DNS privato e consentire la creazione automatica di una nuova zona DNS privato.

Nota

Se si sceglie No e si preferisce gestire manualmente i record DNS, completare prima di tutto la configurazione del collegamento privato, incluso questo endpoint privato e la configurazione dell'ambito privato. Quindi configurare il DNS seguendo le istruzioni riportate in Configurazione del DNS dell'endpoint privato di Azure. Assicurarsi di non creare record vuoti come preparazione per la configurazione del collegamento privato. I record DNS creati possono eseguire l'override delle impostazioni esistenti e influire sulla connettività con i server abilitati per Azure Arc.

La stessa zona VNET/DNS non può essere usata per entrambe le risorse Arc usando un collegamento privato e quelle che non usano il collegamento privato. Le risorse Arc che non sono connesse al collegamento privato devono essere risolte in endpoint pubblici.

Seleziona OK.

Selezionare Rivedi e crea.

Superare la convalida, e quindi selezionare Crea.

Configurare l'inoltro DNS locale

I computer o i server locali devono essere in grado di risolvere i record DNS di collegamento privato negli indirizzi IP dell'endpoint privato. La configurazione dipende dall’utilizzo di zone DNS private di Azure per gestire i record DNS o dall’utilizzo del proprio server DNS locale e il numero di server che si sta configurando.

Configurazione DNS con zone DNS private integrate in Azure

Se si configurano zone DNS private per i server abilitati per Azure Arc e la configurazione guest durante la creazione dell'endpoint privato, i computer o i server locali devono essere in grado di inoltrare correttamente le query DNS ai server DNS di Azure predefiniti per risolvere correttamente gli indirizzi dell'endpoint privato. È necessario un server d'inoltro DNS in Azure (una macchina virtuale predefinita o un'istanza di Firewall di Azure con proxy DNS abilitato), dopodiché è possibile configurare il server DNS locale per inoltrare le query ad Azure per risolvere gli indirizzi IP dell'endpoint privato.

Per altre informazioni, vedere Resolver privato di Azure con server d'inoltro DNS locale.

Configurazione manuale del server DNS

Se si è scelto esplicitamente di usare zone DNS private di Azure durante la creazione di endpoint privati, sarà necessario creare i record DNS necessari nel server DNS locale.

Nella portale di Azure passare alla risorsa endpoint privato associata alla rete virtuale e all'ambito del collegamento privato.

Dal menu del servizio, in Impostazioni selezionare Configurazione DNS per visualizzare un elenco dei record DNS e degli indirizzi IP corrispondenti che è necessario configurare nel server DNS. I nomi di dominio completo e gli indirizzi IP cambieranno in base all'area selezionata per l'endpoint privato e agli indirizzi IP disponibili nella subnet.

Seguire le indicazioni del fornitore del server DNS per aggiungere le zone DNS necessarie e i record A necessari in modo che corrispondano alla tabella nel portale. Assicurarsi di selezionare un server DNS con ambito appropriato per la rete. Ogni computer o server che usa questo server DNS risolve ora gli indirizzi IP dell'endpoint privato e deve essere associato all'ambito del collegamento privato di Azure Arc oppure la connessione verrà rifiutata.

Scenari a server singolo

Se si prevede di usare solo collegamenti privati per supportare alcuni computer o server, potrebbe non essere necessario aggiornare la configurazione DNS dell'intera rete. In questo caso, è possibile aggiungere i nomi host e gli indirizzi IP dell'endpoint privato al file Hosts dei sistemi operativi. A seconda della configurazione del sistema operativo, il file Hosts può essere il metodo primario o alternativo per risolvere il nome host nell'indirizzo IP.

Finestre

Usando un account con privilegi di amministratore, aprire

C:\Windows\System32\drivers\etc\hosts.Aggiungere gli indirizzi IP e i nomi host dell'endpoint privato dall'elenco di configurazione DNS, come descritto in Configurazione manuale del server DNS. Il file hosts richiede prima l'indirizzo IP, seguito da uno spazio e quindi dal nome host.

Salvare il file con le modifiche apportate. Potrebbe essere necessario prima salvare in un'altra directory, quindi copiare il file nel percorso originale.

Linux

Aprire il file hosts

/etc/hostsin un editor di testo.Aggiungere gli indirizzi IP e i nomi host dell'endpoint privato dall'elenco di configurazione DNS, come descritto in Configurazione manuale del server DNS. Il file hosts richiede prima l'indirizzo IP, seguito da uno spazio e quindi dal nome host.

Salvare il file con le modifiche apportate.

Connettersi a un server abilitato per Azure Arc

Nota

L'uso dell'endpoint privato richiede l'agente di Azure Connected Machine versione 1.4 o successiva. Lo script di distribuzione dei server abilitati per Azure Arc generato nel portale scarica la versione più recente.

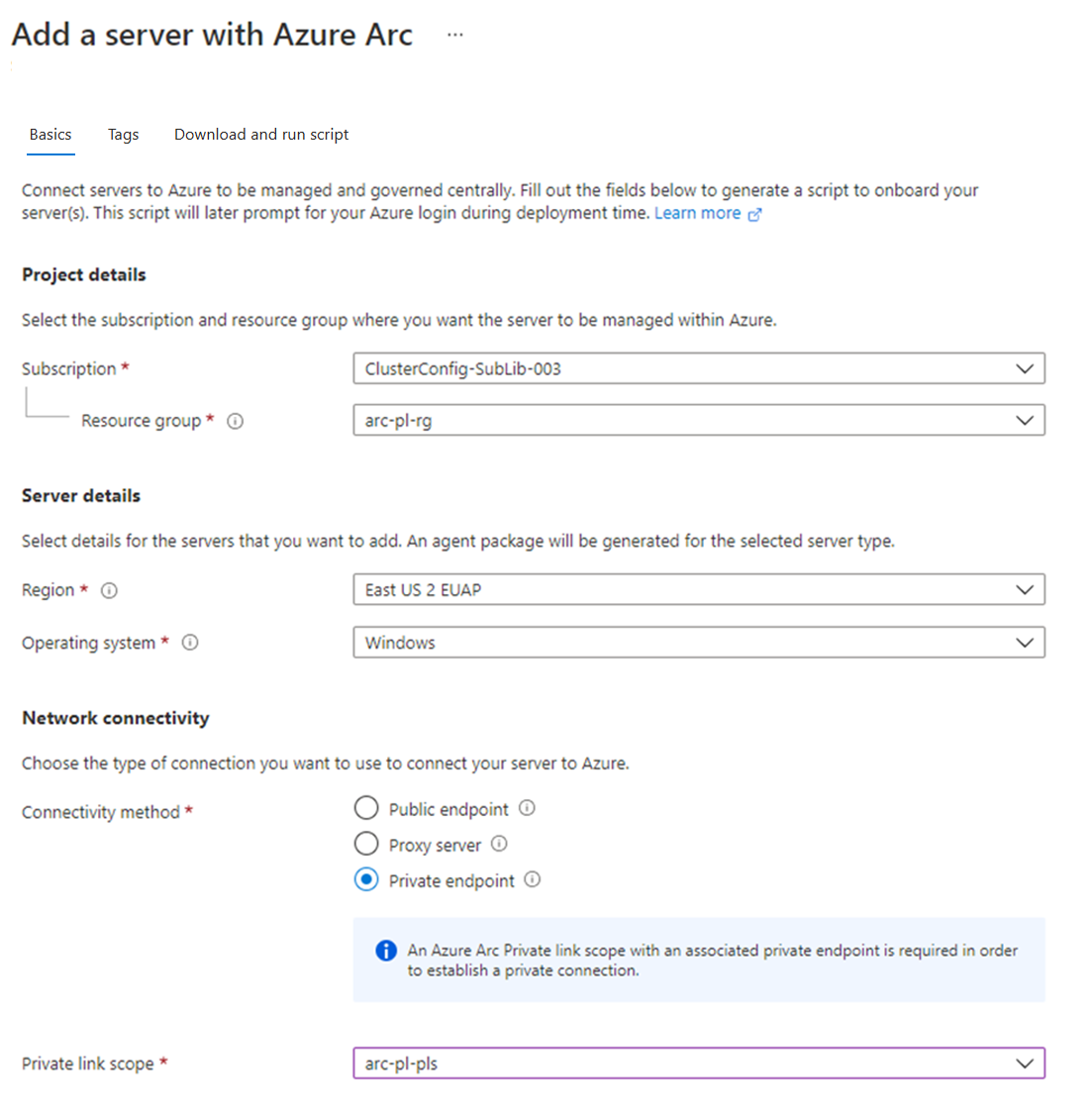

Configurare un nuovo server abilitato per Azure Arc per l'uso del collegamento privato

Quando si connette un computer o un server con server abilitati per Azure Arc per la prima volta, è possibile connetterlo facoltativamente a un ambito di collegamento privato.

Nel browser passare al portale di Azure.

Passare a Computer - Azure Arc.

Nella pagina Computer - Azure Arc selezionare Aggiungi/Crea in alto a sinistra e quindi selezionare Aggiungi un computer dal menu a discesa.

Nella pagina Aggiungi server con Azure Arc selezionare Aggiungi un singolo server o Aggiungi più server a seconda dello scenario di distribuzione e quindi selezionare Genera script.

Nella pagina Informazioni di base specificare quanto segue:

Selezionare la sottoscrizione e il gruppo di risorse per il computer.

Nell'elenco a discesa Area selezionare l'area di Azure in cui archiviare il computer e i metadati dei server.

Nell'elenco a discesa Sistema operativo selezionare il sistema operativo in cui è configurato lo script.

In Metodo di connettività selezionare endpoint privato e selezionare l'ambito collegamento privato di Azure Arc creato nella parte 1 nell'elenco a discesa.

Al termine, selezionare Avanti: Tag.

Se è stata selezionata l'opzione Aggiungi più server, nella pagina Autenticazione selezionare l'entità servizio creata per i server abilitati per Azure Arc nell'elenco a discesa. Se non è stata creata un'entità servizio per i server abilitati per Azure Arc, vedere come creare un'entità servizio per informazioni sulle autorizzazioni e i passaggi necessari per crearne uno. Selezionare Avanti: Tag per continuare.

Nella pagina Tag esaminare l'impostazione predefinita e suggerita di Tag di località fisica e immettere un valore oppure specificare una o più opzioni per Tag personalizzati in base ai propri standard.

Selezionare Avanti: Scaricare ed eseguire lo script.

Nella pagina Scarica ed esegui script esaminare le informazioni di riepilogo e quindi selezionare Scarica.

Dopo aver scaricato lo script, è necessario eseguirlo nel computer o nel server usando un account con privilegi (amministratore o radice). A seconda della configurazione di rete, potrebbe essere necessario scaricare l'agente da un computer con accesso a Internet e trasferirlo nel computer o nel server e quindi modificare lo script con il percorso dell'agente.

L'agente Windows può essere scaricato da https://aka.ms/AzureConnectedMachineAgent e l'agente Linux può essere scaricato da https://packages.microsoft.com. Cercare la versione più recente del azcmagent nella directory di distribuzione del sistema operativo e installata con la gestione pacchetti locale.

Lo script restituirà messaggi di stato che informano se l'onboarding è stato completato al termine.

Suggerimento

Il traffico di rete dall'agente di Azure Connected Machine a Microsoft Entra ID (login.windows.net, login.microsoftonline.com, pas.windows.net) e Azure Resource Manager (management.azure.com) continuerà a usare endpoint pubblici. Se il server deve comunicare tramite un server proxy per raggiungere questi endpoint, configurare l'agente con l'URL del server proxy prima di connetterlo ad Azure. Potrebbe anche essere necessario configurare un bypass proxy per i servizi Azure Arc se l'endpoint privato non è accessibile dal server proxy.

Configurare un server abilitato per Azure Arc esistente

Per i server abilitati per Azure Arc configurati prima dell'ambito del collegamento privato, è possibile consentire loro di iniziare a usare l'ambito collegamento privato dei server abilitati per Azure Arc seguendo questa procedura.

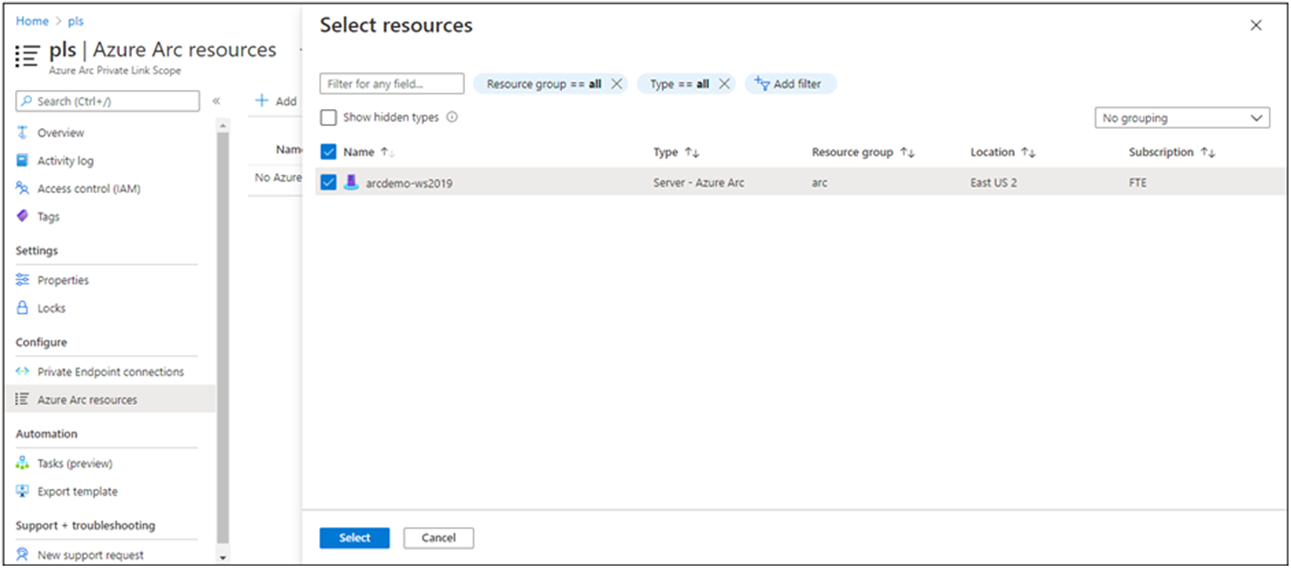

Nel portale di Azure passare alla risorsa Ambito collegamento privato di Azure Arc.

Nel menu del servizio, in Configura, selezionare Risorse di Azure Arc e quindi + Aggiungi.

Selezionare i server nell'elenco da associare all'ambito collegamento privato e quindi selezionare Seleziona per salvare le modifiche.

L'ambito del collegamento privato può richiedere fino a 15 minuti per accettare connessioni dai server associati di recente.

Risoluzione dei problemi

In caso di problemi, possono essere utili i suggerimenti seguenti:

Controllare il server DNS locale per verificare che sia in corso l'inoltro a DNS di Azure o che sia configurato con i record A appropriati nella zona di collegamento privato. Questi comandi di ricerca devono restituire indirizzi IP privati nella rete virtuale di Azure. Se risolvono gli indirizzi IP pubblici, controllare la configurazione DNS del computer o del server e della rete.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comPer problemi di onboarding di un computer o di un server, verificare di aver aggiunto l'ID Microsoft Entra e i tag del servizio Azure Resource Manager al firewall di rete locale. L'agente deve comunicare con questi servizi tramite Internet fino a quando non sono disponibili endpoint privati per questi servizi.

Per altre informazioni sulla risoluzione dei problemi, vedere Risolvere i problemi di connettività degli endpoint privati di Azure.

Passaggi successivi

- Altre informazioni sull'endpoint privato, Che cos'è l'endpoint privato di Azure?.

- Informazioni su come configurare collegamento privato per Automazione di Azure, Monitoraggio di Azure, Azure Key Vault o Archiviazione BLOB di Azure.