Configurare la crittografia del disco per le istanze di Redis gestite di Azure (anteprima) usando le chiavi gestite dal cliente

I dati in un server Redis vengono archiviati in memoria per impostazione predefinita. I dati non vengono crittografati. È possibile implementare la crittografia personalizzata sui dati prima di scriverli nella cache. In alcuni casi, i dati possono risiedere su disco, a causa delle operazioni del sistema operativo o di azioni intenzionali volte a rendere persistenti i dati usando esportazione o persistenza dei dati.

Azure Managed Redis (anteprima) offre chiavi gestite dalla piattaforma (PMK), note anche come chiavi gestite da Microsoft (MMK), per impostazione predefinita per crittografare i dati su disco in tutti i livelli. Redis gestito di Azure offre inoltre la possibilità di crittografare i dischi di persistenza dei dati e del sistema operativo con una chiave gestita dal cliente . Le chiavi gestite dal cliente possono essere usate per eseguire il wrapping dei MMK per controllare l'accesso a queste chiavi. In questo modo, la CMK è una chiave di crittografia della chiave, o KEK. Per ulteriori informazioni, consultare Gestione delle chiavi in Azure.

Ambito della disponibilità per la crittografia del disco CMK

| Livello | Ottimizzato per la memoria, bilanciato, ottimizzato per il calcolo | Flash Optimized |

|---|---|---|

| Chiavi gestite da Microsoft (MMK) | Sì | Sì |

| Chiavi gestite dal cliente (CMK) | Sì | Sì |

Copertura della crittografia

In Azure Managed Redis la crittografia del disco viene usata per crittografare il disco di persistenza, i file temporanei e il disco del sistema operativo:

- Disco di persistenza: contiene file RDB o AOF persistenti come parte della persistenza dei dati

- file temporanei usati nell'esportazione: i dati temporanei usati vengono crittografati. Quando si esportano dati, la crittografia dei dati esportati finali viene controllata dalle impostazioni nell'account di archiviazione.

- disco del sistema operativo

MMK viene usata per crittografare questi dischi per impostazione predefinita, ma è anche possibile usare CMK.

Nel livello Ottimizzato per Flash, anche le chiavi e i valori vengono archiviati parzialmente su disco usando l'archiviazione flash NVMe (Nonvolatile Memory Express). Tuttavia, questo disco non è uguale a quello usato per i dati persistenti. Al contrario, questo è temporaneo, e i dati non vengono salvati in modo permanente dopo l'arresto, la deallocazione o il riavvio della cache. MMK è supportato solo su questo disco perché questi dati sono temporanei e temporanei.

| Dati archiviati | Disco | Opzioni di crittografia |

|---|---|---|

| File di persistenza | Disco di persistenza | MMK o CMK |

| File RDB in attesa di essere esportati | Disco del sistema operativo e disco di persistenza | MMK o CMK |

| Chiavi e valori (solo livello ottimizzato per Flash) | Disco NVMe temporaneo | MMK |

Prerequisiti e limitazioni

Prerequisiti e limitazioni generali

- Solo l'identità gestita assegnata dall'utente è supportata per la connessione ad Azure Key Vault. L'identità gestita assegnata dal sistema non è supportata.

- La modifica tra MMK e CMK in un'istanza della cache esistente attiva un'operazione di manutenzione a esecuzione prolungata. Questo metodo non è consigliabile per l'uso in produzione poiché comporta un'interruzione del servizio.

Prerequisiti e limitazioni di Azure Key Vault

- La risorsa di Azure Key Vault contenente la chiave gestita dal cliente deve trovarsi nella stessa area della risorsa della cache.

- La protezione dalla rimozione definitiva e l'eliminazione temporanea devono essere abilitate nell'istanza di Azure Key Vault. La protezione dalla rimozione definitiva non è abilitata per impostazione predefinita.

- Quando si usano regole del firewall in Azure Key Vault, l'istanza di Key Vault deve essere configurata per consentire i servizi attendibili.

- Solo chiavi RSA sono supportate

- All'identità gestita assegnata dall'utente devono essere assegnate le autorizzazioni Get, Unwrap Key e Wrap Key nei criteri di accesso di Key Vault, oppure le autorizzazioni equivalenti all'interno del controllo degli accessi in base al ruolo di Azure. Una definizione di ruolo integrata consigliata con i minimi privilegi necessari per questo scenario è denominata KeyVault Crypto Service Encryption User.

Come configurare la crittografia cmk in Redis gestito di Azure

Usare il portale per creare una nuova cache con CMK abilitata

Accedere al portale di Azure e avviare la guida introduttiva Creare un'istanza di Redis gestita di Azure.

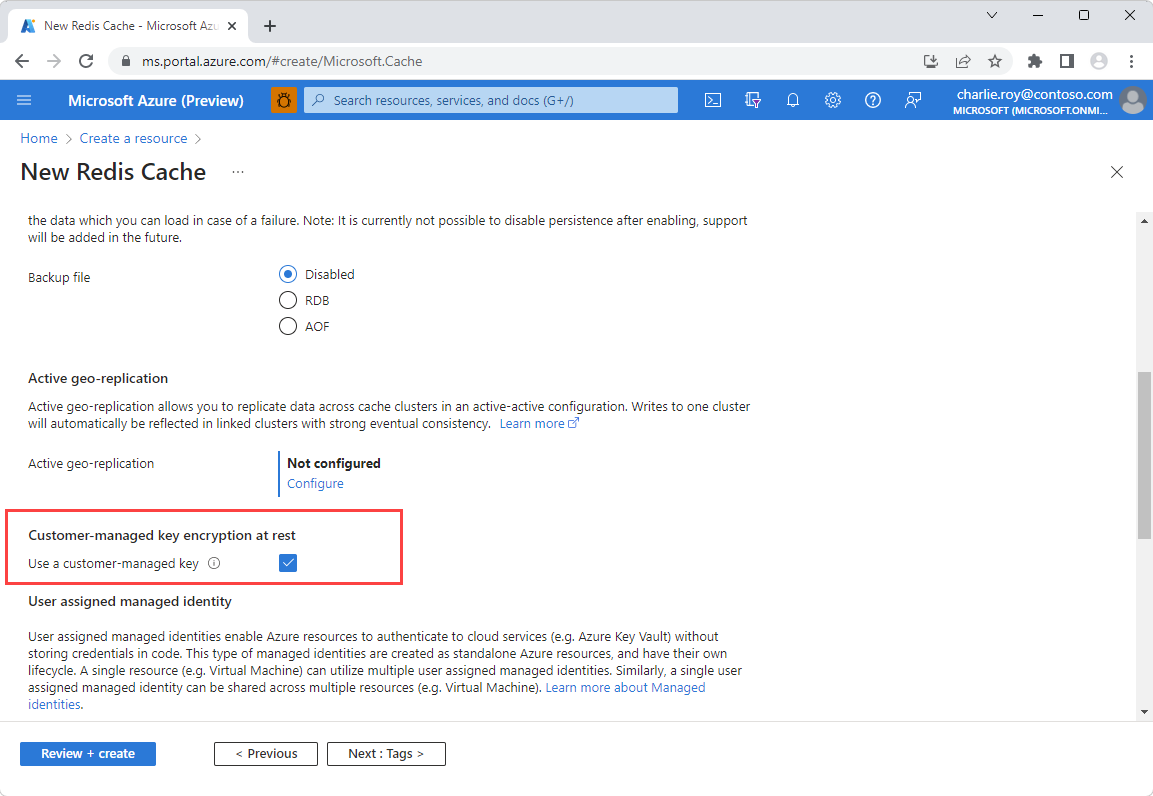

Nella pagina Avanzate, passare alla sezione denominata Crittografia chiavi gestite dal cliente a riposo e abilitare l'opzione Usa una chiave gestita dal cliente.

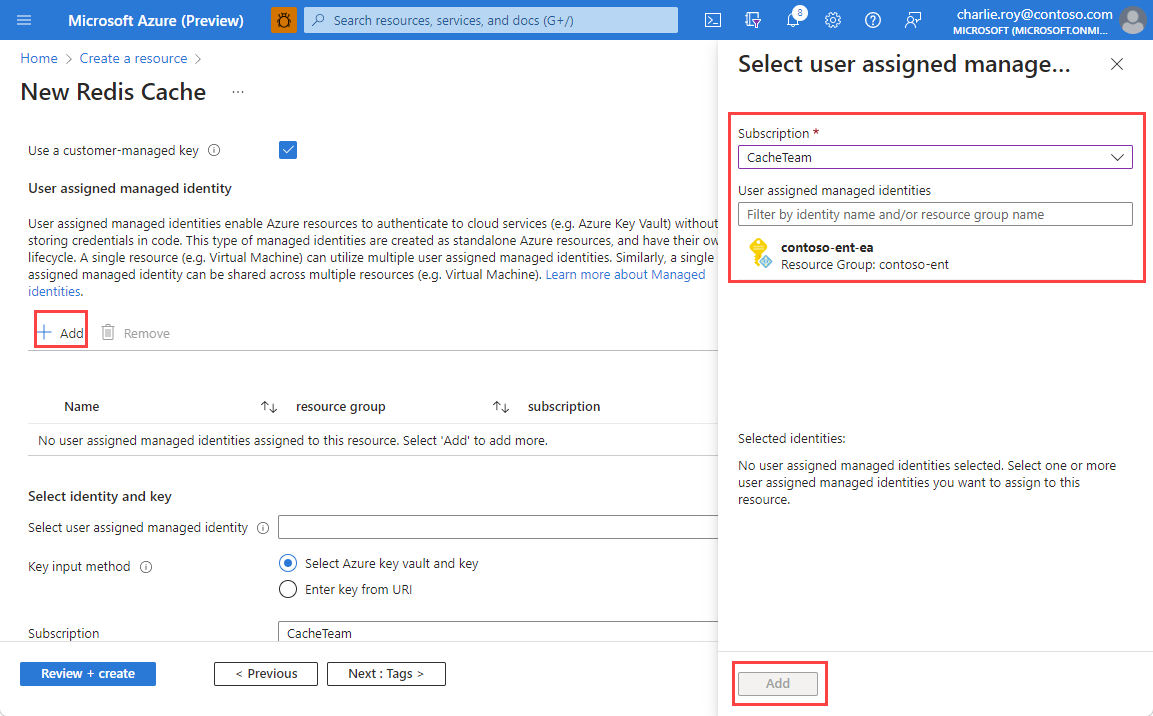

Selezionare Aggiungi per assegnare un'identità gestita assegnata dall'utente alla risorsa. Questa identità gestita viene usata per connettersi all'istanza di Azure Key Vault che contiene la chiave gestita dal cliente.

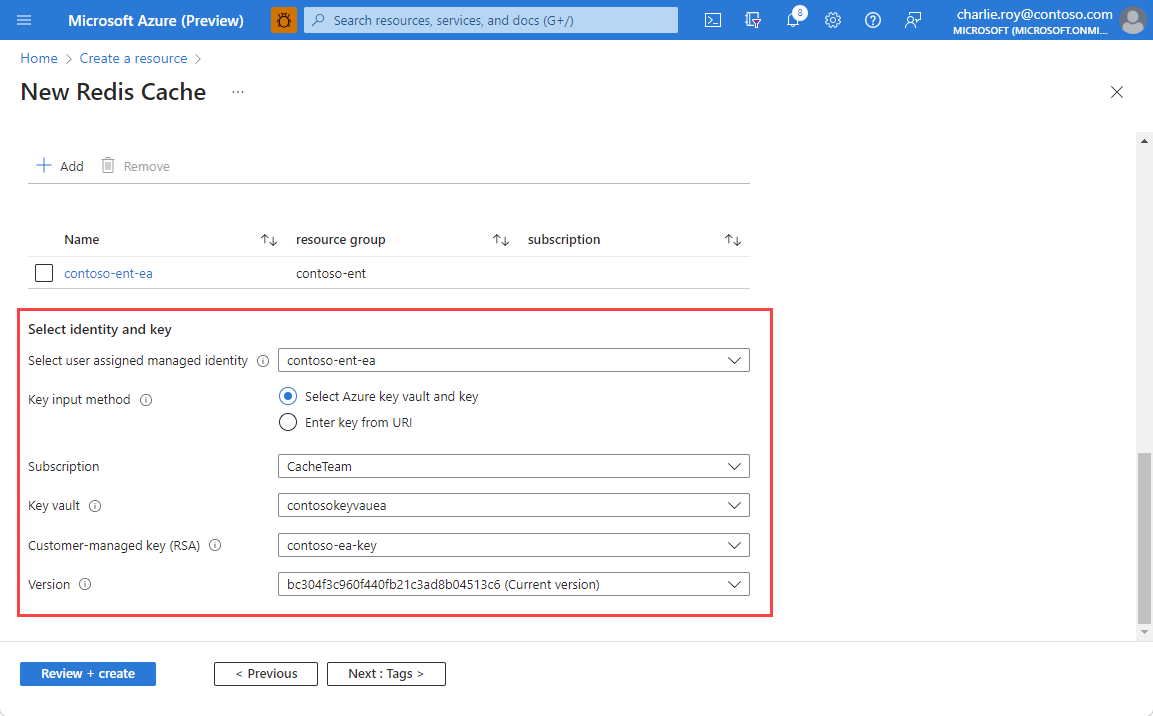

Selezionare l'identità gestita assegnata dall'utente scelto e quindi scegliere il metodo di input della chiave da usare.

Se si usa il metodo di input Seleziona Azure Key Vault e chiave, scegliere l'istanza di Key Vault che contiene la chiave gestita dal cliente. Questa istanza deve trovarsi nella stessa area della cache.

Nota

Per istruzioni su come configurare un'istanza di Azure Key Vault, consultare la guida introduttiva di Azure Key Vault. È anche possibile selezionare il collegamento Crea un insieme di credenziali delle chiavi nella la selezione Key Vault per creare una nuova istanza di Key Vault. Tenere presente che sia la protezione di rimozione definitiva che l'eliminazione temporanea devono essere abilitate nell'istanza di Key Vault.

Scegliere la chiave e la versione specifiche usando gli elenchi a discesa Chiave gestita dal cliente (RSA) e Versione.

Se si usa il metodo di input URI, immettere l'URI dell'identificatore di chiave per la chiave scelta da Azure Key Vault.

Dopo aver immesso tutte le informazioni per la cache, selezionare Rivedi e crea.

Aggiungere la crittografia cmk a un'istanza di Redis gestita di Azure esistente

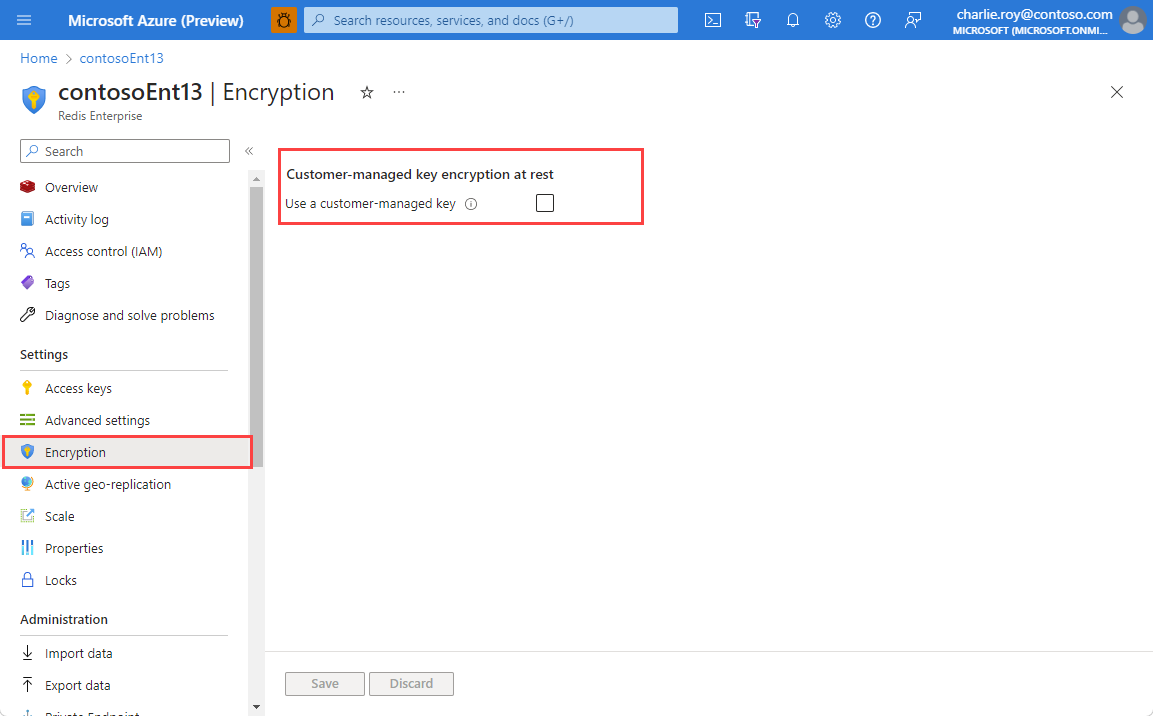

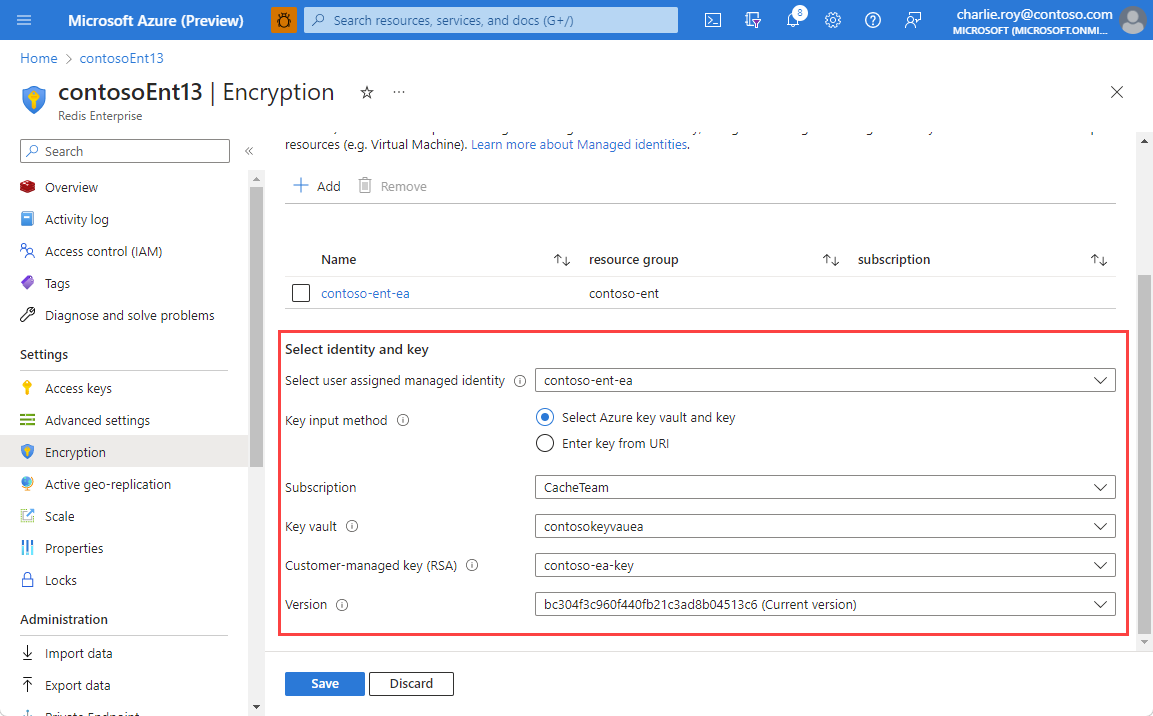

Passare a Crittografia nel menu Risorsa dell'istanza della cache. Se CMK è già configurata, questo mostrerà le informazioni sulla chiave.

Se le impostazioni della chiave gestita dal cliente non sono state configurate o se si desidera modificarle, selezionare Modifica impostazioni di crittografia

Selezionare Usa una chiave gestita dal cliente per visualizzare le opzioni di configurazione.

Selezionare Aggiungi per assegnare un'identità gestita assegnata dall'utente alla risorsa. Questa identità gestita viene usata per connettersi all'istanza di Azure Key Vault che contiene la chiave gestita dal cliente.

Selezionare l'identità gestita assegnata dall'utente scelto e quindi scegliere il metodo di input della chiave da usare.

Se si usa il metodo di input Seleziona Azure Key Vault e chiave, scegliere l'istanza di Key Vault che contiene la chiave gestita dal cliente. Questa istanza deve trovarsi nella stessa area della cache.

Nota

Per istruzioni su come configurare un'istanza di Azure Key Vault, consultare la guida introduttiva di Azure Key Vault. È anche possibile selezionare il collegamento Crea un insieme di credenziali delle chiavi nella la selezione Key Vault per creare una nuova istanza di Key Vault.

Scegliere la chiave specifica usando l'elenco a discesa Chiave gestita dal cliente (RSA). Se sono disponibili più versioni della chiave tra cui scegliere, usare l'elenco a discesa Versione.

Se si usa il metodo di input URI, immettere l'URI dell'identificatore di chiave per la chiave scelta da Azure Key Vault.

Seleziona Salva