Raccogliere i log del firewall con l'agente di Monitoraggio di Azure

Windows Firewall è un'applicazione di Microsoft Windows che filtra le informazioni provenienti nel sistema da Internet e blocca i programmi potenzialmente dannosi. I log di Windows Firewall vengono generati nei sistemi operativi client e server. Questi log forniscono informazioni preziose sul traffico di rete, inclusi pacchetti eliminati e connessioni riuscite. L'analisi dei file di log di Windows Firewall può essere eseguita usando metodi come l'inoltro degli eventi di Windows (WEF) o l'inoltro dei log a un prodotto SIEM come Azure Sentinel. È possibile attivarlo o disattivarlo seguendo questa procedura in qualsiasi sistema Windows:

- Selezionare Start, quindi aprire Impostazioni.

- In Aggiornamento e sicurezza selezionare Sicurezza di Windows, Firewall e protezione di rete.

- Selezionare un profilo di rete: dominio, privato o pubblico.

- In Microsoft Defender Firewall impostare l'impostazione su Attivato o Disattivato.

Prerequisiti

Per completare questa procedura, è necessario disporre di:

- Un'area di lavoro Log Analytics in cui si dispone almeno dei diritti di collaboratore.

- Endpoint di raccolta dei dati.

- Autorizzazioni per creare oggetti Regola di raccolta dei dati nell'area di lavoro.

- Una macchina virtuale, un set di scalabilità di macchine virtuali o un computer locale abilitato per Arc che esegue il firewall.

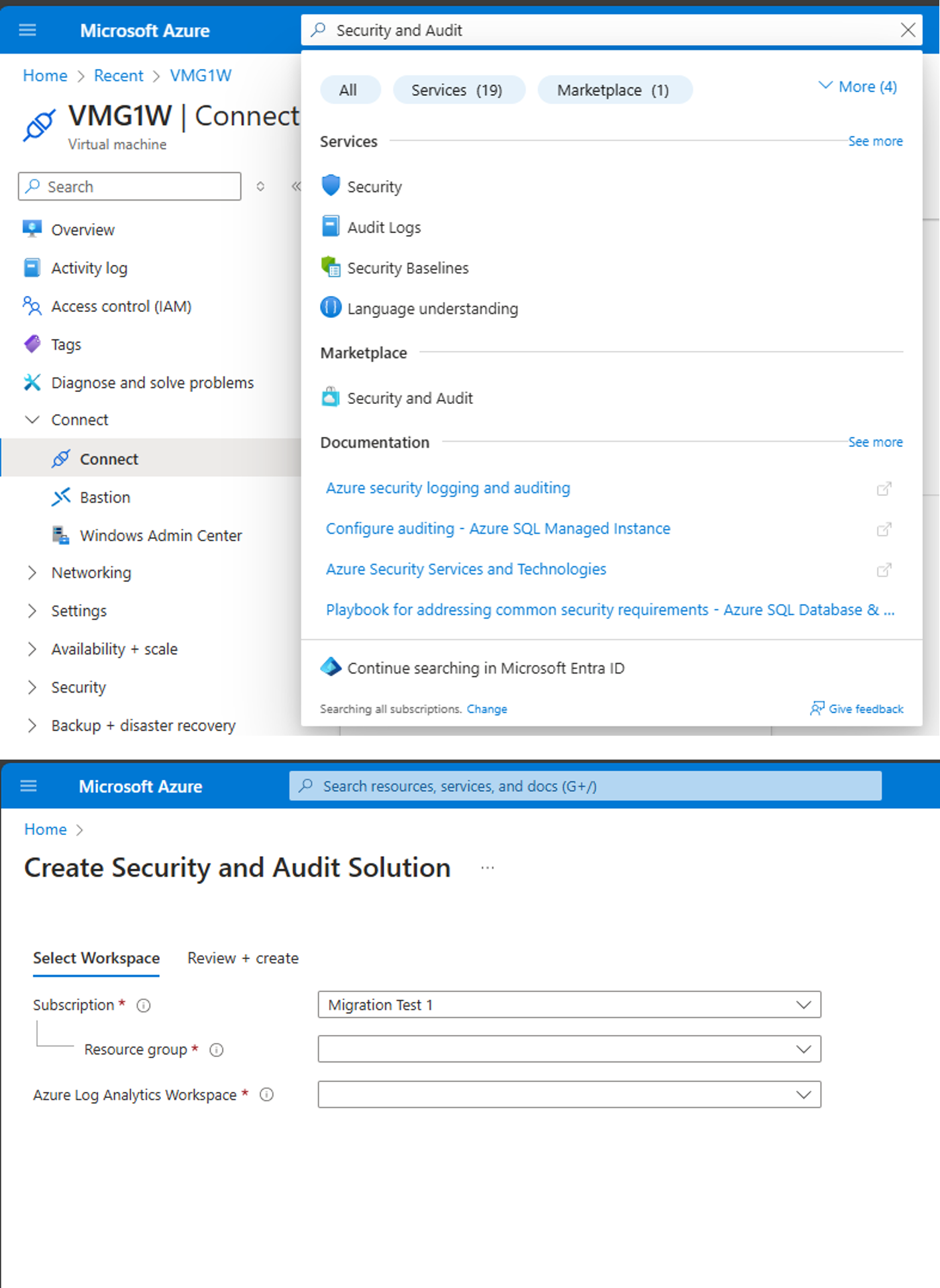

Aggiungere una tabella firewall all'area di lavoro Log Analytics

A differenza di altre tabelle create per impostazione predefinita in LAW, la tabella di Windows Firewall deve essere creata manualmente. Cercare la soluzione Sicurezza e controllo e crearla. Vedere lo screenshot di seguito. Se la tabella non è presente, verrà visualizzato un errore di distribuzione DCR che informa che la tabella non è presente in LAW. Lo schema per la tabella del firewall che viene creato si trova qui: Schema di Windows Firewall

Creare una regola di raccolta dei dati per raccogliere i log del firewall

La regola di raccolta dati definisce:

- Quali file di log di origine vengono analizzati dall'agente di Monitoraggio di Azure per individuare nuovi eventi.

- Il modo in cui Monitoraggio di Azure trasforma gli eventi durante l'inserimento.

- L’area di lavoro Log Analytics di destinazione e la tabella a cui Monitoraggio di Azure invia i dati.

È possibile definire una regola di raccolta dati per inviare dati da più computer alle aree di lavoro Log Analytics, incluse le aree di lavoro che si trovano in un'area o un tenant diversi. Creare la regola di raccolta dati nella stessa area dell'area di lavoro Analytics.

Nota

Per inviare dati tra tenant, è necessario abilitare prima Azure Lighthouse.

Per creare la regola di raccolta dati nel portale di Azure:

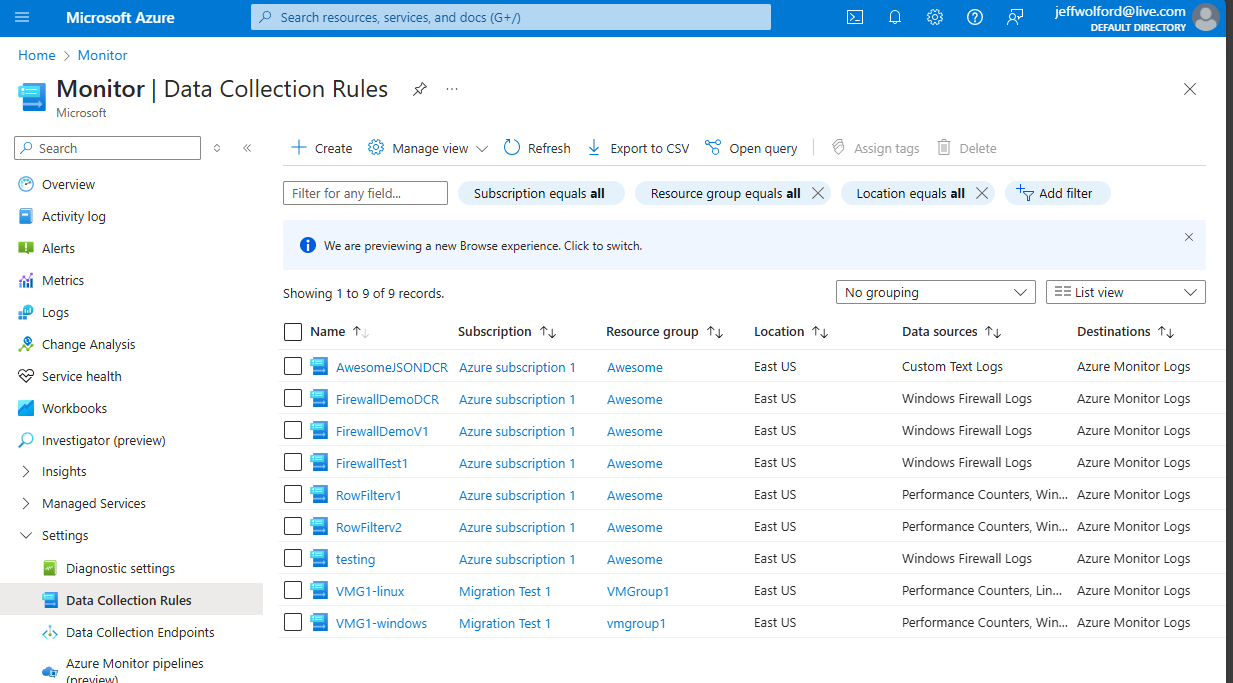

Nel menu Monitoraggio selezionare Regole di raccolta dati.

Selezionare Crea per creare una nuova regola di raccolta dati e le relative associazioni.

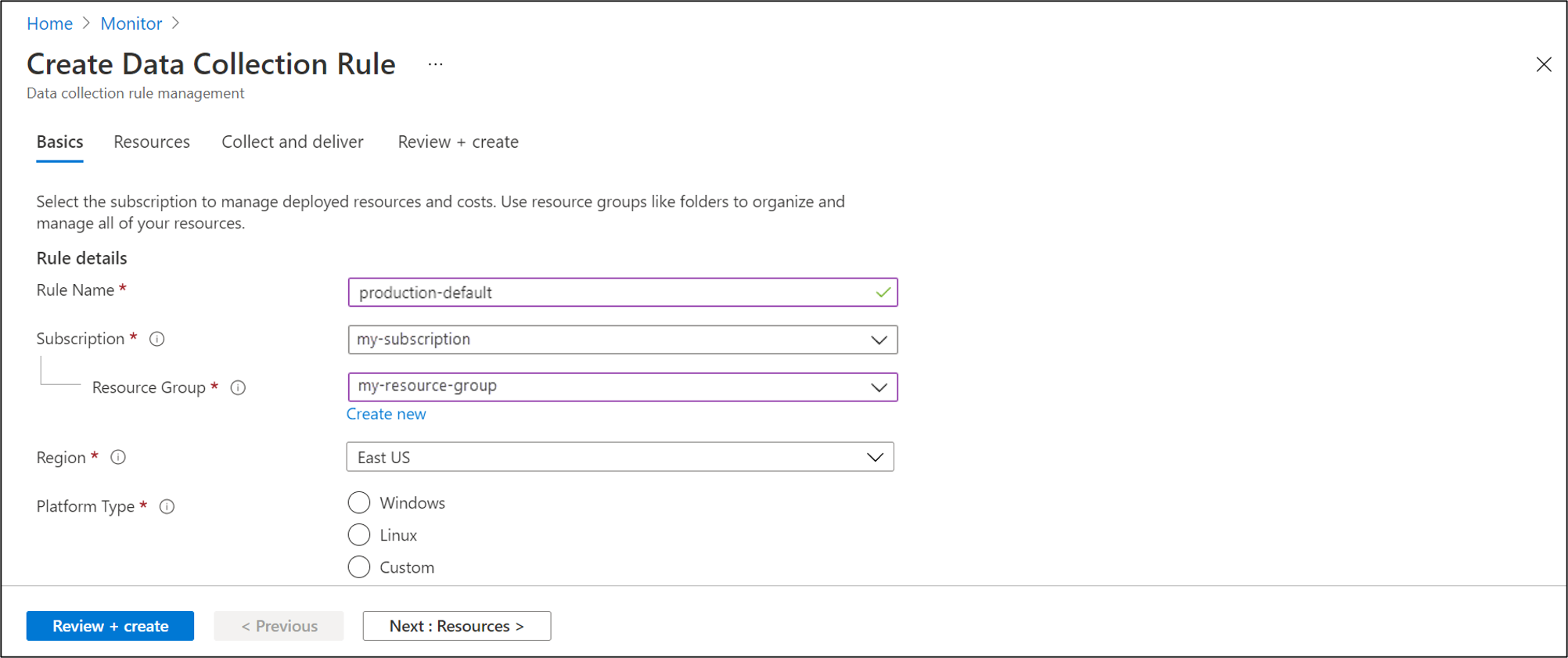

Immettere un Nome regola e specificare una sottoscrizione, un gruppo di risorse, un'area e un tipo di piattaforma:

- In Area viene specificata la regione in cui verrà creata la regola di raccolta dati. Le macchine virtuali e le relative associazioni possono trovarsi in qualsiasi sottoscrizione o gruppo di risorse presente nel tenant.

- In Tipo di piattaforma viene specificato il tipo di risorse a cui può essere applicata questa regola. L'opzione Personalizzata consente sia i tipi Windows che Linux. -Endpoint di raccolta dei dati selezionare un endpoint di raccolta dei dati precedentemente creato.

Nella scheda Risorse, selezionare + Aggiungi risorse e associare le risorse alla regola di raccolta dei dati. Le risorse possono essere macchine virtuali, set di scalabilità di macchine virtuali e Azure Arc per server. Il portale di Azure installa l'agente di Monitoraggio di Azure nelle risorse che non sono già installate.

Importante

Il portale abilita l'identità gestita assegnata dal sistema nelle risorse di destinazione, insieme alle identità assegnate dall'utente esistenti, se presenti. Per le applicazioni esistenti, a meno che non si specifichi l'identità assegnata dall'utente nella richiesta, per impostazione predefinita il computer usa l'identità assegnata dal sistema. Se è necessario l'isolamento rete tramite collegamenti privati, selezionare gli endpoint esistenti dalla stessa area per le rispettive risorse o creare un nuovo endpoint.

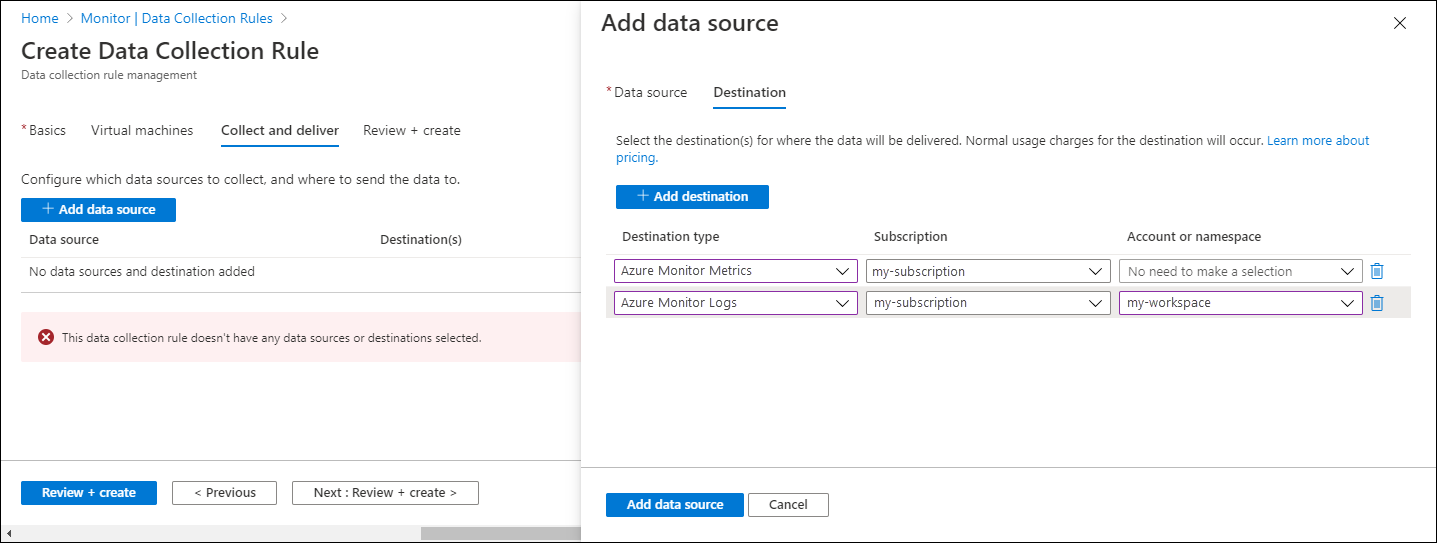

Nella scheda Raccogli e recapita selezionare Aggiungi origine dati per aggiungere un'origine dati e impostare una destinazione.

Selezionare Log del firewall.

Nella scheda Destinazione aggiungere una destinazione per l'origine dati.

Selezionare Rivedi e crea per esaminare i dettagli della regola di raccolta dati e l'associazione con il set di macchine virtuali.

Selezionare Crea per creare la regola di raccolta dati.

Nota

Dopo la creazione della regola di raccolta dati, l’invio dei dati alle destinazioni può richiedere fino a 5 minuti.

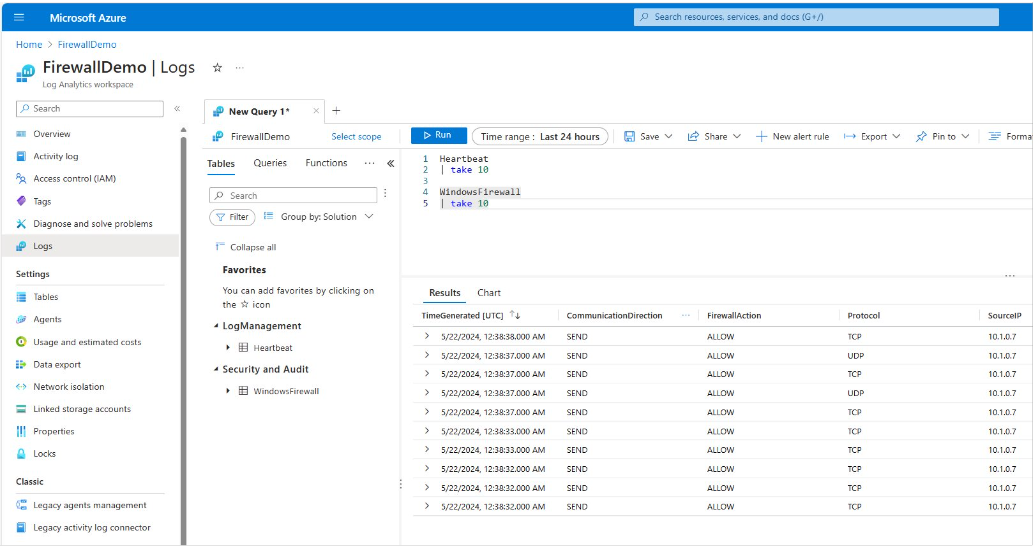

Query di log di esempio

Contare le voci del log del firewall per URL per l'host www.contoso.com.

WindowsFirewall

| take 10

Risoluzione dei problemi

Usare la procedura seguente per risolvere i problemi relativi alla raccolta di log del firewall.

Eseguire lo strumento di risoluzione dei problemi dell'agente di Monitoraggio di Azure

Per testare la configurazione e condividere i log con Microsoft, usare lo strumento di risoluzione dei problemi dell'agente di Monitoraggio di Azure.

Controllare se sono stati ricevuti i log del firewall

Per iniziare, verificare se sono stati raccolti record per i log del firewall eseguendo la query seguente in Log Analytics. Se la query non restituisce record, controllare le altre sezioni per individuare le possibili cause. Questa query cerca voci negli ultimi due giorni, ma è possibile modificare per analizzare un altro intervallo di tempo.

WindowsFirewall

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

Verificare che i log del firewall siano in corso di creazione

Esaminare i timestamp dei file di log e aprire il più recente per verificare che i timestamp più recenti siano presenti nei file di log. Il percorso predefinito per i file di log del firewall è C:\windows\system32\logfiles\firewall\pfirewall.log.

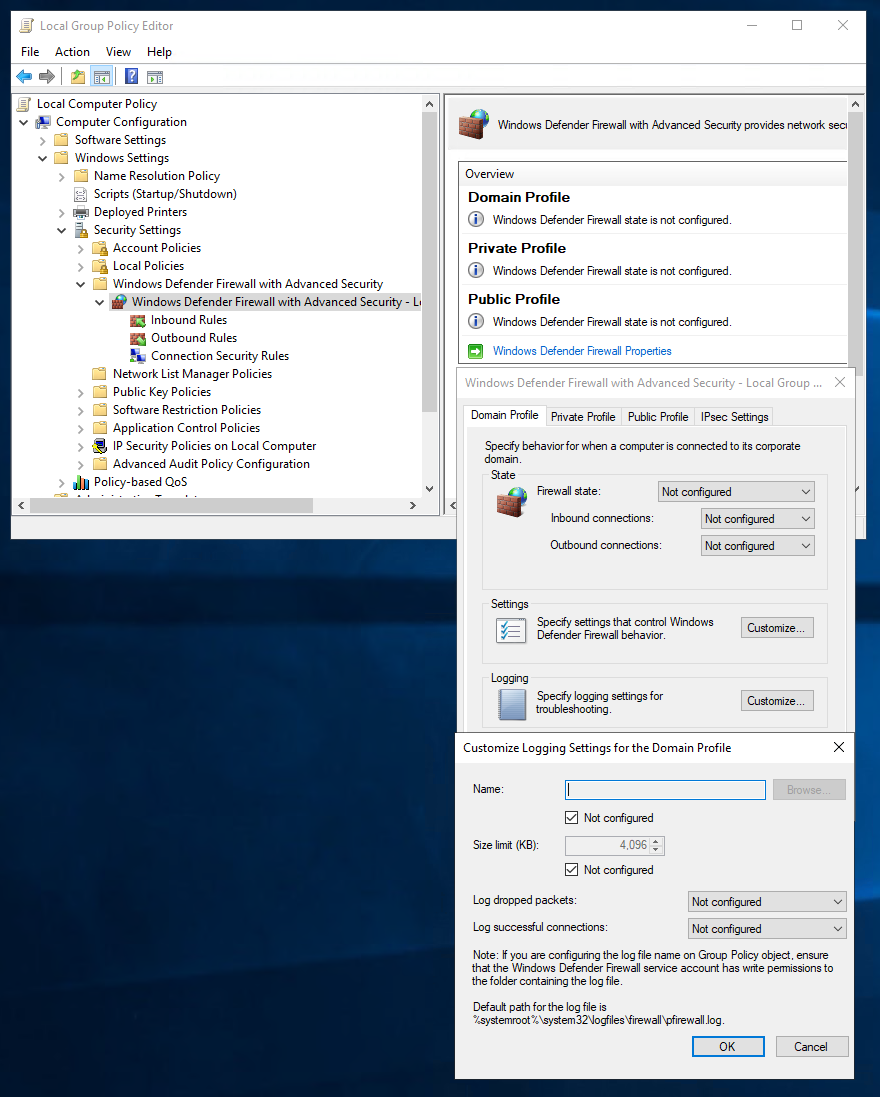

Per attivare la registrazione, seguire questa procedura.

- gpedit {follow the picture}

- netsh advfirewall>set allprofiles logging allowedconnections enable

- netsh advfirewall>set allprofiles logging droppedconnections enable

Passaggi successivi

Altre informazioni su: