Eseguire una traccia su Istanza gestita di SQL di Azure tramite l'autenticazione Windows per le entità di sicurezza di Microsoft Entra

Questo articolo illustra come connettersi ed eseguire una traccia su Istanza gestita di SQL di Azure usando l'autenticazione di Windows per le entità in Microsoft Entra ID (in precedenza Azure Active Directory). autenticazione di Windows offre ai clienti un modo pratico per connettersi a un'istanza gestita, soprattutto per gli amministratori di database e gli sviluppatori abituati all'avvio SQL Server Management Studio (SSMS) con le credenziali di Windows.

Questo articolo condivide due opzioni per eseguire una traccia su un'istanza gestita: è possibile tracciare con eventi estesi o con SQL Server Profiler. Anche se è ancora possibile usare SQL Server Profiler, la funzionalità di traccia usata da SQL Server Profiler è deprecata e verrà rimossa in una versione futura di Microsoft SQL Server.

Nota

Microsoft Entra ID era precedentemente noto come Azure Active Directory (Azure AD).

Prerequisiti

Per usare l'autenticazione di Windows per connettersi ed eseguire una traccia su un'istanza gestita, è prima necessario soddisfare i prerequisiti seguenti:

- Configurare l'autenticazione di Windows per Istanza gestita di SQL di Azure usando Microsoft Entra ID e Kerberos.

- Installare SQL Server Management Studio (SSMS) nel client che si connette all'istanza gestita. L'installazione di SSMS include SQL Server Profiler e componenti predefiniti per creare ed eseguire tracce di eventi estesi.

- Abilitare gli strumenti nel computer client per connettersi all'istanza gestita. Questa operazione può essere eseguita da una delle seguenti operazioni:

- Per creare o modificare sessioni di eventi estesi, assicurarsi che l'account disponga dell'autorizzazione server ALTER ANY EVENT edizione Standard SSION nell'istanza gestita.

- Per creare o modificare tracce in SQL Server Profiler, assicurarsi che l'account disponga dell'autorizzazione server ALTER TRACE nell'istanza gestita.

Se non è ancora stato abilitato autenticazione di Windows per le entità di sicurezza Di Microsoft Entra nell'istanza gestita, è possibile eseguire una traccia su un'istanza gestita usando un'opzione di autenticazione Microsoft Entra, tra cui:

- Password offre l'autenticazione con le credenziali di Microsoft Entra

- Universal con MFA aggiunge l'autenticazione a più fattori

- L'integrazione usa provider federatici come Active Directory Federation Services (ADFS) per abilitare le esperienze di Single Sign-On (SSO)

- L'entità servizio abilita l'autenticazione dalle applicazioni di Azure

- Identità gestita abilita l'autenticazione dalle applicazioni assegnate alle identità di Microsoft Entra

Eseguire una traccia con eventi estesi

Per eseguire una traccia con eventi estesi in un'istanza gestita usando l'autenticazione di Windows, prima di tutto si connetterà Esplora oggetti all'istanza gestita usando l'autenticazione di Windows.

Avviare SQL Server Management Studio da un computer client in cui è stato eseguito l'accesso usando l'autenticazione di Windows.

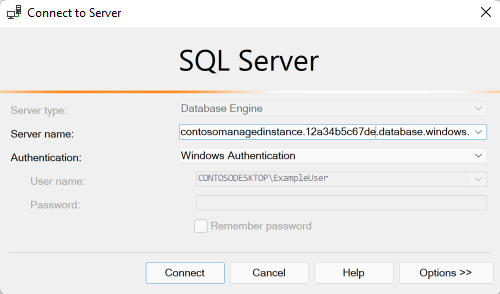

Verrà visualizzata automaticamente la finestra di dialogo 'Connessione to Server'. In caso contrario, assicurarsi che Esplora oggetti sia aperto e selezionare Connessione.

Immettere il nome dell'istanza gestita come nome del server. Il nome dell'istanza gestita deve essere in un formato simile a

managedinstancename.12a34b5c67ce.database.windows.net.Dopo l'autenticazione selezionare Autenticazione di Windows.

Selezionare Connetti.

Ora che Esplora oggetti è connesso, è possibile creare ed eseguire una traccia degli eventi estesi. Seguire la procedura descritta in Avvio rapido: Eventi estesi in SQL Server per informazioni su come creare, testare e visualizzare i risultati di una sessione di eventi estesi.

Eseguire una traccia con Profiler

Per eseguire una traccia con SQL Server Profiler in un'istanza gestita usando l'autenticazione di Windows, avviare l'applicazione Profiler. Il profiler può essere eseguito da Windows menu Start o da SQL Server Management Studio.

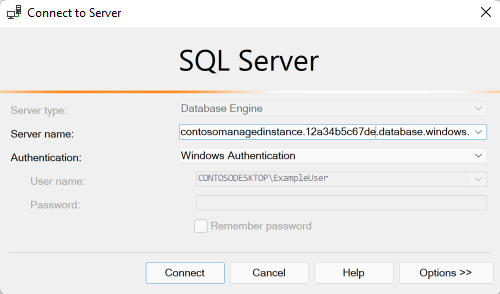

Scegliere Nuova traccia dal menu File.

Immettere il nome dell'istanza gestita come nome del server. Il nome dell'istanza gestita deve essere in un formato simile a

managedinstancename.12a34b5c67ce.database.windows.net.Dopo l'autenticazione selezionare Autenticazione di Windows.

Selezionare Connetti.

Seguire la procedura descritta in Creare una traccia (SQL Server Profiler) per configurare la traccia.

Selezionare Esegui dopo aver configurato la traccia.

Passaggi successivi

Altre informazioni sull'autenticazione di Windows per le entità di accesso Microsoft con Istanza gestita di SQL di Azure:

- Che cos'è l'autenticazione Windows per le entità di Microsoft Entra in Istanza gestita di SQL di Azure?

- Informazioni su come configurare l'autenticazione Windows per Istanza gestita di SQL di Azure tramite ID Microsoft Entra e Kerberos

- Com'è implementata l'autenticazione Windows per Istanza gestita di SQL di Azure con ID Microsoft Entra e Kerberos

- Eventi estesi