Configurare l'integrazione di Azure Key Vault per SQL Server nelle macchine virtuali di Azure (Resource Manager)

Si applica a: SQL Server su VM di Azure

Esistono più funzionalità di crittografia di SQL Server, ad esempio Transparent Data Encryption (TDE), crittografia a livello di colonna (CLE) e crittografia di backup. Queste modalità di crittografia richiedono la gestione e l'archiviazione delle chiavi usate per la crittografia. Il servizio Azure Key Vault è progettato per migliorare la sicurezza e la gestione di queste chiavi in una posizione sicura e a elevata disponibilità. Il connettore SQL Server consente a SQL Server di usare queste chiavi da Azure Key Vault e dal modulo di protezione hardware (HSM) gestito di Azure Key Vault.

Se si esegue SQL Server localmente, è possibile seguire una procedura per accedere ad Azure Key Vault dall'istanza di SQL Server locale. La stessa procedura va eseguita per SQL Server in macchine virtuali di Azure, ma è possibile risparmiare tempo usando la funzionalità Integrazione di Azure Key Vault.

Nota

L'integrazione Azure Key Vault è disponibile solo per SQL Server Enterprise Edition, Developer Edition e le edizioni di valutazione. A partire da SQL Server 2019, è supportata anche l'edizione Standard.

Quando questa funzionalità è abilitata, installa automaticamente il connettore di SQL Server, configura il provider EKM per accedere all'insieme di credenziali delle chiavi di Azure e crea le credenziali per consentire l'accesso all'insieme di credenziali. Se sono stati esaminati i passaggi nella documentazione locale menzionati in precedenza, si noterà che questa funzionalità consente di automatizzare i passaggi 3, 4 e 5 (fino a 5.4 per creare le credenziali). Assicurarsi che l'insieme di credenziali delle chiavi sia già stato creato (passaggio 2). Una volta completata questa operazione, l'intera installazione della macchina virtuale di SQL Server è automatizzata. Quando la funzionalità ha completato l'installazione, è possibile eseguire istruzioni Transact-SQL (T-SQL) per iniziare la crittografia dei database o del backup con le modalità consuete.

Nota

È anche possibile configurare l'integrazione Key Vault usando un modello. Per altre informazioni, vedere l'articolo relativo al modello di avvio rapido di Azure per l'integrazione dell'insieme di credenziali delle chiavi di Azure.

Il connettore SQL Server versione 1.0.4.0 viene installato nella VM di SQL Server tramite l'estensione IaaS (Infrastructure as a Service) di SQL. Se si aggiorna l'estensione dell'agente SQL IaaS, la versione del provider non verrà aggiornata. Valutare se aggiornare manualmente la versione del connettore SQL Server, ove necessario (ad esempio, quando si utilizza un modulo HSM gestito di Azure Key Vault, che richiede almeno la versione 15.0.2000.440).

Abilitare e configurare l'integrazione Key Vault

È possibile abilitare l'integrazione di Key Vault durante il provisioning oppure configurarla per le macchine virtuali esistenti.

Nuove VM

Se si esegue il provisioning di una nuova macchina virtuale SQL con Resource Manager, il portale di Azure offre una procedura per abilitare l'integrazione di Azure Key Vault.

Per una procedura dettagliata del provisioning, si veda Effettuare il provisioning di una VM di SQL Server (portale di Azure).

VM esistenti

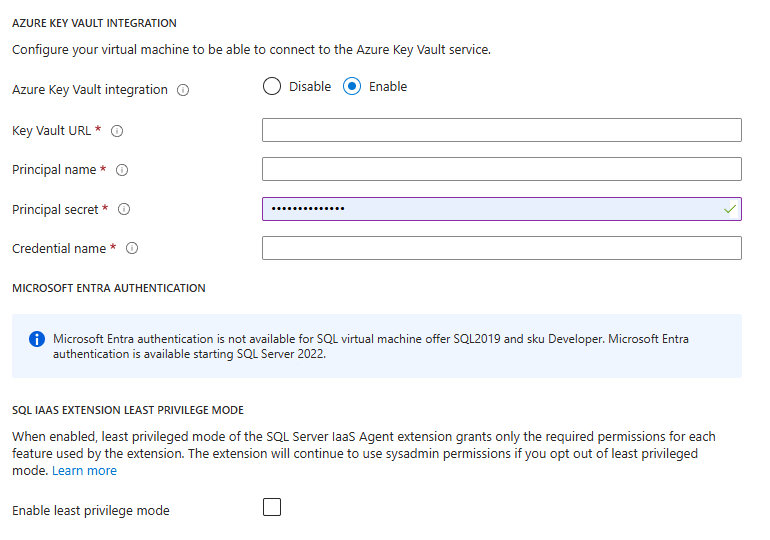

Per le macchine virtuali SQL esistenti, aprire la risorsa Macchine virtuali SQL e selezionare Sicurezza in Configurazione della sicurezza. Selezionare Abilita per abilitare l'integrazione di Azure Key Vault.

Il seguente screenshot mostra come abilitare Azure Key Vault nel portale per una VM di SQL Server esistente:

Al termine, fare clic sul pulsante Applica nella parte inferiore della pagina Sicurezza per salvare le modifiche.

Nota

Il nome delle credenziali creato in questo passaggio verrà mappato a un account di accesso SQL in un secondo momento. In questo modo, l'account di accesso SQL può accedere all'insieme di credenziali delle chiavi.

Continuare con il passaggio 5.5 da Configurare la gestione delle chiavi estendibili TDE di SQL Server usando Azure Key Vault per completare l'installazione di EKM.