Connettività ai servizi PaaS di Azure

Questo articolo fornisce approcci di connettività consigliati per l'uso dei servizi PaaS di Azure.

Considerazioni relative alla progettazione

I servizi PaaS di Azure sono, nella configurazione predefinita, a cui si accede in genere tramite gli endpoint disponibili pubblicamente tramite Microsoft Global Network. Alcuni clienti potrebbero avere requisiti per ridurre l'utilizzo degli endpoint pubblici, pertanto la piattaforma Azure offre funzionalità facoltative per proteggere questi endpoint o anche renderli completamente privati.

Alcuni servizi PaaS consentono restrizioni di accesso pubblico in base all'identità gestita assegnata dal sistema di istanza di risorse , ad esempio Archiviazione di Azure

Molti servizi PaaS consentono restrizioni di accesso pubblico basate su Servizi di Azure attendibili, ad esempio Registro Azure Container

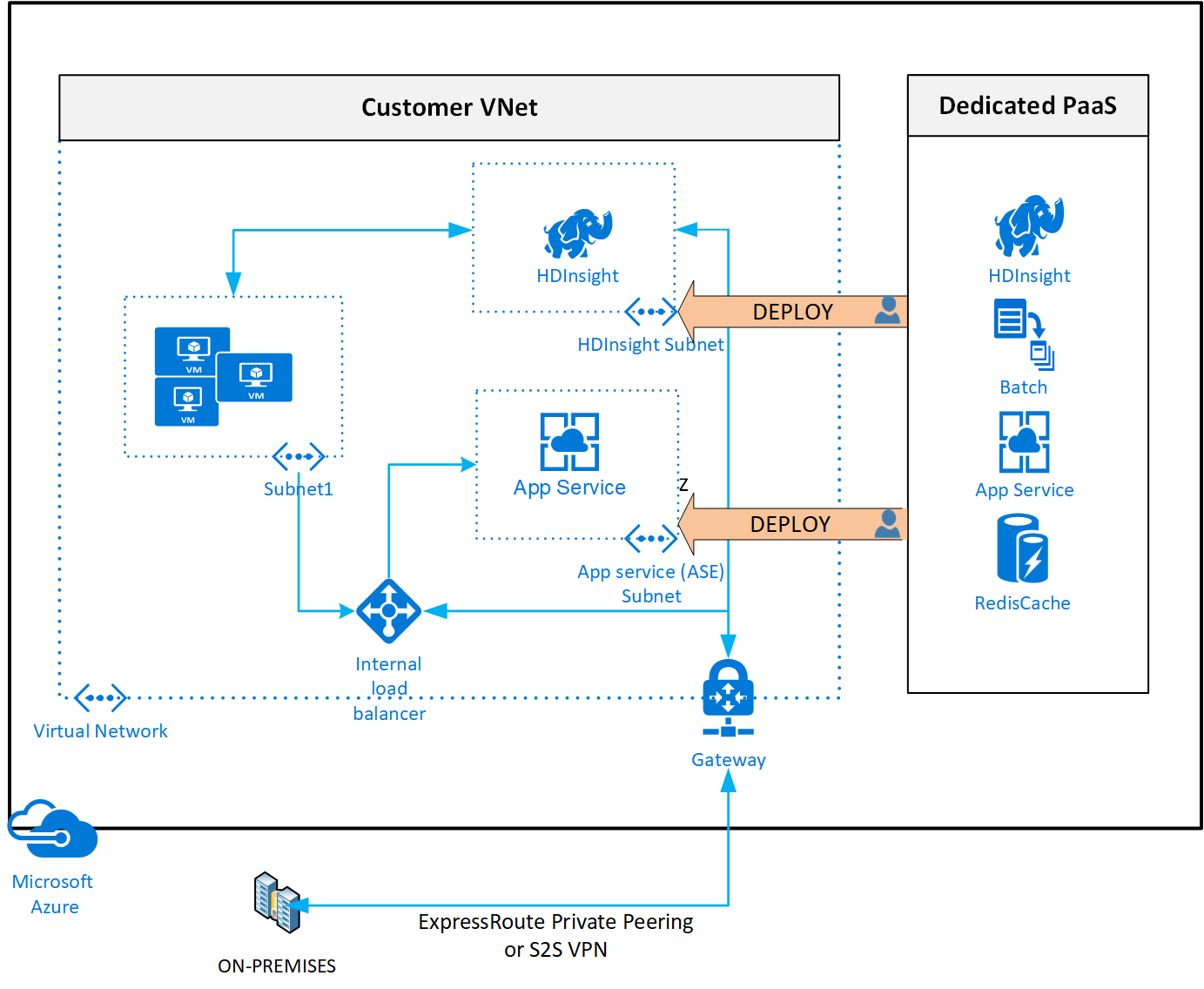

L'inserimento di rete virtuale offre distribuzioni private dedicate per i servizi supportati. Il traffico del piano di gestione continua a fluire attraverso indirizzi IP pubblici.

Alcuni servizi PaaS sono compatibili con Azure collegamento privato che consente l'accesso privato tramite un indirizzo IP all'interno di un cliente. Per altre informazioni, vedere Vantaggi principali del collegamento privato.

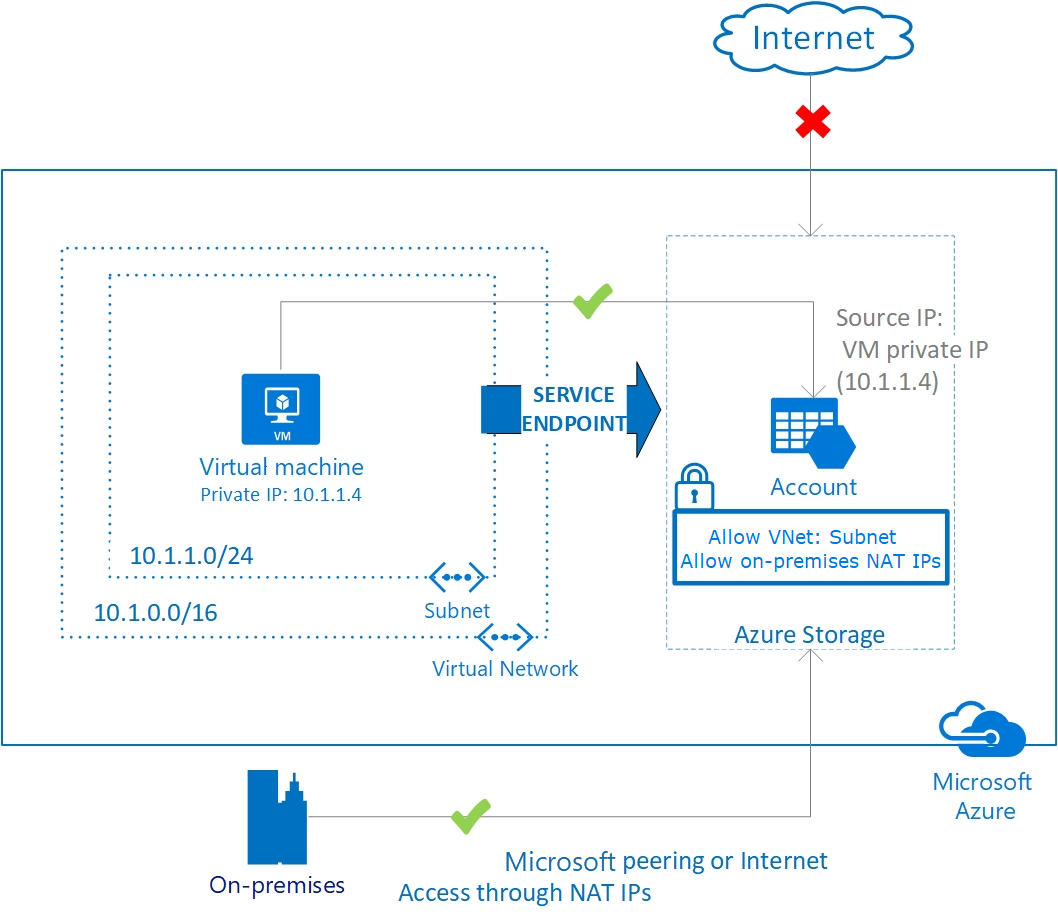

Gli endpoint servizio di rete virtuale forniscono l'accesso a livello di servizio dalle subnet selezionate ai servizi PaaS selezionati. Archiviazione di Azure offre criteri dell'endpoint di servizio che consentono di limitare ulteriormente l'uso degli endpoint di servizio a un account di archiviazione specifico. È anche possibile usare appliance virtuali di rete (NVA) per eseguire l'ispezione e il filtro FQDN di livello 7 in combinazione con gli endpoint di servizio, ma questo approccio include ulteriori considerazioni sulle prestazioni e sulla scalabilità.

Qual è la differenza tra endpoint di servizio ed endpoint privati? offre una spiegazione delle differenze tra endpoint collegamento privato e endpoint di servizio rete virtuale.

Suggerimenti per la progettazione

Per i servizi PaaS di Azure che supportano l'inserimento della rete virtuale, se si richiede l'accesso alle risorse all'interno della rete privata (reti virtuali o locali tramite un gateway di rete virtuale), è consigliabile abilitare la funzionalità di inserimento della rete virtuale. Si consideri anche che questi servizi inseriti in una rete virtuale eseguano ancora operazioni sul piano di gestione usando indirizzi IP pubblici specifici del servizio. La connettività deve essere garantita per il funzionamento corretto del servizio. Usare i gruppi di sicurezza di rete e i gruppi di sicurezza di rete per bloccare questa comunicazione all'interno della rete virtuale. È possibile usare i tag di servizio in UDR per ridurre il numero di route necessarie e per eseguire l'override delle route predefinite se usate.

Quando la protezione dell'esfiltrazione dei dati e l'uso solo degli indirizzi IP privati sono requisiti aziendali, prendere in considerazione l'uso di collegamento privato di Azure dove disponibile.

Prendere in considerazione l'uso degli endpoint del servizio di rete virtuale per proteggere l'accesso ai servizi PaaS di Azure dall'interno della rete virtuale negli scenari in cui l'esfiltrazione dei dati è minore di un problema, collegamento privato non è disponibile o si ha un requisito per l'inserimento di dati di grandi dimensioni che richiede l'ottimizzazione dei costi. Gli endpoint di servizio di Azure non comportano costi, a differenza di collegamento privato di Azure che include un componente di costo basato su ogni GB di dati di rete.

Se l'accesso ai servizi PaaS di Azure è necessario da locale, usare le opzioni seguenti:

- Usare l'endpoint pubblico predefinito del servizio PaaS tramite Internet e la rete globale Microsoft se non è necessario alcun accesso privato e la larghezza di banda Internet locale è sufficiente.

- Usare una connessione ibrida privata (ExpressRoute con peering privato o VPN da sito a sito) con inserimento di rete virtuale o collegamento privato di Azure.

Non abilitare gli endpoint servizio di rete virtuale per impostazione predefinita in tutte le subnet. Seguire l'approccio considerato precedente in base al caso in base al caso dipendente dalla disponibilità delle funzionalità del servizio PaaS e dai propri requisiti di prestazioni e sicurezza.

Se possibile, evitare l'uso del tunneling forzato (indirizzando il traffico a internet da una rete virtuale di Azure tramite la pubblicità di una route predefinita su una connessione ibrida privata) in quanto ciò può aumentare la complessità della gestione delle operazioni del piano di controllo con alcuni servizi PaaS di Azure, ad esempio gateway applicazione V2.