Gestione delle identità e degli accessi per Kubernetes con abilitazione di Azure Arc

Kubernetes abilitato per Azure Arc supporta ambienti locali e altri ambienti cloud integrati con diversi sistemi di gestione delle identità e degli accessi. Oltre al controllo degli accessi in base al ruolo del cluster Kubernetes esistente, Kubernetes abilitato per Azure Arc supporta il controllo degli accessi in base al ruolo di Azure per unificare la gestione degli accessi nei cluster Kubernetes e ridurre al minimo il sovraccarico operativo.

La combinazione di modelli di controllo degli accessi in base al ruolo che l'organizzazione deve usare dipende dall'utilizzo necessario per l'organizzazione. Alcuni esempi sono:

- Onboarding di un cluster Kubernetes in Azure Arc

- Gestione di un cluster Kubernetes abilitato per Arc

- Installazione delle estensioni del cluster Azure Arc

- Esecuzione di applicazioni in un cluster Kubernetes abilitato per Arc

- Uso del controllo degli accessi in base al ruolo di Azure per accedere alle risorse di Azure

Comprendere sia le esigenze dell'organizzazione che le funzionalità di Kubernetes abilitate per Azure Arc consentono di scegliere i modelli di controllo degli accessi in base al ruolo migliori per i requisiti di infrastruttura, sicurezza e governance specifici durante la creazione di un cluster Kubernetes abilitato per Arc.

Questo articolo descrive l'architettura di gestione delle identità e degli accessi di Kubernetes abilitata per Azure Arc, considerazioni sulla progettazione, raccomandazioni e controlli degli accessi in base al ruolo per diversi scenari.

Architettura

Per progettare l'architettura appropriata per l'organizzazione, è necessario comprendere le modalità di connettività kubernetes abilitate per Arc. Il controllo degli accessi in base al ruolo di Azure è supportato solo nella modalità completamente connessa, non nella modalità semi connessa.

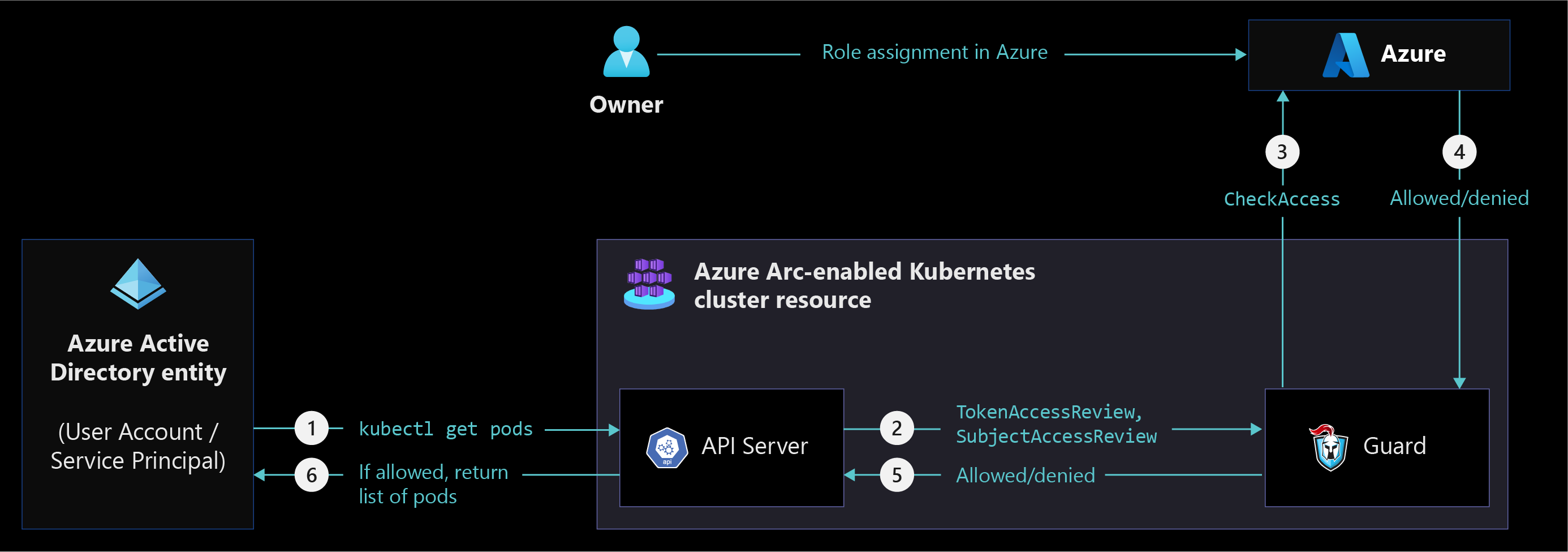

Controllo degli accessi in base al ruolo di Azure in Kubernetes abilitato per Azure Arc

Il diagramma seguente illustra vari componenti Kubernetes abilitati per Azure Arc e il modo in cui interagiscono quando viene usato il controllo degli accessi in base al ruolo di Azure per gestire un cluster Kubernetes.

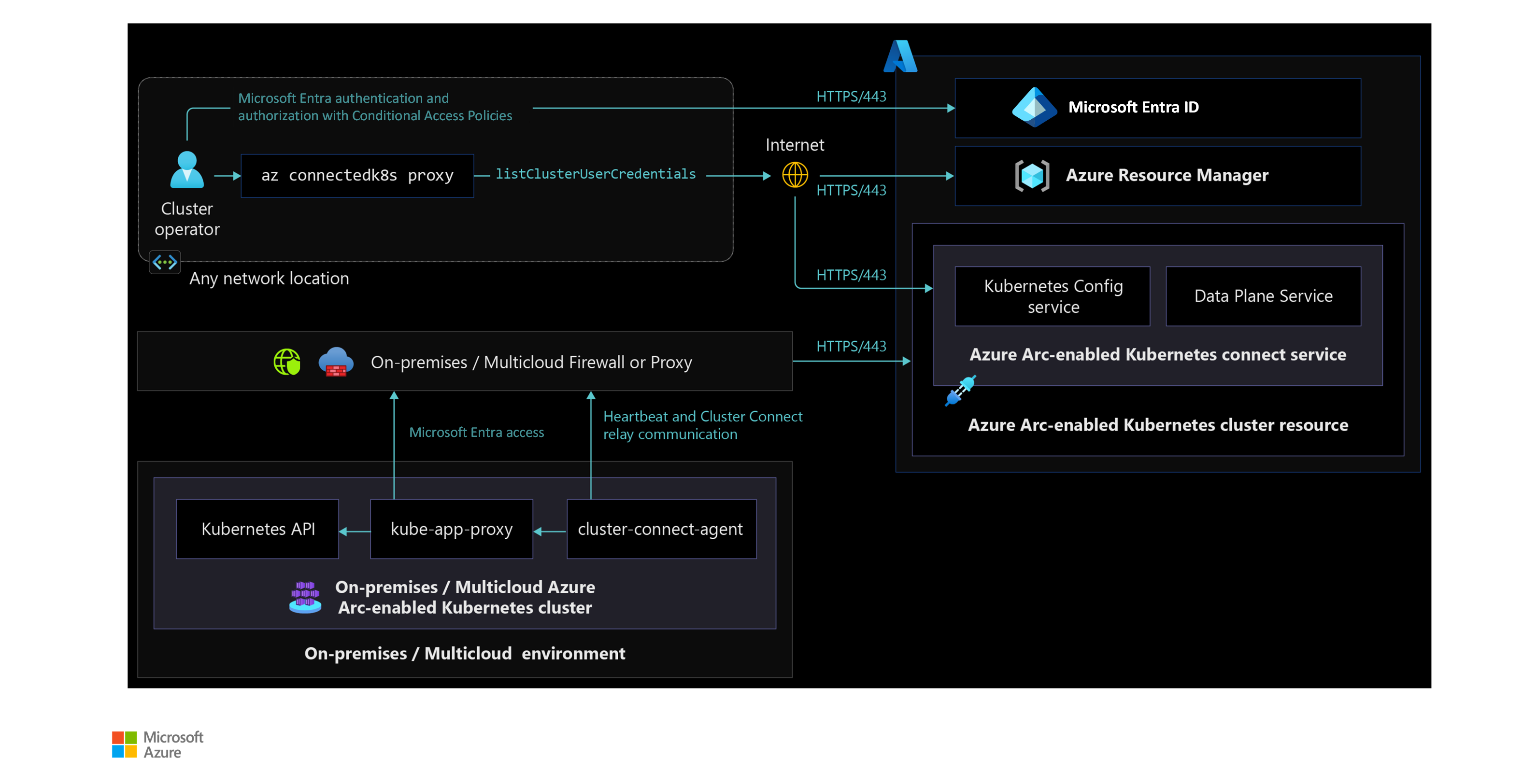

Accedere in modo sicuro al cluster Kubernetes abilitato per Azure Arc da qualsiasi posizione

Il diagramma seguente mostra l'accesso al cluster Kubernetes abilitato per Azure Arc da qualsiasi posizione e mostra come i componenti interagiscono tra loro per gestire un cluster usando il controllo degli accessi in base al ruolo di Azure.

Considerazioni relative alla progettazione

Esaminare l'area di progettazione della gestione delle identità e degli accessi delle zone di destinazione di Azure per valutare l'effetto di Kubernetes abilitato per Azure Arc sull'identità complessiva e sul modello di accesso.

Per l'onboarding del cluster Kubernetes:

- Decidere tra l'utente di Microsoft Entra (per l'onboarding manuale di un singolo cluster) e l'entità servizio (per l'onboarding tramite script e headless di più cluster) per l'onboarding di cluster Kubernetes in Azure Arc singolarmente o su larga scala. Per altre informazioni sull'implementazione, vedere l'area di progettazione critica delle discipline di automazione.

- L'identità dell'entità di onboarding deve avere cluster-admin ClusterRoleBinding nel cluster. Scegliere tra l'uso di un utente del provider di identità locale o di un altro provider di identità cloud o l'uso di un account del servizio Kubernetes con il ruolo di amministratore del cluster.

Per la gestione dei cluster Kubernetes:

- Poiché Kubernetes abilitato per Azure Arc introduce l'autenticazione di Microsoft Entra e il controllo degli accessi in base al ruolo di Azure in ambienti locali o altri ambienti Kubernetes cloud, è necessario decidere tra la gestione degli accessi kubernetes esistente e il controllo degli accessi in base al ruolo di Azure, a seconda dei requisiti di sicurezza e governance dell'organizzazione.

- Determinare se Cluster Connect di Kubernetes abilitato per Azure Arc offre la flessibilità necessaria per gestire il cluster Kubernetes senza che le porte del firewall in ingresso siano aperte alle reti locali o ad altre reti cloud.

- Determinare se il controllo degli accessi in base al ruolo di Azure è la scelta giusta quando si hanno molti cluster Kubernetes in esecuzione in locale e in altri ambienti cloud ed è necessario semplificare l'amministrazione del cluster in tutti i cluster Kubernetes.

Suggerimenti per la progettazione

Per l'onboarding del cluster Kubernetes:

- Usare i gruppi di sicurezza di Microsoft Entra per concedere ruoli di controllo degli accessi in base al ruolo del cluster Kubernetes abilitati per Azure Arc per l'onboarding e la gestione dei cluster Kubernetes abilitati per Azure Arc.

Per la gestione dei cluster Kubernetes:

Se le identità locali vengono sincronizzate con Microsoft Entra ID, usare le stesse identità quando si usa Il controllo degli accessi in base al ruolo di Azure per la gestione del cluster.

Semplificare la gestione degli accessi creando gruppi di sicurezza ed eseguendone il mapping ai ruoli controllo degli accessi in base al ruolo di Azure supportati da Kubernetes abilitato per Azure Arc. Assegnare le autorizzazioni a questi gruppi di sicurezza a livello di gruppo di risorse o sottoscrizione a seconda dei requisiti di governance e dell'organizzazione delle risorse. Per altre informazioni, vedere l'area di progettazione critica dell'organizzazione delle risorse.

Nota

Kubernetes abilitato per Azure Arc non supporta gli utenti con più di 200 appartenenze ai gruppi di sicurezza e invece restituirà un errore di autenticazione.

Evitare l'assegnazione diretta degli utenti ai ruoli controllo degli accessi in base al ruolo di Azure, poiché è difficile gestire la gestione degli accessi.

Decentralizzare e delegare le assegnazioni di responsabilità e controllo dell'accesso assegnando proprietari del gruppo di sicurezza.

Abilitare verifiche di accesso periodiche in Microsoft Entra ID per rimuovere gli utenti che non devono più accedere ai cluster Kubernetes.

Creare criteri di accesso condizionale quando si usa il controllo degli accessi in base al ruolo di Azure per la gestione del cluster per applicare diverse condizioni per soddisfare i criteri di sicurezza e governance.

Controlli degli accessi in base al ruolo

Kubernetes abilitato per Azure Arc gestisce i cluster Kubernetes usando il controllo degli accessi in base al ruolo di Azure e supporta i ruoli seguenti per l'onboarding dei cluster Kubernetes in Azure Arc.

| Ruolo | Descrizione |

|---|---|

| Ruolo utente del cluster Kubernetes abilitato per Azure Arc | Consente di recuperare il file kubeconfig basato su Cluster Connect per gestire i cluster da qualsiasi posizione. |

| Amministratore di Kubernetes con abilitazione di Azure Arc | Consente di gestire tutte le risorse nel cluster e/o nello spazio dei nomi, ad eccezione dell'aggiornamento o dell'eliminazione di spazi dei nomi o quote delle risorse. |

| Amministratore del cluster di Kubernetes con abilitazione di Azure Arc | Consente di gestire tutte le risorse nel cluster. |

| Visualizzatore di Kubernetes con abilitazione di Azure Arc | Consente di visualizzare tutte le risorse nel cluster e o nello spazio dei nomi, ad eccezione dei segreti. |

| Ruolo con autorizzazioni di scrittura per Kubernetes con abilitazione di Azure Arc | Consente di aggiornare tutti gli elementi nel cluster o nello spazio dei nomi, ad eccezione dei ruoli (cluster) e delle associazioni di ruolo (cluster). |

| Cluster Kubernetes - Ruolo di onboarding di Azure Arc | La definizione del ruolo consente di autorizzare qualsiasi utente/servizio a creare risorse cluster connessi |

Passaggi successivi

Per altre informazioni sul percorso cloud ibrido e multicloud, vedere gli articoli seguenti:

- Esaminare i prerequisiti per Kubernetes abilitato per Azure Arc.

- Esaminare le distribuzioni kubernetes convalidate per Kubernetes con abilitazione di Azure Arc.

- Vedere Gestire ambienti ibridi e multicloud.

- Esaminare i criteri di accesso condizionale comuni da applicare quando si usa il controllo degli accessi in base al ruolo di Azure per il cluster Kubernetes abilitato per Azure Arc.

- L'organizzazione delle risorse consente di pianificare e applicare governance e sicurezza usando il controllo degli accessi in base al ruolo di Azure.

- Informazioni su come integrare Microsoft Entra ID con cluster Kubernetes abilitati per Azure Arc.

- Informazioni su come accedere al cluster in modo sicuro da qualsiasi posizione usando La connessione cluster.

- Esaminare Zone di destinazione di Azure - Area di progettazione della gestione delle identità e degli accessi di Azure.

- Esaminare la metodologia di cloud adoption framework - Controllo di accesso.

- Provare gli scenari automatizzati di Kubernetes abilitati per Azure Arc con Azure Arc Jumpstart.

- Altre informazioni su Azure Arc tramite il percorso di apprendimento di Azure Arc.

- Per trovare le risposte alle domande più comuni, vedere Domande frequenti: Azure Arc abilitato per trovare le risposte alle domande più comuni.