Gestione delle identità e degli accessi per i server abilitati per Azure Arc

L'organizzazione deve progettare i controlli di accesso corretti per proteggere gli ambienti ibridi usando sistemi di gestione delle identità locali e basati sul cloud.

Questi sistemi di gestione delle identità svolgono un ruolo importante. Aiutano a progettare e implementare controlli di gestione degli accessi affidabili per proteggere l'infrastruttura dei server con Azure Arc abilitato.

Identità gestita

Al momento della creazione, l'identità assegnata dal sistema microsoft Entra ID può essere usata solo per aggiornare lo stato dei server abilitati per Azure Arc, ad esempio l'heartbeat "ultimo visto". Concedere l'accesso alle risorse di Azure tramite identità per consentire alle applicazioni sul server di accedere alle risorse di Azure, ad esempio per richiedere segreti da un Key Vault. Dovresti:

- Considerare quali casi d'uso legittimi esistono per le applicazioni server per ottenere token di accesso e accedere alle risorse di Azure, pianificando anche il controllo di accesso di queste risorse.

- Controllare i ruoli utente con privilegi nei server abilitati per Azure Arc (membri degli amministratori locali o del gruppo delle applicazioni delle estensioni dell'agente ibrido in Windows e membri del gruppo himds in Linux) per evitare l'uso improprio delle identità gestite dal sistema per ottenere l'accesso non autorizzato alle risorse di Azure.

- Utilizzare Azure RBAC per controllare e gestire l'autorizzazione delle identità gestite per i server abilitati per Azure Arc e rivedere periodicamente l'accesso per queste identità.

Controllo degli accessi in base al ruolo

Seguendo il principio dei privilegi minimi , utenti, gruppi o applicazioni a cui sono assegnati ruoli come "collaboratore", "proprietario" o "Amministratore risorse di Azure Connected Machine" possono eseguire operazioni come la distribuzione delle estensioni, delegando in modo efficace l'accesso root o amministratore sui server con Azure Arc abilitato. Questi ruoli devono essere usati con cautela, per limitare il possibile raggio di esplosione o eventualmente sostituiti da ruoli personalizzati.

Per limitare i privilegi di un utente consentendogli di eseguire l'onboarding dei server su Azure, il ruolo Azure Connected Machine Onboarding è adatto. Questo ruolo può essere usato solo per eseguire l'onboarding dei server e non può eseguire nuovamente l'onboarding o eliminare la risorsa del server. Assicurarsi di esaminare la panoramica della sicurezza dei server abilitati ad Azure Arc per ulteriori informazioni sui controlli di accesso.

Considerare anche i dati sensibili che potrebbero essere inviati all'area di lavoro di Log Analytics di Azure Monitor. Lo stesso principio RBAC deve essere applicato ai dati stessi. L'accesso in lettura ai server abilitati per Azure Arc può fornire l'accesso ai dati di log raccolti dall'agente di Log Analytics, archiviati nell'area di lavoro Log Analytics associata. Esaminare come implementare l'accesso granulare all'area di lavoro di Log Analytics nella documentazione relativa alla progettazione del deployment di Azure Monitor Logs .

Architettura

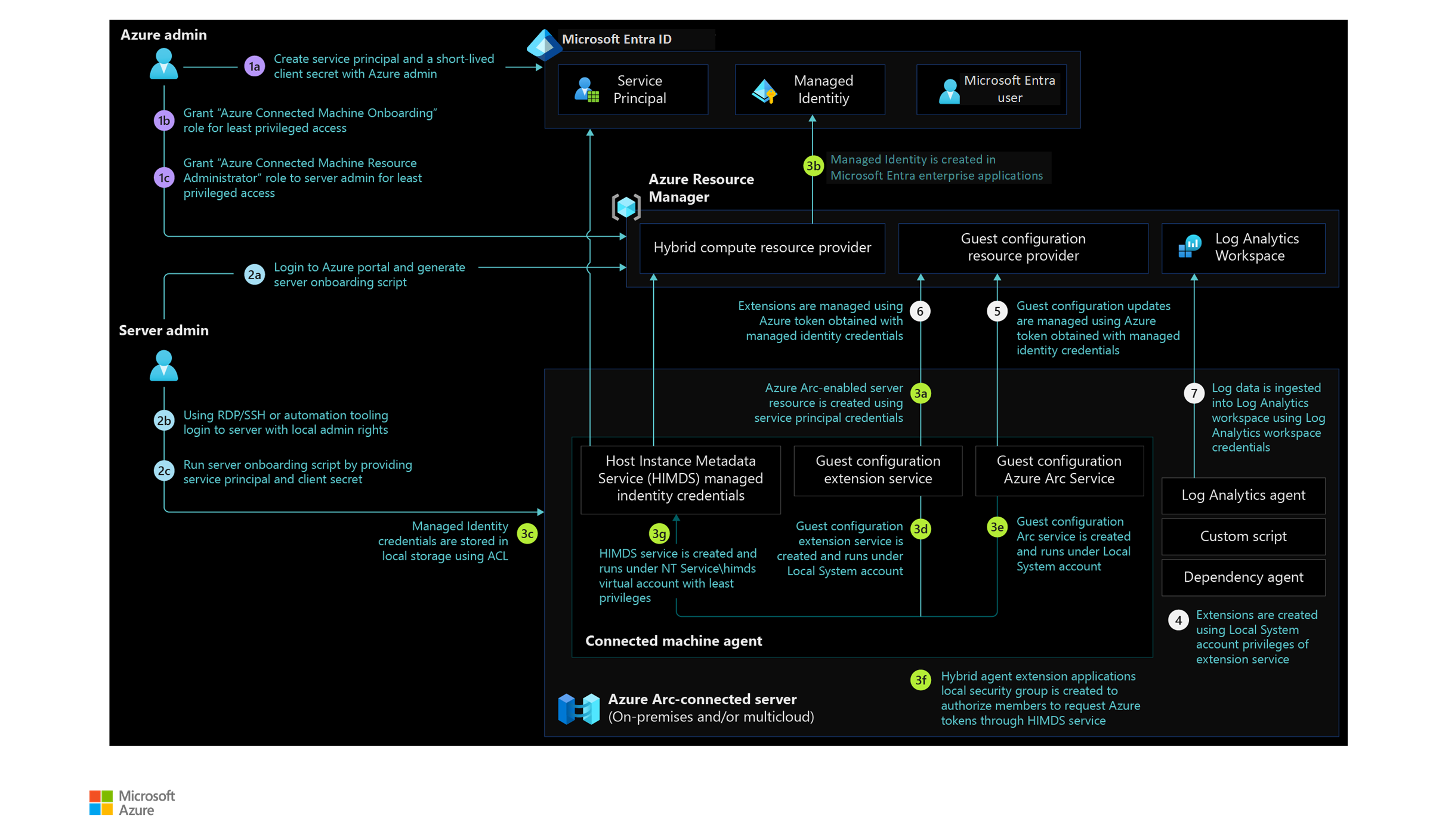

Il diagramma seguente illustra un'architettura di riferimento che illustra i ruoli, le autorizzazioni e il flusso di azioni per i server abilitati per Azure Arc:

Considerazioni sulla progettazione

- Decidere chi dall'organizzazione deve avere accesso ai server di onboarding per configurare le autorizzazioni necessarie per i server e in Azure.

- Decidere chi deve gestire i server abilitati per Azure Arc. Decidere quindi chi può visualizzare i dati dai servizi di Azure e da altri ambienti cloud.

- Determinare quanti principali del servizio di onboarding di Arc sono necessari. È possibile usare più di queste identità per eseguire l'onboarding di server di proprietà di diverse funzioni aziendali o unità aziendali in un'azienda basata su responsabilità operativa e proprietà.

- Esaminare l'area di progettazione di gestione delle identità e degli accessi della zona di destinazione di Azure su scala aziendale. Rivedere l'area per valutare l'impatto dei server abilitati con Azure Arc sul modello complessivo di identità e accesso.

Consigli per la progettazione

-

server di onboarding e amministrazione

- Usare i gruppi di sicurezza per assegnare diritti di amministratore locale agli account di servizio o agli utenti identificati nei server per eseguire l'onboarding in Azure Arc su larga scala.

- Usare il principale del servizio Microsoft Entra per eseguire l'onboarding dei server in Azure Arc. Prendere in considerazione l'uso di più principali del servizio Microsoft Entra in un modello operativo decentralizzato, in cui i server vengono gestiti da team IT diversi.

- Usare un principale del servizio Microsoft Entra a breve termine con segreti client

. - Assegnare il ruolo di onboarding di Azure Connected Machine a livello di gruppo di risorse.

- Usare i gruppi di sicurezza di Microsoft Entra e assegnare il ruolo di Amministratore delle risorse del server ibrido . Concedere il ruolo a team e singoli utenti che gestiranno le risorse server abilitate per Azure Arc in Azure.

-

l'accesso alle risorse protette da Microsoft Entra ID

- Usare identità gestite per le applicazioni in esecuzione nei server locali (e altri ambienti cloud) per fornire l'accesso alle risorse cloud protette da Microsoft Entra ID.

- Limitare l'accesso alle identità gestite per consentire alle applicazioni autorizzate di utilizzare le autorizzazioni dell'applicazione Microsoft Entra

. - Usare il gruppo di sicurezza locale

su Windows o il gruppo su Linux per concedere l'accesso agli utenti per richiedere token di accesso alle risorse di Azure dai server configurati con Azure Arc.

Passaggi successivi

Per altre indicazioni per il percorso di adozione del cloud ibrido, vedere le risorse seguenti:

- Esaminare scenari di di jumpstart di Azure Arc.

- Esaminare i prerequisiti per i server abilitati per Azure Arc.

- Pianificare un di distribuzione su larga scala di server con abilitazione di Azure Arc.

- Scopri di più su Azure Arc tramite il percorso di apprendimento Azure Arc .