Topologia di rete e connettività per Oracle Database@Azure

Questo articolo si basa su diverse considerazioni e raccomandazioni definite nell'area di progettazione della zona di destinazione di Azure per la topologia e la connettività di rete. Fornisce considerazioni e consigli chiave sulla progettazione per Oracle Database@Azure rete e connettività.

Considerazioni relative alla progettazione

Quando si progetta la topologia di rete per Oracle Database@Azure, prendere in considerazione le indicazioni seguenti:

È possibile posizionare fisicamente il servizio Oracle Database@Azure nei data center di Azure o in una zona di disponibilità di Azure. Le zone di disponibilità sono specifiche della sottoscrizione, che influiscono sulla latenza di rete e sulla resilienza. Ad esempio, una zona di disponibilità non ha necessariamente lo stesso data center fisico da una sottoscrizione a un'altra sottoscrizione. Per altre informazioni, vedere Che cosa sono le zone di disponibilità?.

Ogni SKU oracle Database@Azure può avere fino a otto cluster di macchine virtuali.Every Oracle Database@Azure SKU can have up to eight virtual machine (VM) clusters. Prima di creare un cluster vm, è necessario disporre di una rete virtuale. È possibile connettere i cluster vm alla stessa rete virtuale o a reti virtuali diverse.

Il servizio Oracle Database@Azure viene distribuito in subnet private in Azure e non è immediatamente accessibile da Internet.

La subnet di dimensioni minime necessarie per il servizio Oracle Database@Azure dipende dallo SKU usato. Per altre informazioni, vedere Configurazione di rete per le istanze dell'infrastruttura cloud Exadata.

A differenza delle subnet normali, le subnet delegate alla soluzione Oracle Database@Azure hanno vincoli. Per altre informazioni, vedere Pianificazione della rete per Oracle Database@Azure.

I nodi del database non hanno una registrazione o una risoluzione dei nomi predefinita perché Oracle Database@Azure viene eseguito solo in subnet private.

Suggerimenti per la progettazione

Quando si progetta la topologia di rete per Oracle Database@Azure, prendere in considerazione i consigli seguenti:

Non instradare il traffico tra le subnet dell'applicazione e del database usando appliance virtuali di rete di Azure, firewall (ad esempio Firewall di Azure), hub di Azure rete WAN virtuale o appliance virtuali di rete partner. Questa configurazione aggiunge la latenza di rete. È invece possibile usare la comunicazione diretta tra subnet all'interno della stessa rete virtuale per un flusso di traffico efficiente. Se le subnet dell'applicazione e del database si trovano in reti virtuali diverse, usare il peering di rete virtuale diretto anziché il routing transitivo attraverso l'hub.

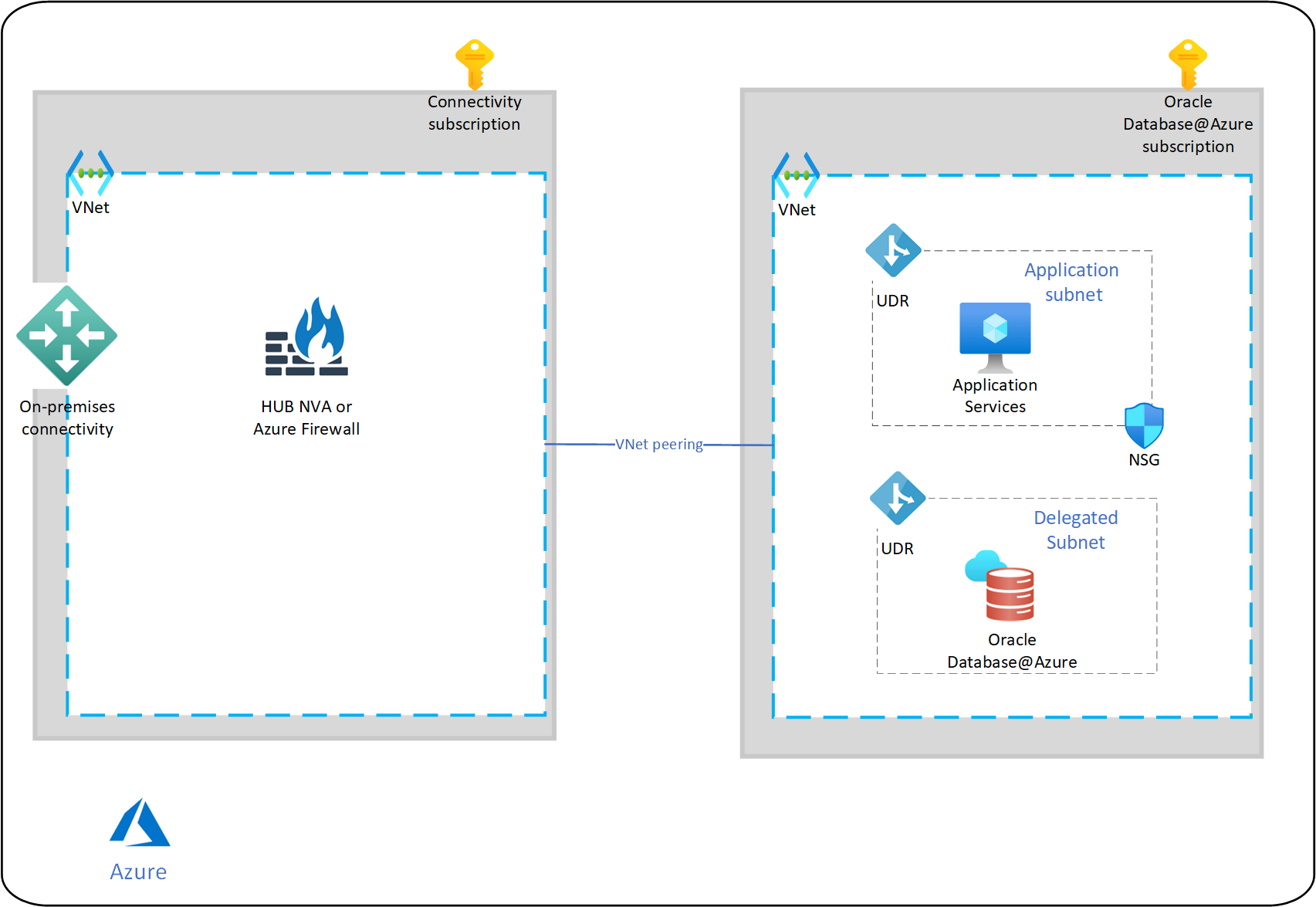

Colocare il portfolio di applicazioni e i servizi di database nella stessa rete virtuale se si dispone di un numero limitato di database che consentono di gestire un portfolio di applicazioni limitato gestito da un singolo team. La corilevazione riduce la latenza e semplifica la progettazione della rete.

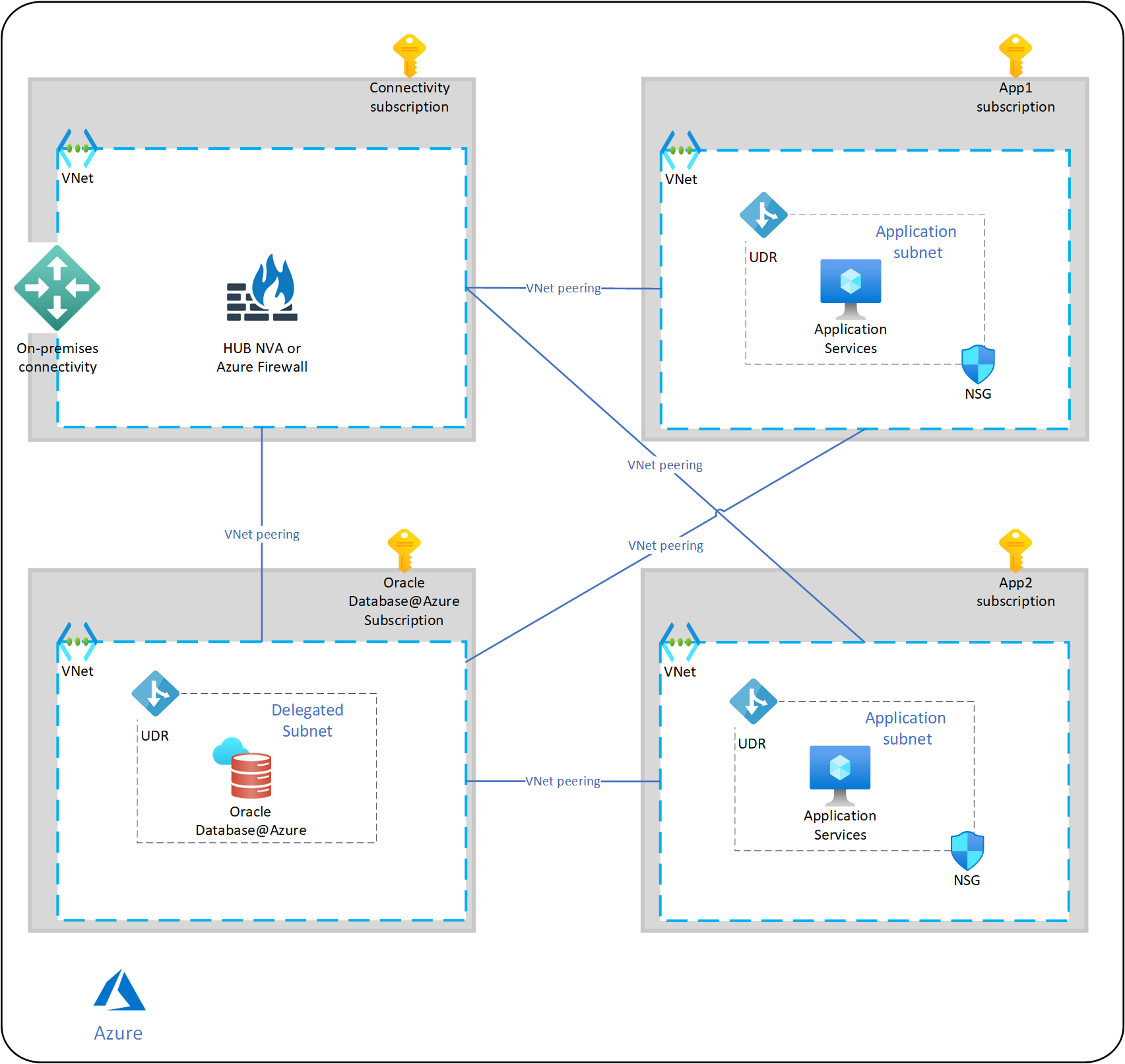

Considerare la soluzione Oracle Database@Azure come servizio dedicato se si dispone di più database che gestiscono applicazioni diverse gestite da team diversi. Distribuire la soluzione Oracle Database@Azure in una o più sottoscrizioni dedicate. Distribuire le soluzioni dell'applicazione in sottoscrizioni separate e usare il peering di rete virtuale per connettere le reti dell'applicazione alle reti di database. Usare questa configurazione per gestire le subnet dell'applicazione e del database in modo indipendente.

Assicurarsi di inserire i componenti dell'applicazione e del database nella stessa area e nella stessa zona di disponibilità per ridurre la latenza tra l'applicazione e il database. Se i componenti dell'applicazione si trovano in sottoscrizioni diverse dai componenti di database, vedere Zone di disponibilità fisiche e logiche. Usare la

AvailabilityZoneMappingsproprietà per identificare la zona di disponibilità fisica specifica per la condivisione dei servizi.Le subnet oracle Database@Azure non supportano i gruppi di sicurezza di rete. Seguire queste raccomandazioni per la sicurezza:

Usare gruppi di sicurezza di rete nelle subnet dell'applicazione per controllare il traffico da e verso le subnet dell'applicazione.

Usare prodotti firewall on-platform, ad esempio SELinux e cellwall, nei cluster vm Oracle Database@Azure per controllare il traffico verso il servizio.

Usare le zone DNS private di Azure per la risoluzione dei nomi tra le subnet dell'applicazione e del database. Per altre informazioni, vedere DNS privato.

La topologia di rete di esempio seguente è destinata a un portfolio di applicazioni complesso gestito da un singolo o più database.