Configurare le restrizioni di ingresso IP nelle app Azure Container

App Azure Container consente di limitare il traffico in ingresso all'app contenitore configurando restrizioni di ingresso IP tramite la configurazione in ingresso.

Esistono due tipi di restrizioni:

- Consenti: consente il traffico in ingresso solo dagli intervalli di indirizzi specificati nelle regole di autorizzazione.

- Nega: nega tutto il traffico in ingresso solo dagli intervalli di indirizzi specificati nelle regole di negazione.

quando non sono definite regole di restrizione IP, tutto il traffico in ingresso è consentito.

Le regole relative alle restrizioni IP contengono le proprietà seguenti:

| Proprietà | valore | Descrizione |

|---|---|---|

| name | string | Il nome della regola. |

| description | stringa | Descrizione della regola. |

| ipAddressRange | Intervallo di indirizzi IP in formato CIDR | Intervallo di indirizzi IP nella notazione CIDR. |

| action | Consenti o Nega | Azione da eseguire per la regola. |

Il ipAddressRange parametro accetta indirizzi IPv4. Definire ogni blocco di indirizzi IPv4 nella notazione CIDR (Classless Inter-Domain Routing).

Nota

Tutte le regole devono essere dello stesso tipo. Non è possibile combinare regole di autorizzazione e regole di negazione.

Gestire le restrizioni di ingresso IP

È possibile gestire le regole di restrizioni di accesso IP tramite il portale di Azure o l'interfaccia della riga di comando di Azure.

Aggiungere regole

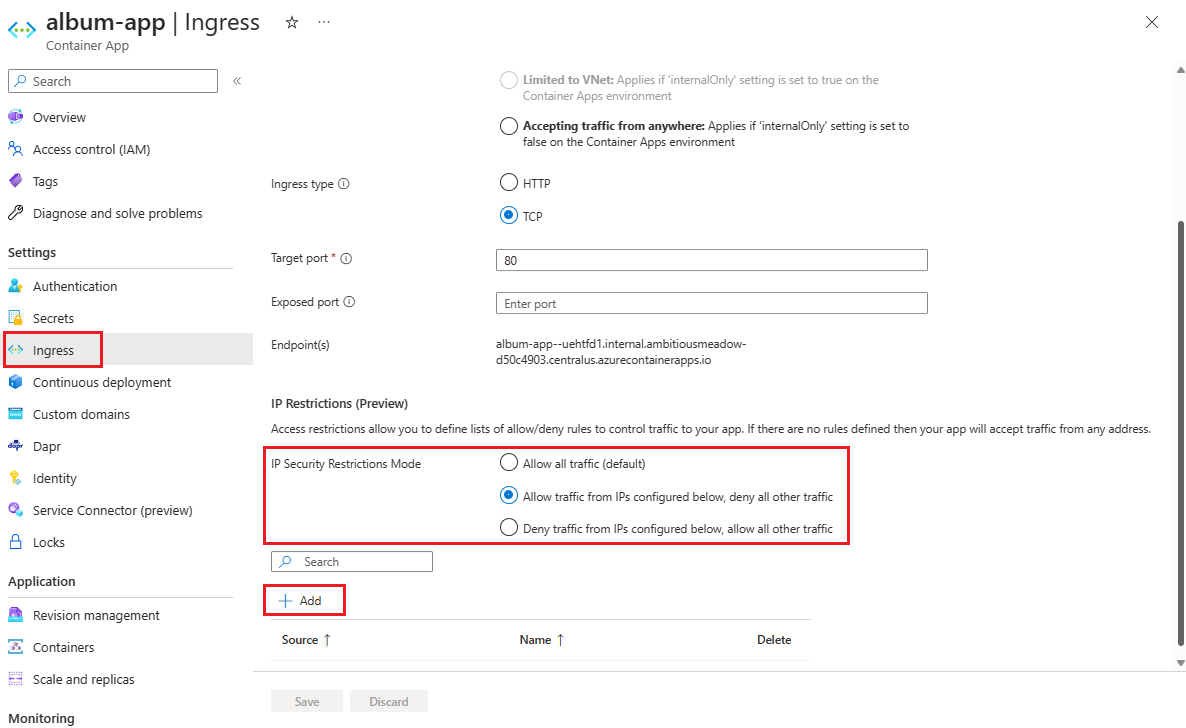

Passare all'app contenitore nel portale di Azure.

Selezionare Ingresso nel menu a sinistra.

Selezionare l'interruttore Modalità restrizioni di sicurezza IP per abilitare le restrizioni IP. È possibile scegliere di consentire o negare il traffico dagli intervalli di indirizzi IP specificati.

Selezionare Aggiungi per creare la regola.

Immettere i valori nei campi seguenti:

Campo Descrizione Indirizzo o intervallo IPv4 Immettere l'indirizzo IP o l'intervallo di indirizzi IP nella notazione CIDR. Ad esempio, per consentire l'accesso da un singolo indirizzo IP, usare il formato seguente: 10.200.10.2/32. Nome Immettere un nome per la regola. Descrizione Immettere una descrizione per la regola. Selezionare Aggiungi.

Ripetere i passaggi da 4 a 6 per aggiungere altre regole.

Al termine dell'aggiunta di regole, selezionare Salva.

Aggiornare una regola

- Passare all'app contenitore nel portale di Azure.

- Selezionare Ingresso nel menu a sinistra.

- Selezionare la regola da aggiornare.

- Modificare le impostazioni della regola.

- Selezionare Salva per salvare gli aggiornamenti.

- Selezionare Salva nella pagina Ingresso per salvare le regole aggiornate.

Eliminare una regola

- Passare all'app contenitore nel portale di Azure.

- Selezionare Ingresso nel menu a sinistra.

- Selezionare l'icona elimina accanto alla regola da eliminare.

- Seleziona Salva.

È possibile gestire le restrizioni di accesso IP usando il az containerapp ingress access-restriction gruppo di comandi. Questo gruppo di comandi include le opzioni per:

set: creare o aggiornare una regola.remove: elimina una regola.list: elenca tutte le regole.

Creare o aggiornare regole

È possibile creare o aggiornare restrizioni IP usando il az containerapp ingress access-restriction set comando .

Il az containerapp ingress access-restriction set gruppo di comandi usa i parametri seguenti.

| Argomento | Valori | Descrizione |

|---|---|---|

--rule-name (obbligatorio) |

String | Specifica il nome della regola di restrizione di accesso. |

--description |

String | Specifica una descrizione per la regola di restrizione di accesso. |

--action (obbligatorio) |

Consenti, Nega | Specifica se consentire o negare l'accesso dall'intervallo di indirizzi IP specificato. |

--ip-address (obbligatorio) |

Indirizzo IP o intervallo di indirizzi IP nella notazione CIDR | Specifica l'intervallo di indirizzi IP da consentire o negare. |

Aggiungere altre regole ripetendo il comando con valori diversi --rule-name e ---ip-address .

Creare regole di autorizzazione

Il comando di esempio az containerapp access-restriction set seguente crea una regola per limitare l'accesso in ingresso a un intervallo di indirizzi IP. Prima di poter aggiungere eventuali regole di autorizzazione consentite, è necessario eliminare eventuali regole di negazione esistenti.

Sostituire i valori nell'esempio seguente con i propri valori.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

È possibile aggiungere alle regole consenti ripetendo il comando con valori e --rule-name diversi--ip-address.

Creare regole di negazione

L'esempio az containerapp access-restriction set seguente del comando crea una regola di accesso per negare il traffico in ingresso da un intervallo IP specificato. Prima di poter aggiungere regole di negazione, è necessario eliminare eventuali regole di autorizzazione esistenti.

Sostituire i segnaposto nell'esempio seguente con i propri valori.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

È possibile aggiungere alle regole di negazione ripetendo il comando con valori e --rule-name diversi--ip-address. Se si usa un nome di regola già esistente, la regola esistente viene aggiornata.

Aggiornare una regola

È possibile aggiornare una regola usando il az containerapp ingress access-restriction set comando . È possibile modificare l'intervallo di indirizzi IP e la descrizione della regola, ma non il nome o l'azione della regola.

Il --action parametro è obbligatorio, ma non è possibile modificare l'azione da Consenti a Nega o viceversa.

Se si omette il ---description parametro , la descrizione viene eliminata.

Nell'esempio seguente viene aggiornato l'intervallo di indirizzi IP.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Rimuovere le restrizioni di accesso

Il comando di esempio az containerapp ingress access-restriction remove seguente rimuove una regola.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Elencare le restrizioni di accesso

Il comando di esempio az containerapp ingress access-restriction list seguente elenca le regole di restrizione IP per l'app contenitore.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>