Panoramica della sicurezza del database in Azure Cosmos DB for MongoDB vCore

SI APPLICA A: MongoDB vCore

Questo articolo illustra le procedure consigliate per la sicurezza del database e le funzionalità principali offerte da Azure Cosmos DB for MongoDB vCore per prevenire, rilevare e rispondere alle violazioni del database.

Novità nella sicurezza di Azure Cosmos DB for MongoDB vCore

La crittografia di dati inattivi è ora disponibile per i documenti e i backup archiviati in Azure Cosmos DB for MongoDB vCore nella maggior parte delle aree di Azure. La crittografia di dati inattivi viene applicata automaticamente sai per i clienti nuovi che per quelli esistenti in queste aree. Non è necessario configurare alcun elemento. Latenza, velocità effettiva, disponibilità e funzionalità sono eccezionali come prima, con il vantaggio di sapere che i propri dati sono sicuri e protetti con la crittografia di dati inattivi. I dati archiviati nel cluster di Azure Cosmos DB for MongoDB vCore vengono crittografati automaticamente e facilmente con chiavi gestite da Microsoft utilizzando chiavi gestite dal servizio.

Protezione del database

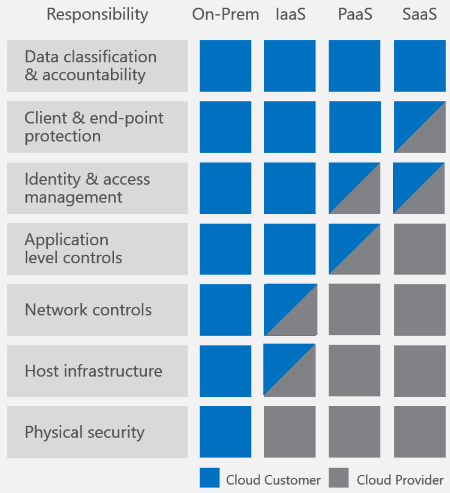

La sicurezza dei dati è una responsabilità condivisa tra l'utente, il cliente e il provider di database. A seconda del provider di database scelto, l'entità della responsabilità di ognuno può variare. Se si sceglie una soluzione locale, è necessario garantire tutto ciò che è indispensabile, dalla protezione degli endpoint alla sicurezza fisica dell'hardware, il che non è semplice. Se si sceglie un provider di database cloud PaaS, ad esempio Azure Cosmos DB, l'ambito di interesse si riduce considerevolmente. L'immagine seguente, tratta dal white paper di Microsoft Shared Responsibilities for Cloud Computing (Responsabilità condivise per il cloud computing), illustra come la responsabilità diminuisca con un provider PaaS, ad esempio Azure Cosmos DB.

Il diagramma precedente illustra i componenti della sicurezza cloud generali, ma è opportuno stabilire quali sono gli elementi specifici da tenere in considerazione per la soluzione di database e come è possibile confrontare le diverse soluzioni.

È consigliabile usare l'elenco di controllo dei requisiti seguente per confrontare i sistemi di database:

- Sicurezza di rete e impostazioni del firewall

- Autenticazione utente e controlli utente con granularità fine

- Possibilità di replicare i dati a livello globale per gli errori locali

- Possibilità di effettuare il failover da un data center a un altro

- Replica di dati locali all'interno di un data center

- Backup automatici dei dati

- Ripristino dei dati eliminati dai backup

- Proteggere e isolare i dati sensibili

- Monitoraggio per identificare gli attacchi

- Risposta agli attacchi

- Possibilità per i dati di seguire le restrizioni di governance dei dati in base al geo-fencing

- Protezione fisica dei server in data center protetti

- Certificazioni

E, anche se può sembrare ovvio, le recenti violazioni di database su larga scala rendono molto importanti i semplici requisiti seguenti:

- Mantenere aggiornati i server con patch applicate

- Crittografia HTTPS predefinita/TLS

- Account amministrativi con password complesse

Protezione del database con Azure Cosmos DB

Azure Cosmos DB for MongoDB vCore soddisfa perfettamente tutti questi requisiti di sicurezza.

La tabella seguente li illustra in dettaglio.

| Requisito di sicurezza | Approccio alla sicurezza di Azure Cosmos DB |

|---|---|

| Sicurezza di rete | L'accesso privato implementato tramite la tecnologia di collegamento privato avanzata consente di fornire l'accesso al cluster per le risorse nelle reti virtuali di Azure. L'accesso pubblico consente di aprire il cluster a un set definito di indirizzi IP pubblici. L'accesso privato e pubblico può essere combinato e abilitato o disabilitato in qualsiasi momento. Configurazione predefinita: i cluster vCore di Azure Cosmos DB per MongoDB vengono creati per impostazione predefinita. Per fornire l'accesso al cluster, le impostazioni di rete devono essere aggiornate per abilitare l'accesso privato e/o pubblico al cluster durante la creazione del cluster o dopo di esso. Accesso privato: con l'accesso privato abilitato, è possibile creare un endpoint privato per accedere a un cluster privato dalla rete virtuale di Azure. L'endpoint privato viene creato nella subnet di una rete virtuale specificata. Al termine, tutte le funzionalità di rete virtuale di Azure sono disponibili per il cluster, incluso il peering di rete virtuale locale e globale, l'accesso a ambienti locali privati, il filtro e il routing del traffico di rete e altri. Accesso pubblico: l'uso di un firewall IP è il primo livello di protezione per proteggere il database. Azure Cosmos DB for MongoDB vCore supporta controlli di accesso IP basati su criteri per il supporto del firewall in ingresso. I controlli di accesso basati su IP sono simili alle regole del firewall utilizzate dai sistemi di database tradizionali. Tuttavia, sono ampliate in modo che un cluster di Azure Cosmos DB for MongoDB vCore sia accessibile solo da un set approvato di computer o servizi cloud. Tutte le richieste generate da computer non compresi in questo elenco di elementi consentiti vengono bloccate da Azure Cosmos DB for MongoDB vCore. Le richieste provenienti da computer e servizi cloud approvati devono quindi completare il processo di autenticazione per ottenere il controllo di accesso alle risorse. |

| Replica locale | Anche all'interno di una singola area, Azure Cosmos DB per MongoDB vCore replica i dati a livello di archiviazione mantenendo 3 repliche sincrone di ogni partizione fisica in modo trasparente. I cluster abilitati per la disponibilità elevata hanno un altro livello di replica tra ogni coppia di partizioni fisiche primaria e standby. La replica a disponibilità elevata è sincrona e garantisce una perdita di dati pari a zero sui failover, garantendo così un contratto di servizio con disponibilità mensile del 99,99% per la configurazione di una singola area. |

| Replica globale | Azure Cosmos DB per MongoDB vCore offre la replica tra aree che consente di replicare i dati in un'altra area di Azure. La replica globale offre una scalabilità globale e l'accesso a bassa latenza ai dati ovunque nel mondo. Nel contesto della sicurezza, la replica globale garantisce la protezione dei dati da interruzioni non frequenti a livello di area. Con il cluster di replica tra aree, una copia dei dati è sempre presente in un'altra area. La replica in un'altra area combinata con disponibilità elevata offre un contratto di servizio con disponibilità mensile del 99,995% per la configurazione in più aree. |

| Isolamento del database | I database vCore di Azure Cosmos DB per MongoDB sono ospitati nelle proprie risorse dedicate. Significa che ogni cluster ottiene il proprio nodo dedicato denominato partizione fisica o alcuni in una configurazione a più partizioni. A ogni partizione fisica è associata una propria risorsa di calcolo e una risorsa di archiviazione remota. Non esiste alcuna condivisione dell'infrastruttura tra cluster che forniscono un livello aggiuntivo di isolamento fisico e logico per il database. |

| Backup automatizzati del cluster | Il backup per i cluster vCore di Azure Cosmos DB per MongoDB è abilitato al momento della creazione del cluster, è completamente automatizzato e non può essere disabilitato. Il ripristino viene fornito a qualsiasi timestamp entro il periodo di conservazione dei backup di 35 giorni. |

| Ripristinare i dati eliminati | I backup online automatizzati possono essere usati per ripristinare i dati da un cluster che potrebbero essere stati eliminati accidentalmente fino a circa 7 giorni dopo l'evento. |

| Crittografia HTTPS/SSL/TLS | Tutte le comunicazioni di rete con i cluster vCore di Azure Cosmos DB per MongoDB vengono crittografate. Sono accettate solo le connessioni tramite un client MongoDB e la crittografia viene sempre applicata. Ogni volta che i dati vengono scritti in Azure Cosmos DB per MongoDB vCore, i dati vengono crittografati in transito. La crittografia dei dati supporta i livelli TLS fino a 1.3 (incluso). |

| Crittografia di dati inattivi | I dati vCore di Azure Cosmos DB per MongoDB, inclusi tutti i backup, vengono crittografati su disco, inclusi i file temporanei. Il servizio usa la crittografia AES a 256 bit inclusa nella crittografia di archiviazione di Azure e le chiavi vengono gestite dal sistema. La crittografia di archiviazione è sempre attiva e non può essere disabilitata. |

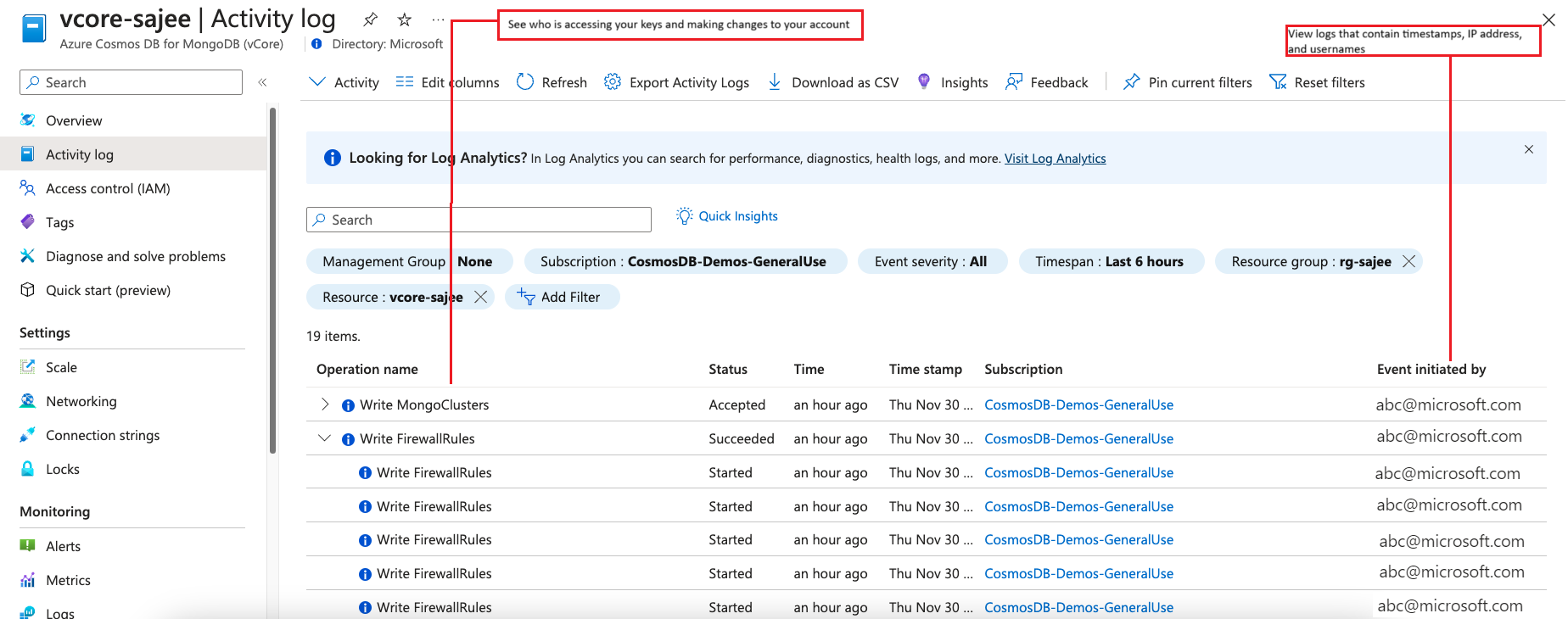

| Monitorare gli attacchi | Usando la registrazione di controllo e i log attività, è possibile monitorare il database per l'attività normale e anomala. È possibile visualizzare quali operazioni sono state eseguite sulle risorse, ad esempio chi ha avviato l'operazione, quando si è verificata l'operazione, lo stato dell'operazione e molto altro. |

| Rispondere agli attacchi | Dopo aver contattato supporto tecnico di Azure per segnalare un potenziale attacco, viene avviata una procedura di risposta agli eventi imprevisti in cinque passaggi. L'obiettivo del processo in cinque fasi è quello di ripristinare la normale sicurezza e operatività del servizio. Tale processo ripristina i servizi il più rapidamente possibile dopo il rilevamento di un problema e l'avvio di un'indagine. Per altre informazioni, vedere Responsabilità condivisa nel cloud. |

| Strutture protette | I dati in Azure Cosmos DB per MongoDB vCore vengono archiviati nei data center protetti di Azure. Per altre informazioni, vedere Data center globali Microsoft |

| Server con patch | Azure Cosmos DB per MongoDB vCore elimina la necessità di gestire automaticamente gli aggiornamenti software e i cluster di patch. |

| Account amministrativi con password complesse | Può sembrare strano vedere citato questo requisito, ma a differenza di quanto accade con alcuni prodotti della concorrenza, è impossibile avere un account amministrativo senza password in Azure Cosmos DB for MongoDB vCore. La password deve contenere almeno 8 caratteri, inclusi lettere maiuscole e minuscole, numeri e caratteri non alfanumerici. La sicurezza tramite autenticazione basata su segreto TLS è integrata per impostazione predefinita. |

| Account secondari | Per gli account utente secondari di accesso più granulari è possibile creare nei cluster con privilegi di lettura/scrittura o di sola lettura nei database del cluster. |

| Certificazioni di sicurezza e protezione dei dati | Per l'elenco più aggiornato delle certificazioni, consultare la conformità di Azure e la documentazione sulla conformità di Azure più recente con tutte le certificazioni di Azure, incluso Azure Cosmos DB. |

La schermata seguente mostra come è possibile usare la registrazione di controllo e i log attività per monitorare l'account:

Opzioni di sicurezza di rete

Questa sezione illustra le varie opzioni di sicurezza di rete che è possibile configurare per i cluster. È possibile combinare opzioni di accesso pubblico e privato nel cluster. È possibile modificare le impostazioni di configurazione di rete in qualsiasi momento.

Nessun accesso

Nessun accesso è l'opzione predefinita per un cluster appena creato se non sono state create regole del firewall o endpoint privati durante il provisioning del cluster rispettivamente per l'accesso pubblico o privato. In tal caso, nessun computer, all'interno o all'esterno di Azure, può connettersi ai nodi del database.

Accesso IP pubblico con firewall

Nell'opzione di accesso pubblico un indirizzo IP pubblico viene assegnato al cluster e l'accesso al cluster è protetto da un firewall. Se l'indirizzo IP pubblico non è specificato in una delle regole del firewall nel cluster, le richieste provenienti da tale indirizzo IP vengono rifiutate dal firewall e non raggiungono il database.

Accesso privato

Nell'opzione di accesso privato viene creato un endpoint privato per il cluster. Questo endpoint privato è associato a una rete virtuale di Azure e a una subnet all'interno della rete virtuale. L'endpoint privato consente agli host nella rete virtuale associata e alle reti virtuali con peering di accedere al cluster vCore di Azure Cosmos DB per MongoDB.

Panoramica del firewall

Azure Cosmos DB per MongoDB vCore usa un firewall a livello di cluster per impedire tutto l'accesso al cluster fino a quando non si specificano i computer (indirizzi IP) autorizzati. Il firewall concede l'accesso al cluster in base all'indirizzo IP di origine di ogni richiesta. Per configurare il firewall, creare regole del firewall che specificano intervalli di indirizzi IP accettabili.

Le regole del firewall consentono ai client di accedere al cluster e a tutti i database al suo interno. Le regole del firewall a livello di cluster possono essere configurate usando il portale di Azure o a livello di codice usando strumenti di Azure come l'interfaccia della riga di comando di Azure.

Per impostazione predefinita, il firewall blocca tutti gli accessi al cluster. Per iniziare a usare il cluster da un altro computer, è necessario specificare una o più regole del firewall a livello di cluster per abilitare l'accesso al cluster. Usare le regole firewall per specificare gli intervalli di indirizzi IP da Internet a cui concedere l'accesso. L'accesso al sito Web del portale di Azure non è interessato dalle regole firewall. I tentativi di connessione da Internet e Azure devono prima passare attraverso il firewall prima di poter raggiungere i database.