Monitorare e revocare i token di accesso personale

Per eseguire l'autenticazione all'API REST di Azure Databricks, un utente può creare un token di accesso personale e usarlo nella richiesta dell'API REST. Un utente può anche creare un'entità servizio e usarla con un token di accesso personale per chiamare le API REST di Azure Databricks negli strumenti e nell'automazione CI/CD. Questo articolo illustra in che modo gli amministratori di Azure Databricks possono gestire i token di accesso personali nell'area di lavoro. Per i token di accesso personale, consultare Eseguire l'autenticazione con token di accesso personale di Azure Databricks.

Usare OAuth invece di token di accesso personale

Databricks consiglia di usare i token di accesso OAuth anziché i token di accesso personali per una maggiore sicurezza e praticità. Databricks continua a supportare le api pat, ma a causa del rischio di sicurezza maggiore, è consigliabile controllare l'utilizzo corrente del pat dell'account ed eseguire la migrazione degli utenti e delle entità servizio ai token di accesso OAuth. Per creare un token di accesso OAuth (anziché un token di accesso personale) da usare con un'entità servizio in automazione, consultare Autenticare l'accesso ad Azure Databricks con un'entità servizio usando OAuth (OAuth M2M).

Databricks consiglia di ridurre al minimo l'esposizione dei token di accesso personale con la procedura seguente:

- Impostare una durata breve per tutti i nuovi token creati nelle aree di lavoro. La durata deve essere inferiore a 90 giorni. Per impostazione predefinita, la durata massima per tutti i nuovi token è di 730 giorni (due anni).

- Collaborare con gli amministratori e gli utenti dell'area di lavoro di Azure Databricks per passare a tali token con durate più brevi.

- Revocare tutti i token di lunga durata per ridurre il rischio che questi token meno recenti vengano usati in modo improprio nel tempo. Databricks revoca automaticamente tutti i Personal Access Tokens per i workspace di Azure Databricks quando i token non sono stati usati per 90 o più giorni.

Requisiti

È necessario essere un amministratore per gestire i token di accesso personali.

Gli amministratori dell'account Azure Databricks possono monitorare e revocare i token di accesso personale in tutto l'account.

Gli amministratori dell'area di lavoro di Azure Databricks possono eseguire le operazioni seguenti:

- Disabilitare i token di accesso personale per un'area di lavoro.

- Controllare quali utenti non amministratori possono creare token e usare i token.

- Impostare una durata massima per i nuovi token.

- Monitorare e revocare i token nella propria area di lavoro.

La gestione dei token di accesso personali nell'area di lavoro richiede il piano Premium .

Monitorare e revocare i token di accesso personale nell'account

Importante

Questa funzionalità si trova in anteprima pubblica. Per partecipare a questa anteprima, contatta il team del tuo account di Azure Databricks.

Gli amministratori dell'account possono monitorare e revocare i token di accesso personale dalla console dell'account. Le query per monitorare i token vengono eseguite solo quando un amministratore dell'account usa la pagina del report del token.

Per partecipare a questa anteprima, contattare prima di tutto il team dell'account Azure Databricks.

Come amministratore dell'account accedere alla console dell'account .

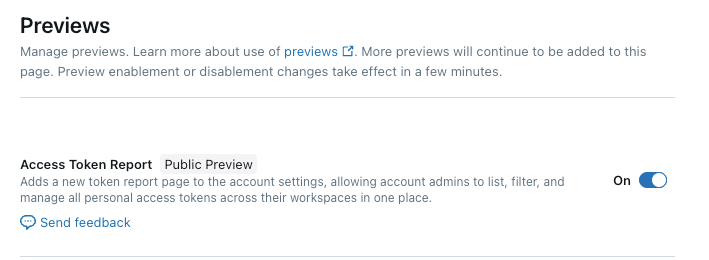

Nella barra laterale, clicca su Anteprime.

Usa gli interruttori

per abilitare rapporto del token di accesso.

per abilitare rapporto del token di accesso.

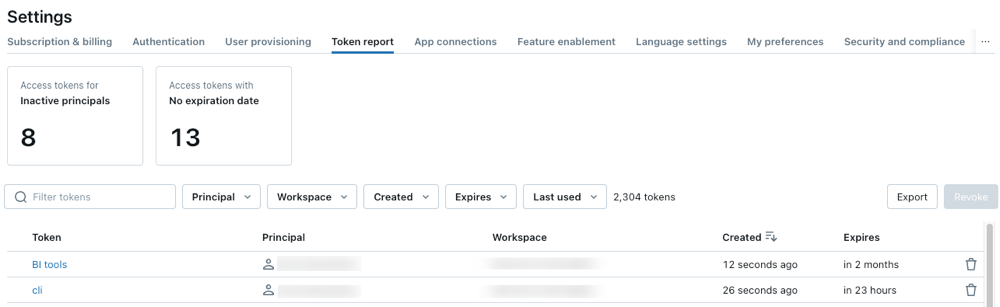

Nella barra laterale, clicca su Impostazioni e Token Report.

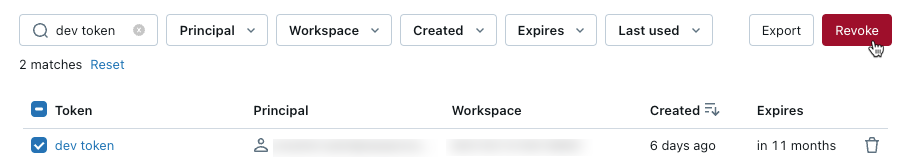

È possibile filtrare in base al proprietario del token, all'area di lavoro, alla data di creazione, alla data di scadenza e alla data dell'ultimo utilizzo del token. Usare i pulsanti nella parte superiore del report per filtrare i token di accesso per le entità di accesso inattive o i token di accesso senza data di scadenza.

Per esportare un report in formato CSV, fare clic su Esporta.

Per revocare un token, selezionare un token e fare clic su Revoca.

Abilitare o disabilitare l'autenticazione basata su token per l'area di lavoro

L'autenticazione basata su token viene abilitata per impostazione predefinita per tutte le aree di lavoro di Azure Databricks create a partire dal 2018. È possibile modificare questa impostazione nella pagina delle impostazioni dell'area di lavoro.

Quando i token di accesso personali sono disabilitati per un'area di lavoro, non è possibile usare i token di accesso personale per l'autenticazione ad Azure Databricks e gli utenti dell'area di lavoro e le entità servizio non possono creare nuovi token. Quando si disabilita l'autenticazione del token di accesso personale per un'area di lavoro non viene eliminato alcun token. Se i token vengono riabilitati in un secondo momento, sono disponibili se non scaduti.

Se si vuole disabilitare l'accesso ai token per un subset di utenti, è possibile mantenere abilitata l'autenticazione del token di accesso personale per l'area di lavoro e impostare autorizzazioni con granularità fine per utenti e gruppi. Vedere Controllare chi può creare e usare token di accesso personali.

Avviso

Partner Connect e le integrazioni partner richiedono l'abilitazione dei token di accesso personale in un'area di lavoro.

Per disabilitare la possibilità di creare e usare token di accesso personale per l'area di lavoro:

Andare alla pagina Impostazioni.

Fare clic sulla scheda Avanzate.

Fare clic sull'interruttore Token di accesso personale.

Cliccare Conferma.

L'applicazione di questa modifica può richiedere alcuni secondi.

È anche possibile usare l’API di configurazione dell'area di lavoro per disabilitare i token di accesso personale per l'area di lavoro.

Controllare chi può creare e usare token di accesso personali

Gli amministratori dell'area di lavoro possono impostare le autorizzazioni sui token di accesso personale per controllare quali utenti, entità servizio e gruppi possono creare e usare i token. Per informazioni dettagliate su come configurare le autorizzazioni del token di accesso personale, consultare Gestire le autorizzazioni del token di accesso personale.

Impostare la durata massima dei nuovi token di accesso personale

Per impostazione predefinita, la durata massima dei nuovi token è di 730 giorni (due anni). È possibile impostare una durata massima del token più breve nell'area di lavoro usando l'interfaccia della riga di comando di Databricks o l'API di configurazione dell'area di lavoro . Questo limite si applica solo ai nuovi token.

Impostare maxTokenLifetimeDays sul valore della durata massima del token per i nuovi token in giorni, come numero intero. Ad esempio:

Databricks CLI

databricks workspace-conf set-status --json '{

"maxTokenLifetimeDays": "90"

}'

Workspace Configuration API

curl -n -X PATCH "https://<databricks-instance>/api/2.0/workspace-conf" \

-d '{

"maxTokenLifetimeDays": "90"

}'

Se si imposta il maxTokenLifetimeDays su zero, è possibile creare nuovi token con una durata fino a 730 giorni (due anni).

Per usare il provider Databricks Terraform per gestire la durata massima per i nuovi token in un'area di lavoro, consultare databricks_workspace_conf Risorsa.

Controllare e revocare i token nella propria area di lavoro

Questa sezione descrive come gli amministratori dell'area di lavoro possono usare l'interfaccia della riga di comando di Databricks per gestire i token esistenti nell'area di lavoro. È anche possibile usare l’API Token Management. Databricks revoca automaticamente i token di accesso personali che non sono stati usati in 90 o più giorni.

Ottenere i token per l'area di lavoro

Per ottenere i token dell'area di lavoro:

Python

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

spark.createDataFrame([token.as_dict() for token in w.token_management.list()]).createOrReplaceTempView('tokens')

display(spark.sql('select * from tokens order by creation_time'))

Bash

# Filter results by a user by using the `created-by-id` (to filter by the user ID) or `created-by-username` flags.

databricks token-management list

Eliminare (revocare) un token

Per eliminare un token, sostituire TOKEN_ID con l'ID del token da eliminare:

databricks token-management delete TOKEN_ID