Configurare le regole del firewall per i nomi di dominio

Se il firewall aziendale blocca il traffico in base ai nomi di dominio, è necessario consentire il traffico HTTPS e WebSocket ai nomi di dominio di Azure Databricks per garantire l'accesso alle risorse di Azure Databricks. È possibile scegliere tra due opzioni, una più permissiva ma più semplice da configurare, l'altra specifica per i domini dell'area di lavoro.

Opzione 1: Consentire il traffico verso *.azuredatabricks.net

Aggiornare le regole del firewall per consentire il traffico HTTPS e WebSocket a *.azuredatabricks.net (o *.databricks.azure.us se l'area di lavoro è una risorsa Azure per enti pubblici). Questa opzione è più permissiva rispetto all'opzione 2, ma consente di aggiornare le regole del firewall per ogni area di lavoro di Azure Databricks nell'account.

Opzione 2: Consentire il traffico solo alle aree di lavoro di Azure Databricks

Se si sceglie di configurare le regole del firewall per ogni area di lavoro nell'account, è necessario:

Identificare i domini dell'area di lavoro.

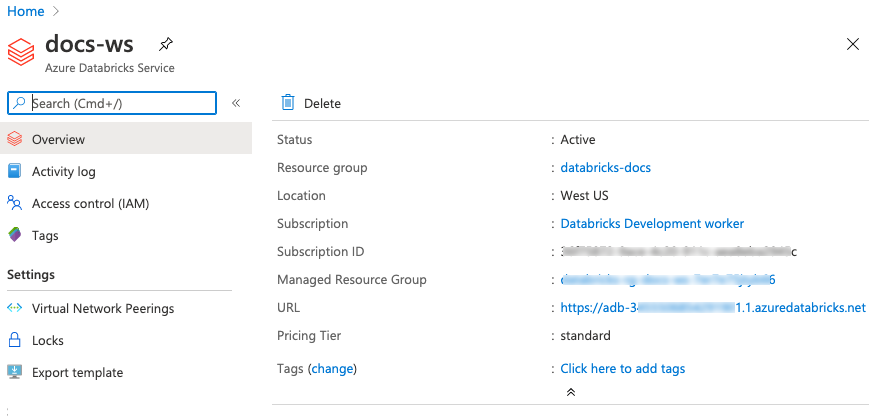

Ogni risorsa di Azure Databricks ha due nomi di dominio univoci. Per trovare il primo, passare alla risorsa di Azure Databricks nel portale di Azure.

Il campo URL visualizza un URL nel formato

https://adb-<digits>.<digits>.azuredatabricks.net, ad esempiohttps://adb-1666506161514800.0.azuredatabricks.net. Rimuoverehttps://per ottenere il primo nome di dominio.Il secondo nome di dominio è esattamente uguale al primo, ad eccezione del fatto che ha un

adb-dp-prefisso anzichéadb-. Ad esempio, se il primo nome di dominio èadb-1666506161514800.0.azuredatabricks.net, il secondo nome di dominio èadb-dp-1666506161514800.0.azuredatabricks.net.Aggiornare le regole del firewall.

Aggiornare le regole del firewall per consentire il traffico HTTPS e WebSocket ai due domini identificati nel passaggio 1.