Abilitare collegamento privato di Azure come distribuzione semplificata

Questo articolo illustra come usare collegamento privato di Azure per abilitare la connettività privata tra gli utenti e le aree di lavoro di Databricks e anche tra cluster nel piano di calcolo classico e i servizi principali nel piano di controllo all'interno dell'infrastruttura dell'area di lavoro di Databricks.

Nota

- Per i requisiti e una panoramica di Azure Private Link, vedere Abilitare il back-end e il front-end di Azure Private Link connections.

- Esistono due tipi di distribuzione: standard e semplificati. Questo articolo descrive la distribuzione semplificata. Per confrontare questi tipi di distribuzione, vedere Scegliere la distribuzione standard o semplificata.

Introduzione al front-end connections in una distribuzione standard

Per supportare il front-end privato connections dell'applicazione web Azure Databricks per i clienti senza connettività Internet pubblica, è necessario aggiungere un endpoint privato di autenticazione del browser per supportare i callback di accesso Single Sign-On (SSO) all'applicazione web Azure Databricks. In genere, questi utenti connections passano attraverso una rete virtuale che gestisce connections verso le reti locali e le VPN, chiamata rete virtuale di transito. Tuttavia, per lo stile di distribuzione semplificato per l'integrazione di collegamento privato di Azure in Databricks, si usa una subnet di transito anziché una rete virtuale di transito.

Un endpoint privato di autenticazione del browser è una connessione privata con tipo browser_authenticationdi risorsa secondaria. Ospita una connessione privata da una subnet di transito che consente a Microsoft Entra ID di reindirizzare gli utenti dopo l'accesso all'istanza corretta del piano di controllo di Azure Databricks.

- Se avete in programma di consentire connections dalla rete di transito del client utente alla rete Internet pubblica, l'aggiunta di un endpoint privato di autenticazione del web browser è raccomandata ma non obbligatoria.

- Se si prevede di vietare connections dalla rete di transito client all'Internet pubblica, è necessario aggiungere un endpoint privato di autenticazione tramite browser web.

L'endpoint privato di autenticazione del browser viene condiviso tra tutte le aree di lavoro nell'area che condividono la stessa zona DNS privata. Si noti anche che alcune soluzioni DNS aziendali limit un endpoint privato a livello di area per l'autenticazione del browser.

Importante

Per ospitare le impostazioni di rete privata dell'autenticazione Web, Databricks consiglia vivamente di creare un'area di lavoro denominata area di lavoro di autenticazione Web privata per ogni area. In questo modo si risolve il problema di eliminare un'area di lavoro potenzialmente che interessa altre aree di lavoro in tale area. Per altri dettagli e contesto, vedere Passaggio 4: Creare un endpoint privato per supportare l'accesso SSO per il Web browser.

Diagrammi dei flussi di rete e degli oggetti di rete

Il diagramma seguente illustra il flusso di rete in un'implementazione tipica della distribuzione semplificata collegamento privato:

Il diagramma seguente illustra l'architettura degli oggetti di rete:

Per confrontarlo con la distribuzione standard collegamento privato, vedere Diagrammi dei flussi di rete e degli oggetti di rete

Passaggio 1: Creare gruppi di risorse

- Nel portale di Azure passare al pannello gruppi di risorse.

- Fare clic su Crea gruppo di risorse per creare un gruppo di risorse per l'area di lavoro. Set la sottoscrizione di Azure, l'area e il nome del gruppo di risorse. Fare clic su Revisione e creazione e quindi su Crea.

Passaggio 2: Creare o preparare la rete virtuale dell'area di lavoro

Potrebbe essere già disponibile una rete virtuale che verrà usata oppure è possibile creare una nuova rete virtuale specifica per Azure Databricks.

Per i requisiti per gli intervalli IP della rete virtuale e le due subnet necessarie per l'area di lavoro, vedere l'articolo Distribuire Azure Databricks nella rete virtuale di Azure (VNet injection).For the requirements for the IP ranges of the VNet and the two required subnets for the workspace, see the article Deploy Azure Databricks in your Azure virtual network (VNet injection).

Gli intervalli IP della rete virtuale e della subnet usati per Azure Databricks definiscono il numero massimo di nodi del cluster che è possibile usare contemporaneamente. Scegli questi values con attenzione per soddisfare i requisiti di rete della tua organizzazione e il numero massimo di nodi del cluster che prevedi di utilizzare contemporaneamente su Azure Databricks. Vedere Spazio indirizzi e numero massimo di nodi del cluster.

Ad esempio, è possibile creare una rete virtuale con questi values:

- Intervallo IP: prima l'intervallo IP predefinito remove e poi aggiungere l'intervallo IP

10.28.0.0/23. - Creare una subnet

public-subnetcon intervallo10.28.0.0/25. - Creare una subnet

private-subnetcon intervallo10.28.0.128/25. - Creare una subnet

private-linkcon intervallo10.28.1.0/27. Nella distribuzione semplificata si tratta della subnet di transito.

Passaggio 3: Effettuare il provisioning di un'area di lavoro di Azure Databricks e di endpoint privati

Distribuire una nuova area di lavoro di Azure Databricks con le impostazioni seguenti:

- Per la rete per le risorse di calcolo, distribuire l'area di lavoro di Azure Databricks nella propria rete virtuale. Questa funzionalità è nota come Distribuire Azure Databricks nella rete virtuale di Azure (inserimento rete virtuale).

- Connettività sicura del cluster (nota anche come No-Public-IP/NPIP).

- Supporto per i collegamenti privati.

Per distribuire un'area di lavoro con queste impostazioni, sono disponibili diverse opzioni, tra cui un'interfaccia utente nella portale di Azure, un modello personalizzato (che è possibile applicare nell'interfaccia utente, con l'interfaccia della riga di comando di Azure o PowerShell) o Terraform. Per usare un modello personalizzato per creare un'area di lavoro collegamento privato abilitata, usare questo modello.

Indipendentemente dall'approccio scelto, fai attenzione a set questi tre values durante la creazione della nuova area di lavoro.

-

Accesso alla rete pubblica (per collegamento privato front-end) (nel modello come

publicNetworkAccess): controlla le impostazioni per il caso d'uso front-end di collegamento privato.- Se si set questa opzione per

Enabled(impostazione predefinita), gli utenti e i client API REST su Internet pubblico possono accedere ad Azure Databricks, anche se è possibile limit l'accesso a intervalli IP specifici da reti di origine approvate usando Configurare gli elenchi di accesso IP per le aree di lavoro. - Se fai set a

Disabled, esistono diverse implicazioni. Nessun accesso utente è consentito dalla rete Internet pubblica. È possibile accedere alla connessione front-end solo usando collegamento privato connettività e non dalla rete Internet pubblica. Gli elenchi di accesso IP non sono validi per il collegamento privato connections. Inoltre, con questa impostazione, è necessario abilitare collegamento privato back-end. - Se si vuole usare solo il collegamento privato back-end (nessun collegamento privato front-end), è necessario set accesso alla rete pubblica per

Enabled.

- Se si set questa opzione per

-

Regole NSG necessarie (per il Private Link back-end) (nel modello come

requiredNsgRules): possibile values:-

Tutte le regole (impostazione predefinita): questo valore si trova nel modello come

AllRules. Ciò indica che il piano di calcolo dell'area di lavoro necessita di un gruppo di sicurezza di rete che includa le regole di Azure Databricks che consentono l'accesso a connections su Internet pubblica dal piano di calcolo al piano di controllo. Se non si usa collegamento privato back-end, usare questa impostazione. -

Nessuna regola di Azure Databricks: questo valore si trova nel modello come

NoAzureDatabricksRules: usare questo valore se si usa collegamento privato back-end, il che significa che il piano di calcolo dell'area di lavoro non richiede regole del gruppo di sicurezza di rete per connettersi al piano di controllo di Azure Databricks. Se si usa collegamento privato back-end, usare questa impostazione.

-

Tutte le regole (impostazione predefinita): questo valore si trova nel modello come

-

Abilitare la connettività sicura del cluster (No-Public-IP/NPIP) (nel modello come

enableNoPublicIp): imposta sempre set su Sì (true), che abilita la connettività sicura del cluster.

La combinazione delle impostazioni Accesso alla rete pubblica (nel modello publicNetworkAccess) e Regole NSG obbligatorie (nel modello requiredNsgRules) definiscono i tipi di collegamento privato supportati.

L'table seguente illustra gli scenari supportati per i due principali casi d'uso del Collegamento Privato, cioè front-end e back-end. Questo table si applica solo alla distribuzione semplificata di Private Link. Alcuni scenari aggiuntivi sono disponibili con la distribuzione standard collegamento privato.

| Scenario | Set accesso alla rete pubblica per questo valore | Set Regole NSG obbligatorie per questo valore | Creare questi endpoint |

|---|---|---|---|

| Nessun collegamento privato per front-end o back-end | Attivata | Tutte le regole | n/d |

| Configurazione consigliata: sia front-end che back-end collegamento privato. La connettività front-end è bloccata per richiedere collegamento privato. | Disabilitata | NoAzureDatabricksRules | Un endpoint privato usato sia per la connettività back-end che per la connettività front-end. Inoltre, un endpoint privato di autenticazione del browser per area. |

| Sia front-end che back-end collegamento privato. La connettività front-end ibrida consente di collegamento privato o Internet pubblico, in genere usando Configura elenchi di accesso IP per le aree di lavoro. Usare questo approccio ibrido se si usa collegamento privato per l'accesso utente locale, ma è necessario consentire intervalli CIDR Internet specifici. Gli intervalli aggiuntivi possono essere usati per i servizi di Azure, ad esempio SCIM o Azure Machine Learning, o per fornire l'accesso esterno per JDBC, automazione cloud o strumenti di amministrazione. | Attivata | NoAzureDatabricksRules | Un endpoint privato per la connettività back-end e front-end. Inoltre, un endpoint privato di autenticazione del browser per area. |

| Solo collegamento privato front-end. La connettività front-end è bloccata per richiedere collegamento privato (l'accesso alla rete pubblica è disabilitato). Nessun collegamento privato per il back-end. | Si tratta di uno scenario non supportato. | Si tratta di uno scenario non supportato. | Si tratta di uno scenario non supportato. |

| Solo collegamento privato front-end. La connettività front-end ibrida consente collegamento privato o Internet pubblico, ad esempio l'uso di Configurare gli elenchi di accesso IP per le aree di lavoro. Nessun collegamento privato per il back-end. | Attivata | Tutte le regole | Un endpoint per front-end (facoltativo). Inoltre, un endpoint privato di autenticazione del browser per area. |

In tutti i casi, è necessario eseguire il comando set per queste impostazioni di configurazione dell'area di lavoro:

-

Set

piano tariffario a Premium (in un modello questo valore è

premium) -

Set

Disabilitare Ip Pubblico (connettività sicura del cluster) per Sì (in un modello, questo valore è

true). -

Set

Rete > Distribuire l'area di lavoro di Azure Databricks nella propria rete virtuale (VNet) per Sì (in un modello, questo valore è

true)

Nota

In generale, è necessario abilitare collegamento privato quando si crea un'area di lavoro. Tuttavia, se hai già un'area di lavoro esistente che non ha mai avuto accesso front-end o back-end tramite Collegamento Privato, oppure se è stato utilizzato il valore predefinito values per accesso alla rete pubblica (abilitato) e le regole necessarie del gruppo di sicurezza di rete (tutte le regole), puoi scegliere di aggiungere in un secondo momento il collegamento privato front-end. Tuttavia, l'accesso alla rete pubblica rimarrà abilitato in modo che solo alcune delle opzioni di configurazione siano disponibili.

È possibile creare l'area di lavoro in due modi:

Creare l'area di lavoro e gli endpoint privati nell'interfaccia utente di portale di Azure

Il portale di Azure include automaticamente i due campi collegamento privato (accesso alla rete pubblica e Regole NSG necessarie) durante la creazione di una nuova area di lavoro di Azure Databricks.

Per creare l'area di lavoro con la propria rete virtuale (inserimento rete virtuale). Per configurare e ridimensionare le subnet, seguire la procedura dell'area di lavoro in Distribuire Azure Databricks nella rete virtuale di Azure (inserimento reti virtuali), ma non premere ancora Crea.

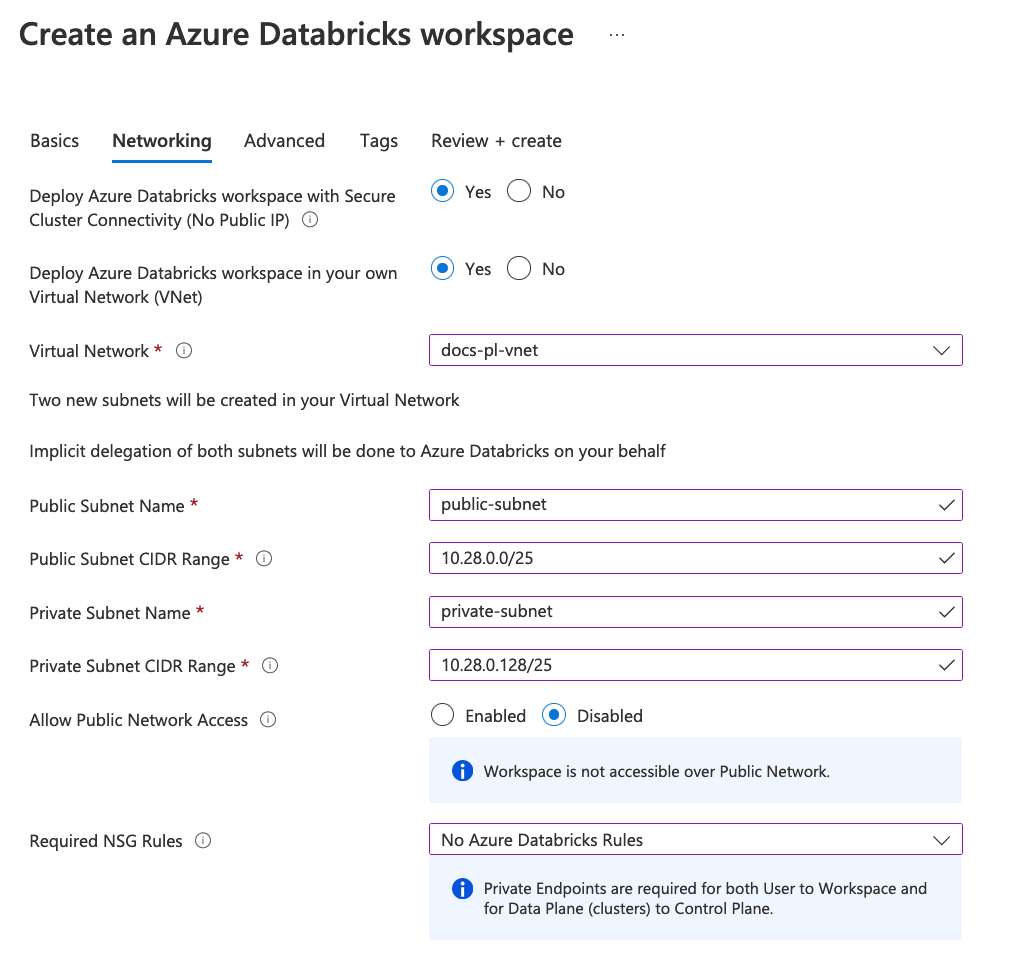

Set i campi seguenti:

-

Set

livello di prezzo a

premiumoppure non verranno visualizzati i campi Link privato nell'interfaccia utente. -

Set

Rete > Distribuire l'area di lavoro di Azure Databricks con di connettività cluster sicura (nessun indirizzo IP pubblico) (nel modello come

Disable Public Ip) per Sì. - Set Rete > Eseguire il deployment dell'area di lavoro di Azure Databricks nella propria rete virtuale (VNet) a Sì.

- Set le sottoreti secondo la rete virtuale che hai creato nel passaggio precedente. Per informazioni dettagliate, vedere l'articolo relativo all'inserimento di reti virtuali.

- Set Campi del collegamento privato Accesso alla rete pubblica e Regole Nsg obbligatorie in base agli scenari table nel Passaggio 3 : Effettuare il provisioning di un'area di lavoro di Azure Databricks e dei endpoint privati.

Lo screenshot seguente mostra i quattro campi più importanti per la connettività collegamento privato.

-

Set

livello di prezzo a

Creare un endpoint privato da usare sia per la connettività back-end che per la connettività front-end:

Cercare la sezione Endpoint privati sotto i campi mostrati nello screenshot precedente. Se non sono visibili, probabilmente non è stato set il piano tariffario per Premium.

Fare clic su + Aggiungi.

portale di Azure mostra Pannello Crea endpoint privato all'interno dell'area di lavoro di creazione.

Quando si crea l'endpoint privato dall'interno dell'area di lavoro, alcuni campi di Azure per questo tipo di oggetto non vengono visualizzati perché vengono popolati automaticamente e non modificabili. Alcuni campi sono visibili ma non devono essere modificati:

Il campo della sotto-risorsa di Azure Databricks è visibile e popolato automaticamente con il valore databricks_ui_api. Tale valore della sotto-risorsa rappresenta il piano di controllo di Azure Databricks corrente per l'area di lavoro. Questo valore del nome della sotto-risorsa viene usato per gli endpoint privati per la connettività back-end e front-end.

Dopo aver set il gruppo di risorse, la rete virtuale e la subnet, la zona DNS privata viene popolata automaticamente con un valore se si usa il DNS predefinito creato da Azure anziché un DNS personalizzato.

Importante

Azure potrebbe non scegliere automaticamente la zona DNS privato da usare. Esaminare il valore per il campo zona DNS privato e modificarlo in base alle esigenze.

Set la posizione di in modo che corrisponda alla regione del tuo spazio di lavoro. Si noti che l'area dell'endpoint privato del back-end e quella dell'area di lavoro devono essere uguali, mentre per l'endpoint privato connectionsdel front-end, le aree non devono necessariamente corrispondere.

Set la rete virtuale alla rete virtuale della tua area di lavoro VNet.

Set la subnet a una subnet specifica del collegamento privato nell'area di lavoro. Questa subnet non deve essere una delle subnet standard usate per l'inserimento della rete virtuale. Per informazioni correlate, vedere Requisiti di rete.

Per l'uso tipico con il DNS di Azure predefinito, setl'integrazione con la zona DNS privata per Sì. Le altre istruzioni presuppongono che tu abbia scelto Sì.

Se l'organizzazione mantiene un proprio DNS personalizzato, è consigliabile set per No, ma consultare questo articolo di Microsoft sulla configurazione DNS prima di procedere. Se si hanno domande, contattare il team dell'account Azure Databricks.

Fare clic su OK per creare l'endpoint privato e tornare al pannello di creazione dell'area di lavoro.

Per finalizzare la creazione dell'area di lavoro, fare clic su Rivedi e crea e quindi su Crea.

Attendere che l'area di lavoro venga distribuita e quindi fare clic su Vai alla risorsa. Si tratta dell'oggetto portale di Azure per l'area di lavoro di Azure Databricks.

Creare l'area di lavoro usando un modello personalizzato

Se non si vuole usare l'interfaccia utente standard portale di Azure per creare l'area di lavoro, è possibile usare un modello per distribuire l'area di lavoro. È possibile usare il modello con:

Il modello arm di distribuzione all-in-one per collegamento privato crea le risorse seguenti:

- Gruppi di sicurezza di rete

- Gruppi di risorse

- Rete virtuale che include subnet per l'area di lavoro (le due subnet standard) e collegamento privato (una subnet aggiuntiva)

- Area di lavoro di Azure Databricks

- Endpoint collegamento privato con zona DNS privata

È possibile distribuire il modello direttamente dalla pagina principale del modello.

Per distribuirla direttamente, fare clic su Distribuisci in Azure. Per visualizzare l'origine, fare clic su Sfoglia su GitHub.

In entrambi i casi, set il parametro seguente values per il modello:

-

Set

pricingTierapremium. Se si lascia questa opzione comestandard, il portale di Azure nasconde i campi di configurazione specifici per collegamento privato. -

Set

enableNoPublicIpatrue -

Set

publicNetworkAccesserequiredNsgRulesin base al table nel passaggio 3 : Effettuare il provisioning di un'area di lavoro di Azure Databricks e degli endpoint privati -

Set il

networkSecurityGroupall'ID del gruppo di sicurezza di rete dell'area di lavoro.

-

Set

Attendere la distribuzione dell'area di lavoro.

Passare alla nuova risorsa del servizio Azure Databricks che rappresenta l'area di lavoro. Si tratta dell'oggetto portale di Azure per l'area di lavoro di Azure Databricks.

Passaggio 4: Creare un endpoint privato per supportare l'accesso SSO per il Web browser

Importante

Ignorare questo passaggio se non si implementa collegamento privato front-end. Inoltre, se tutte le aree di lavoro nell'area supportano il collegamento privato front-end connections e la rete client (la subnet di transito ) consente l'accesso a Internet pubblico, la configurazione descritta in questo passaggio è consigliata ma facoltativa.

L'autenticazione utente per l'applicazione Web Azure Databricks usa OAuth come parte dell'implementazione di Microsoft Entra ID SSO. Durante l'autenticazione, il browser utente si connette al piano di controllo di Azure Databricks. Inoltre, il flusso OAuth richiede un reindirizzamento di callback di rete dall'ID Microsoft Entra. Se è stata configurata la collegamento privato front-end, senza configurazione aggiuntiva il reindirizzamento della rete SSO ha esito negativo. Ciò significa che gli utenti non possono eseguire l'autenticazione in Azure Databricks. Si noti che questo problema si applica all'accesso utente all'interfaccia utente dell'applicazione Web tramite una connessione front-end, ma non si applica all'API REST connections perché l'autenticazione api REST non usa callback SSO.

Per supportare l'autenticazione del Web browser, se la rete client (subnet di transito) non consente l'accesso a Internet pubblico, è necessario creare un endpoint privato di autenticazione del browser per supportare i callback di autenticazione Single Sign-On (SSO) da Microsoft Entra ID. Un endpoint privato di autenticazione del browser è un endpoint privato con la sotto-risorsa denominata browser_authentication. La creazione di un endpoint privato di autenticazione del browser fa sì che Azure Databricks configuri automaticamente i record DNS per il callback da Microsoft Entra ID durante l'accesso SSO. Le modifiche DNS vengono apportate per impostazione predefinita nella zona DNS privata associata alla rete virtuale dell'area di lavoro.

Per un'organizzazione con più aree di lavoro, è importante comprendere che una configurazione di rete configurata correttamente è esattamente un endpoint privato di autenticazione del browser per ogni area di Azure Databricks per ogni zona DNS privata. L'endpoint privato di autenticazione del browser configura l'autenticazione Web privata per tutte le aree di lavoro collegamento privato nell'area che condividono la stessa zona DNS privata.

Ad esempio, se si dispone di 10 aree di lavoro di produzione nell'area Stati Uniti occidentali che condividono la stessa zona DNS privata, si avrà un endpoint privato di autenticazione del browser per supportare queste aree di lavoro.

Importante

- Se un utente elimina l'area di lavoro che ospita l'endpoint privato di autenticazione del browser per tale area, interrompe l'autenticazione Web dell'utente per qualsiasi altra area di lavoro in tale area che si basava sull'endpoint privato di autenticazione del browser e sulla configurazione DNS correlata per i callback SSO.

- Per ridurre i rischi derivanti dall'eliminazione dell'area di lavoro e incoraggiare la configurazione standard dell'area di lavoro per le aree di lavoro di produzione, Databricks consiglia vivamente di creare un'area di lavoro di autenticazione Web privata per ogni area.

- Per le distribuzioni non di produzione, è possibile semplificare l'implementazione omettendo l'area di lavoro di autenticazione Web privata aggiuntiva. In tal caso, l'endpoint di autenticazione Web si connetterà a una delle altre aree di lavoro in tale area.

Un'area di lavoro di autenticazione Web privata è un'area di lavoro creata nella stessa area delle aree di lavoro di Azure Databricks e il suo unico scopo è ospitare la connessione dell'endpoint privato di autenticazione del browser per le aree di lavoro di Azure Databricks di produzione effettive in tale area. In tutti gli altri modi, l'area di lavoro di autenticazione Web privata non viene usata per nulla, ad esempio non usarla per l'esecuzione di processi o altri carichi di lavoro. Non sono necessari dati utente effettivi o connettività di rete in ingresso diversi dall'endpoint privato di autenticazione del browser. È possibile configurarlo in modo che non abbia accesso utente. Impostando l'impostazione Accesso alla rete pubblica su Disabilitato e non creare endpoint privati front-end per l'area di lavoro, gli utenti non hanno accesso all'account di accesso utente all'area di lavoro.

Per visualizzare il funzionamento dell'area di lavoro di autenticazione Web privata con altri oggetti per la connettività collegamento privato, vedere il diagramma precedente in questo articolo.

L'area di lavoro di autenticazione Web privata funge da servizio di callback per tutte le aree di lavoro nell'area per l'accesso SSO utente durante l'accesso. Al termine dell'accesso alle normali aree di lavoro, l'area di lavoro di autenticazione Web privata non viene usata fino al successivo accesso.

Indipendentemente dal fatto che si scelga di creare un'area di lavoro di autenticazione Web privata, è necessario scegliere un'area di lavoro nell'area che ospiterà la destinazione dell'endpoint privato di autenticazione del browser. Nella portale di Azure scegliere un oggetto dell'area di lavoro di Azure Databricks che contiene l'endpoint privato di autenticazione del browser. In fase di esecuzione, l'accesso alla rete effettivo proviene dalla subnet di transito all'ID Microsoft Entra. Dopo aver eseguito l'accesso con l'ID Microsoft Entra, il Web browser dell'utente viene reindirizzato all'istanza corretta del piano di controllo.

Suggerimento

Databricks consiglia vivamente la configurazione dell'area di lavoro di autenticazione Web privata se sono presenti più aree di lavoro che condividono una configurazione DNS privata. È possibile scegliere di omettere l'area di lavoro di autenticazione Web privata per una delle condizioni seguenti:

- Si dispone di una sola area di lavoro nell'area e si è certi che non si aggiungeranno altri elementi in un secondo momento.

- Si è certi che non sarà necessario eliminare alcuna area di lavoro.

- Distribuzioni non di produzione.

In uno di questi casi, omettere l'area di lavoro di autenticazione Web privata e scegliere invece una delle aree di lavoro di produzione per ospitare l'endpoint privato di autenticazione del browser. Tenere tuttavia conto dei rischi che l'eliminazione finale dell'area di lavoro impedirà immediatamente l'autenticazione utente per altre aree di lavoro nell'area con supporto collegamento privato front-end.

Per creare un endpoint privato per supportare l'accesso SSO:

Passaggio consigliato ma facoltativo: creare un'area di lavoro di autenticazione Web privata per ospitare il servizio di autenticazione Web.

Creare un gruppo di risorse per ospitare l'area di lavoro di autenticazione Web privata. Crearne uno per ogni area in cui sono state distribuite le aree di lavoro di Azure Databricks.

Creare un'area di lavoro di autenticazione Web privata per ogni area in cui sono state distribuite le aree di lavoro di Azure Databricks.

- È possibile usare la portale di Azure, l'interfaccia della riga di comando di Azure, PowerShell o Terraform per creare una nuova area di lavoro di Azure Databricks.

- Set passa al livello Premium.

-

Set il nome dell'area di lavoro per

WEB_AUTH_DO_NOT_DELETE_<region>per assicurarsi che non venga eliminato. -

Set

Regole NSG obbligatorie (

requiredNsgRules) per il valoreNoAzureDatabricksRules. -

Set

connettività del cluster sicura (NPIP) (

enableNoPublicIp) aEnabled. - Set l'area nella stessa area delle altre aree di lavoro di produzione.

- Usare l'inserimento della rete virtuale. Creare o usare una rete virtuale separata dalla rete virtuale usata per la rete virtuale dell'area di lavoro principale.

-

Set

accesso alla rete pubblica (

publicNetworkAccess) su Disabilitato. - Non inserire alcun carico di lavoro di Azure Databricks in questa area di lavoro.

- Non aggiungere endpoint privati diversi dall'endpoint privato di autenticazione del browser. Ad esempio, non creare alcun endpoint privato con la sotto-risorsa

databricks_ui_api, poiché ciò abiliterebbe il front-end o il back-end connections all'area di lavoro, cosa che non è necessaria.

Per informazioni dettagliate sulla distribuzione di un'area di lavoro tramite l'inserimento di reti virtuali, vedere Distribuire Azure Databricks nella rete virtuale di Azure (VNet injection).

Per creare l'area di lavoro, è possibile usare il modello arm all-in-one standard e seguire i requisiti elencati in precedenza per la configurazione dell'area di lavoro.

Dopo aver creato l'area di lavoro di autenticazione Web privata, set un blocco per impedire l'eliminazione dell'area di lavoro. Passare all'istanza del servizio Azure Databricks in portale di Azure. Nel riquadro di spostamento sinistro fare clic su Blocchi. Fare clic su +Aggiungi. Set Tipo di blocco per Elimina. Assegnare un nome al blocco. Fare clic su OK.

In portale di Azure passare all'istanza del servizio Azure Databricks che rappresenta l'area di lavoro.

- Se si usa un'area di lavoro di autenticazione Web privata, passare all'oggetto istanza del servizio Azure Databricks per l'area di lavoro di autenticazione Web privata.

- Se non si usa un'area di lavoro di autenticazione Web privata, scegliere un'area di lavoro che ospiterà l'endpoint privato dell'autenticazione Web. Ricorda che l'eliminazione di quell'area di lavoro eliminerà i record DNS necessari per tutte le altre aree di lavoro nella regione che usano il front-end Collegamento Privato connections. in portale di Azure aprire il pannello dell'istanza del servizio Azure Databricks dell'area di lavoro.

Vai a Impostazioni di >Networking>Endpoint privato connections.

Fare clic sul pulsante + Aggiungi per creare un endpoint privato per questa area di lavoro.

Il portale di Azure mostra il pannello Crea endpoint privato all'interno del flusso di creazione dell'area di lavoro.

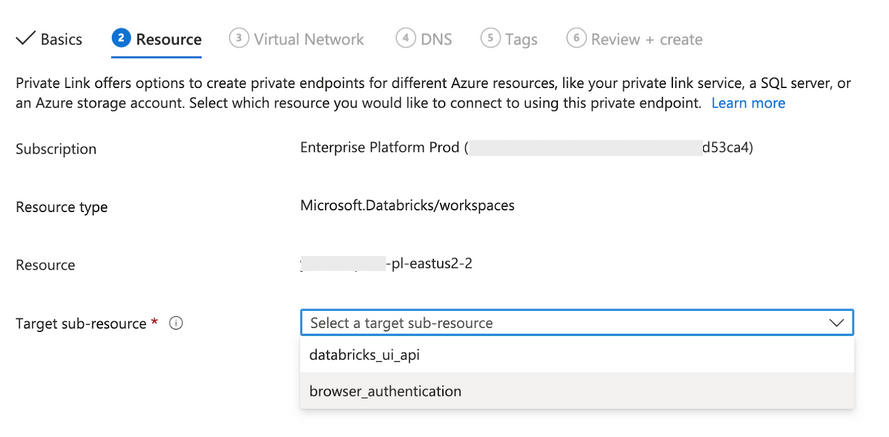

Nel passaggio

risorsa il campo risorsa secondaria di destinazione per browser_authentication .Si noti che i campi Tipo di risorsa e Risorsa fanno automaticamente riferimento all'istanza dell'area di lavoro del servizio Azure Databricks che si sta modificando.

della sotto-risorsa di autenticazione del browser

della sotto-risorsa di autenticazione del browserNel passaggio Rete virtuale:

- Set la rete virtuale alla tua VNet che contiene la subnet di transito. Seguendo le raccomandazioni riportate in questo articolo, si tratta della rete virtuale dell'area di lavoro.

- Set dalla subnet alla subnet di transito.

Nel passaggio DNS:

Per l'uso tipico con il DNS di Azure predefinito, setintegra con la zona DNS privata fino a , Sì.

Se l'organizzazione gestisce il proprio DNS personalizzato, è possibile setintegrare con la zona DNS privata per No, ma leggere questo articolo di Microsoft sulla configurazione DNS prima di procedere. Se si hanno domande, contattare il team dell'account Azure Databricks.

Le altre istruzioni contenute in questo articolo presuppongono che tu abbia scelto Sì.

Verificare che il campo del gruppo di risorse

sia al gruppo di risorse corretto. Potrebbe essere stato prepopolato nel gruppo di risorse corretto, ma non è garantito. Set alla stessa rete virtuale dell'endpoint privato del front-end. Importante

Si tratta di un passaggio comune per la configurazione errata, quindi eseguire attentamente questo passaggio.

Fare clic su OK per creare l'endpoint privato.

Se si esegue l'integrazione con DNS di Azure predefinito, è ora possibile verificare che il DNS sia stato configurato automaticamente dall'endpoint privato di autenticazione del browser creato. Ad esempio, se si esamina all'interno della zona DNS privata, verranno visualizzati uno o più nuovi

Arecord con nomi che terminano in.pl-auth. Si tratta di record che rappresentano i callback SSO per ogni istanza del piano di controllo nell'area. Se in tale area sono presenti più istanze del piano di controllo di Azure Databricks, saranno presenti più recordA.

DNS personalizzato

Se si usa DNS personalizzato, è necessario assicurarsi che la configurazione DNS appropriata sia configurata per supportare i callback di autenticazione SSO. Per indicazioni, contattare il team dell'account di Azure Databricks.

Se si usa un endpoint privato front-end e gli utenti accedono all'area di lavoro di Azure Databricks da una subnet di transito per cui è stato abilitato il DNS personalizzato, è necessario abilitare l'indirizzo IP dell'endpoint privato per l'area di lavoro in modo che sia accessibile usando l'URL dell'area di lavoro.

Potrebbe essere necessario configurare l'inoltro condizionale ad Azure o creare un record DNS A per l'URL dell'area di lavoro in DNS personalizzato (dns locale o interno). Per istruzioni dettagliate su come abilitare l'accesso ai servizi abilitati per collegamento privato, vedere Configurazione DNS dell'endpoint privato di Azure.

Ad esempio, se si esegue direttamente il mapping degli URL delle risorse agli indirizzi IP dell'endpoint privato front-end nel DNS interno, sono necessarie due voci:

Un record DNS

Aesegue il mapping dell'URL per area di lavoro (adb-1111111111111.15.azuredatabricks.net) all'indirizzo IP dell'endpoint privato front-end.Uno o più record DNS

Aeseguono il mapping dell'URL di risposta del flusso OAuth di Microsoft Entra ID all'indirizzo IP dell'endpoint privato front-end, ad esempiowestus.pl-auth.azuredatabricks.net. Poiché un'area potrebbe avere più di un'istanza del piano di controllo, potrebbe essere necessario aggiungere piùArecord, uno per ogni istanza del piano di controllo.Nota

Se si utilizza un DNS personalizzato, per il get del set dei domini delle istanze del piano di controllo che è necessario utilizzare per la regione desiderata, contatti il team dell'account Azure Databricks. Alcune aree hanno più di un'istanza del piano di controllo.

Oltre ai singoli record A necessari per l'accesso all'endpoint privato dell'area di lavoro, è necessario configurare almeno un record DNS set di OAuth (browser_authentication) per regione. In questo modo viene fornito l'accesso client privato tra le aree di lavoro OAuth a tutte le aree di lavoro nell'area perché l'endpoint browser_authentication privato al piano di controllo viene condiviso tra le aree di lavoro in tale area.

In alternativa, è possibile consentire il traffico OAuth in uscita sulla rete pubblica se l'accesso a Internet pubblico è consentito e condividere un singolo indirizzo IP dell'endpoint privato da utente a area di lavoro per tutte le business unit sarebbe un problema dovuto al DNS comune.

Dopo aver preparato queste configurazioni, dovrebbe essere possibile accedere all'area di lavoro di Azure Databricks e avviare i cluster per i carichi di lavoro.

Passaggio 5: Testare l'autenticazione SSO dell'utente nell'area di lavoro

È necessario testare l'autenticazione nella nuova area di lavoro. Per il tentativo di autenticazione iniziale, avviare l'area di lavoro dall'interno del portale di Azure. Nell'oggetto area di lavoro è presente un pulsante Avvia area di lavoro, che è importante. Quando si fa clic su di esso, Azure Databricks tenta di accedere all'area di lavoro ed eseguire il provisioning dell'account utente amministratore dell'area di lavoro iniziale. È importante testare l'autenticazione per assicurarsi che l'area di lavoro funzioni correttamente.

Fare clic sul pulsante Avvia area di lavoro.

Testare l'accesso alla rete dalla subnet di transito o da un percorso di rete che esegue il peering. Ad esempio, se la rete locale ha accesso alla subnet di transito, è possibile controllare l'accesso SSO utente dalla rete locale. Verificare l'accesso di rete dalla rete di test alla subnet di transito.

Se non si è in un percorso di rete in grado di accedere alla subnet di transito, è possibile testare la connettività creando una macchina virtuale nella subnet di transito o in un percorso di rete che possa raggiungerlo. Ad esempio, usare una macchina virtuale Windows 10:

- Passare al pannello Macchina virtuale nel portale di Azure.

- Creare una macchina virtuale Windows 10 nella rete virtuale e nella subnet di test.

- Connettersi con un client RDP, ad esempio Desktop remoto Microsoft.

Dall'interno della macchina virtuale o da un altro computer di test, usare un Web browser per connettersi al portale di Azure e avviare l'area di lavoro.

- Nella portale di Azure trovare l'oggetto area di lavoro di Azure Databricks.

- Fare clic su Avvia area di lavoro per avviare una scheda window che consente di accedere ad Azure Databricks usando l'ID utente usato per accedere al portale di Azure.

- Verificare che l'accesso sia riuscito.

Nota

Se la macchina virtuale non ha accesso al portale di Azure, è possibile testare l'accesso a Private Link tramite l'accesso diretto al URL per area di lavoro del tuo ambiente di lavoro.

Risoluzione dei problemi di autenticazione

Errore: se viene visualizzato un messaggio "Le impostazioni di privacy configurate non consentono l'accesso per l'area di lavoro <your-workspace-id> sulla rete corrente. Per altre informazioni, contattare l'amministratore.

Questo errore significa probabilmente:

- Ci si connette all'area di lavoro tramite Internet pubblico (non da una connessione collegamento privato).

- L'area di lavoro è stata configurata per non supportare l'accesso alla rete pubblica.

Esaminare i passaggi precedenti in questa sezione.

Errore: "Errore del browser con codice di errore DNS_PROBE_FINISHED_NXDOMAIN

Questo errore indica che l'accesso di un utente all'applicazione Web Azure Databricks non è riuscito perché non è stato possibile trovare la configurazione DNS appropriata per l'istanza del piano di controllo di Azure Databricks nell'area di destinazione. Il record DNS che punta al <control-plane-instance-short-name>.pl-auth nome non è stato trovato. Potrebbe essere stato configurato in modo errato l'endpoint privato di autenticazione del browser. Esaminare attentamente la sezione nel passaggio 4: Creare un endpoint privato per supportare l'accesso SSO per il Web browser. In caso di domande, contattare il team dell'account Azure Databricks.

Passaggio 6: Testare la connessione collegamento privato back-end (necessaria per una connessione back-end)

Se è stata aggiunta una connessione collegamento privato back-end, è importante verificare che funzioni correttamente. È sufficiente accedere all'applicazione Web Azure Databricks non testare la connessione back-end.

Se non si è già connessi all'area di lavoro di Azure Databricks, accedere di nuovo usando l'URL dell'area di lavoro o dal pulsante Avvia area di lavoro nell'istanza del servizio Azure Databricks nel portale di Azure.

Nel riquadro di spostamento a sinistra fare clic su Calcolo

Fare clic su Crea cluster, digitare un nome cluster e fare clic su Crea cluster. Per altre informazioni sulla creazione di cluster, vedere Informazioni di riferimento sulla configurazione di calcolo.

Attendere che il cluster venga avviato correttamente. Potrebbero essere necessari alcuni minuti. Refresh la pagina per get lo stato più recente.

Se l'avvio non riesce, nella pagina del cluster fare clic su Registro eventi ed esaminare le voci più recenti. Per un tipico errore di configurazione collegamento privato, il registro eventi include un errore simile al seguente dopo un'attesa di 10-15 minuti:

Cluster terminated. Reason: Control Plane Request FailureSe commetti l'errore get, rivedi attentamente le istruzioni in questo articolo. In caso di domande, contattare il team dell'account Azure Databricks.

Come eliminare un'area di lavoro di Azure Databricks con endpoint privati

Importante

Se si usa lo stile di distribuzione consigliato ma facoltativo che usa un'area di lavoro di autenticazione Web privata, è importante non eliminare mai l'area di lavoro o l'endpoint privato di autenticazione del browser associato all'area di lavoro. Vedere Passaggio 4: Creare un endpoint privato per supportare l'accesso SSO per il Web browser.

Azure blocca l'eliminazione di un'area di lavoro di Azure Databricks se contiene endpoint privati.

Importante

È necessario eliminare gli endpoint privati prima di tentare di eliminare l'area di lavoro di Azure Databricks.

- Nella portale di Azure aprire l'istanza del servizio Azure Databricks che rappresenta l'area di lavoro.

- Nel riquadro di spostamento a sinistra fare clic su Impostazioni > rete.

- Fare clic sulla scheda endpoint privato connections.

- Se non si usa un'area di lavoro di autenticazione Web privata, verificare se l'organizzazione potrebbe usare questa area di lavoro come collegamento OAuth CNAME e potrebbe essere condivisa con altre aree di lavoro che usano la stessa istanza del piano di controllo. In tal caso, prima di eliminare gli endpoint privati che possono basarsi su CNAME da questa area di lavoro, configurare gli oggetti di rete dell'altra area di lavoro per assicurarsi che il CNAME punti comunque a un record di zona

Avalido da un'altra area di lavoro. Vedere Passaggio 4: Creare un endpoint privato per supportare l'accesso SSO per il Web browser. - Per ogni endpoint privato, select la riga e cliccare sull'icona Remove. Fare clic su Sì per confermare la rimozione.

Al termine, è possibile eliminare l'area di lavoro da portale di Azure.

Verificare l'approvazione in sospeso o approvare gli endpoint privati in sospeso

Se l'utente di Azure che ha creato l'endpoint privato per la subnet di transito non dispone delle autorizzazioni di proprietario/collaboratore per l'area di lavoro, un utente separato con autorizzazioni di proprietario/collaboratore per l'area di lavoro deve approvare manualmente la richiesta di creazione dell'endpoint privato prima che venga abilitata.

Gli stati di connessione includono:

- Approvato: l'endpoint viene approvato e non è necessaria alcuna azione aggiuntiva.

- In sospeso: l'endpoint richiede l'approvazione di un utente con autorizzazioni di proprietario/collaboratore per l'area di lavoro.

- Disconnesso: endpoint perché è stato eliminato un oggetto correlato per questa connessione.

- Rifiutato: l'endpoint è stato rifiutato.

Per controllare lo stato della connessione:

Nella portale di Azure passare all'area di lavoro che contiene uno o più endpoint privati creati di recente.

Fare clic su Rete.

Fare clic sulla scheda endpoint privato connections.

Nella list degli endpoint esaminare lo stato della connessione column.

- Se tutti hanno il valore dello stato di connessione Approvato, non è necessaria alcuna azione per approvare l'endpoint privato.

- Se il valore di un oggetto è in sospeso, è necessaria l'approvazione da parte di un utente con autorizzazioni di proprietario/collaboratore per l'area di lavoro.

Se si dispone delle autorizzazioni di proprietario/collaboratore per l'area di lavoro:

Select una o più righe di endpoint che sono in sospeso.

Se si approva la connessione, fare clic sul pulsante Approva .

Se non si approva la connessione, fare clic sul pulsante Rifiuta .

Se non si dispone delle autorizzazioni di proprietario/collaboratore per l'area di lavoro, contattare l'amministratore dell'area di lavoro per approvare la connessione.