Valutazioni delle vulnerabilità per Docker Hub come registro esterno con Gestione delle vulnerabilità di Microsoft Defender.

Un aspetto chiave della soluzione di sicurezza di Defender per contenitori consiste nel fornire una valutazione della vulnerabilità dell'immagine del contenitore durante il ciclo di vita, dallo sviluppo di codice alla distribuzione cloud.

Per raggiungere questo obiettivo, è necessaria una copertura completa per tutte le fasi del ciclo di vita dell'immagine del contenitore, incluse le immagini del contenitore da registri esterni. Docker Hub, ampiamente usato da aziende, PMI e community open source, è supportato in questa funzionalità. I clienti che usano Docker Hub possono usare Defender per contenitori per l'individuazione dell'inventario, la valutazione del comportamento di sicurezza e la valutazione della vulnerabilità, sfruttando le stesse funzionalità di sicurezza disponibili per registri nativi del cloud, ad esempio Registro Azure Container, ECR e GCR.

Funzionalità

Inventario: identificare ed elencare tutte le immagini del contenitore disponibili all'interno dell'organizzazione dell'hub Docker

Valutazione della vulnerabilità: analizzare regolarmente l'account dell'organizzazione dell'hub Docker per individuare le immagini dei contenitori supportate, identificare le vulnerabilità e fornire raccomandazioni per i problemi da risolvere.

Prerequisiti

Per usare Microsoft Defender per contenitori con gli account Docker Hub aziendali, è necessario disporre di un account dell'organizzazione dell'hub Docker e disporre dell'autorizzazione di amministratore per gestire gli utenti. Per altre informazioni, vedere Come configurare Docker Hub come registro esterno

Abilitare Microsoft Defender per contenitori o Defender per CSPM per almeno una sottoscrizione in Microsoft Defender per il cloud

Eseguire l'onboarding dell'ambiente dell'hub Docker

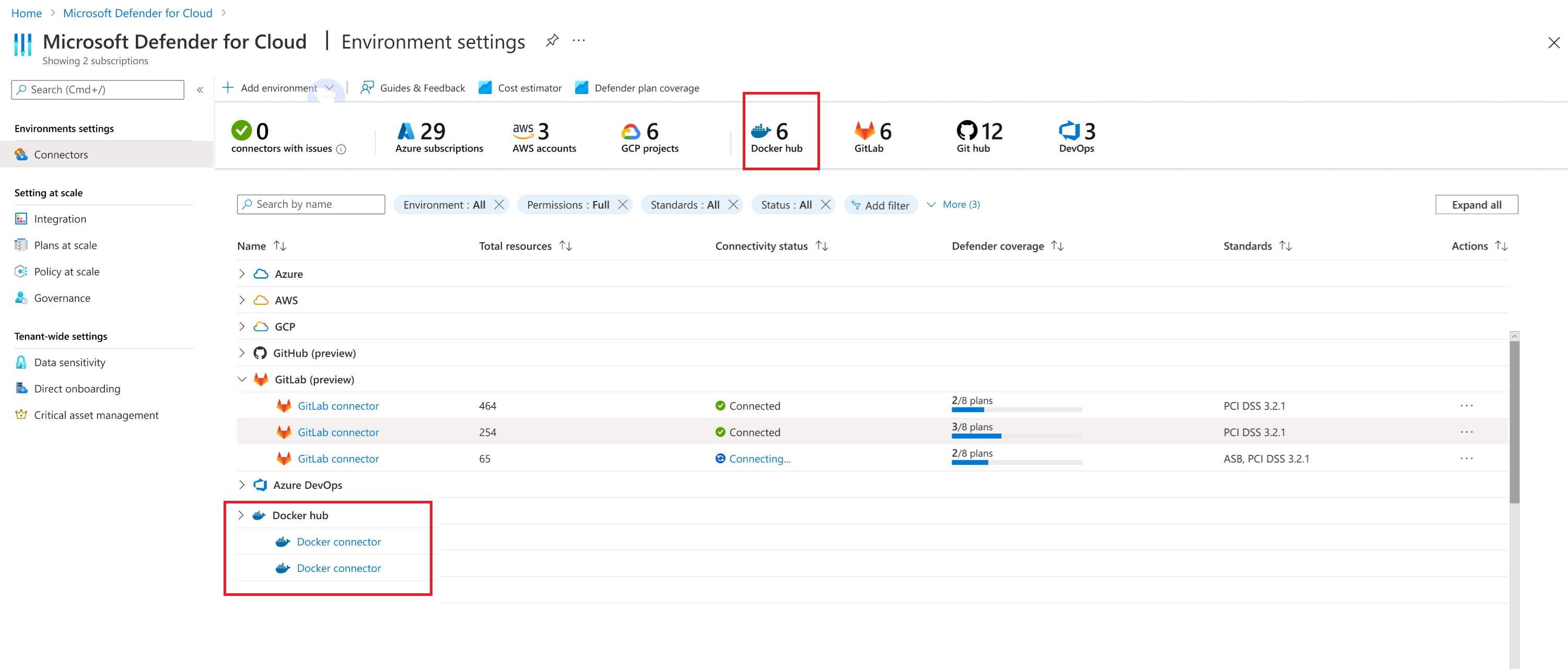

Gli utenti con privilegi di amministratore di sicurezza in Microsoft Defender per il cloud possono aggiungere un nuovo ambiente dell'hub Docker, purché dispongano delle autorizzazioni necessarie nella pagina "Impostazioni ambiente".

Ogni ambiente corrisponde a un'organizzazione distinta dell'hub Docker. L'interfaccia di onboarding per l'aggiunta di un nuovo registro esterno consente all'utente di designare il tipo di registro contenitori come nuovo ambiente classificato come "Docker Hub".

La procedura guidata per l'ambiente è utile per il processo di onboarding:

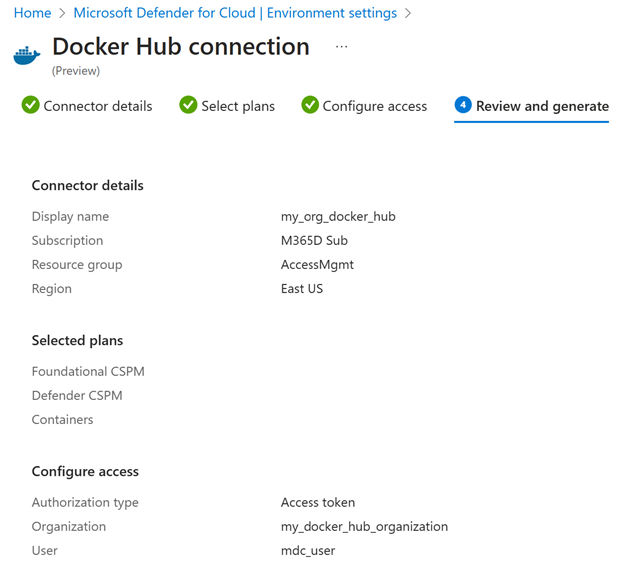

Dettagli sul connettore

Nome connettore: specificare un nome connettore univoco.

Località: specificare la posizione geografica in cui Defender per il cloud archivia i dati associati a questo connettore.

Sottoscrizione: sottoscrizione host che definisce l'ambito del controllo degli accessi in base al ruolo e l'entità di fatturazione per l'ambiente dell'hub Docker.

Gruppo di risorse: a scopo di controllo degli accessi in base al ruolo

Nota

È possibile collegare una sola sottoscrizione a un'istanza dell'ambiente Docker Hub. Tuttavia, le immagini del contenitore di questa istanza possono essere distribuite in più ambienti protetti da Defender per il cloud, al di fuori dei limiti della sottoscrizione associata.

Intervalli di analisi: selezionare un intervallo per l'analisi del registro contenitori per individuare le vulnerabilità.

Selezionare Pianifica

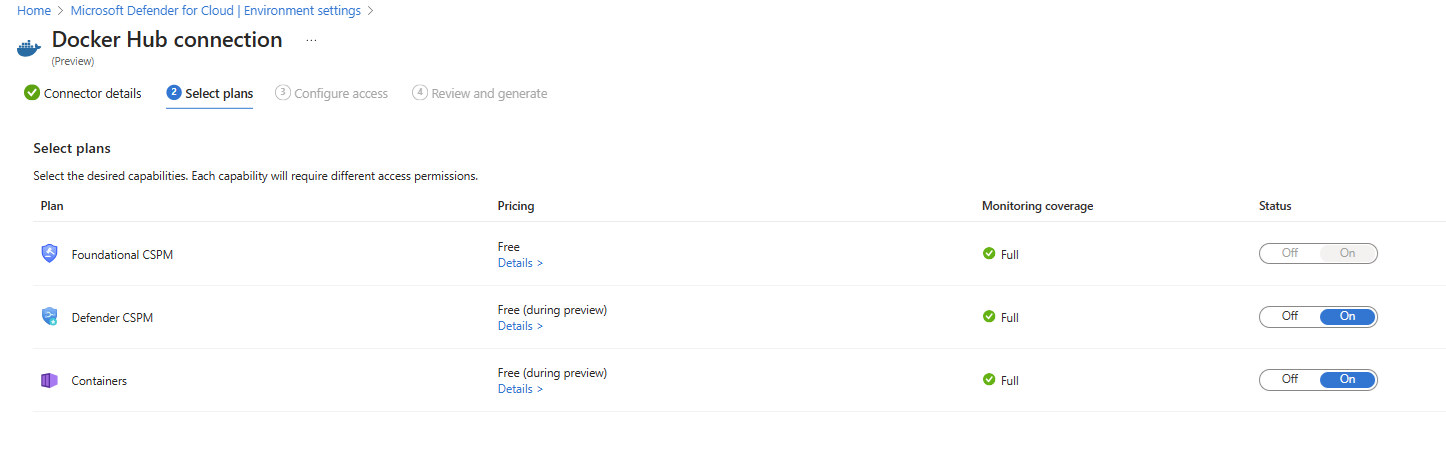

Esistono più piani per questi tipi di ambienti:

CSPM di base: piano di base disponibile per tutti i clienti, offre solo funzionalità di inventario.

Contenitori: offre funzionalità di valutazione dell'inventario e della vulnerabilità.

Defender CSPM: offre funzionalità di valutazione dell'inventario e della vulnerabilità, oltre a funzionalità aggiuntive come l'analisi del percorso di attacco e il mapping da codice a cloud.

Per informazioni sulla revisione dei prezzi del piano Microsoft Defender per il cloud prezzi.

Assicurarsi che i piani dell'ambiente Docker Hub siano sincronizzati con i piani dell'ambiente cloud e condividere la stessa sottoscrizione per ottimizzare la copertura.

Configurare l'accesso

Per mantenere un collegamento continuo e sicuro tra Defender per il cloud e l'organizzazione dell'hub Docker, assicurarsi di avere un utente dedicato con un indirizzo di posta elettronica dell'organizzazione. Ogni connettore docker hub corrisponde a un'organizzazione docker hub. Di conseguenza, eseguire l'onboarding di un connettore di ambiente Docker Hub separato in Defender per il cloud per ogni organizzazione docker Hub gestita per ottenere una copertura di sicurezza ottimale per la supply chain del software contenitore.

Seguire la procedura descritta in Come configurare Docker Hub come registro esterno per preparare l'account dell'organizzazione dell'hub Docker per l'integrazione.

Specificare questi parametri dall'utente dell'hub Docker per stabilire una connessione.

Organizzazione: nome dell'organizzazione dell'hub Docker

Utente: nome utente dell'hub Docker assegnato

Token di accesso: token di accesso in sola lettura dell'utente dell'hub Docker

Esaminare e generare

Esaminare tutti i dettagli del connettore configurati prima dell'onboarding della finalizzazione.

Convalidare la connettività

Verificare che la connessione abbia esito positivo e visualizzare "Connesso" nella schermata delle impostazioni dell'ambiente.

Convalidare le funzionalità delle funzionalità

L'hub Docker avvia l'analisi del registro contenitori entro un'ora dall'onboarding:

Inventario: assicurarsi che il connettore Docker Hub e il relativo stato di sicurezza siano visualizzati nella visualizzazione Inventario.

Valutazione della vulnerabilità: assicurarsi di ricevere la raccomandazione "(Anteprima) Immagini del contenitore nel registro dell'hub Docker devono avere risultati della vulnerabilità risolti" per risolvere i problemi di sicurezza nelle immagini del contenitore dell'hub Docker.