Correggere errori di configurazione del sistema operativo

Microsoft Defender per il cloud fornisce raccomandazioni sulla sicurezza per migliorare il comportamento di sicurezza dell'organizzazione e ridurre i rischi. Un elemento importante nella riduzione del rischio è la protezione avanzata delle macchine.

Defender per il cloud valuta le impostazioni del sistema operativo rispetto alle baseline di sicurezza di calcolo fornite dal Microsoft Cloud Security Benchmark (MCSB). Le informazioni sul computer vengono raccolte per la valutazione usando l'estensione di configurazione del computer Criteri di Azure (in precedenza nota come configurazione guest) nel computer. Ulteriori informazioni

Questo articolo descrive come esaminare le raccomandazioni effettuate dalla valutazione.

Prerequisiti

| Requisiti | Dettagli |

|---|---|

| Piano | Defender per server Piano 2 deve essere abilitato |

| Estensione | La configurazione del computer Criteri di Azure deve essere installata nei computer. |

Questa funzionalità in precedenza usava l'agente di Log Analytics (noto anche come Agente di monitoraggio Microsoft) per raccogliere informazioni. Se l'MMA è ancora in uso, è possibile ricevere raccomandazioni duplicate per lo stesso computer. Per evitare questo problema, è possibile disabilitare l'MMA sul computer.

Esaminare e correggere le raccomandazioni della baseline del sistema operativo

In Defender per il cloud aprire la pagina Raccomandazioni.

Selezionare la raccomandazione pertinente.

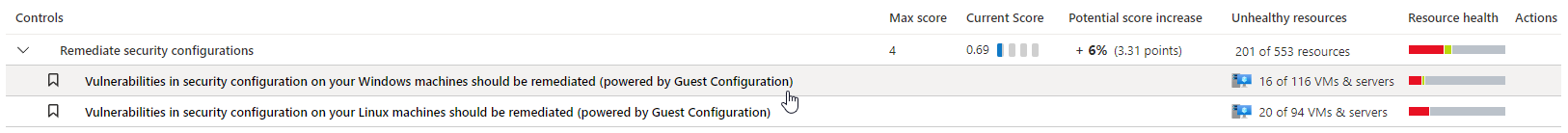

Per i computer Windows, è consigliabile correggere le vulnerabilità nella configurazione di sicurezza nei computer Windows (con tecnologia Configurazione guest).

Per computer Linux, Le vulnerabilità nella configurazione di sicurezza nei computer Linux devono essere risolte (con tecnologia Configurazione guest)

Nella pagina dei dettagli della raccomandazione è possibile visualizzare le risorse interessate e i risultati di sicurezza specifici. Correggere la raccomandazione.

Elementi consigliati per le query

Defender per il cloud usa Azure Resource Graph per l'API (e le query del portale) per eseguire query sulle informazioni relative alle raccomandazioni. Si possono usare queste risorse per creare query personalizzate allo scopo di recuperare informazioni.

Si può imparare a esaminare le raccomandazioni in in Azure Resource Graph.

Ecco due query di esempio che è possibile utilizzare:

Eseguire query su tutte le regole non integre per una risorsa specifica

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Tutte le regole non integre e la quantità se i computer non integri per ogni

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Passaggi successivi

Altre informazioni sul linguaggio di query di Azure Resource Graph.