Esaminare le raccomandazioni per la protezione avanzata dell'host Docker

Il piano Defender per server in Microsoft Defender per il cloud identifica i contenitori non gestiti ospitati in macchine virtuali Linux IaaS o in altri computer Linux che eseguono contenitori Docker. Defender per server valuta continuamente la configurazione di questi host Docker e li confronta con il Docker Benchmark di Center for Internet Security (CIS).

- Defender per il cloud include l'intero set di regole di CIS Docker Benchmark e invia avvisi se i contenitori non soddisfano i controlli.

- Quando rileva errori di configurazione, Defender per server genera raccomandazioni sulla sicurezza per risolvere i risultati. Quando vengono rilevate vulnerabilità, vengono raggruppate all'interno di una singola raccomandazione.

Nota

La protezione avanzata dell'host Docker usa l'agente di Log Analytics (noto anche come Agente di monitoraggio Microsoft) per raccogliere informazioni sull'host per la valutazione. L'MMA viene ritirata e la funzionalità di protezione avanzata dell'host Docker sarà deprecata a novembre 2024.

Prerequisiti

- Per usare questa funzionalità, è necessario Defender per server piano 2 .

- Questi controlli di benchmark CIS non verranno eseguiti in istanze gestite dal servizio Azure Kubernetes o in macchine virtuali gestite da Databricks.

- Sono necessarie autorizzazioni di lettura per l'area di lavoro a cui si connette l'host.

Identificare i problemi di configurazione di Docker

Dal menu di Defender per il cloud aprire la pagina Raccomandazioni.

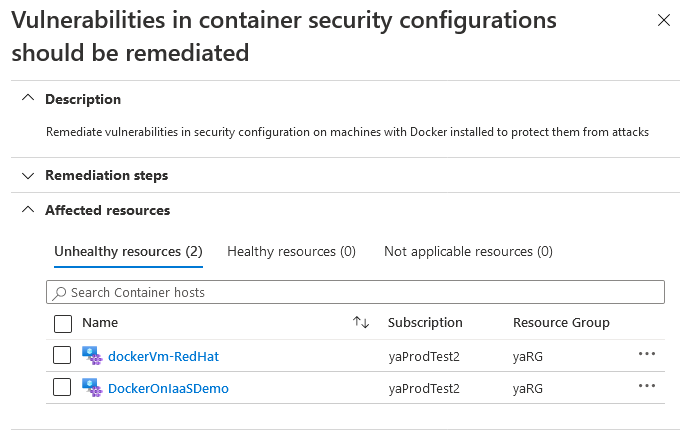

Filtrare in base alle raccomandazioni Le vulnerabilità nelle configurazioni di sicurezza dei contenitori devono essere corrette e selezionare la raccomandazione.

La pagina dei consigli mostra le risorse interessate (host Docker).

Nota

I computer che non eseguono Docker verranno visualizzati nella scheda Risorse non applicabili. Verranno visualizzati in Criteri di Azure come Conforme.

Per visualizzare e correggere i controlli CIS non riusciti in un host specifico, selezionare l'host da analizzare.

Suggerimento

Se si è iniziato nella pagina inventario asset e si è raggiunta questa raccomandazione da questa posizione, selezionare il pulsante Esegui azione nella pagina delle raccomandazioni.

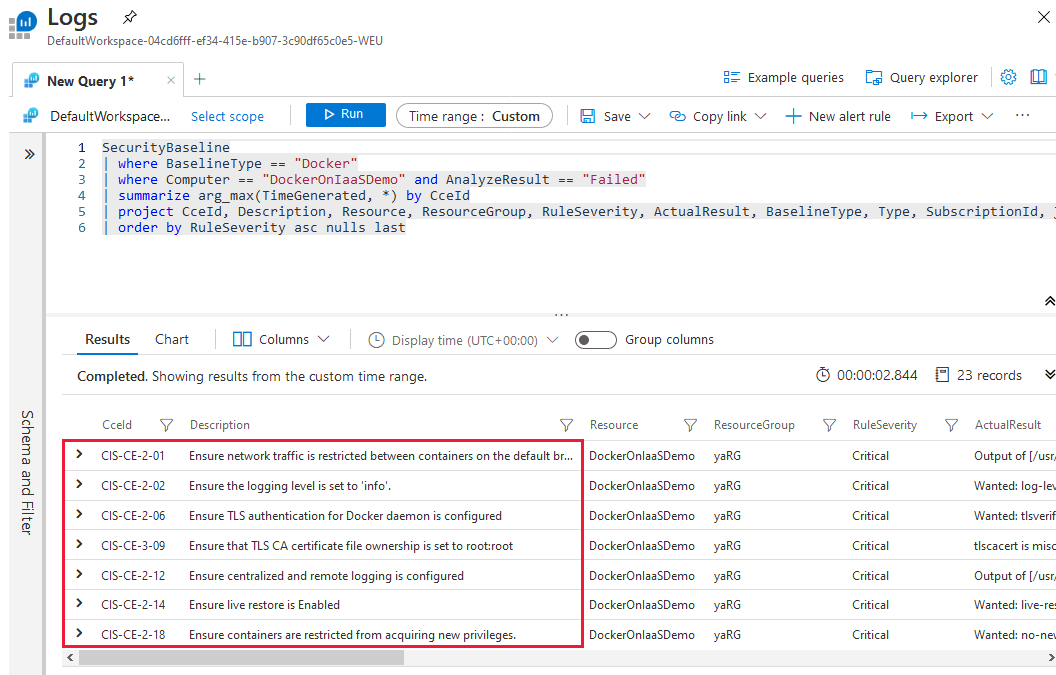

Log Analytics si apre con un'operazione personalizzata pronta per l'esecuzione. La query personalizzata predefinita include un elenco di tutte le regole non riuscite valutate, insieme alle linee guida che consentono di risolvere i problemi.

Se necessario, modificare i parametri di query.

Quando si è certi che il comando sia appropriato e pronto per l'host, selezionare Esegui.

Passaggi successivi

Altre informazioni sulla sicurezza dei contenitori in Defender per il cloud.