L'analisi delle vulnerabilità in Microsoft Defender per il cloud usa Gestione delle vulnerabilità di Microsoft Defender integrati, per analizzare i computer per individuare l'inventario software e le vulnerabilità e fornire risultati e informazioni dettagliate in Defender per il cloud. Se attualmente si usa una soluzione di valutazione della vulnerabilità diversa, è possibile passare a Gestione delle vulnerabilità di Defender usando le istruzioni riportate in questo articolo.

Passare all'analisi con Gestione delle vulnerabilità di Defender

Prerequisiti

- Esaminare i computer supportati

- Assicurarsi di disporre di un piano Defender per server abilitato.

- Il piano deve avere Defender per l'integrazione degli endpoint abilitato.

- Per la distribuzione sono necessarie le autorizzazioni proprietario (livello gruppo di risorse).

- Sono necessarie autorizzazioni di lettura per la sicurezza per visualizzare i risultati delle vulnerabilità.

Transizione con Criteri di Azure per le macchine virtuali di Azure

Seguire questa procedura:

Accedere al portale di Azure.

Passare a Definizioni dei criteri>.

Cercare

Setup subscriptions to transition to an alternative vulnerability assessment solution.Selezionare Assegna.

Selezionare un ambito e immettere un nome di assegnazione.

Selezionare Rivedi e crea.

Esaminare le informazioni immesse e selezionare Crea.

Questo criterio garantisce che tutte le macchine virtuali (VM) all'interno di una sottoscrizione selezionata siano protette con la soluzione predefinita Di gestione delle vulnerabilità di Defender.

Dopo aver completato la transizione alla soluzione Di gestione delle vulnerabilità di Defender, è necessario rimuovere la soluzione di valutazione della vulnerabilità precedente

Transizione nel portale di Azure

Nella portale di Azure è possibile modificare la soluzione di valutazione della vulnerabilità alla soluzione predefinita Defender Vulnerability Management.

Accedere al portale di Azure.

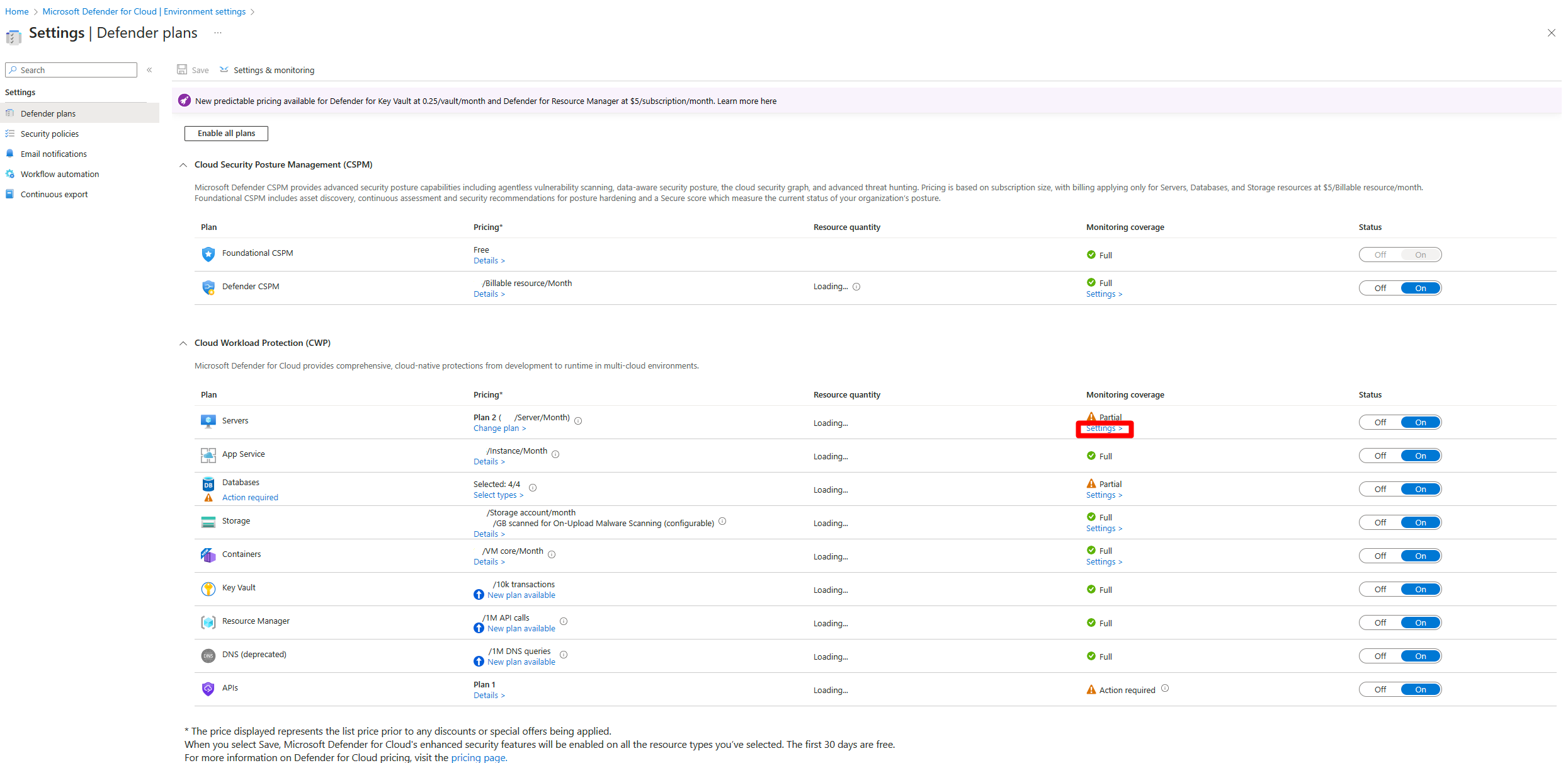

Passare alle impostazioni di Microsoft Defender per il cloud> Environment

Selezionare la sottoscrizione pertinente.

Individuare il piano Defender per server e selezionare Impostazioni.

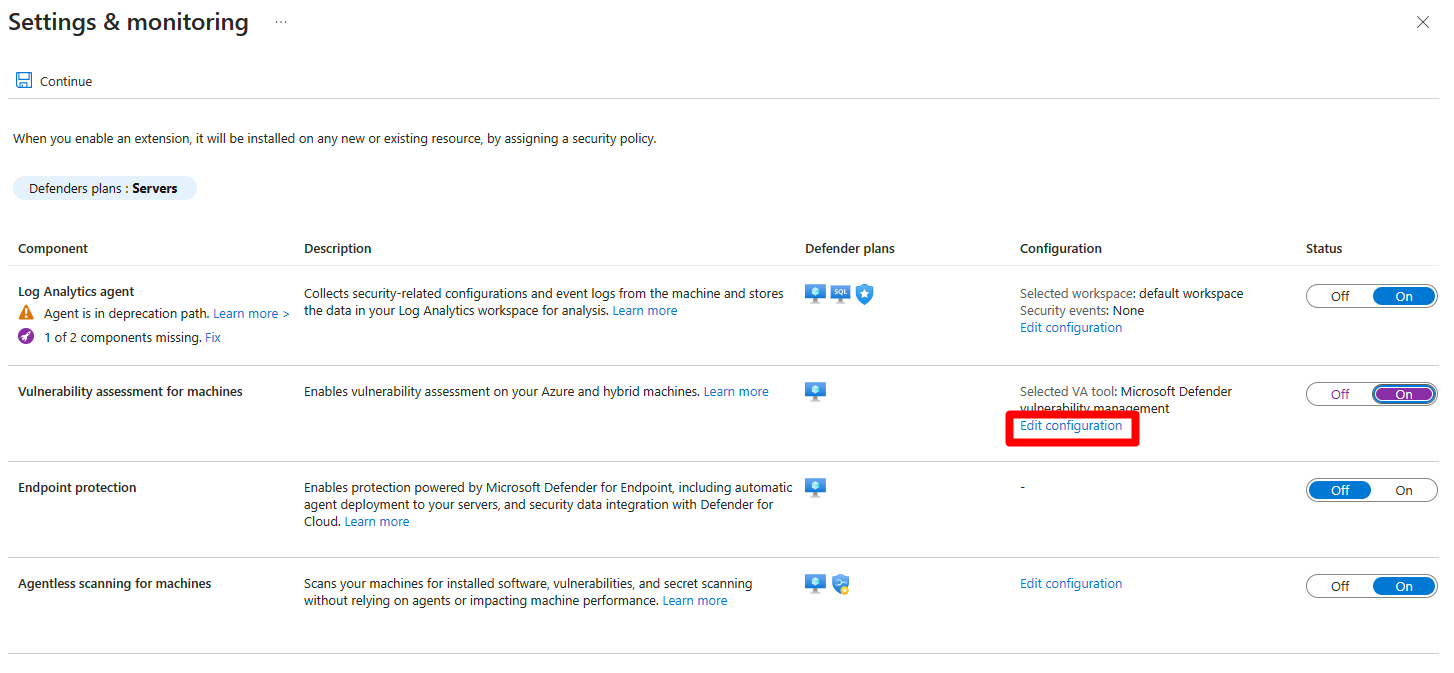

Attiva/

Vulnerability assessment for machinesDisattiva.Se

Vulnerability assessment for machinesè già stato impostato su Attivato, selezionare Modifica configurazioneSelezionare Gestione delle vulnerabilità di Microsoft Defender.

Selezionare Applica.

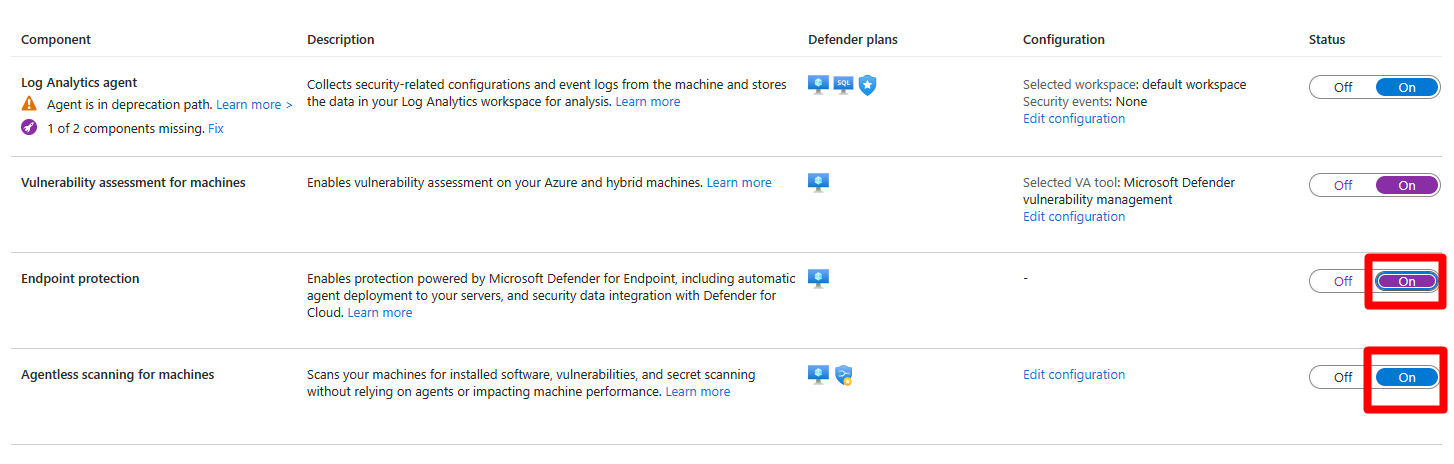

Assicurarsi che

Endpoint protectionoAgentless scanning for machinessiano attivati o attivati.Seleziona Continua.

Seleziona Salva.

Dopo aver completato la transizione alla soluzione Di gestione delle vulnerabilità di Defender, è necessario rimuovere la soluzione di valutazione della vulnerabilità precedente

Transizione con l'API REST

API REST per macchine virtuali di Azure

Usando questa API REST, è possibile eseguire facilmente la migrazione della sottoscrizione, su larga scala, da qualsiasi soluzione di valutazione delle vulnerabilità alla soluzione Di gestione delle vulnerabilità di Defender.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.