Connettere un progetto GCP a Microsoft Defender per il cloud

I carichi di lavoro in genere si estendono su più piattaforme cloud. I servizi di sicurezza del cloud devono eseguire le stesse operazioni. Microsoft Defender per il cloud consente di proteggere i carichi di lavoro in Google Cloud Platform (GCP), ma richiede la configurazione della connessione tra i carichi di lavoro e Defender per il Cloud.

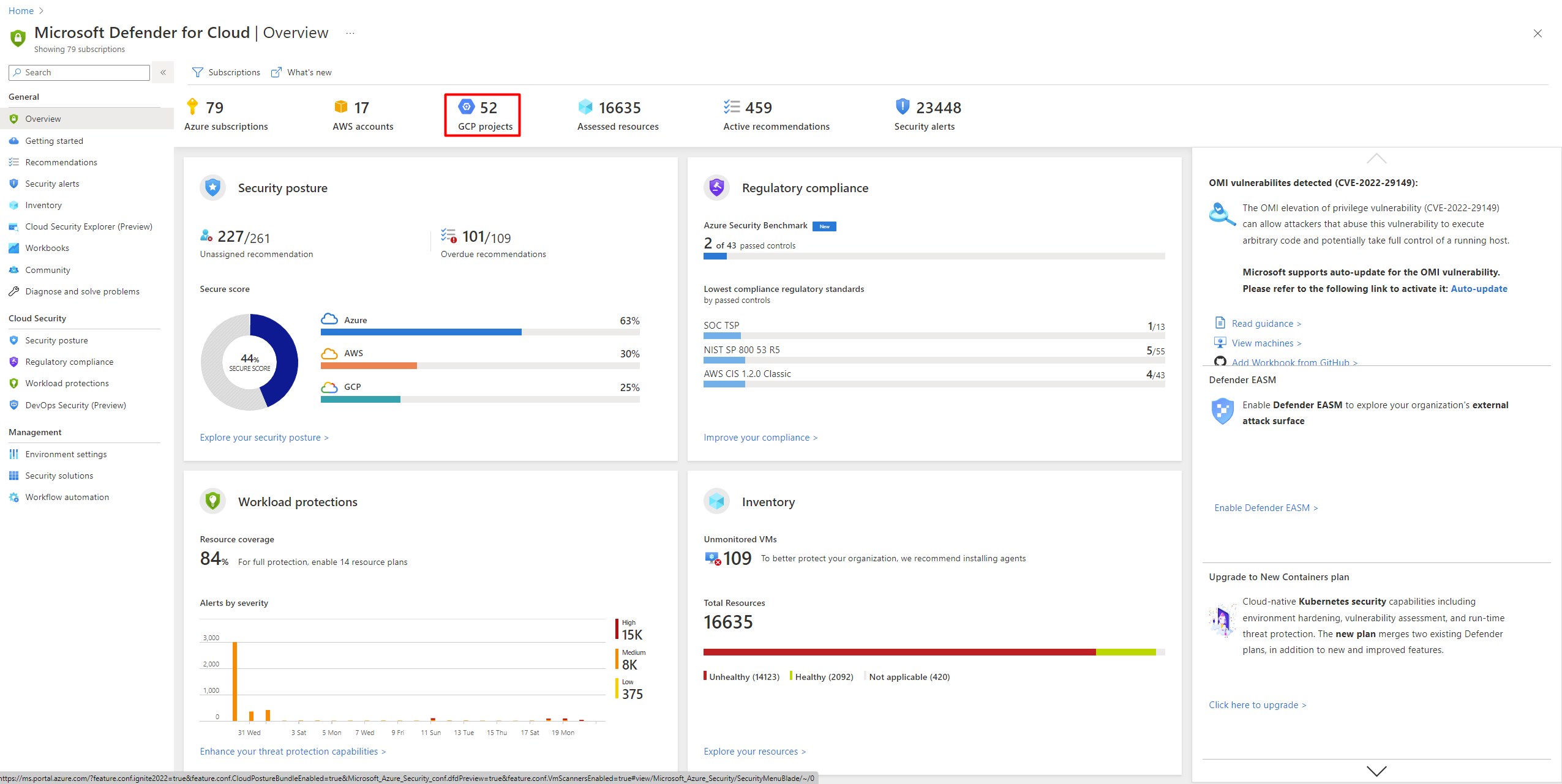

Questo screenshot mostra gli account GCP visualizzati nella dashboard di panoramica di Defender per il cloud.

Progettazione dell'autorizzazione GCP

Il processo di autenticazione tra Microsoft Defender per il cloud e GCP è un processo di autenticazione federata.

Quando si esegue l'onboarding in Defender per il cloud, viene usato il modello GCloud per creare le risorse seguenti come parte del processo di autenticazione:

Provider e pool di identità del carico di lavoro

Account del servizio e vincoli dei criteri

Il processo di autenticazione funziona nel modo seguente:

Il servizio CSPM di Microsoft Defender per il cloud acquisisce un token di Microsoft Entra. Il token è firmato da Microsoft Entra ID usando l'algoritmo RS256 ed è valido per 1 ora.

Il token di Microsoft Entra viene scambiato con il token del servizio token di sicurezza (STS) di Google.

Il servizio token di sicurezza (STS) di Google convalida il token con il provider di identità del carico di lavoro. Il token di Microsoft Entra viene inviato al servizio token di sicurezza (STS) di Google, che convalida il token con il provider di identità del carico di lavoro. Viene quindi eseguita la convalida del gruppo di destinatari e il token viene firmato. Viene quindi restituito un token del servizio token di sicurezza (STS) di Google al servizio CSPM di Defender per il cloud.

Il servizio CSPM di Defender per il cloud usa il token del servizio token di sicurezza (STS) di Google per rappresentare l'account del servizio. Il servizio CSPM di Defender per il cloud riceve le credenziali dell'account del servizio usate per analizzare il progetto.

Prerequisiti

Per completare le procedure descritte in questo articolo, sono necessari:

Una sottoscrizione di Microsoft Azure. Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenerne una gratuita.

Microsoft Defender per il cloud configurato nella sottoscrizione di Azure.

Accedere a un progetto GCP.

Autorizzazione a livello di collaboratore per la sottoscrizione di Azure pertinente.

Per altre informazioni sui prezzi di Defender per il cloud, vedere la pagina dei prezzi.

Quando si connettono progetti GCP a sottoscrizioni di Azure specifiche, considerare la gerarchia delle risorse cloud di Google e queste linee guida:

- È possibile connettere progetti GCP a Microsoft Defender per il cloud al livello di progetto.

- È possibile connettere più progetti a una singola sottoscrizione di Azure.

- È possibile connettere più progetti a più sottoscrizioni di Azure.

Connettere progetti GCP

Quando si crea la connessione di sicurezza tra un progetto GCP e Microsoft Defender per il cloud, il processo di onboarding che avviene è composto di quattro parti.

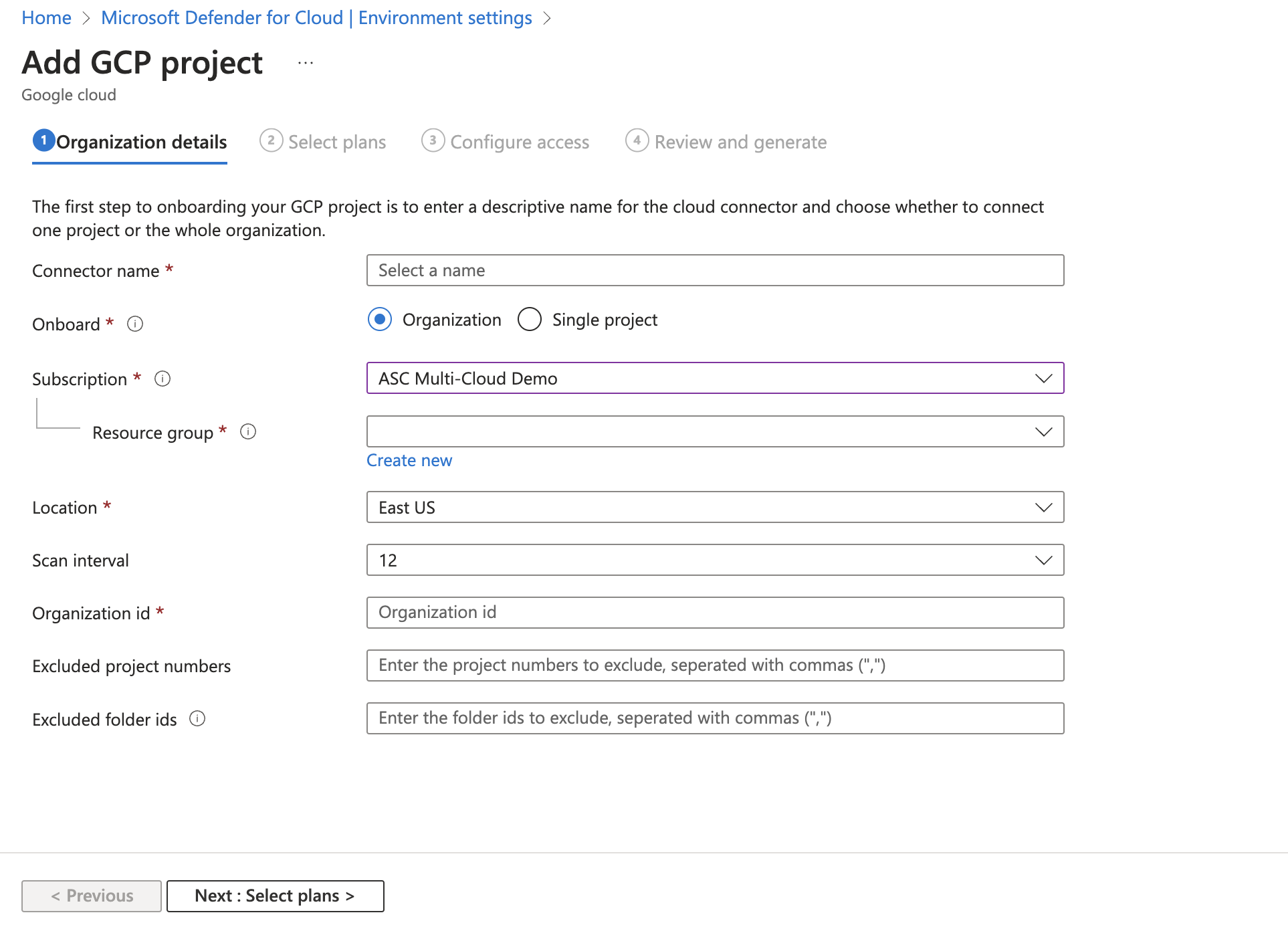

Dettagli di progetto

Nella prima sezione, è necessario aggiungere le proprietà di base della connessione tra il progetto GCP e Defender per il cloud.

Qui si assegna un nome al connettore, si seleziona una sottoscrizione e un gruppo di risorse, che vengono usati per creare una risorsa modello di ARM denominata connettore di sicurezza. Il connettore di sicurezza rappresenta una risorsa di configurazione che contiene le impostazioni dei progetti.

È anche possibile selezionare una posizione e aggiungere l'ID organizzazione per il progetto.

È anche possibile impostare un intervallo per analizzare l'ambiente GCP ogni 4, 6, 12 o 24 ore.

Alcuni agenti di raccolta dati vengono eseguiti con intervalli di analisi fissi e non sono interessati dalle configurazioni a intervalli personalizzati. La tabella seguente illustra gli intervalli di analisi fissi per ogni agente di raccolta dati escluso:

| Nome dell'agente di raccolta dati | Intervallo di scansione |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 ora |

Quando si esegue l'onboarding di un'organizzazione, si può anche decidere di escludere numeri di progetto e ID cartelle.

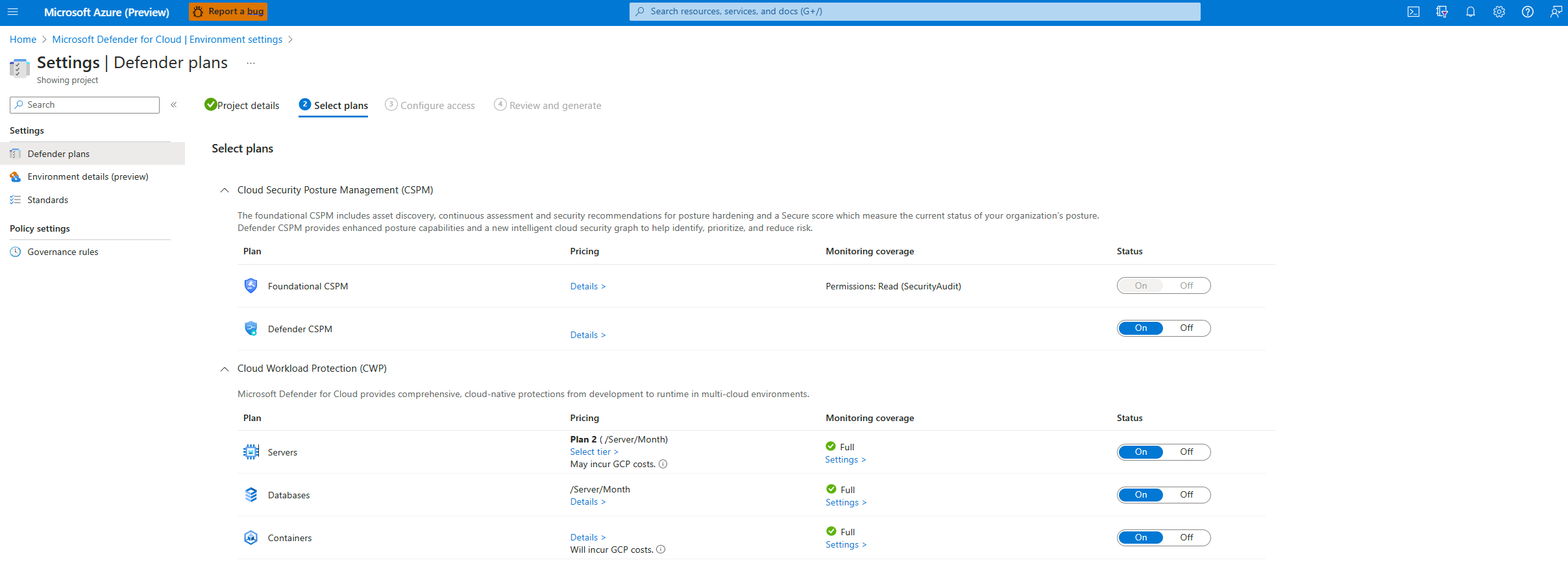

Selezionare piani per il progetto

Dopo aver immesso i dettagli dell'organizzazione, sarà possibile selezionare i piani da abilitare.

Da qui, è possibile decidere quali risorse proteggere in base al valore di sicurezza che si desidera ricevere.

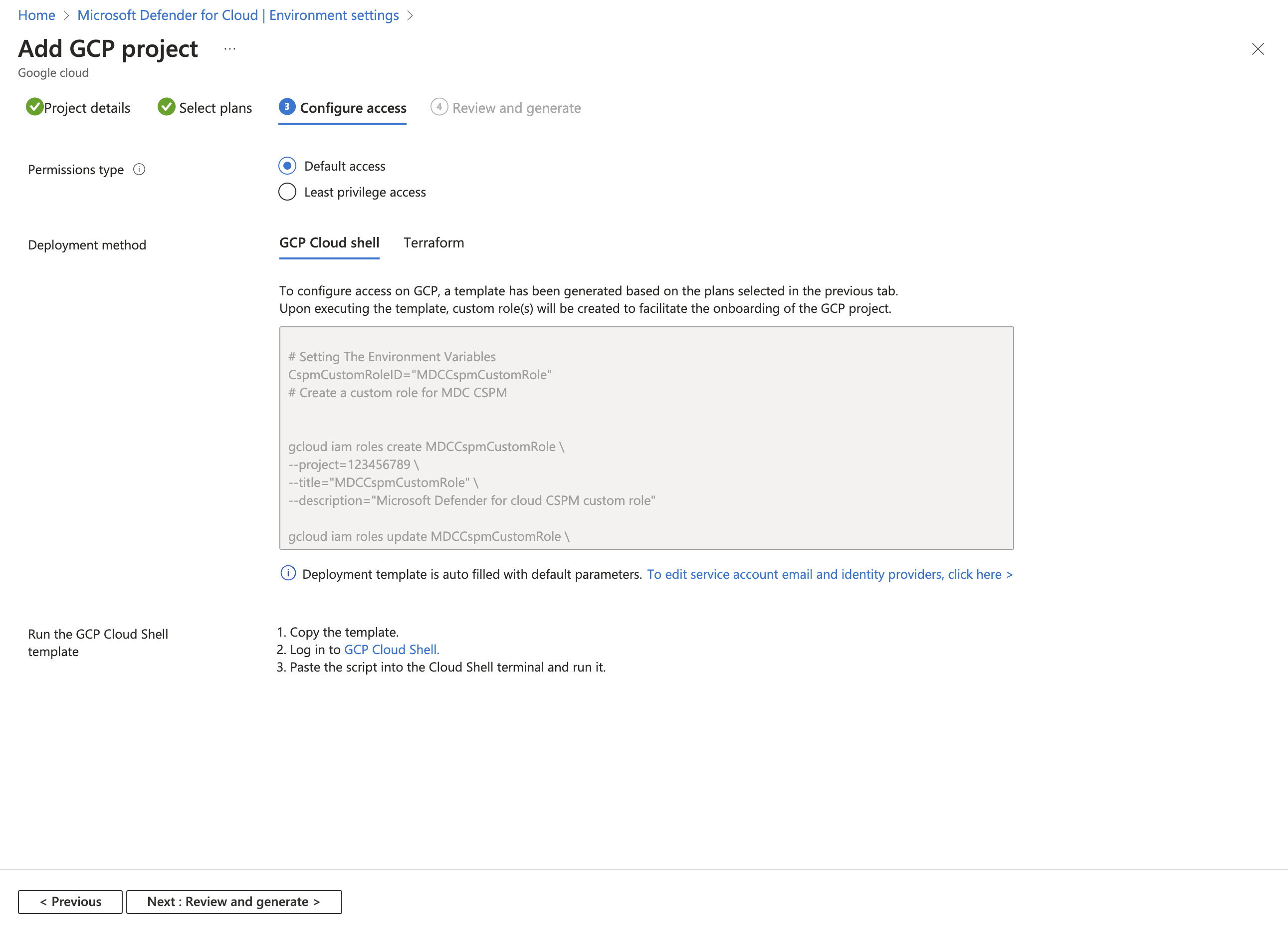

Configurare l'accesso per il progetto

Dopo aver selezionato i piani da abilitare e le risorse da proteggere, è necessario configurare l'accesso tra Defender per il cloud e il progetto GCP.

In questo passaggio, è possibile trovare lo script GCloud che deve essere eseguito nel progetto GCP di cui verrà eseguito l'onboarding. Lo script GCloud viene generato in base ai piani selezionati per l'onboarding.

Lo script GCloud crea tutte le risorse necessarie nell'ambiente GCP, in modo che Defender per il cloud possa operare e fornire i valori di sicurezza seguenti:

- Poll di identità del carico di lavoro

- Provider di identità del carico di lavoro (per piano)

- Account di servizio

- Vincoli dei criteri a livello di progetto (l'account del servizio ha accesso solo al progetto specifico)

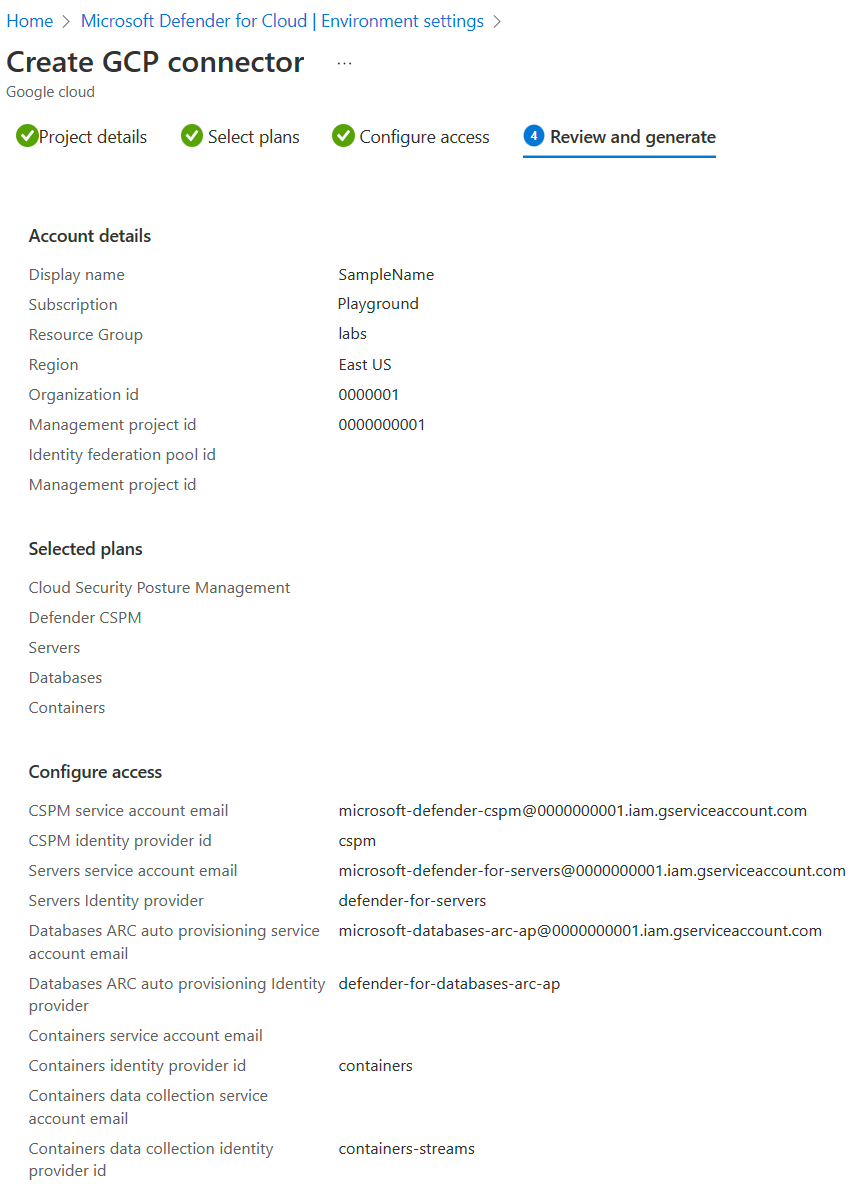

Rivedere e generare il connettore per il progetto

Il passaggio finale per l'onboarding consiste nella revisione di tutte le selezioni e nella creazione del connettore.

Nota

Le API seguenti devono essere abilitate per individuare le risorse GCP e consentire l'esecuzione del processo di autenticazione:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comSe non si abilitano queste API in questo momento, è possibile abilitarle durante il processo di onboarding eseguendo lo script GCloud.

Dopo aver creato il connettore, viene avviata una scansione nell'ambiente GCP. In Defender per il cloud vengono visualizzati nuovi consigli dopo un massimo di 6 ore. Se è stato abilitato il provisioning automatico, Azure Arc e tutte le estensioni abilitate vengono installate automaticamente per ogni risorsa appena rilevata.

Connettere l'organizzazione GCP

Analogamente all'onboarding di un singolo progetto, quando si esegue l'onboarding di un'organizzazione GCP, Defender per il cloud crea un connettore di sicurezza per ogni progetto nell'organizzazione (a meno che non siano stati esclusi progetti specifici).

Dettagli dell'organizzazione

Nella prima sezione è necessario aggiungere le proprietà di base della connessione tra l'organizzazione GCP e Defender per il cloud.

Qui si assegna un nome al connettore, si seleziona una sottoscrizione e un gruppo di risorse che vengono usati per creare una risorsa modello di ARM denominata connettore di sicurezza. Il connettore di sicurezza rappresenta una risorsa di configurazione che contiene le impostazioni dei progetti.

È anche possibile selezionare una posizione e aggiungere l'ID organizzazione per il progetto.

Quando si esegue l'onboarding di un'organizzazione, si può anche decidere di escludere numeri di progetto e ID cartelle.

Selezionare piani per l'organizzazione

Dopo aver immesso i dettagli dell'organizzazione, sarà possibile selezionare i piani da abilitare.

Da qui, è possibile decidere quali risorse proteggere in base al valore di sicurezza che si desidera ricevere.

Configurare l'accesso per l'organizzazione

Dopo aver selezionato i piani da abilitare e le risorse da proteggere, è necessario configurare l'accesso tra Defender per il cloud e l’organizzazione GCP.

Quando si esegue l'onboarding di un'organizzazione, è disponibile una sezione che include i dettagli del progetto di gestione. Analogamente ad altri progetti GCP, anche l'organizzazione è considerata un progetto e viene usata da Defender per il cloud per creare tutte le risorse necessarie per connettere l'organizzazione a Defender per il cloud.

Nella sezione dei dettagli del progetto di gestione, è possibile:

- Dedicare un progetto di gestione per Defender per il cloud da includere nello script GCloud.

- Specificare i dettagli di un progetto già esistente da usare come progetto di gestione con Defender per il cloud.

È necessario decidere l'opzione migliore per l'architettura dell'organizzazione. È consigliabile creare un progetto dedicato per Defender per il cloud.

Lo script GCloud viene generato in base ai piani selezionati per l'onboarding. Lo script crea tutte le risorse necessarie nell'ambiente GCP, in modo che Defender per il cloud possa operare e fornire i seguenti benefici per la sicurezza:

- Poll di identità del carico di lavoro

- Provider di identità del carico di lavoro per ogni piano

- Ruolo personalizzato per concedere a Defender per il cloud l'accesso al fine di individuare e ottenere il progetto nell'organizzazione di cui è stato eseguito l'onboarding

- Un account del servizio per ogni piano

- Un account del servizio per il servizio di provisioning automatico

- Vincoli dei criteri a livello di organizzazione per ogni account del servizio

- Abilitazioni API a livello di progetto di gestione

Alcune API non sono utilizzate direttamente con il progetto di gestione. Le API vengono invece autenticate tramite questo progetto e usano una delle API di un altro progetto. L'API deve essere abilitata nel progetto di gestione.

Rivedere e generare il connettore per l'organizzazione

Il passaggio finale per l'onboarding consiste nel rivedere tutte le selezioni e creare il connettore.

Nota

Le API seguenti devono essere abilitate per individuare le risorse GCP e consentire l'esecuzione del processo di autenticazione:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comSe non si abilitano queste API in questo momento, è possibile abilitarle durante il processo di onboarding eseguendo lo script GCloud.

Dopo aver creato il connettore, viene avviata una scansione nell'ambiente GCP. In Defender per il cloud vengono visualizzati nuovi consigli dopo un massimo di 6 ore. Se è stato abilitato il provisioning automatico, Azure Arc e tutte le estensioni abilitate vengono installate automaticamente per ogni risorsa appena rilevata.

Facoltativo: configurare i piani selezionati

Per impostazione predefinita, tutti i piani sono Attivato. È possibile disattivare i piani non necessari.

Configurare il piano di Defender per server

Microsoft Defender per server offre rilevamento delle minacce e difese avanzate per istanze VM GCP. Per avere completa visibilità sul contenuto di sicurezza di Microsoft Defender per server, connettere le istanze VM GCP ad Azure Arc. Se si sceglie il piano di Microsoft Defender per server, è necessario:

Microsoft Defender per server abilitato nella sottoscrizione. Informazioni su come abilitare i piani in Abilitare le funzionalità di sicurezza avanzate.

Azure Arc per server installato nelle istanze VM.

È consigliabile usare il processo di provisioning automatico per installare Azure Arc in tutte le istanze VM. Il provisioning automatico è abilitato per impostazione predefinita nel processo di onboarding e richiede autorizzazioni del Proprietario nella sottoscrizione. Lato GCP, il processo di provisioning automatico di Azure Arc usa l'agente di configurazione del sistema operativo. Altre informazioni sulla disponibilità dell'agente di configurazione del sistema operativo su macchine GCP.

Il processo di provisioning automatico di Azure Arc usa la gestione VM in GCP per applicare criteri alle VM tramite l'agente di configurazione del sistema operativo. Una VM con un agente di configurazione del sistema operativo attivo comporta un costo in base a GCP. Per informazioni su come questo costo potrebbe incidere sull'account, fare riferimento alla documentazione tecnica di GCP.

Microsoft Defender per server non installa l'agente di configurazione del sistema operativo in una VM in cui non è installato. Tuttavia, Microsoft Defender per server abilita la comunicazione tra l'agente di configurazione del sistema operativo e il servizio di configurazione del sistema operativo se l'agente è già installato ma non comunica con il servizio. Questa comunicazione può modificare l'agente di configurazione del sistema operativo da inactive a active e comportare costi maggiori.

In alternativa, è possibile connettere manualmente le istanze VM ad Azure Arc per server. Le istanze nei progetti con il piano di Defender per server abilitato che non sono connesse ad Azure Arc vengono visualizzate dall’intervento consigliato Le istanze VM GCP devono essere connesse ad Azure Arc. Selezionare l'opzione Aggiornamento sull’intervento consigliato per installare Azure Arc nei computer selezionati.

I rispettivi server Azure Arc per macchine virtuali GCP che non esistono più (e i rispettivi server Azure Arc con stato Disconnesso o Scaduto) vengono rimossi dopo sette giorni. Questo processo rimuove le entità di Azure Arc irrilevanti per assicurarsi che vengano visualizzati solo i server Azure Arc correlati alle istanze esistenti.

Assicurarsi di soddisfare i requisiti di rete per Azure Arc.

Abilitare le ulteriori estensioni seguenti nei computer connessi ad Azure Arc:

- Microsoft Defender per endpoint

- Soluzione di valutazione delle vulnerabilità (Gestione delle vulnerabilità di Microsoft Defender o Qualys)

Defender per server assegna tag alle risorse GCP di Azure Arc per gestire il processo di provisioning automatico. È necessario che questi tag siano correttamente assegnati alle risorse, in modo che Defender per server possa gestire le risorse: Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectId e ProjectNumber.

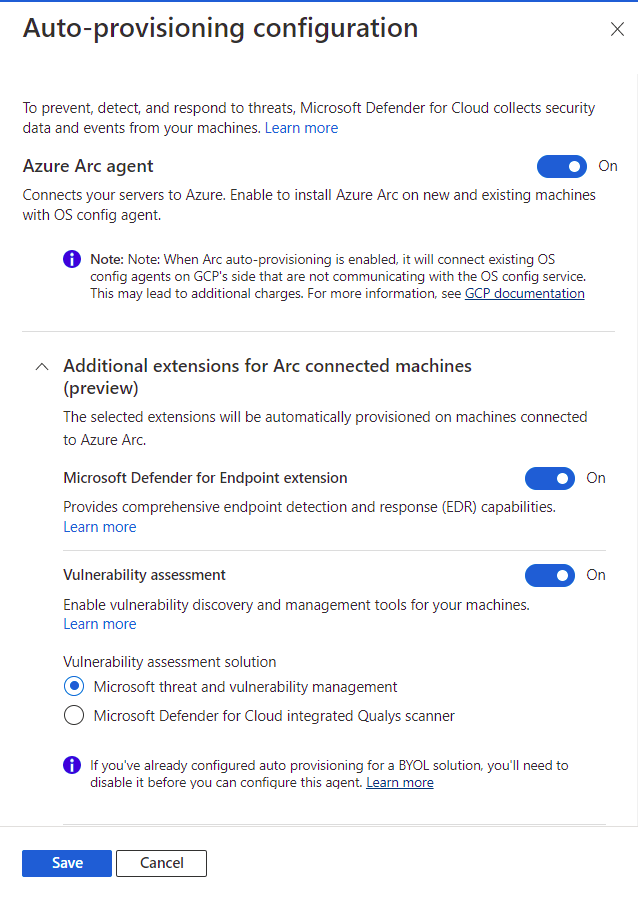

Per configurare il piano di Defender per server:

Seguire i passaggi per connettere il progetto GCP.

Nella scheda Seleziona piani, selezionare Configura.

Nel riquadro Configurazione provisioning automatico, spostare gli interruttori su Attivato o Disattivato in base alle esigenze.

Se l'agente di Azure Arc è Disattivato, è necessario seguire il processo di installazione manuale indicato in precedenza.

Seleziona Salva.

Continuare dal passaggio 8 delle istruzioni Connettere il progetto GCP.

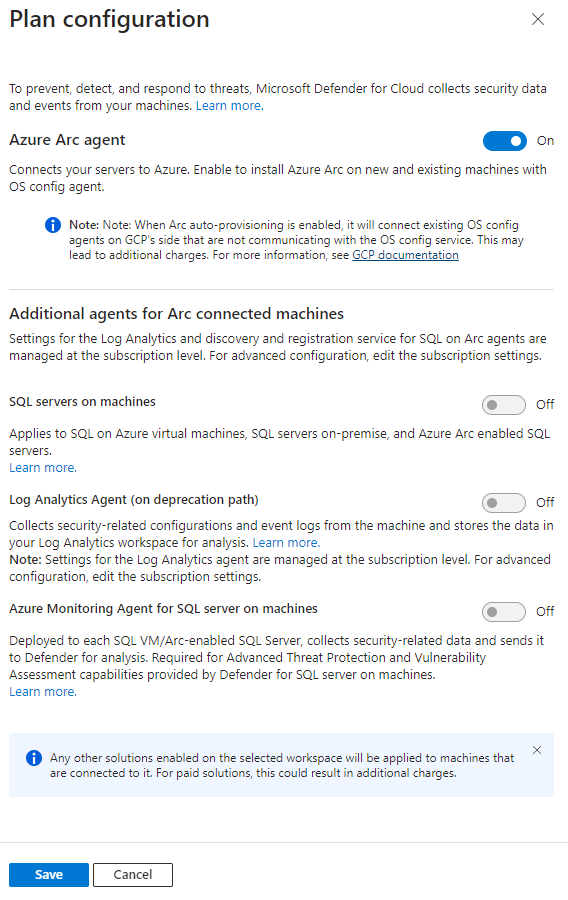

Configurare il piano di Defender per database

Per avere piena visibilità sul contenuto di sicurezza di Microsoft Defender per database, connettere le istanze VM GCP ad Azure Arc.

Per configurare il piano di Defender per database:

Seguire i passaggi per connettere il progetto GCP.

Nella scheda Seleziona piani, in Database, selezionare Impostazioni.

Nel riquadro Configurazione piano, spostare gli interruttori su Attivato o Disattivato in base alle esigenze.

Se l'interruttore per Azure Arc è Disattivato, è necessario seguire il processo di installazione manuale indicato in precedenza.

Seleziona Salva.

Continuare dal passaggio 8 delle istruzioni di Connettere il progetto GCP.

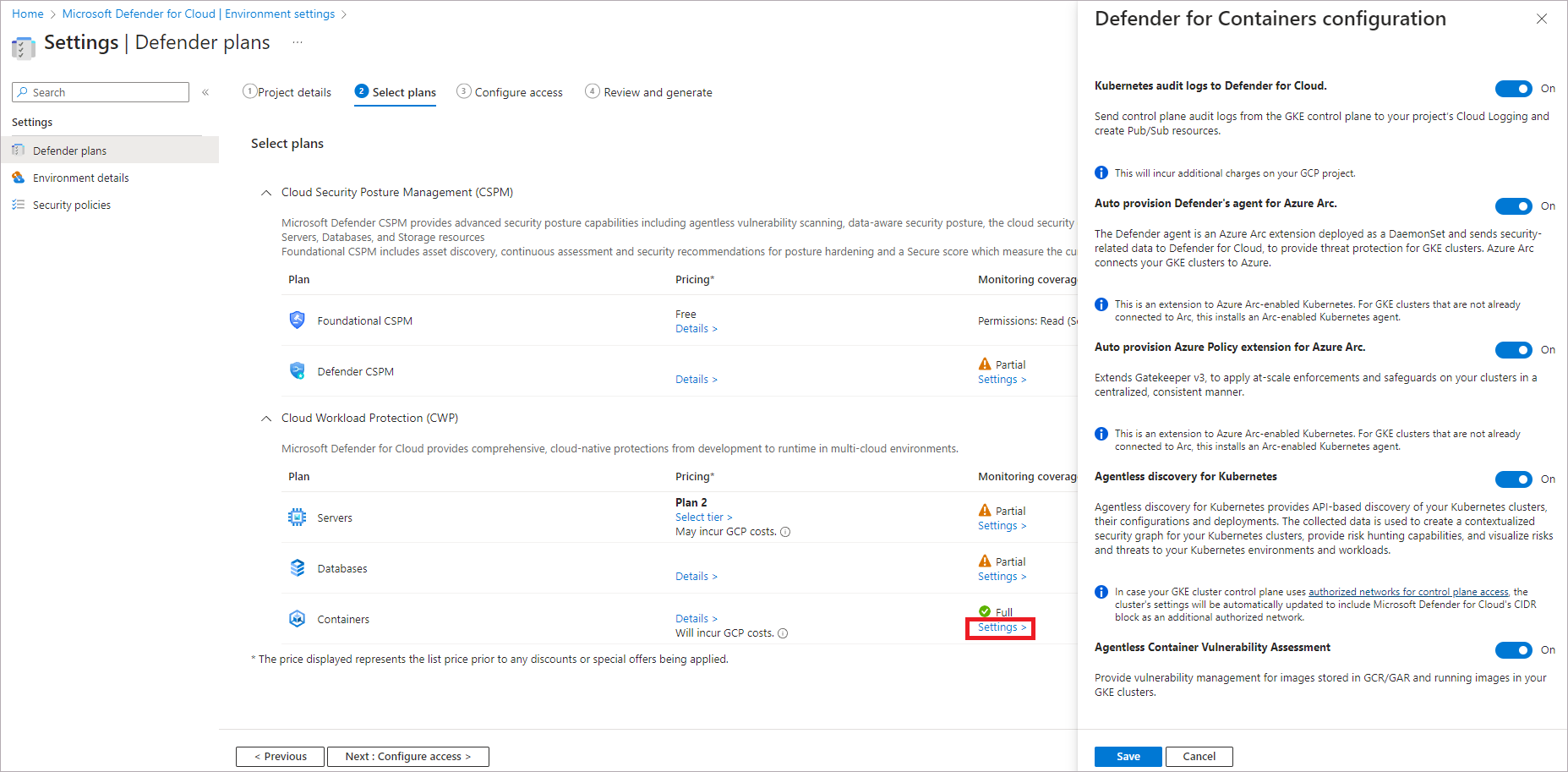

Configurare il piano di Defender per contenitori

Microsoft Defender per contenitori offre rilevamento delle minacce e difese avanzate per cluster standard di Google Kubernetes Engine (GKE) GCP. Per ottenere il valore di sicurezza completo da Defender per contenitori e per una protezione completa dei cluster GCP, assicurarsi di soddisfare i requisiti seguenti.

Nota

- Se si sceglie di disabilitare le opzioni di configurazione disponibili, nei cluster non verranno distribuiti né agenti né componenti. Altre informazioni sulla disponibilità delle funzionalità.

- Quando viene distribuito in GCP, Defender per contenitori può comportare costi esterni, come costi di registrazione, costi pub/sub e costi in uscita.

Log di controllo di Kubernetes in Defender per il cloud: abilitato per impostazione predefinita. Questa configurazione è disponibile solo a livello di progetto GCP. Fornisce una raccolta senza agente dei dati dei log di controllo tramite Registrazione cloud GCP al back-end di Microsoft Defender per il cloud per un'ulteriore analisi. Defender per contenitori richiede log di controllo del piano di controllo per fornire protezione dalle minacce del runtime. Per inviare i log di controllo di Kubernetes a Microsoft Defender, impostare l'interruttore su On.

Nota

Se si disabilita questa configurazione, la funzionalità

Threat detection (control plane)verrà disabilitata. Altre informazioni sulla disponibilità delle funzionalità.Provisioning automatico del sensore Defender per Azure Arc e Provisioning automatico dell'estensione Criteri di Azure per Azure Arc: opzioni abilitate per impostazione predefinita. È possibile installare Kubernetes con abilitazione per Azure Arc e le relative estensioni nei cluster GKE in tre modi:

- Abilitare il provisioning automatico di Defender per contenitori a livello di progetto, come illustrato nelle istruzioni riportate in questa sezione. È consigliabile adottare questa soluzione.

- Usare i consigli di Defender per il cloud per l'installazione per cluster. Appaiono nella pagina dei consigli di Microsoft Defender per il cloud. Informazioni su come distribuire la soluzione in cluster specifici.

- Installare manualmente Kubernetes abilitato per Arc e le estensioni.

Individuazione senza agente per Kubernetes fornisce l'individuazione basata su API dei cluster Kubernetes. Per abilitare la funzionalità Individuazione senza agente per Kubernetes, impostare l'interruttore su Attivato.

La valutazione della vulnerabilità del contenitore senza agente fornisce la gestione delle vulnerabilità per le immagini archiviate in Registro Container di Google (GCR) e Registro Artefatti di Google (GAR) ed esegue immagini nei cluster GKE. Per abilitare la funzionalità di valutazione delle vulnerabilità del contenitore senza agente, impostare l'interruttore su Attivato.

Per configurare il piano di Defender per contenitori:

Seguire i passaggi per connettere il progetto GCP.

Nella scheda Seleziona piani, selezionare Configura. Nel riquadro Configurazione di Defender per contenitori, impostare gli interruttori su Attivato.

Seleziona Salva.

Continuare dal passaggio 8 delle istruzioni di Connettere il progetto GCP.

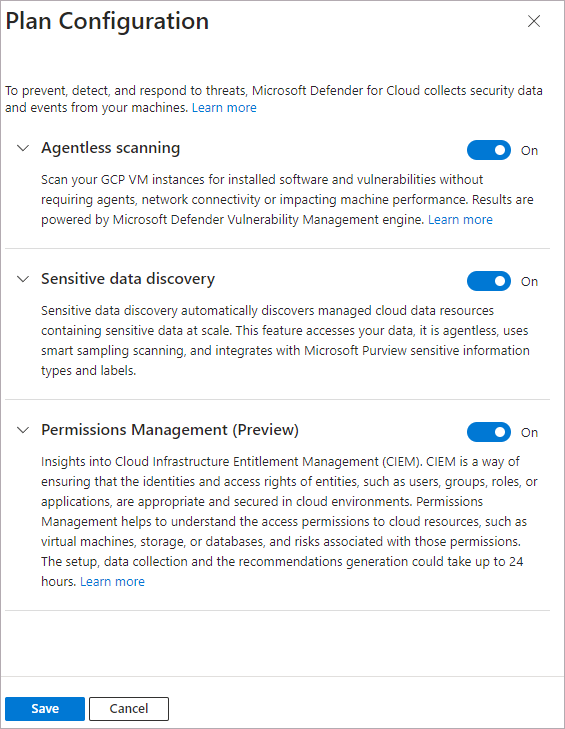

Configurare il piano di Defender CSPM

Se si sceglie il piano CSPM di Microsoft Defender, è necessario:

- Una sottoscrizione di Microsoft Azure. Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenere una sottoscrizione gratuita.

- È necessario abilitare Microsoft Defender per il cloud nella sottoscrizione di Azure.

- Per ottenere l'accesso a tutte le funzionalità disponibili dal piano CSPM, il piano deve essere abilitato dal Proprietario della sottoscrizione.

- Per abilitare le funzionalità CIEM (Cloud Infrastructure Entitlement Management), l'account Entra ID usato per il processo di onboarding deve avere il ruolo di directory Amministratore applicazione o Amministratore applicazioni cloud per il tenant (o diritti di amministratore equivalenti per creare registrazioni dell'app). Questo requisito è necessario solo durante il processo di onboarding.

Altre informazioni su come abilitare Defender CSPM.

Per configurare il piano di Defender CSPM:

Seguire i passaggi per connettere il progetto GCP.

Nella scheda Seleziona piani, selezionare Configura.

Nel riquadro Configurazione piano, spostare gli interruttori su Attivato o Disattivato. Per sfruttare pienamente Defender CSPM, è consigliabile impostare tutti gli interruttori su Attivato.

Seleziona Salva.

Continuare dal passaggio 8 delle istruzioni di Connettere il progetto GCP.

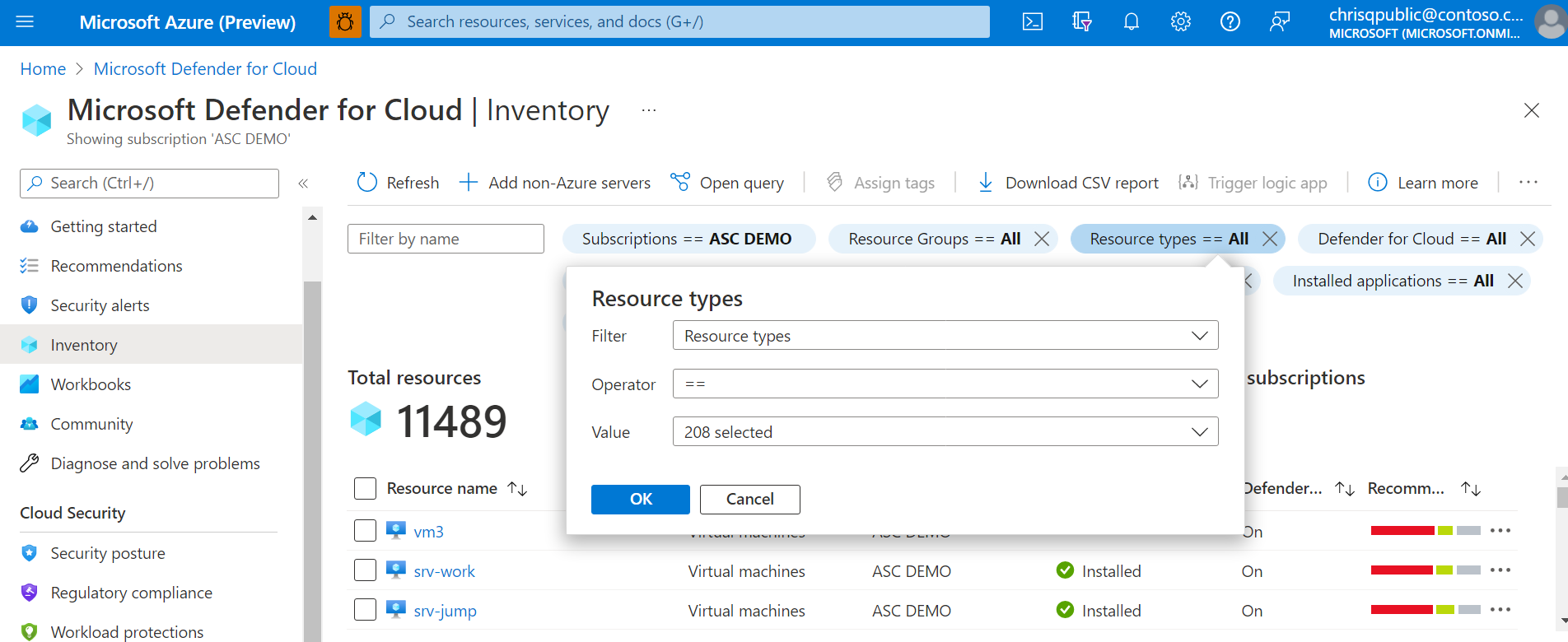

Monitoraggio delle risorse GCP

La pagina dei consigli sulla sicurezza in Defender per il cloud visualizza le risorse GCP insieme alle risorse di Azure e AWS per offrire una reale visualizzazione multi-cloud.

Per visualizzare tutti i consigli attivi per le risorse in base al tipo di risorsa, usare la pagina di inventario degli asset in Defender per il cloud e filtrare il tipo di risorsa GCP a cui si è interessati.

Nota

Poiché l'agente di Log Analytics (noto anche come MMA) è impostato su ritiro in agosto 2024, tutte le funzionalità e capacità di sicurezza di Defender per server che attualmente dipendono da esso, incluse quelle descritte in questa pagina, saranno disponibili tramite l'integrazione di Microsoft Defender per endpoint o analisi senza agente, prima della data di ritiro. Per altre informazioni sulla roadmap per ognuna delle funzionalità attualmente basate sull'agente di Log Analytics, vedere questo annuncio.

Integrazione con Microsoft Defender XDR

Quando si abilita Defender per il cloud, gli avvisi di Defender per il cloud vengono integrati automaticamente nel portale di Microsoft Defender. Non sono necessari altri passaggi.

L'integrazione tra Microsoft Defender per il cloud e Microsoft Defender XDR introduce gli ambienti cloud in Microsoft Defender XDR. Con gli avvisi e le correlazioni cloud di Defender per il cloud integrati in Microsoft Defender XDR, i team SOC possono ora accedere a tutte le informazioni di sicurezza da un'unica interfaccia.

Altre informazioni sugli avvisi di Defender per il cloud in Microsoft Defender XDR.

Passaggi successivi

La connessione del progetto GCP fa parte dell'esperienza multi-cloud disponibile in Microsoft Defender per il cloud:

- Assegnare l'accesso ai proprietari del carico di lavoro.

- Proteggere tutte le risorse con Defender per il cloud.

- Configurare i computer locali e gli account AWS.

- Risolvere i problemi relativi ai connettori multi-cloud.

- Risposte a domande comuni sulla connessione del progetto GCP.