Correggere le vulnerabilità dei computer

Il piano defender per server in Microsoft Defender per il cloud fornisce l'analisi delle vulnerabilità senza agente e basata su agenti per i computer protetti tramite Gestione delle vulnerabilità di Microsoft Defender.

| Requisito | Dettagli |

|---|---|

| Piano | Per l'analisi delle vulnerabilità senza agente, è necessario abilitare Defender per server piano 2 e l'analisi senza agente deve essere attiva nel piano. Per l'analisi basata su agente con l'agente di Microsoft Defender per endpoint, è necessario abilitare Defender per server piano 1 o Defender per server piano 2 e l'integrazione di Defender per endpoint deve essere abilitata. |

| Analisi senza agente | Esaminare i prerequisiti per l'analisi senza agente. |

| Analisi basata su agente | Esaminare i prerequisiti per l'integrazione di Defender per endpoint in Defender per server. |

Visualizzare i risultati dell'analisi

Per visualizzare i risultati della valutazione della vulnerabilità (da tutti gli scanner configurati) e correggere le vulnerabilità identificate:

Dal menu di Defender per il cloud aprire la pagina Raccomandazioni.

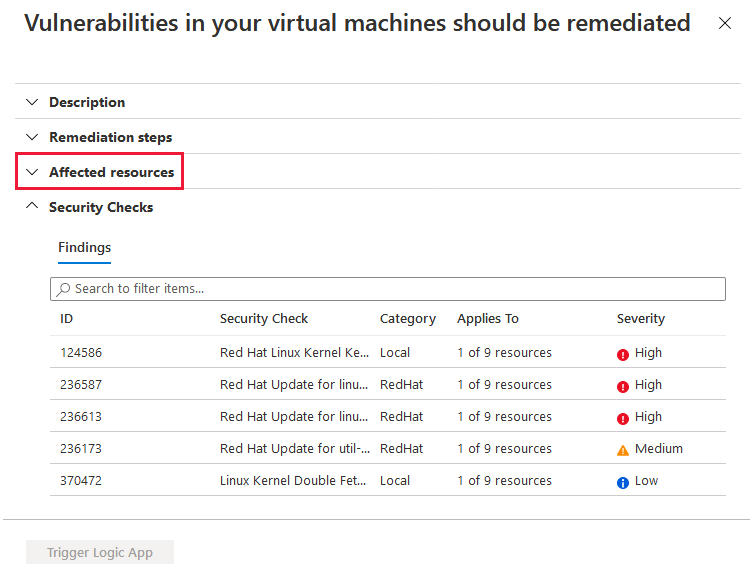

Selezionare i computer di raccomandazione in cui devono essere risolti i risultati della vulnerabilità.

Defender per il cloud visualizza tutti i risultati per tutte le macchine virtuali nelle sottoscrizioni attualmente selezionate. I risultati sono ordinati in base alla gravità.

Per filtrare i risultati in base a una macchina virtuale specifica, aprire la sezione "Risorse interessate" e selezionare la macchina virtuale a cui si è interessati. In alternativa, è possibile selezionare una macchina virtuale dalla visualizzazione dell'integrità delle risorse e visualizzare tutte le raccomandazioni pertinenti per tale risorsa.

Defender per il cloud mostra i risultati per la macchina virtuale, ordinati in base alla gravità.

Per altre informazioni su una vulnerabilità specifica, selezionarla.

Il riquadro dei dettagli visualizzato contiene informazioni complete sulla vulnerabilità, tra cui:

- Collegamenti a tutti gli elenchi CVE pertinenti (se disponibili)

- Procedura di correzione

- Altre pagine di riferimento

Per correggere una ricerca, seguire la procedura di correzione nel riquadro dei dettagli.

Esportare i risultati

Esportare i risultati della valutazione della vulnerabilità con Azure Resource Graph. Azure Resource Graph consente l'accesso immediato alle informazioni sulle risorse negli ambienti cloud con potenti funzionalità di filtro, raggruppamento e ordinamento. Si tratta di un modo rapido ed efficiente di eseguire query sulle informazioni nelle sottoscrizioni di Azure a livello di codice o dall'interno del portale di Azure.

Per istruzioni complete e una query ARG di esempio, vedere il post tech community seguente: Esportazione dei risultati della valutazione della vulnerabilità in Microsoft Defender per il cloud.

Passaggi successivi

- Disabilitare specifici risultati della vulnerabilità in base alle esigenze.

- Rivedere le raccomandazioni sulla sicurezza

- Correggere le raccomandazioni