Punteggio di sicurezza in Defender per il cloud.

Il punteggio di sicurezza in Microsoft Defender per il cloud può aiutare a migliorare il comportamento di sicurezza del cloud. Il punteggio di sicurezza aggrega i risultati di sicurezza in un unico punteggio in modo da poter valutare, a colpo d'occhio, la situazione di sicurezza corrente. Più alto è il punteggio, più basso è il livello di rischio identificato.

Quando si attiva Defender per il cloud in una sottoscrizione, lo standard Microsoft Cloud Security Benchmark (MCSB) viene applicato per impostazione predefinita nella sottoscrizione. Inizia la valutazione delle risorse nell'ambito rispetto allo standard MCSB.

Le raccomandazioni relative ai problemi MCSB sono basate sui risultati della valutazione. Solo le raccomandazioni predefinite di MCSB influiscono sul punteggio di sicurezza. Attualmente, la priorità dei rischi non influisce sul punteggio di sicurezza.

Nota

Le raccomandazioni contrassegnate come Anteprima non sono incluse nei calcoli del punteggio di sicurezza. È comunque necessario correggere le raccomandazioni non appena possibile, in modo che possano contribuire al punteggio al termine del periodo di anteprima. Le raccomandazioni di anteprima sono contrassegnate da un'icona: ![]() .

.

Visualizzazione del punteggio di sicurezza

Quando si visualizza la dashboard Panoramica di Defender per il cloud, è possibile visualizzare il punteggio di sicurezza per tutti gli ambienti. La dashboard mostra il punteggio di sicurezza come valore percentuale e include i valori sottostanti.

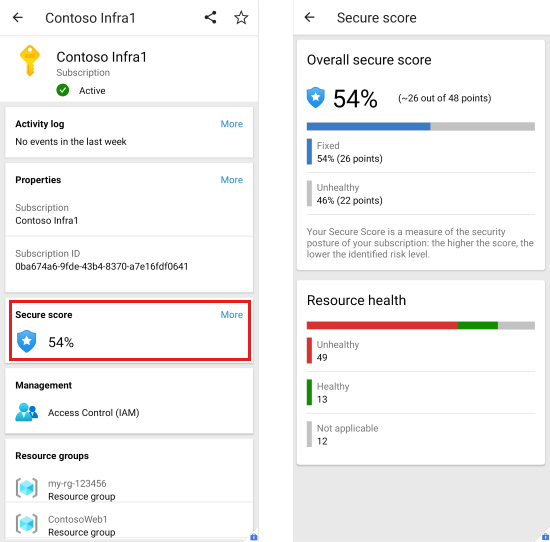

L'app per dispositivi mobili di Azure mostra il punteggio di sicurezza come valore percentuale. Toccarlo per visualizzare i dettagli che spiegano il punteggio.

Esplorazione del comportamento di sicurezza

La pagina Comportamento di sicurezza in Defender per il cloud mostra il punteggio di sicurezza per gli ambienti in generale e per ogni ambiente separatamente.

In questa pagina, è possibile visualizzare le sottoscrizioni, gli account e i progetti che influiscono sul punteggio complessivo, le informazioni sulle risorse non integre e le raccomandazioni pertinenti. È possibile filtrare in base all'ambiente, ad esempio Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) e Azure DevOps. È quindi possibile eseguire il drill-down in ogni sottoscrizione di Azure, nell'account AWS e nel progetto GCP.

Calcolo del punteggio di sicurezza

Nella pagina Raccomandazioni in Defender per il cloud, la scheda Raccomandazioni per il punteggio di sicurezza mostra il modo in cui i controlli di conformità all'interno di MCSB contribuiscono al punteggio di sicurezza complessivo.

Defender per il cloud calcola ogni controllo ogni otto ore per ogni sottoscrizione di Azure o per ogni connettore cloud AWS o GCP.

Importante

Le raccomandazioni all'interno di un controllo vengono aggiornate più spesso del controllo stesso. È possibile trovare discrepanze tra il conteggio delle risorse nelle raccomandazioni e il conteggio delle risorse nel controllo.

Punteggi di esempio per un controllo

L'esempio seguente è incentrato sulle raccomandazioni relative al punteggio di sicurezza per Correzione vulnerabilità.

In questo esempio, vengono illustrati i campi seguenti nelle raccomandazioni.

| Campo | Dettagli |

|---|---|

| Correggi le vulnerabilità | Raggruppamento di raccomandazioni per l'individuazione e la risoluzione delle vulnerabilità note. |

| Punteggio massimo | il numero massimo di punti che è possibile ottenere applicando tutte le raccomandazioni in un controllo. Il punteggio massimo per un controllo indica il significato relativo di tale controllo ed è fisso per ogni ambiente. Usare i valori in questa colonna per determinare i problemi da risolvere per primi. |

| Punteggio corrente | Punteggio corrente per questo controllo. Punteggio corrente = [Punteggio per risorsa] * [Numero di risorse integre] Ogni controllo contribuisce a raggiungere il punteggio totale. In questo esempio, il controllo contribuisce con 3,33 punti al punteggio di sicurezza totale corrente. |

| Potenziale aumento del punteggio | I punti rimanenti disponibili all'interno del controllo. Se si correggono tutte le raccomandazioni in questo controllo, il punteggio aumenta del 4%. Potenziale aumento del punteggio = [Punteggio per risorsa] * [Numero di risorse non integre] |

| Insights | Dettagli aggiuntivi per ogni raccomandazione, come ad esempio: - - - - |

Equazioni di calcolo punteggio

Ecco come vengono calcolati i punteggi.

Controllo di sicurezza

L'equazione per determinare il punteggio per un controllo di sicurezza è:

Il punteggio corrente per ogni controllo è una misura dello stato delle risorse all'interno del controllo. Ogni singolo controllo di sicurezza contribuisce a raggiungere il punteggio di sicurezza. Ogni risorsa interessata da una raccomandazione all'interno del controllo contribuisce al punteggio corrente del controllo. Il punteggio di sicurezza non include le risorse trovate nelle raccomandazioni di anteprima.

Nel seguente esempio, il punteggio massimo di 6 viene diviso per 78 perché questa è la somma delle risorse integre e non integre. Pertanto, 6 / 78 = 0,0769. Moltiplicando questo valore per il numero di risorse integre (4) si ottiene il punteggio corrente: 0,0769 * 4 = 0,31.

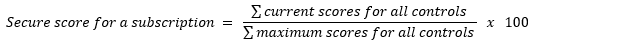

Sottoscrizione singola o connettore

L'equazione per determinare il punteggio di sicurezza per una sottoscrizione singola o un connettore è:

Nel seguente esempio, è presente una sottoscrizione singola o un connettore con tutti i controlli di sicurezza disponibili (punteggio massimo potenziale di 60 punti). Il punteggio mostra 29 punti su un possibile 60. I restanti 31 punti si riflettono nelle cifre di Aumento del punteggio potenziale dei controlli di sicurezza.

Questa equazione è la stessa equazione per un connettore, con solo la parola sottoscrizione sostituita dalla parola connettore.

Sottoscrizioni e connettori multipli

L'equazione per determinare il punteggio di sicurezza per sottoscrizioni e connettori multipli è:

Il punteggio combinato per sottoscrizioni e connettori multipli include un peso per ogni sottoscrizione e connettore. Defender per il cloud determina i pesi relativi per le sottoscrizioni e i connettori in base a fattori quali il numero di risorse. Il punteggio corrente per ogni sottoscrizione e connettore viene calcolato nello stesso modo di una sottoscrizione singola o connettore, ma il peso viene applicato come illustrato nell'equazione.

Quando si visualizzano sottoscrizioni e connettori multipli, il punteggio di sicurezza valuta tutte le risorse all'interno di tutti i criteri abilitati e le raggruppa. Il raggruppamento mostra come, insieme, influiscono sul punteggio massimo di ogni controllo di sicurezza.

Il punteggio combinato non è una media. Si tratta piuttosto del comportamento valutato dello stato di tutte le risorse in tutte le sottoscrizioni e i connettori. Se si passa alla pagina Raccomandazioni e si aggiungono i punti potenziali disponibili, si noterà che si tratta della differenza tra il punteggio corrente (22) e il punteggio massimo disponibile (58).

Miglioramento di un punteggio di sicurezza

MCSB è costituito da una serie di controlli di conformità. Ogni controllo è un gruppo logico di raccomandazioni sulla sicurezza ad esso correlate e rispecchia le superfici di attacco vulnerabili.

Per verificare il livello di protezione di ogni singola superficie di attacco nell'organizzazione, esaminare i punteggi per ogni controllo di sicurezza. Il punteggio migliora solo quando si correggono tutte le raccomandazioni.

Per ottenere tutti i punti possibili per un controllo di sicurezza, tutte le risorse devono essere conformi a tutte le raccomandazioni di sicurezza incluse nel controllo di sicurezza. Ad esempio, Defender per il cloud offre varie raccomandazioni su come proteggere le porte di gestione. Sarà necessario applicare tutte le correzioni per notare un cambiamento a livello di punteggio di sicurezza.

È possibile migliorare il punteggio di sicurezza usando uno di questi metodi:

- Applicare i consigli sulla sicurezza presenti nell'elenco dei consigli. È possibile correggere manualmente ogni raccomandazione per ogni risorsa oppure usare l'opzione Risolvi (se disponibile) per risolvere rapidamente un problema in più risorse.

- Applicare o negare raccomandazioni per migliorare il punteggio e assicurarsi che gli utenti non creino risorse che influiscono negativamente sul punteggio.

Controlli del punteggio di sicurezza

Nella tabella seguente, sono elencati i controlli di sicurezza in Microsoft Defender per il cloud. Per ogni controllo è possibile visualizzare il numero massimo di punti da aggiungere al punteggio di sicurezza, se si correggono tutte le raccomandazioni elencate nel controllo per tutte le risorse.

| Punteggio di sicurezza | Controllo di sicurezza |

|---|---|

| 10 | Abilitare MFA: Defender per il cloud attribuisce un valore elevato all'autenticazione a più fattori. Usare queste raccomandazioni per proteggere gli utenti delle sottoscrizioni. Esistono tre modi per abilitare la MFA ed essere conformi alle raccomandazioni: impostazioni predefinite di sicurezza, assegnazione per utente e criteri di accesso condizionale. Altre informazioni. |

| 8 | Porte di gestione sicure: gli attacchi di forza bruta spesso usano porte di gestione. Usare queste raccomandazioni per ridurre l'esposizione con strumenti come l'accesso JIT alle VM e i gruppi di sicurezza di rete. |

| 6 | Applicazione degli aggiornamenti di sistema: la mancata applicazione degli aggiornamenti lascia vulnerabilità senza patch e produce ambienti vulnerabili ad attacchi. Usare queste raccomandazioni per mantenere l'efficienza operativa, ridurre le vulnerabilità di sicurezza e fornire un ambiente più stabile per gli utenti. Per distribuire gli aggiornamenti di sistema, è possibile usare la soluzione Gestione degli aggiornamenti per gestire gli aggiornamenti e le patch dei computer. |

| 6 | Correzione delle vulnerabilità: quando lo strumento di valutazione della vulnerabilità segnala le vulnerabilità a Defender per il cloud, Defender per il cloud presenta i risultati e le informazioni correlate come raccomandazioni. Usare queste raccomandazioni per correggere le vulnerabilità identificate. |

| 4 | Correzione delle configurazioni di sicurezza: gli asset IT non configurati correttamente hanno un rischio maggiore di essere attaccati. Usare queste raccomandazioni per rafforzare le configurazioni non configurate identificate nell'infrastruttura. |

| 4 | Gestione di accessi e licenze: un aspetto rilevante di un programma di sicurezza è la garanzia che gli utenti dispongano esclusivamente dell'accesso necessario ai relativi processi, ovvero, il modello di accesso con privilegi minimi. Usare queste raccomandazioni per gestire i requisiti di identità e accesso. |

| 4 | Abilitazione della crittografia dei dati inattivi: usare queste raccomandazioni per assicurarsi di ridurre le configurazioni errate relative alla protezione dei dati archiviati. |

| 4 | Crittografia dei dati in transito: usare queste raccomandazioni per proteggere i dati che si spostano tra componenti, posizioni o programmi. Tali dati sono soggetti ad attacchi man-in-the-middle, intercettazioni e hijack di sessione. |

| 4 | Limitazione dell'accesso alla rete non autorizzato: Azure offre una suite di strumenti che consentono di fornire standard di sicurezza elevati per l'accesso attraverso la rete. Usare queste raccomandazioni per gestire la protezione avanzata adattiva della rete in Defender per il cloud, assicurarsi di aver configurato Collegamento privato di Azure per tutti i servizi PaaS (Platform as a Service), di aver abilitato Firewall di Azure nelle reti virtuali e altro ancora. |

| 3 | Applicazione del controllo applicazioni adattivo: il controllo applicazioni adattivo è una soluzione intelligente, automatizzata e end-to-end per controllare quali applicazioni possono essere eseguite nei computer. Consente anche di proteggere i computer dai malware. |

| 2 | Protezione delle applicazioni dagli attacchi DDoS: le soluzioni avanzate di sicurezza di rete in Azure includono Protezione DDoS di Azure, Web Application Firewall di Azure e il componente aggiuntivo Criteri di Azure per Kubernetes. Usare queste raccomandazioni per proteggere le applicazioni con questi strumenti e altri. |

| 2 | Abilitazione di Endpoint Protection: Defender per il cloud controlla gli endpoint dell'organizzazione per individuare soluzioni attive di rilevamento e risposta delle minacce, ad esempio Microsoft Defender per endpoint o una delle principali soluzioni illustrate in questo elenco. Se non è abilitata alcuna soluzione rilevamento e reazione dagli endpoint (EDR), usare queste raccomandazioni per distribuire Microsoft Defender per endpoint. Defender per endpoint è incluso nel piano Defender per server. Altre raccomandazioni in questo controllo consentono di distribuire gli agenti e configurare il monitoraggio dell'integrità dei file. |

| 1 | Abilitazione del controllo e della registrazione: i log dettagliati sono una parte fondamentale delle indagini sugli eventi imprevisti e molte altre operazioni di risoluzione dei problemi. Le raccomandazioni di questo controllo sono incentrate sull'abilitazione dei log di diagnostica ovunque siano pertinenti. |

| 0 | Abilitazione delle funzionalità di sicurezza avanzate: usare queste raccomandazioni per abilitare qualsiasi piano di Defender per il cloud. |

| 0 | Implementazione delle procedure consigliate per la sicurezza: questa raccolta di raccomandazioni è importante per la sicurezza dell'organizzazione, ma non influisce sul punteggio di sicurezza. |