Sicurezza all'interno della sottoscrizione di sviluppo/test di Azure

Mantenere al sicuro le risorse è uno sforzo congiunto tra il provider di servizi cloud, Azure e l'utente. Le sottoscrizioni di sviluppo/test di Azure e i Microsoft Defender per il cloud forniscono gli strumenti necessari per rafforzare la rete, proteggere i servizi e assicurarsi di essere al di sopra del comportamento di sicurezza.

Gli strumenti importanti all'interno delle sottoscrizioni di sviluppo/test di Azure consentono di creare l'accesso sicuro alle risorse:

- Gruppi di gestione di Azure

- Azure Lighthouse

- Monitoraggio crediti

- Microsoft Entra ID

Gruppi di gestione di Azure

Quando si abilitano e si configurano le sottoscrizioni di Azure Dev/Test, Azure distribuisce una gerarchia di risorse predefinita per gestire le identità e l'accesso alle risorse in un singolo dominio Microsoft Entra. La gerarchia di risorse consente all'organizzazione di configurare perimetri di sicurezza sicuri per le risorse e gli utenti.

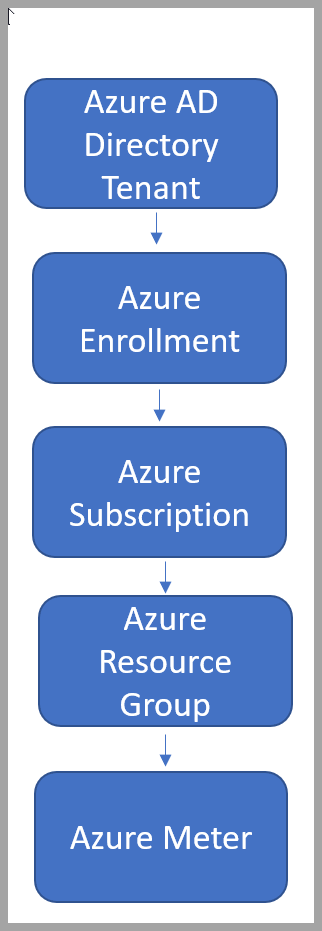

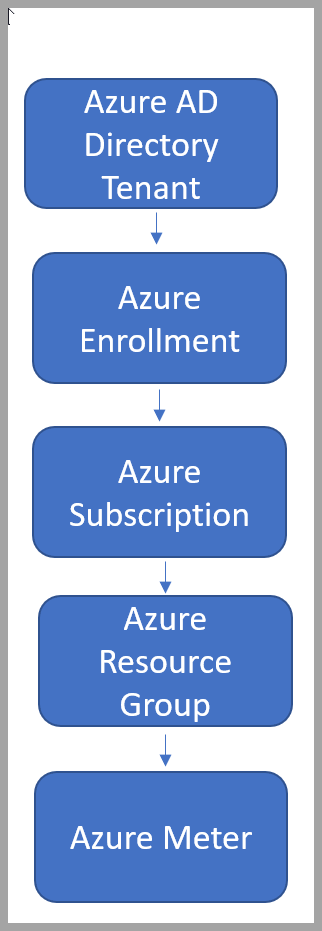

Le risorse, i gruppi di risorse, le sottoscrizioni, i gruppi di gestione e il tenant costituiscono collettivamente la gerarchia di risorse. L'aggiornamento e la modifica di queste impostazioni nei ruoli personalizzati di Azure o nelle assegnazioni di criteri di Azure possono influire su ogni risorsa nella gerarchia delle risorse. È importante proteggere la gerarchia delle risorse da modifiche che potrebbero influire negativamente su tutte le risorse.

I gruppi di gestione di Azure sono un aspetto importante della governance dell'accesso e della protezione delle risorse in un singolo tenant. I gruppi di gestione di Azure consentono di impostare quote, criteri di Azure e sicurezza a diversi tipi di sottoscrizioni. Questi gruppi sono un componente essenziale dello sviluppo della sicurezza per le sottoscrizioni di sviluppo/test dell'organizzazione.

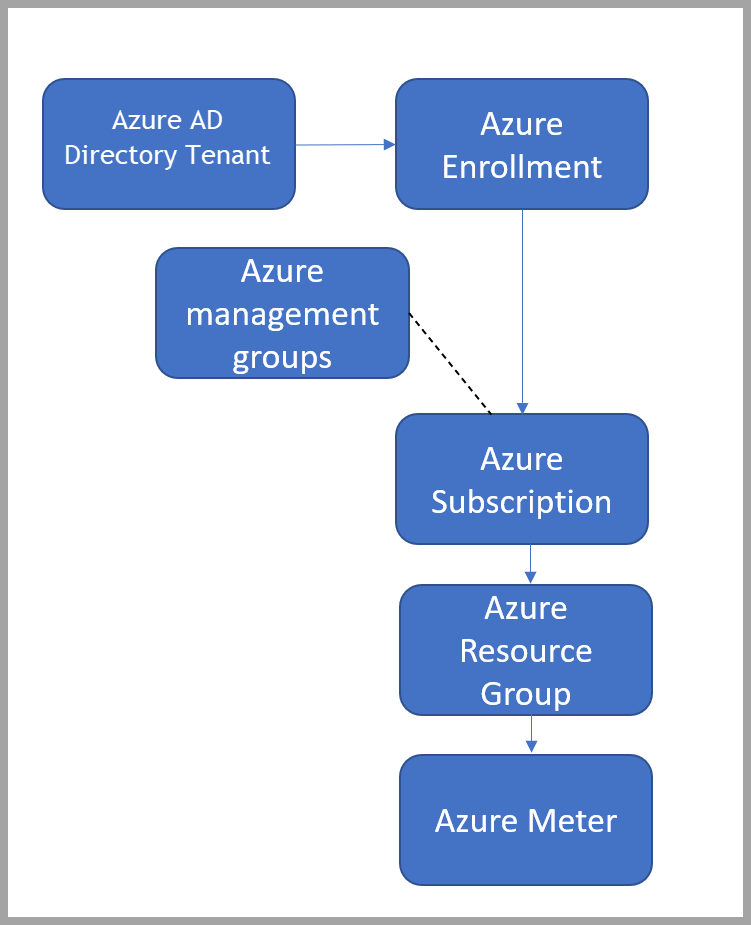

Come si può notare, l'uso dei gruppi di gestione modifica la gerarchia predefinita e aggiunge un livello per i gruppi di gestione. Questo comportamento può potenzialmente creare circostanze impreviste e problemi di sicurezza se non si segue il processo appropriato per proteggere la gerarchia delle risorse

Perché i gruppi di gestione di Azure sono utili?

Quando si sviluppano criteri di sicurezza per le sottoscrizioni di sviluppo/test dell'organizzazione, è possibile scegliere di avere più sottoscrizioni di sviluppo/test per unità organizzativa o line-of-business. È possibile visualizzare un oggetto visivo del raggruppamento di gestione nel diagramma seguente.

È anche possibile scegliere di avere una sottoscrizione di sviluppo/test per tutte le diverse unità.

I gruppi di gestione di Azure e le sottoscrizioni di sviluppo/test fungono da barriera di sicurezza all'interno della struttura organizzativa.

Questa barriera di sicurezza ha due componenti:

- Identità e accesso: potrebbe essere necessario segmentare l'accesso a risorse specifiche

- Dati: sottoscrizioni diverse per le risorse che accedono alle informazioni personali

Uso dei tenant di Microsoft Entra

Un tenant è un'istanza dedicata dell'ID Microsoft Entra che un'organizzazione o uno sviluppatore di app riceve quando l'organizzazione o lo sviluppatore di app crea una relazione con Microsoft, ad esempio iscriversi ad Azure, Microsoft Intune o Microsoft 365.

Ogni tenant di Microsoft Entra è separato da altri tenant di Microsoft Entra. Ogni tenant di Microsoft Entra possiede una propria rappresentazione di identità aziendali e dell'istituto di istruzione, identità di consumer (se si tratta di un tenant di Azure AD B2C) e registrazioni di app. La registrazione di un'app all'interno del tenant può consentire le autenticazioni dagli account solo all'interno del tenant o in tutti i tenant.

Se è necessario separare ulteriormente l'infrastruttura di identità dell'organizzazione oltre ai gruppi di gestione all'interno di un singolo tenant, è anche possibile creare altri tenant con la propria gerarchia di risorse.

Un modo semplice per separare le risorse e gli utenti consiste nel creare un nuovo tenant di Microsoft Entra.

Creare un nuovo tenant di Microsoft Entra

Se non si ha un tenant di Microsoft Entra o si vuole crearne uno nuovo per lo sviluppo, vedere la guida introduttiva o seguire l'esperienza di creazione della directory. Per creare il nuovo tenant, è necessario fornire le informazioni seguenti:

- Nome organizzazione

- Dominio iniziale: fa parte di /*.onmicrosoft.com. È possibile personalizzare il dominio in un secondo momento.

- Paese o area geografica

Altre informazioni sulla creazione e la configurazione dei tenant di Microsoft Entra

Uso di Azure Lighthouse per gestire più tenant

Azure Lighthouse consente la gestione multi-tenant e multi-tenant, consentendo un'automazione, una scalabilità e una governance avanzata avanzata tra risorse e tenant. I provider di servizi possono offrire servizi gestiti usando strumenti di gestione completi e affidabili integrati nella piattaforma Azure. I clienti mantengono il controllo sugli utenti che accedono al tenant, sulle risorse a cui accedono e sulle azioni che possono essere eseguite.

Uno scenario comune per Azure Lighthouse è la gestione delle risorse nei tenant Di Microsoft Entra dei clienti. Tuttavia, le funzionalità di Azure Lighthouse possono essere usate anche per semplificare la gestione tra tenant all'interno di un'azienda che usa più tenant di Microsoft Entra.

Per la maggior parte delle organizzazioni, la gestione è più semplice con un singolo tenant di Microsoft Entra. L'inclusione di tutte le risorse in un tenant consente la centralizzazione delle attività di gestione da parte di entità servizio, gruppi di utenti o utenti designati all'interno di tale tenant.

Quando è necessaria un'architettura multi-tenant, Azure Lighthouse consente di centralizzare e semplificare le operazioni di gestione. Usando la gestione delle risorse delegate di Azure, gli utenti in un tenant di gestione possono eseguire funzioni di gestione tra tenant in modo centralizzato e scalabile.