Quali sono i provider partner di sicurezza?

I provider di partner di sicurezza in Firewall di Azure Manager consentono di usare le offerte di sicurezza come servizio (SECaaS) familiari e di alta qualità per proteggere l'accesso a Internet per gli utenti.

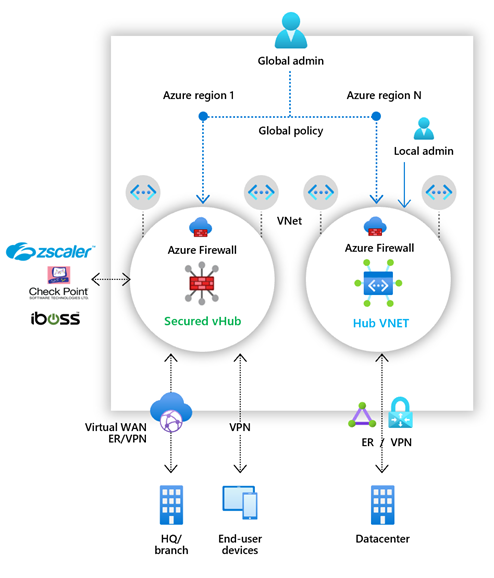

Con una configurazione rapida, è possibile proteggere un hub con un partner di sicurezza supportato e instradare e filtrare il traffico Internet dalle Rete virtuale (reti virtuali) o dalle posizioni dei rami all'interno di un'area. A tale scopo, è possibile usare la gestione automatica delle route, senza configurare e gestire route definite dall'utente.you can do this with automated route management, without setting up and managing User Defined Routes (UDR).

È possibile distribuire hub protetti configurati con il partner di sicurezza preferito in più aree di Azure per ottenere connettività e sicurezza per gli utenti in qualsiasi parte del mondo in tali aree. Con la possibilità di usare l'offerta del partner di sicurezza per il traffico delle applicazioni Internet/SaaS e Firewall di Azure per il traffico privato negli hub protetti, è ora possibile iniziare a creare la rete perimetrale di sicurezza in Azure vicina agli utenti e alle applicazioni distribuite a livello globale.

Il partner di sicurezza attualmente supportato è Zscaler.

Vedere il video seguente di Jack Tracey per una panoramica di Zscaler:

Scenari principali

È possibile usare i partner di sicurezza per filtrare il traffico Internet negli scenari seguenti:

da Rete virtuale (rete virtuale) a Internet

Usare la protezione Internet avanzata compatibile con l'utente per i carichi di lavoro cloud in esecuzione in Azure.

Da ramo a Internet

Usare la connettività di Azure e la distribuzione globale per aggiungere facilmente filtri NSaaS di terze parti per scenari di branch a Internet. È possibile creare la rete di transito globale e la rete perimetrale della sicurezza usando Azure rete WAN virtuale.

Sono supportati gli scenari indicati di seguito:

Due provider di sicurezza nell'hub

VNet/Branch-to-Internet tramite un provider di partner di sicurezza e l'altro traffico (spoke-to-spoke, spoke-to-branch, branch-to-spoke) tramite Firewall di Azure.

Provider singolo nell'hub

- Tutto il traffico (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) protetto da Firewall di Azure

or - VNet/Branch-to-Internet tramite provider di partner di sicurezza

- Tutto il traffico (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) protetto da Firewall di Azure

Procedure consigliate per il filtro del traffico Internet negli hub virtuali protetti

Il traffico Internet include in genere il traffico Web. Ma include anche il traffico destinato ad applicazioni SaaS come Microsoft 365 e i servizi PaaS pubblici di Azure, ad esempio Archiviazione di Azure, Azure Sql e così via. Di seguito sono riportati i consigli sulle procedure consigliate per la gestione del traffico verso questi servizi:

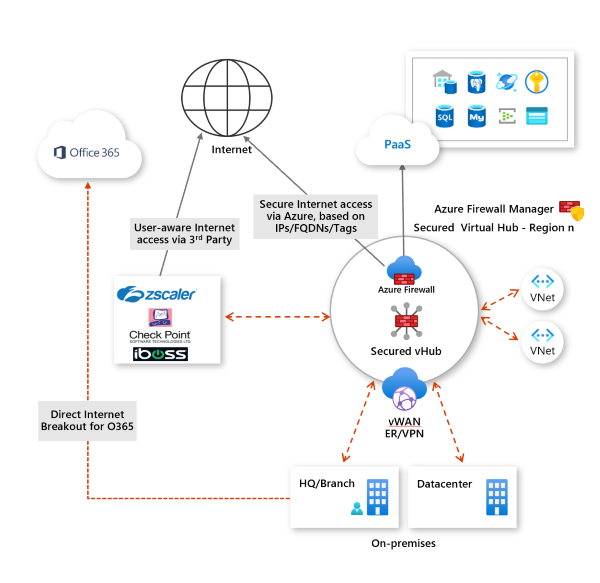

Gestione del traffico PaaS di Azure

Usare Firewall di Azure per la protezione se il traffico è costituito principalmente da PaaS di Azure e l'accesso alle risorse per le applicazioni può essere filtrato usando indirizzi IP, FQDN, tag del servizio o tag FQDN.

Usare una soluzione partner di terze parti negli hub se il traffico è costituito dall'accesso alle applicazioni SaaS o se sono necessari filtri in grado di riconoscere l'utente (ad esempio, per i carichi di lavoro VDI) dell'infrastruttura di desktop virtuale o se sono necessarie funzionalità avanzate di filtro Internet.

Gestione del traffico di Microsoft 365

Negli scenari di località di succursale distribuite a livello globale, è necessario reindirizzare il traffico di Microsoft 365 direttamente nel ramo prima di inviare il traffico Internet rimanente all'hub protetto di Azure.

Per Microsoft 365, la latenza e le prestazioni di rete sono fondamentali per un'esperienza utente efficace. Per raggiungere questi obiettivi relativi a prestazioni ottimali e all'esperienza utente, i clienti devono implementare l'escape diretto e locale di Microsoft 365 prima di instradare il resto del traffico Internet tramite Azure.

I principi di connettività di rete di Microsoft 365 richiedono che le connessioni di rete di Microsoft 365 vengano instradate localmente dal ramo utente o dal dispositivo mobile e direttamente su Internet nel punto di rete Microsoft più vicino alla presenza.

Inoltre, le connessioni di Microsoft 365 vengono crittografate per la privacy e usano protocolli proprietari efficienti per motivi di prestazioni. Ciò rende poco pratico e interessata a tali connessioni alle tradizionali soluzioni di sicurezza a livello di rete. Per questi motivi, è consigliabile che i clienti inviino il traffico di Microsoft 365 direttamente dai rami, prima di inviare il resto del traffico tramite Azure. Microsoft ha collaborato con diversi provider di soluzioni SD-WAN, che si integrano con Azure e Microsoft 365 e semplificano l'abilitazione del breakout Internet diretto e locale di Microsoft 365. Per informazioni dettagliate, vedere Che cos'è Azure rete WAN virtuale?

Passaggi successivi

Distribuire un'offerta di partner di sicurezza in un hub protetto usando Firewall di Azure Manager.