Funzionalità di base di Firewall di Azure

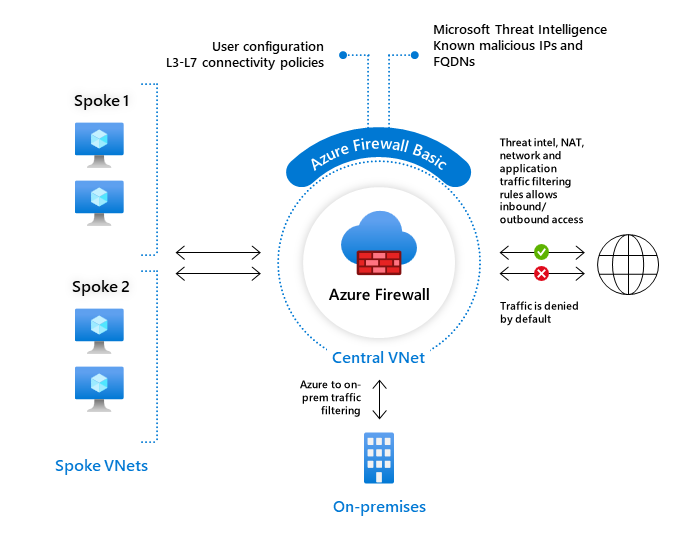

Firewall di Azure Basic è un servizio di sicurezza di rete gestito basato sul cloud che protegge le risorse di Azure Rete virtuale.

Firewall di Azure Basic include le funzionalità seguenti:

- Disponibilità elevata integrata

- Zone di disponibilità

- Regole di filtro FQDN dell'applicazione

- Regole di filtro per il traffico di rete

- Tag FQDN

- Tag di servizio

- Intelligence sulle minacce in modalità avviso

- Supporto SNAT in uscita

- Supporto DNAT in ingresso

- Più indirizzi IP pubblici

- Registrazione di Monitoraggio di Azure

- Certificazioni

Per confrontare Firewall di Azure funzionalità per tutte le versioni del firewall, vedere Scegliere la versione Firewall di Azure più adatta per soddisfare le proprie esigenze.

Disponibilità elevata integrata

La disponibilità elevata è integrata, quindi non sono necessari servizi di bilanciamento del carico aggiuntivi e non è necessario eseguire altre configurazioni.

Zone di disponibilità

Firewall di Azure può essere configurato durante la distribuzione con più zone di disponibilità per una maggiore disponibilità. È anche possibile associare Firewall di Azure a una zona specifica per motivi di prossimità. Per altre informazioni sulla disponibilità, vedere il contratto di servizio Firewall di Azure.

Non sono previsti costi aggiuntivi per un firewall distribuito in più zone di disponibilità.

Firewall di Azure zone di disponibilità sono disponibili nelle aree che supportano le zone di disponibilità. Per altre informazioni, vedere Aree geografiche con supporto della zona di disponibilità.

Regole di filtro FQDN dell'applicazione

È possibile limitare il traffico HTTP/S in uscita o il traffico SQL di Azure a un elenco specifico di nomi di dominio completo (FQDN), inclusi i caratteri jolly. Questa funzionalità non richiede la terminazione TLS (Transport Layer Security).

Il video seguente illustra come creare una regola dell'applicazione:

Regole di filtro per il traffico di rete

È possibile creare in modo centralizzato regole di filtro di rete per consentire o negare il traffico in base all'indirizzo IP di origine e di destinazione, alla porta e al protocollo. Firewall di Azure è un servizio con stato completo, quindi in grado di distinguere i pacchetti validi per diversi tipi di connessioni. Le regole vengono applicate e registrate in più sottoscrizioni e reti virtuali.

Firewall di Azure supporta il filtro con stato dei protocolli di rete di livello 3 e 4. È possibile filtrare i protocolli IP di livello 3 selezionando Qualsiasi protocollo nella regola di rete e selezionare il carattere jolly * per la porta.

Tag FQDN

I tag FQDN rendono più semplice consentire il traffico di rete noto del servizio di Azure attraverso il firewall. Ad esempio, si supponga di voler consentire il traffico di rete di Windows Update attraverso il firewall. Creare una regola di applicazione e includere il tag di Windows Update. A questo punto il traffico di rete da Windows Update può attraversare il firewall.

Tag di servizio

Un tag di servizio rappresenta un gruppo di prefissi di indirizzo IP che consente di ridurre al minimo la complessità nella creazione di regole di sicurezza. Non è possibile creare tag di servizio personalizzati, né specificare gli indirizzi IP da includere in un tag. Microsoft gestisce i prefissi degli indirizzi inclusi nel tag del servizio e aggiorna automaticamente il tag del servizio quando gli indirizzi cambiano.

Intelligence per le minacce

I filtri basati sull'intelligence sulle minacce possono essere abilitati per il firewall per avvisare il traffico da/verso indirizzi IP dannosi noti e domini. Gli indirizzi IP e i domini sono originati dal feed Intelligence sulle minacce Microsoft.

Supporto SNAT in uscita

Tutti gli indirizzi IP del traffico di rete virtuale in uscita vengono convertiti nell'indirizzo IP pubblico di Firewall di Azure (Source Network Address Translation). È possibile identificare e consentire il traffico proveniente dalla rete virtuale a destinazioni Internet remote. Firewall di Azure non esegue la conversione degli indirizzi IP di origine (SNAT, Source Network Address Translation) quando l'indirizzo IP di destinazione è un intervallo di indirizzi IP privati in base allo standard IANA RFC 1918.

Se l'organizzazione usa un intervallo di indirizzi IP pubblici per le reti private, Firewall di Azure invierà il traffico tramite SNAT a uno degli indirizzi IP privati firewall in AzureFirewallSubnet. È possibile configurare Firewall di Azure in modo da non usare SNAT per l'intervallo di indirizzi IP pubblici. Per altre informazioni, vedere Intervalli di indirizzi IP privati SNAT di Firewall di Azure.

È possibile monitorare l'utilizzo delle porte SNAT nelle metriche di Firewall di Azure. Per altre informazioni, vedere la raccomandazione sull'utilizzo delle porte SNAT nella documentazione relativa ai log e alle metriche del firewall.

Per informazioni più dettagliate sui comportamenti NAT di Firewall di Azure, vedere Comportamenti NAT di Firewall di Azure.

Supporto DNAT in ingresso

Il traffico di rete Internet in ingresso all'indirizzo IP pubblico del firewall viene convertito (Destination Network Address Translation) e filtrato per gli indirizzi IP nelle reti virtuali.

Più indirizzi IP pubblici

È possibile associare più indirizzi IP pubblici al firewall.

Più indirizzi IP pubblici consentono gli scenari seguenti:

- DNAT - È possibile convertire più istanze di porta standard per i server back-end. Se ad esempio si dispone di due indirizzi IP pubblici, è possibile convertire la porta TCP 3389 (RDP) per entrambi gli indirizzi IP.

- SNAT: sono disponibili più porte per le connessioni SNAT in uscita, riducendo così il rischio di esaurimento della porta SNAT. Al momento, Firewall di Azure seleziona in modo casuale l'indirizzo IP pubblico di origine da usare per una connessione. Se sono presenti filtri downstream nella rete, è necessario consentire tutti gli indirizzi IP pubblici associati al firewall. Per semplificare questa configurazione, provare a usare un prefisso di indirizzo IP pubblico.

Registrazione di Monitoraggio di Azure

Tutti gli eventi vengono integrati con Monitoraggio di Azure, in modo da consentire l'archiviazione dei log in un account di archiviazione, la trasmissione degli eventi all'hub eventi o l'invio ai log di Monitoraggio di Azure. Per gli esempi di log di Monitoraggio di Azure, vedere Log di Monitoraggio di Azure per Firewall di Azure.

Per altre informazioni, vedere Esercitazione: Monitorare i log e le metriche di Firewall di Azure.

La cartella di lavoro di Firewall di Azure offre un'area di disegno flessibile per l'analisi dei dati di Firewall di Azure. È possibile usarla per creare report visivi avanzati all’interno del portale di Azure. Per altre informazioni, vedere Monitorare i log usando la cartella di lavoro di Firewall di Azure.

Certificazioni

Il firewall di Azure è conforme a PCI (Payment Card Industry), SOC (Service Organization Controls) e ISO (International Organization for Standardization). Per altre informazioni, vedere Certificazioni di conformità di Firewall di Azure.