Configurare HTTPS in un dominio personalizzato di Frontdoor di Azure (versione classica)

Importante

Frontdoor di Azure (classico) verrà ritirato il 31 marzo 2027. Per evitare interruzioni del servizio, è importante eseguire la migrazione dei profili di Frontdoor di Azure (classico) al livello Standard o Premium di Frontdoor di Azure entro marzo 2027. Per altre informazioni, vedere Ritiro di Frontdoor di Azure (classico).

Questo articolo illustra come abilitare HTTPS per un dominio personalizzato associato alla frontdoor (versione classica). L'uso di HTTPS nel dominio personalizzato (ad esempio, https://www.contoso.com) garantisce la trasmissione sicura dei dati tramite la crittografia TLS/SSL. Quando un Web browser si connette a un sito Web tramite HTTPS, convalida il certificato di sicurezza del sito Web e ne verifica la legittimità, fornendo sicurezza e proteggendo le applicazioni Web da attacchi dannosi.

Frontdoor di Azure supporta HTTPS per impostazione predefinita nel nome host predefinito , ad esempio https://contoso.azurefd.net. Tuttavia, è necessario abilitare HTTPS separatamente per domini personalizzati come www.contoso.com.

Gli attributi chiave della funzionalità HTTPS personalizzata includono:

- Nessun costo aggiuntivo: nessun costo per l'acquisizione, il rinnovo o il traffico HTTPS del certificato.

- Abilitazione semplice: provisioning con selezione singola tramite il portale di Azure, l'API REST o altri strumenti di sviluppo.

- Gestione completa dei certificati: approvvigionamento e rinnovo automatici dei certificati, eliminando il rischio di interruzione del servizio a causa di certificati scaduti.

Questa esercitazione apprendi come:

- Abilitare HTTPS nel dominio personalizzato.

- Usare un certificato gestito da AFD.

- Usare il proprio certificato TLS/SSL.

- Convalidare il dominio

- Disabilitare HTTPS nel dominio personalizzato.

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Prerequisiti

Prima di iniziare, assicurarsi di avere una frontdoor con almeno un dominio personalizzato caricato. Per altre informazioni, vedere Esercitazione: Aggiungere un dominio personalizzato alla frontdoor.

Certificati TLS/SSL

Per abilitare HTTPS in un dominio personalizzato di Frontdoor (versione classica), è necessario un certificato TLS/SSL. È possibile usare un certificato gestito da Frontdoor di Azure o dal proprio certificato.

Opzione 1 (predefinita): Usare un certificato gestito da Frontdoor

L'uso di un certificato gestito da Frontdoor di Azure consente di abilitare HTTPS con alcune modifiche alle impostazioni. Frontdoor di Azure gestisce tutte le attività di gestione dei certificati, inclusi l'approvvigionamento e il rinnovo. Se il dominio personalizzato è già mappato all'host front-end predefinito di Frontdoor ({hostname}.azurefd.net), non sono necessarie altre azioni. In caso contrario, è necessario convalidare la proprietà del dominio tramite posta elettronica.

Per abilitare HTTPS in un dominio personalizzato:

Nella portale di Azure passare al profilo frontdoor.

Selezionare il dominio personalizzato per cui si vuole abilitare HTTPS dall'elenco di host front-end.

In Dominio personalizzato HTTPS selezionare Abilitato e scegliere Frontdoor gestito come origine del certificato.

Seleziona Salva.

Procedere a Convalidare il dominio.

Nota

- Il limite di 64 caratteri di DigiCert viene applicato per i certificati gestiti da Frontdoor di Azure. La convalida avrà esito negativo se questo limite viene superato.

- L'abilitazione di HTTPS tramite il certificato gestito di Frontdoor non è supportata per i domini apex/root , ad esempio contoso.com. Usare il proprio certificato per questo scenario (vedere Opzione 2).

Opzione 2: Usare il certificato personale

È possibile usare il proprio certificato tramite un'integrazione con Azure Key Vault. Verificare che il certificato provena da un elenco ca attendibile Microsoft e abbia una catena di certificati completa.

Preparare l’insieme di credenziali delle chiavi di Azure e il certificato

- Creare un account dell'insieme di credenziali delle chiavi nella stessa sottoscrizione di Azure di Frontdoor.

- Configurare l'insieme di credenziali delle chiavi per consentire ai servizi Microsoft attendibili di ignorare il firewall se sono abilitate le restrizioni di accesso alla rete.

- Usare il modello di autorizzazione dei criteri di accesso di Key Vault.

- Caricare il certificato come oggetto certificato , non come segreto.

Nota

Frontdoor non supporta i certificati con algoritmi di crittografia a curva ellittica (EC). Il certificato deve avere una catena di certificati completa con certificati foglia e intermedi e l'autorità di certificazione radice deve far parte dell'elenco di autorità di certificazione attendibili Microsoft.

Registrare il servizio Frontdoor di Azure

Registrare l'entità servizio Frontdoor di Azure nell'ID Microsoft Entra usando Azure PowerShell o l'interfaccia della riga di comando di Azure.

Azure PowerShell

Installare Azure PowerShell , se necessario.

Esegui questo comando:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Interfaccia della riga di comando di Azure

Installare l'interfaccia della riga di comando di Azure, se necessario.

Esegui questo comando:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Concedere al servizio Frontdoor di Azure l'accesso all'insieme di credenziali delle chiavi

Nell'account dell'insieme di credenziali delle chiavi selezionare Criteri di accesso.

Selezionare Crea per creare un nuovo criterio di accesso.

In Autorizzazioni segrete selezionare Recupera.

In Autorizzazioni certificato selezionare Recupera.

In Select principal (Seleziona entità) cercare ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 e selezionare Microsoft.Azure.Frontdoor. Selezionare Avanti.

Selezionare Avanti in Applicazione.

Selezionare Crea in Rivedi e crea.

Nota

Se l'insieme di credenziali delle chiavi presenta restrizioni di accesso alla rete, consentire agli servizi Microsoft attendibili di accedere all'insieme di credenziali delle chiavi.

Selezionare il certificato per Frontdoor di Azure da distribuire

Tornare alla frontdoor nel portale.

Selezionare il dominio personalizzato per il quale si vuole abilitare HTTPS.

In Tipo di gestione certificati selezionare Usa il certificato personale.

Selezionare un insieme di credenziali delle chiavi, un segreto e una versione del segreto.

Nota

Per abilitare la rotazione automatica dei certificati, impostare la versione privata su 'Latest'. Se è selezionata una versione specifica, è necessario aggiornarla manualmente per la rotazione dei certificati.

Avviso

Verificare che l'entità servizio disponga dell'autorizzazione GET per Key Vault. Per visualizzare il certificato nell'elenco a discesa del portale, l'account utente deve disporre delle autorizzazioni LIST e GET per Key Vault.

Quando si usa il proprio certificato, la convalida del dominio non è necessaria. Passare ad Attendere la propagazione.

Convalidare il dominio

Se viene eseguito il mapping del dominio personalizzato all'endpoint personalizzato con un record CNAME o si usa il proprio certificato, continuare a Eseguire il mapping al dominio personalizzato alla frontdoor. In caso contrario, seguire le istruzioni in Dominio personalizzato non mappato alla frontdoor.

Il dominio personalizzato è mappato alla frontdoor con un record CNAME

Se il record CNAME esiste ancora e non contiene il sottodominio afdverify, DigiCert convalida automaticamente la proprietà del dominio personalizzato.

Il record CNAME deve essere nel formato seguente:

| Nome | Type | Valore |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Per altre informazioni sui record CNAME, vedere Create the CNAME DNS record (Creare un record DNS CNAME).

Se il record CNAME è corretto, DigiCert verifica automaticamente il dominio personalizzato e crea un certificato dedicato. Il certificato è valido per un anno e si rinnova automaticamente prima della scadenza. Continuare con Attendere la propagazione.

Nota

Se si ha un record di autorizzazione dell'autorità di certificazione (CAA, Certificate Authority Authorization) con il provider DNS, il record deve includere DigiCert come CA valida. Per altre informazioni, vedere Gestire record CAA.

Il dominio personalizzato non è mappato alla frontdoor

Se la voce di record CNAME per l'endpoint non esiste più o contiene il sottodominio afdverify, seguire queste istruzioni.

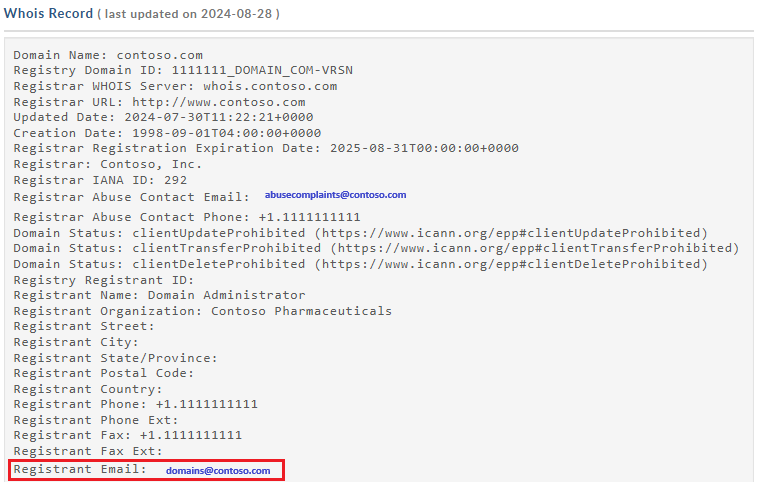

Dopo aver abilitato HTTPS nel dominio personalizzato, DigiCert convalida la proprietà contattando il registrante del dominio tramite posta elettronica o telefono elencato nella registrazione WHOIS. È necessario completare la convalida del dominio entro sei giorni lavorativi. La convalida del dominio DigiCert funziona a livello di sottodominio.

DigiCert invia anche un messaggio di posta elettronica di verifica agli indirizzi seguenti se le informazioni sul registrante WHOIS sono private:

- admin@<nome-dominio.com>

- administrator@<nome-dominio.com>

- webmaster@<nome-dominio.com>

- hostmaster@<nome-dominio.com>

- postmaster@<nome-dominio.com>

Si dovrebbe ricevere un messaggio di posta elettronica in cui viene chiesto di approvare la richiesta. Se non si riceve un messaggio di posta elettronica entro 24 ore, contattare il supporto tecnico Microsoft.

Dopo l'approvazione, DigiCert completa la creazione del certificato. Il certificato è valido per un anno e autorenews se il record CNAME è mappato al nome host predefinito di Frontdoor di Azure.

Nota

Il rinnovo automatico del certificato gestito richiede che il dominio personalizzato venga mappato direttamente al nome host predefinito di Frontdoor azurefd.net da un record CNAME.

Attendere la propagazione

Dopo la convalida del dominio, l'attivazione della funzionalità HTTPS del dominio personalizzato può richiedere fino a 6-8 ore. Al termine, lo stato HTTPS personalizzato nella portale di Azure è impostato su Abilitato.

Avanzamento dell'operazione

La tabella seguente illustra lo stato dell'operazione durante l'abilitazione di HTTPS:

| Passaggio dell'operazione | Dettagli del passaggio secondario dell'operazione |

|---|---|

| 1. Invio della richiesta | Invio della richiesta |

| La richiesta HTTPS è in fase di invio. | |

| La richiesta HTTPS è stata inviata correttamente. | |

| 2. Convalida del dominio | Il dominio viene convalidato automaticamente se CNAME è mappato all'host front-end predefinito azurefd.net. In caso contrario, una richiesta di verifica viene inviata all'indirizzo di posta elettronica elencato nel record di registrazione del dominio (registrante WHOIS). Verificare il dominio non appena possibile. |

| La proprietà del dominio è stata convalidata correttamente. | |

| La richiesta di convalida della proprietà del dominio è scaduta (il cliente probabilmente non ha risposto entro sei giorni). HTTPS non è abilitato nel dominio. * | |

| La richiesta di convalida della proprietà del dominio è stata rifiutata dal cliente. HTTPS non è abilitato nel dominio. * | |

| 3. Provisioning del certificato | L'autorità di certificazione rilascia il certificato necessario per abilitare HTTPS nel dominio. |

| Il certificato è stato emesso e viene distribuito per frontdoor. Questo processo può richiedere alcuni minuti a un'ora. | |

| Il certificato è stato distribuito correttamente per frontdoor. | |

| 4. Operazione completata | HTTPS è stato abilitato correttamente nel dominio. |

* Questo messaggio viene visualizzato solo se si verifica un errore.

Se si verifica un errore prima dell'invio della richiesta, viene visualizzato il messaggio di errore seguente:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Domande frequenti

Chi è il provider di certificati e quale tipo di certificato viene usato?

Un certificato dedicato/singolo, fornito da DigiCert, viene usato per il dominio personalizzato.

Viene usata una configurazione TLS/SSL basata su IP o su SNI?

Il servizio Frontdoor di Azure usa SNI TLS/SSL.

Cosa accade se non si riceve il messaggio di verifica del dominio da DigiCert?

Se si dispone di una voce CNAME per il dominio personalizzato che punta direttamente al nome host dell'endpoint e non si usa il nome del sottodominio afdverify, non si riceve un messaggio di posta elettronica di verifica del dominio. La convalida viene eseguita automaticamente. In caso contrario, se non si ha una voce CNAME e non si riceve un messaggio di posta elettronica entro 24 ore, contattare il supporto tecnico Microsoft.

L'uso di un certificato SAN è meno sicuro rispetto a un certificato dedicato?

Un certificato SAN applica gli stessi standard di crittografia e sicurezza di un certificato dedicato. Tutti i certificati TLS/SSL emessi usano l'algoritmo SHA-256 per la protezione avanzata dei server.

È necessario avere un record di autorizzazione dell'autorità di certificazione presso il provider DNS?

No, attualmente non è obbligatorio un record CAA (Certificate Authority Authorization). Se tuttavia se ne ha uno, deve includere DigiCert come CA valida.

Pulire le risorse

Per disabilitare HTTPS nel dominio personalizzato:

Disabilitare la funzionalità HTTPS

Nella portale di Azure passare alla configurazione di Frontdoor di Azure.

Selezionare il dominio personalizzato per il quale si vuole disabilitare HTTPS.

Selezionare Disabilitato e selezionare Salva.

Attendere la propagazione

Dopo aver disabilitato la funzionalità HTTPS del dominio personalizzato, possono essere necessarie fino a 6-8 ore. Al termine, lo stato HTTPS personalizzato nella portale di Azure è impostato su Disabilitato.

Avanzamento dell'operazione

La tabella seguente illustra lo stato dell'operazione durante la disabilitazione di HTTPS:

| Avanzamento dell'operazione | Dettagli dell'operazione |

|---|---|

| 1. Invio della richiesta | Invio della richiesta |

| 2. Deprovisioning del certificato | Eliminazione del certificato |

| 3. Operazione completata | Il certificato è stato eliminato |

Passaggi successivi

Per informazioni su come configurare un criterio di filtro geografico per Frontdoor, continuare con l'esercitazione successiva.