Configurare il controllo degli accessi in base al ruolo locale per FHIR

Importante

L'API di Azure per FHIR verrà ritirata il 30 settembre 2026. Seguire le strategie di migrazione per passare al servizio FHIR® di Servizi per i dati sanitari di Azure entro tale data. A causa del ritiro dell'API di Azure per FHIR, le nuove distribuzioni non saranno consentite a partire dal 1° aprile 2025. Il servizio FHIR di Servizi per i dati sanitari di Azure è la versione evoluta dell'API di Azure per FHIR che consente ai clienti di gestire i servizi FHIR, DICOM e MedTech con integrazioni in altri servizi di Azure.

Questo articolo illustra come configurare l'API di Azure per FHIR® per l'uso di un tenant Microsoft Entra secondario per l'accesso ai dati. Usare questa modalità solo se non è possibile usare il tenant di Microsoft Entra associato alla sottoscrizione.

Nota

Se il servizio FHIR è configurato per l'uso del tenant Microsoft Entra primario associato alla sottoscrizione, usare il controllo degli accessi in base al ruolo di Azure per assegnare i ruoli del piano dati.

Aggiungere una nuova entità servizio o usarne una esistente

Il controllo degli accessi in base al ruolo locale consente di usare un'entità servizio nel tenant Secondario di Microsoft Entra con il server FHIR. È possibile creare una nuova entità servizio tramite i comandi di portale di Azure, PowerShell o dell'interfaccia della riga di comando oppure usare un'entità servizio esistente. Il processo è noto anche come registrazione dell'applicazione. È possibile esaminare e modificare le entità servizio tramite Microsoft Entra ID dal portale o tramite script.

Gli script di PowerShell e dell'interfaccia della riga di comando seguenti, testati e convalidati in Visual Studio Code, creano una nuova entità servizio (o applicazione client) e aggiungono un segreto client. L'ID entità servizio viene usato per il controllo degli accessi in base al ruolo locale e l'ID applicazione e il segreto client vengono usati per accedere al servizio FHIR in un secondo momento.

È possibile usare il Az modulo PowerShell:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

oppure è possibile usare l'interfaccia della riga di comando di Azure:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Configurare Controllo degli accessi in base al ruolo locale

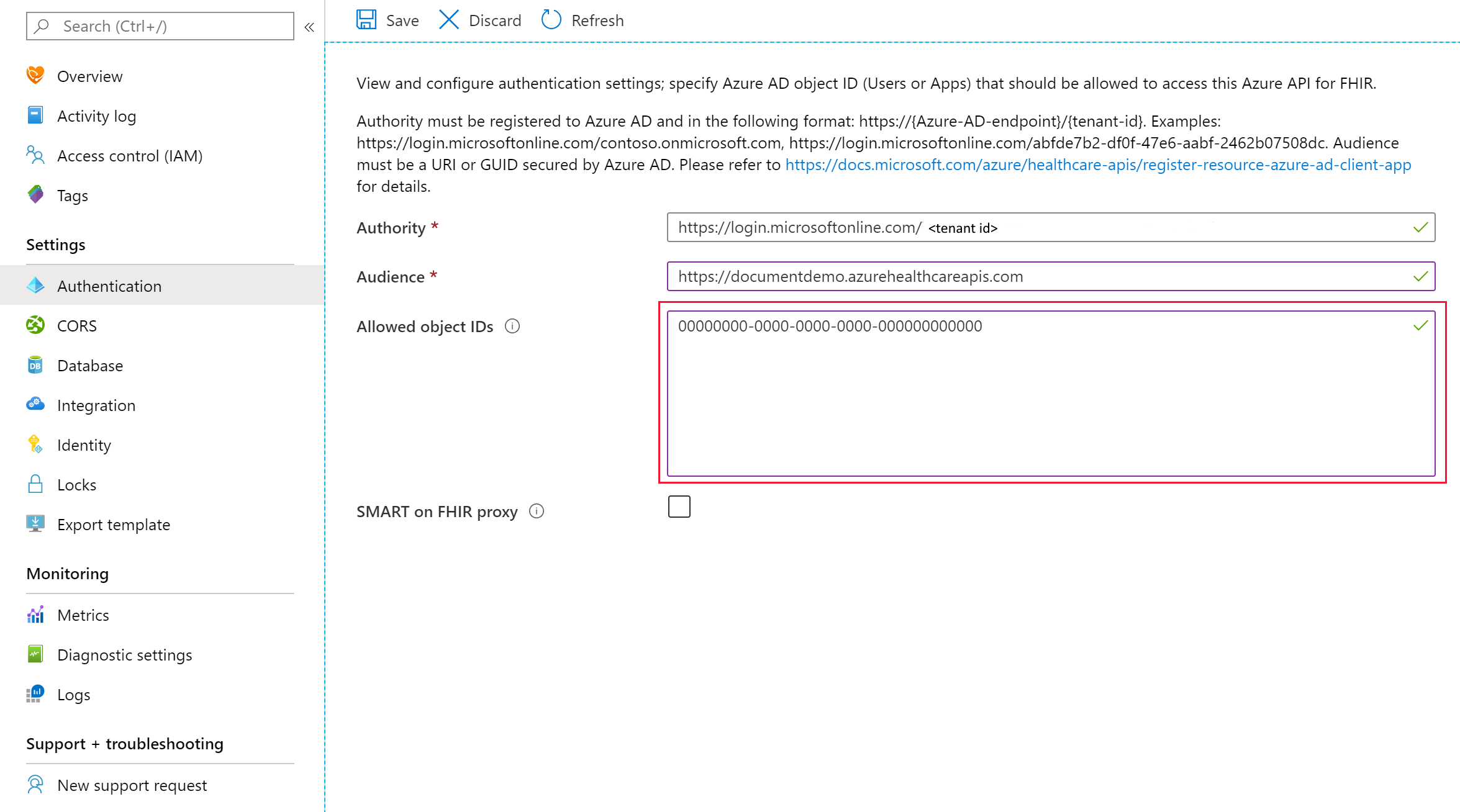

È possibile configurare l'API di Azure per FHIR per usare un tenant Microsoft Entra secondario nel pannello Autenticazione .

Nella casella autorità immettere un tenant Microsoft Entra secondario valido. Dopo aver convalidato il tenant, la casella ID oggetto consentiti deve essere attivata ed è possibile immettere uno o un elenco di ID oggetto dell'entità servizio Microsoft Entra. Questi ID possono essere gli ID oggetto identity di:

- Un utente Microsoft Entra.

- Un'entità servizio Microsoft Entra.

- Un gruppo di sicurezza Microsoft Entra.

Per altri dettagli, vedere l'articolo su come trovare gli ID oggetto identity.

Dopo aver immesso gli ID oggetto Microsoft Entra necessari, selezionare Salva e attendere il salvataggio delle modifiche prima di tentare di accedere al piano dati usando gli utenti, le entità servizio o i gruppi assegnati. Gli ID oggetto vengono concessi con tutte le autorizzazioni, un equivalente del ruolo "Collaboratore dati FHIR".

L'impostazione controllo degli accessi in base al ruolo locale è visibile solo dal pannello di autenticazione; non è visibile dal pannello Controllo di accesso (IAM).

Nota

È supportato solo un singolo tenant per il controllo degli accessi in base al ruolo o il controllo degli accessi in base al ruolo locale. Per disabilitare la funzione controllo degli accessi in base al ruolo locale, è possibile ripristinare il tenant valido (o il tenant primario) associato alla sottoscrizione e rimuovere tutti gli ID oggetto Microsoft Entra nella casella "ID oggetto consentiti".

Comportamento di memorizzazione nella cache

L'API di Azure per FHIR memorizza nella cache le decisioni per un massimo di 5 minuti. Se si concede a un utente l'accesso al server FHIR aggiungendoli all'elenco di ID oggetto consentiti o rimuovendoli dall'elenco, è necessario attendere fino a cinque minuti prima che le modifiche apportate alle autorizzazioni vengano propagate.

Passaggi successivi

In questo articolo si è appreso come assegnare l'accesso al piano dati FHIR usando un tenant esterno (secondario) di Microsoft Entra. Informazioni sulle impostazioni aggiuntive per l'API di Azure per FHIR.

Nota

FHIR® è un marchio registrato di HL7 ed è usato con l'autorizzazione di HL7.