Configurare collegamento privato per Servizi dati di integrità di Azure

collegamento privato consente di accedere a Servizi dati di integrità di Azure tramite un endpoint privato. collegamento privato è un'interfaccia di rete che consente di connettersi privatamente e in modo sicuro usando un indirizzo IP privato dalla rete virtuale. Con collegamento privato, è possibile accedere ai servizi in modo sicuro dalla rete virtuale come servizio di prima parte senza dover passare attraverso un dns (Domain Name System) pubblico. Questo articolo descrive come creare, testare e gestire l'endpoint privato per Servizi dati di integrità di Azure.

Nota

Né collegamento privato né Servizi dati di Integrità di Azure possono essere spostati da un gruppo di risorse o una sottoscrizione a un'altra una volta che è abilitata collegamento privato. Per eseguire uno spostamento, eliminare prima il collegamento privato e quindi spostare Azure Health Data Services. Creare un nuovo collegamento privato al termine dello spostamento. Valutare quindi le potenziali ramificazioni di sicurezza prima di eliminare il collegamento privato.

Se si esportano log di controllo e metriche abilitati, aggiornare l'impostazione di esportazione tramite Impostazioni di diagnostica dal portale.

Prerequisiti

Prima di creare un endpoint privato, è necessario creare le risorse di Azure seguenti:

- Gruppo di risorse: gruppo di risorse di Azure che contiene la rete virtuale e l'endpoint privato.

- Area di lavoro : contenitore logico per le istanze del servizio FHIR® e DICOM®.

- Rete virtuale: rete virtuale a cui sono connessi i servizi client e l'endpoint privato.

Per altre informazioni, vedere collegamento privato Documentazione.

Creare un endpoint privato

Per creare un endpoint privato, un utente con autorizzazioni di controllo degli accessi in base al ruolo nell'area di lavoro o nel gruppo di risorse in cui si trova l'area di lavoro può usare il portale di Azure. È consigliabile usare il portale di Azure perché automatizza la creazione e la configurazione della zona DNS privato. Per altre informazioni, vedere collegamento privato Guide introduttive.

Il collegamento privato viene configurato a livello di area di lavoro e viene configurato automaticamente per tutti i servizi FHIR e DICOM all'interno dell'area di lavoro.

Esistono due modi per creare un endpoint privato. Il flusso di approvazione automatica consente a un utente con autorizzazioni di controllo degli accessi in base al ruolo nell'area di lavoro di creare un endpoint privato senza la necessità di approvazione. Il flusso di approvazione manuale consente a un utente senza autorizzazioni nell'area di lavoro di richiedere che i proprietari dell'area di lavoro o del gruppo di risorse approvino l'endpoint privato.

Nota

Quando viene creato un endpoint privato approvato per Servizi dati di integrità di Azure, il traffico pubblico verso di esso viene disabilitato automaticamente.

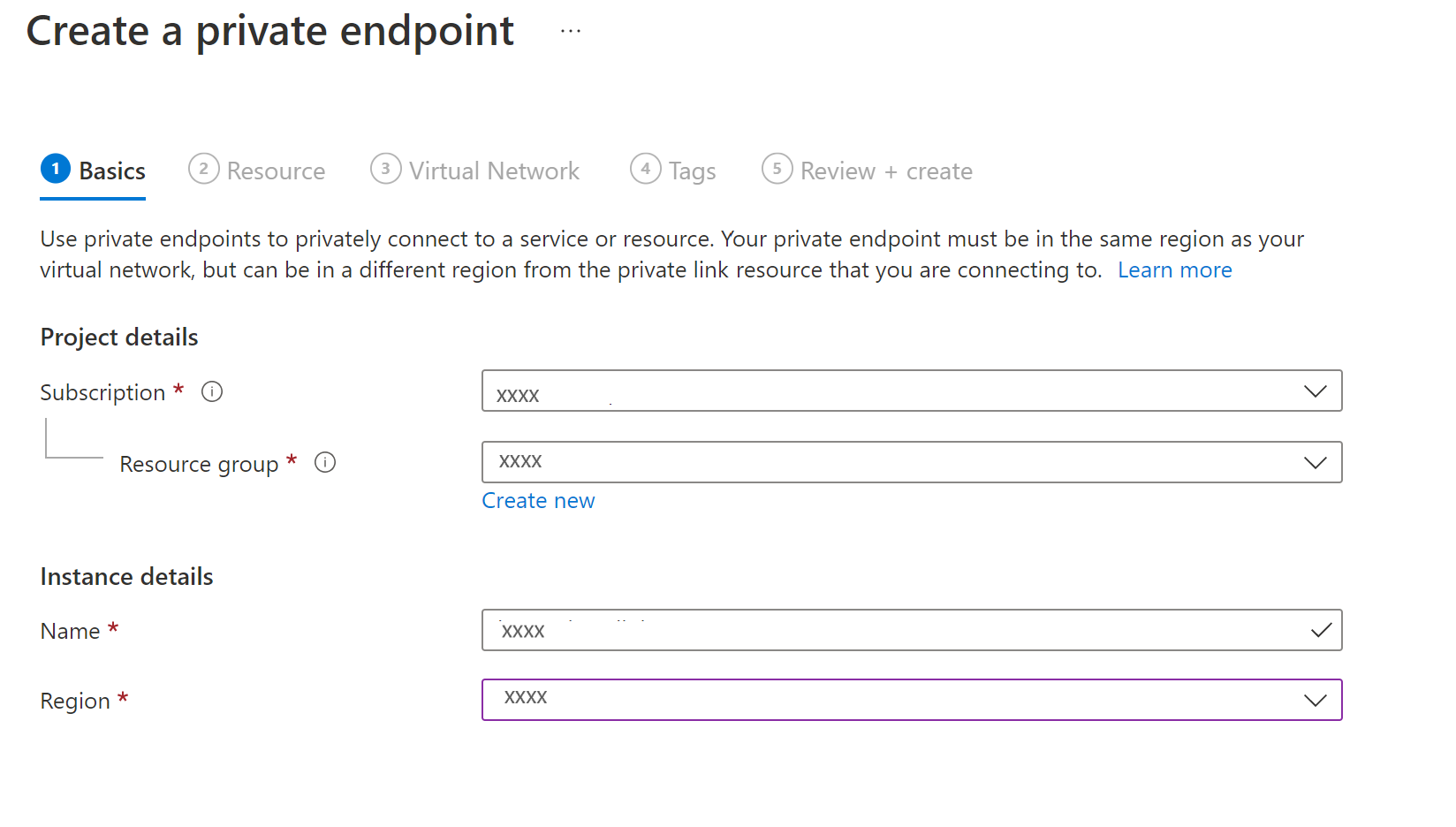

Approvazione automatica

Verificare che l'area per il nuovo endpoint privato corrisponda all'area per la rete virtuale. L'area per l'area di lavoro può essere diversa.

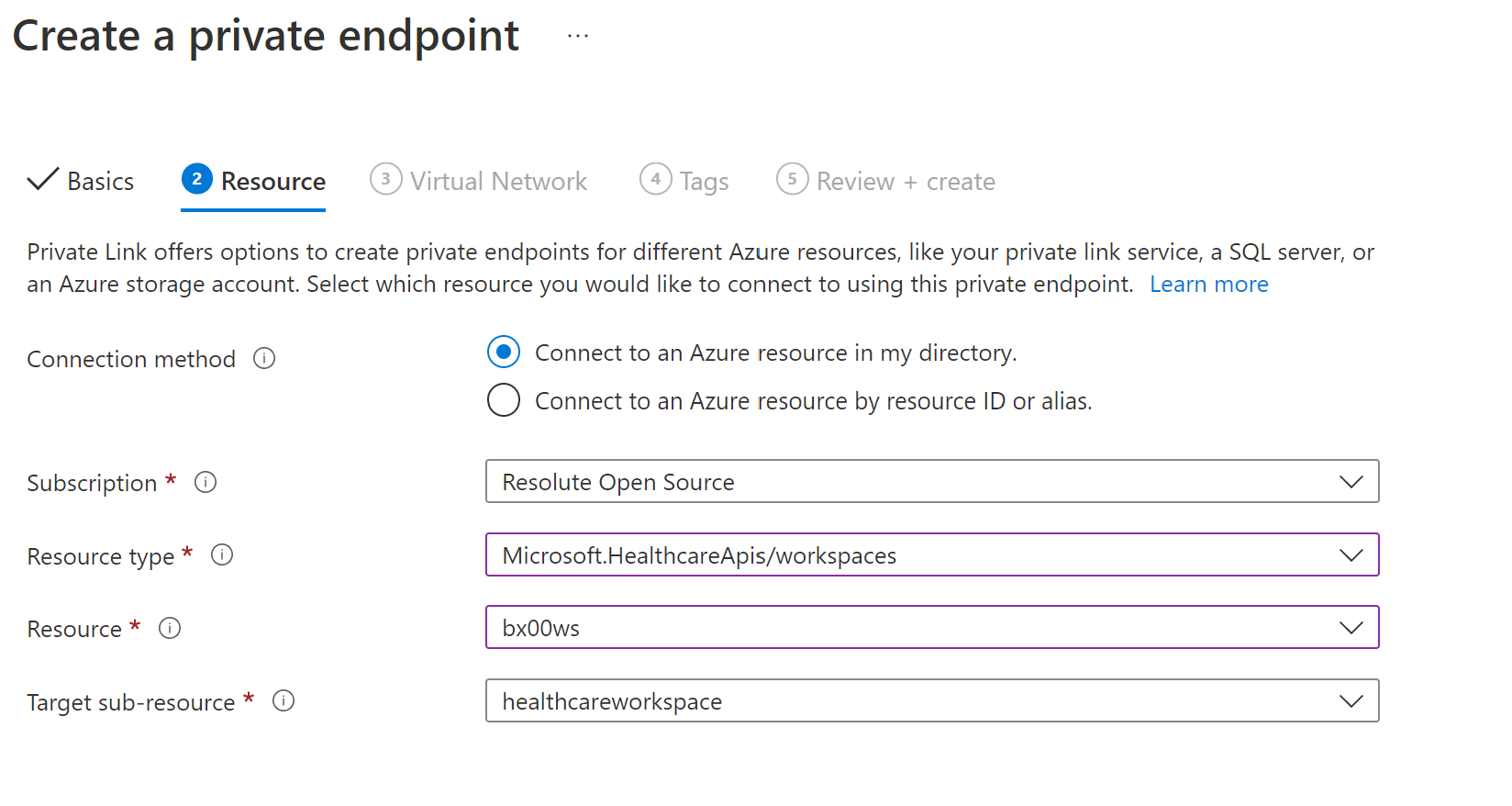

Per il tipo di risorsa, cercare e selezionare Microsoft.HealthcareApis/workspaces nell'elenco a discesa. Per la risorsa, selezionare l'area di lavoro nel gruppo di risorse. La sottorisorsa di destinazione, healthcareworkspace, viene popolata automaticamente.

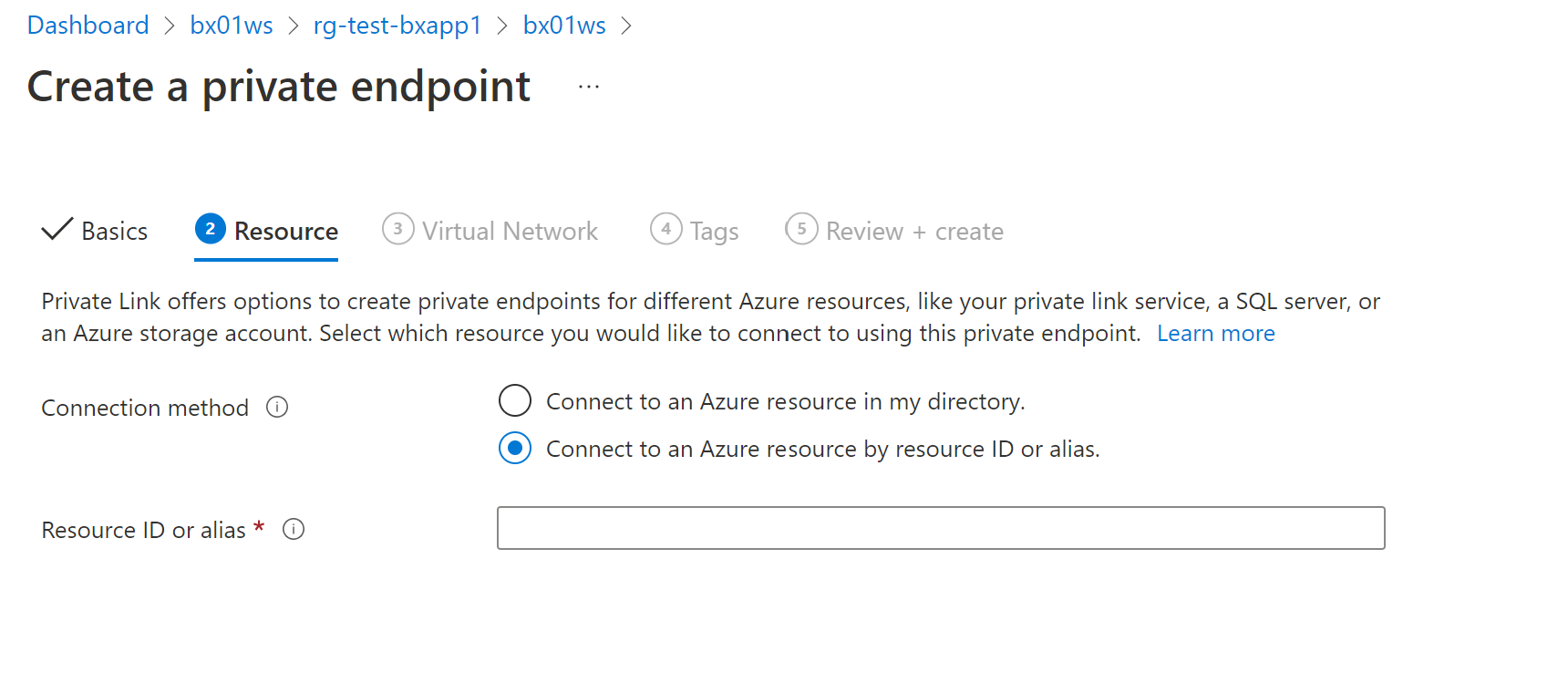

Approvazione manuale

Per l'approvazione manuale, selezionare la seconda opzione in Risorsa, Connettersi a una risorsa di Azure in base all'ID risorsa o all'alias. Per l'ID risorsa immettere subscriptions/{subscriptionid}/resourceGroups/{resourcegroupname}/providers/Microsoft.HealthcareApis/workspaces/{workspacename}. Per Sottorisorsa di destinazione immettere healthcareworkspace come in Approvazione automatica.

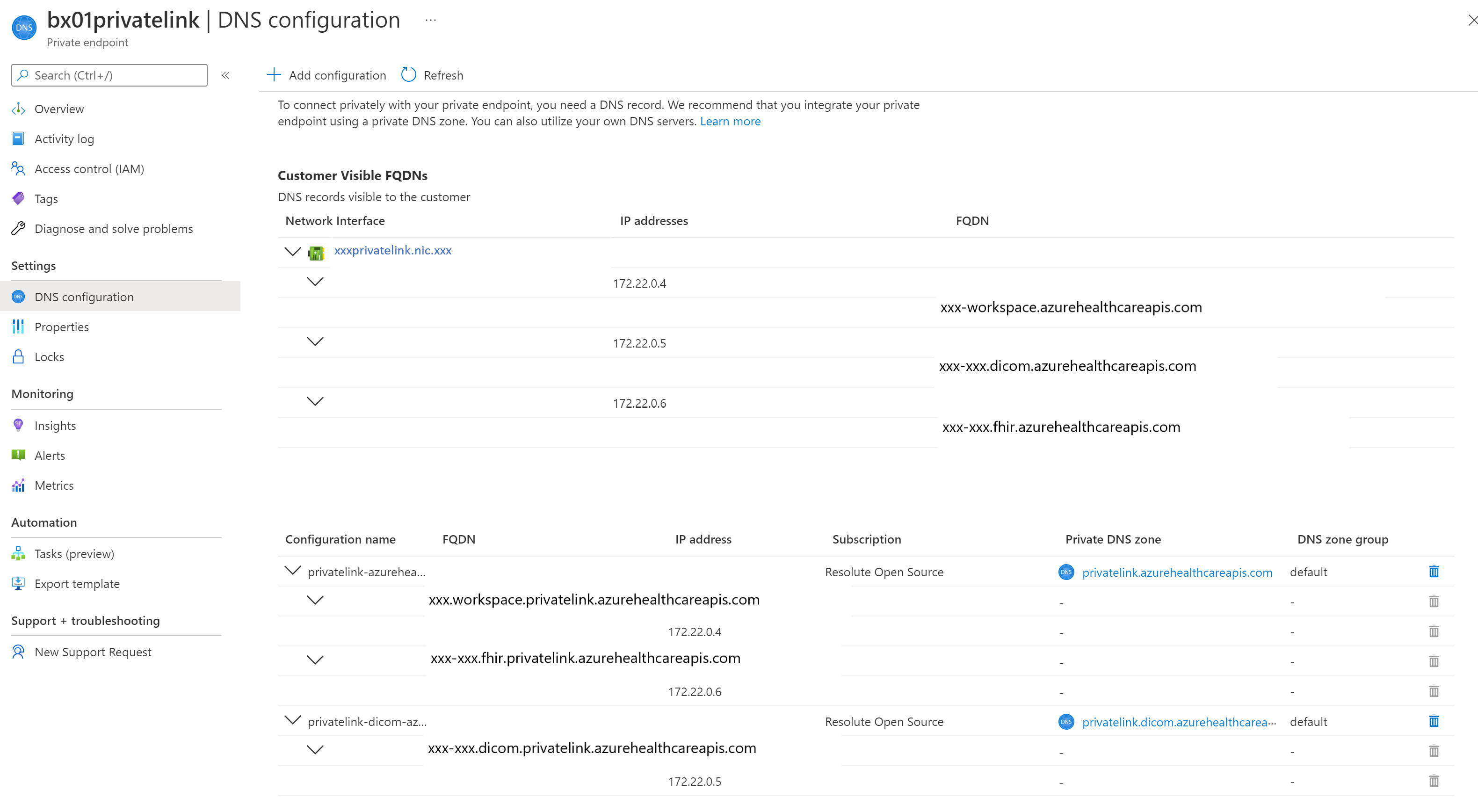

collegamento privato configurazione DNS

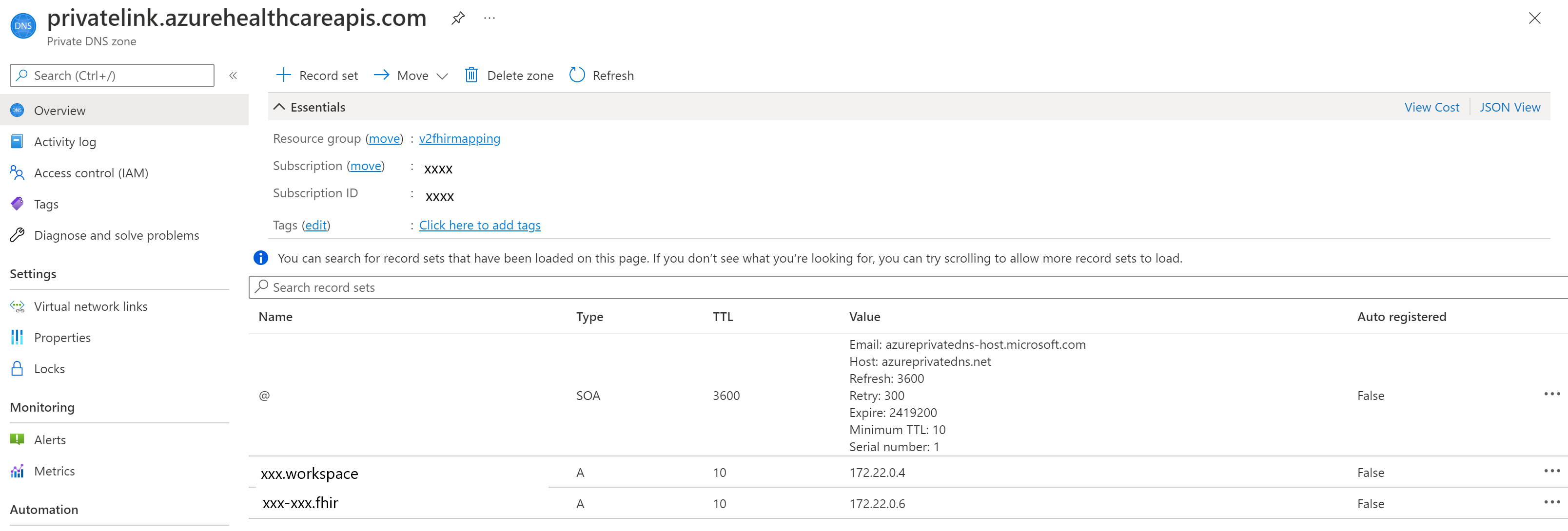

Al termine della distribuzione, selezionare la risorsa collegamento privato nel gruppo di risorse. Aprire la configurazione DNS dal menu delle impostazioni. È possibile trovare i record DNS e gli indirizzi IP privati per l'area di lavoro e i servizi FHIR e DICOM.

Mapping collegamento privato

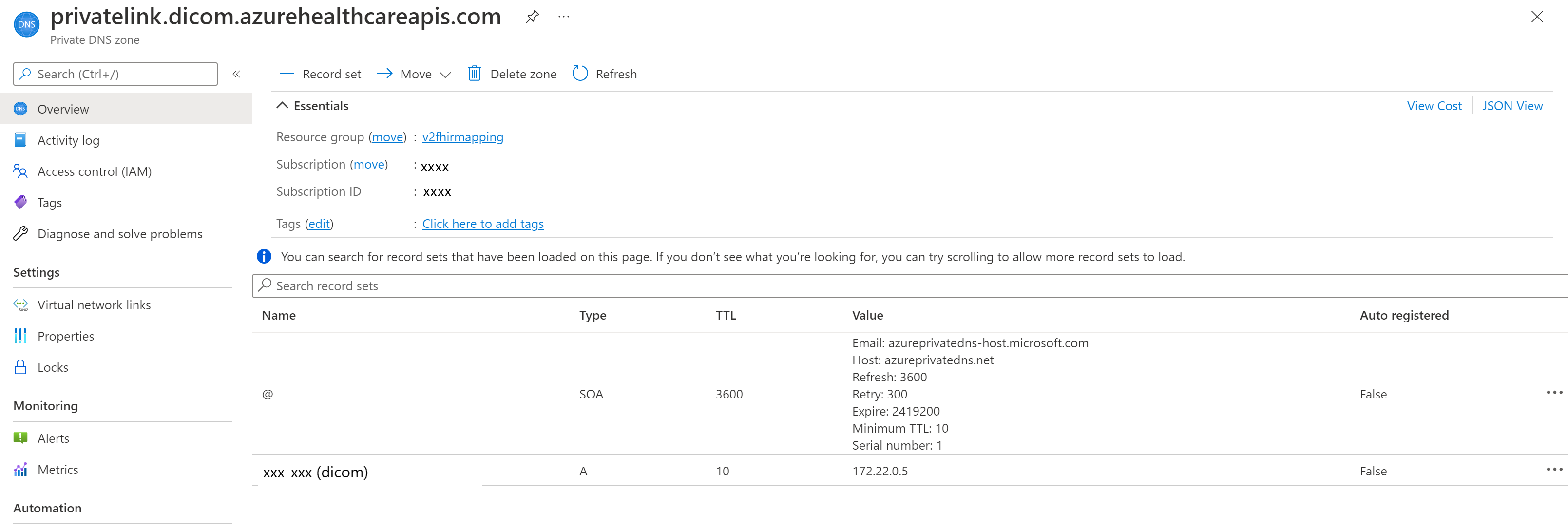

Al termine della distribuzione, passare al nuovo gruppo di risorse creato come parte della distribuzione. Verranno visualizzati due record di zona DNS privati e uno per ogni servizio. Se nell'area di lavoro sono presenti più servizi FHIR e DICOM, vengono creati più record di zona DNS.

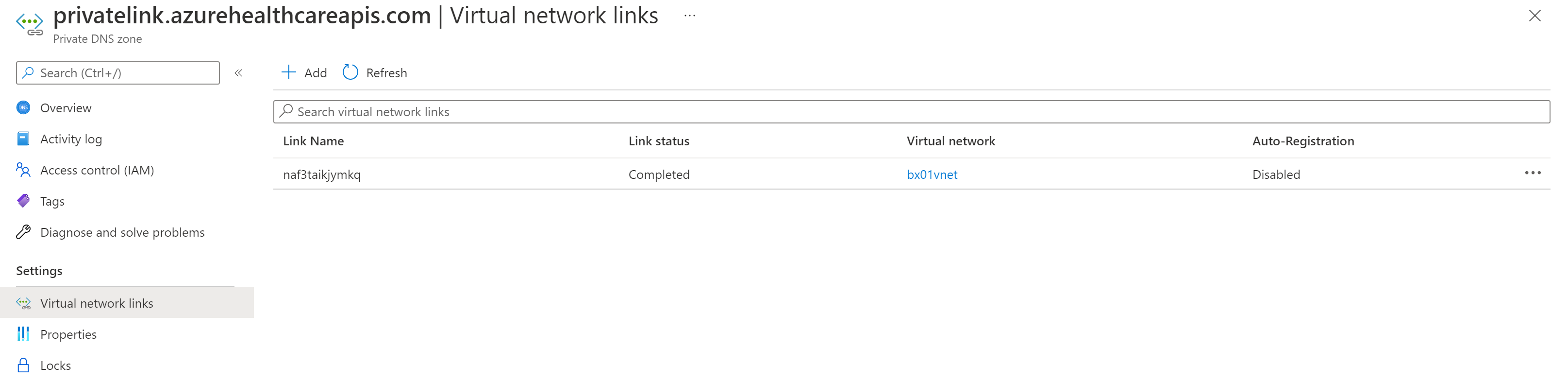

Selezionare Collegamenti di rete virtuale in Impostazioni. Si noti che il servizio FHIR è collegato alla rete virtuale.

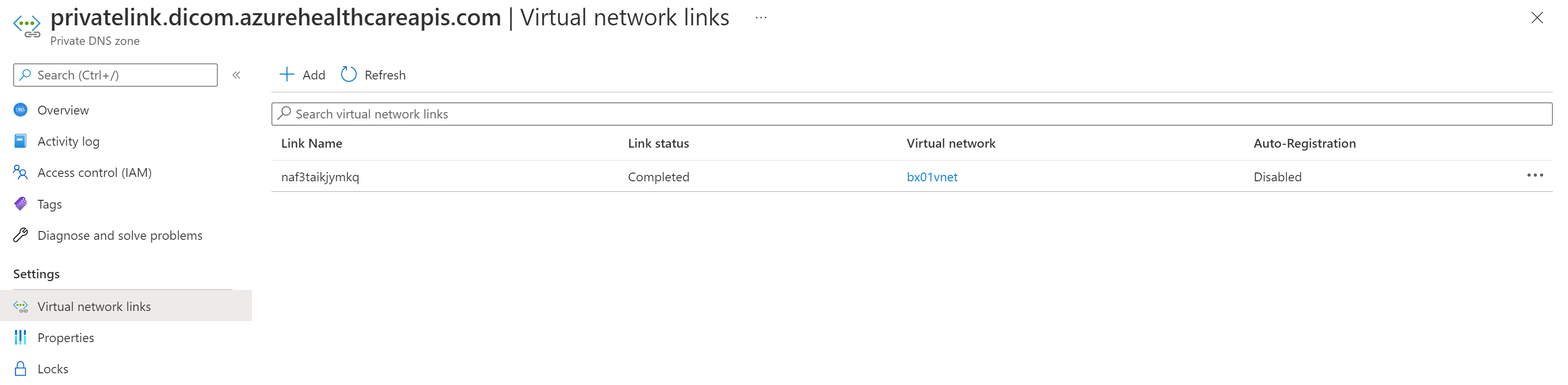

Analogamente, è possibile visualizzare il mapping dei collegamenti privati per il servizio DICOM.

È anche possibile vedere che il servizio DICOM è collegato alla rete virtuale.

Testare l'endpoint privato

Per verificare che il servizio non riceva traffico pubblico dopo la disabilitazione dell'accesso alla rete pubblica, selezionare l'endpoint /metadata per il servizio FHIR o l'endpoint /health/check del servizio DICOM e si riceverà il messaggio 403 Accesso negato.

L'aggiornamento del flag di accesso alla rete pubblica può richiedere fino a 5 minuti prima che il traffico pubblico venga bloccato.

Importante

Ogni volta che un nuovo servizio viene aggiunto nell'area di lavoro abilitata collegamento privato, attendere il completamento del provisioning. Aggiornare l'endpoint privato se i record DNS A non vengono aggiornati per i nuovi servizi aggiunti nell'area di lavoro. Se i record DNS A non vengono aggiornati nella zona DNS privata, le richieste a uno o più servizi aggiunti non verranno superate collegamento privato.

Per assicurarsi che l'endpoint privato possa inviare traffico al server:

- Creare una macchina virtuale (VM) connessa alla rete virtuale e la subnet in cui è configurato l'endpoint privato. Per assicurarsi che il traffico proveniente dalla macchina virtuale usi solo la rete privata, disabilitare il traffico Internet in uscita usando la regola del gruppo di sicurezza di rete .To ensure your traffic from the VM is only using the private network network traffic, disable the outbound internet traffic using the network security group (NSG) rule.

- Remote Desktop Protocols (RDP) nella macchina virtuale.

- Accedere all'endpoint del

/metadataserver FHIR dalla macchina virtuale. L'istruzione capability deve essere ricevuta come risposta.