Isolamento rete nel flusso immediato

È possibile proteggere il prompt flow tramite reti private. Questo articolo illustra i requisiti per l'uso del prompt flow in un ambiente protetto da reti private.

Servizi coinvolti

Quando si sviluppa l'applicazione LLM usando il prompt flow, si vuole un ambiente protetto. È possibile rendere privati i servizi seguenti tramite l'impostazione di rete.

- Area di lavoro: è possibile rendere l'area di lavoro di Azure Machine Learning privata e limitarla in ingresso e in uscita.

- Risorsa di calcolo: è anche possibile limitare la regola in ingresso e in uscita della risorsa di calcolo nell'area di lavoro.

- Archiviazione account: è possibile limitare l'accessibilità dell'account di archiviazione a una rete virtuale specifica.

- Registro contenitori: si consiglia di proteggere anche il registro contenitori, con la rete virtuale.

- Endpoint: è il caso di limitare i servizi di Azure o l'indirizzo IP per accedere all'endpoint.

- Per quanto riguarda i Servizi cognitivi di Azure correlati, come Azure OpenAI, Azure Content Safety e Azure AI Search, è possibile usare la configurazione di rete per renderli privati e quindi usare un endpoint privato per consentire ai servizi di Azure Machine Learning di comunicare con essi.

- Altre risorse non Azure, come SerpAPI e così via. Se è disponibile una regola in uscita rigorosa, è necessario aggiungere una regola FQDN per accedervi.

Opzioni in diverse impostazioni di rete

In Azure Machine Learning sono disponibili due opzioni per proteggere l'isolamento della rete: portare la propria rete o utilizzare la rete virtuale gestita dall’area di lavoro. Altre informazioni su Proteggere le risorse dell'area di lavoro.

Ecco la tabella per illustrare le opzioni in diverse impostazioni di rete per il prompt flow.

| Dati in ingresso | Egress | Tipo di calcolo nella creazione | Tipo di calcolo nell'inferenza | Opzioni di rete per l'area di lavoro |

|---|---|---|---|---|

| Pubblico | Pubblico | Serverless (consigliato), Istanza di calcolo | Endpoint online gestito (consigliato) | Gestito (consigliato) |

| Pubblico | Pubblico | Serverless (consigliato), Istanza di calcolo | Endpoint online K8s | Bring you own |

| Privata | Pubblico | Serverless (consigliato), Istanza di calcolo | Endpoint online gestito (consigliato) | Gestito (consigliato) |

| Privata | Pubblico | Serverless (consigliato), Istanza di calcolo | Endpoint online K8s | Bring you own |

| Pubblico | Privato | Serverless (consigliato), Istanza di calcolo | Endpoint online gestito | Gestito |

| Privata | Privata | Serverless (consigliato), Istanza di calcolo | Endpoint online gestito | Gestito |

- In uno scenario di rete virtuale privata è consigliabile usare la rete virtuale gestita abilitata per l'area di lavoro. È il modo più semplice per proteggere l'area di lavoro e le risorse correlate.

- È anche possibile avere un'area di lavoro per la creazione del prompt flow con la rete virtuale e un'altra area di lavoro per richiedere la distribuzione del flusso usando l'endpoint online gestito con la rete virtuale gestita dell'area di lavoro.

- Non è stato supportato l'uso misto della rete virtuale gestita e la propria rete virtuale in un'unica area di lavoro. Poiché l'endpoint online gestito supporta solo la rete virtuale gestita, non è possibile distribuire il prompt flow all'endpoint online gestito nell'area di lavoro che ha abilitato la propria rete virtuale.

Proteggere il prompt flow con la rete virtuale gestita dall'area di lavoro

La rete virtuale gestita dall'area di lavoro è il modo consigliato per supportare l'isolamento rete nel prompt flow. Offre una configurazione semplice per proteggere l'area di lavoro. Dopo aver abilitato la rete virtuale gestita a livello di area di lavoro, le risorse correlate all'area di lavoro nella stessa rete virtuale useranno la stessa impostazione di rete a livello di area di lavoro. È anche possibile configurare l'area di lavoro per usare l'endpoint privato per accedere ad altre risorse di Azure, come Azure OpenAI, Azure Content Safety e Azure AI Search. È anche possibile configurare la regola FQDN per approvare l'uso in uscita verso le risorse non Azure da parte del prompt flow, come SerpAPI e così via.

Seguire Area di lavoro isolamento network gestito per abilitare la rete virtuale gestita dell'area di lavoro.

Importante

La creazione della rete virtuale gestita viene posticipata fino a quando non viene creata o avviata manualmente una risorsa di calcolo. È possibile usare il seguente comando per attivare manualmente il provisioning di rete.

az ml workspace provision-network --subscription <sub_id> -g <resource_group_name> -n <workspace_name>Aggiungere l'identità del servizio gestito dell'area di lavoro come

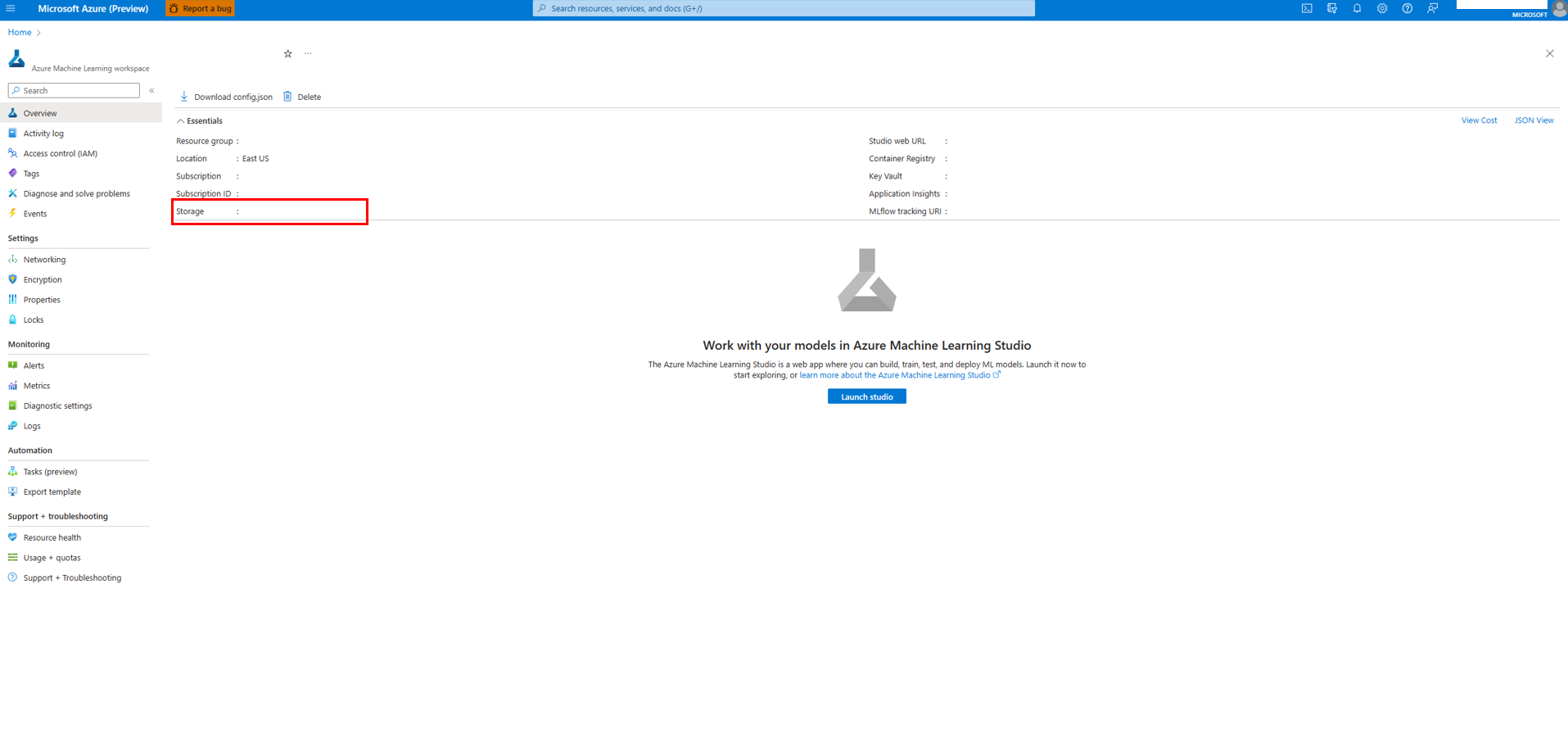

Storage File Data Privileged Contributorall'account di archiviazione collegato all'area di lavoro.2.1 Passare al portale di Azure e trovare l'area di lavoro.

2.2 Trovare l'account di archiviazione collegato all'area di lavoro.

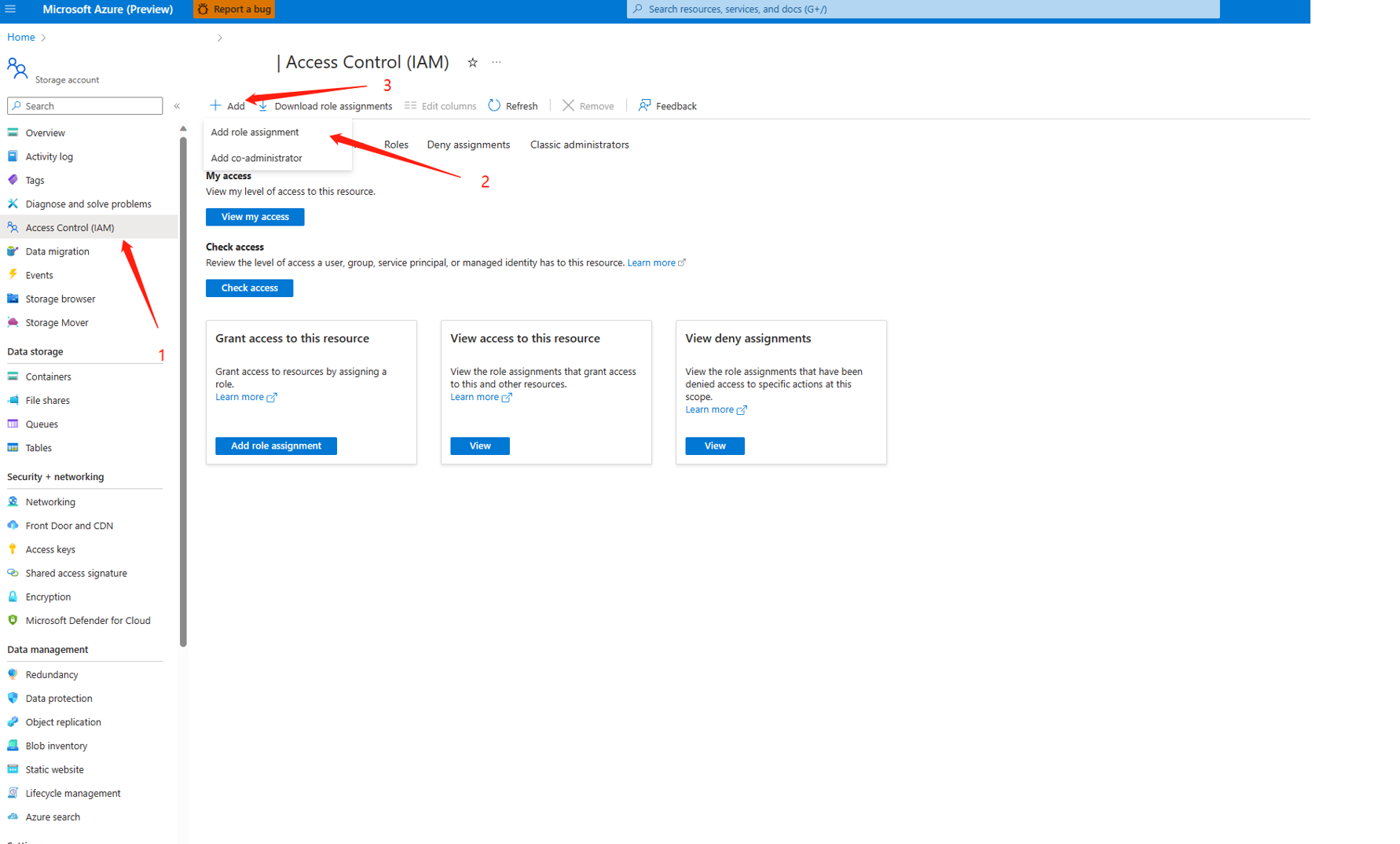

2.3 Passare alla pagina di assegnazione di ruolo dell'account di archiviazione.

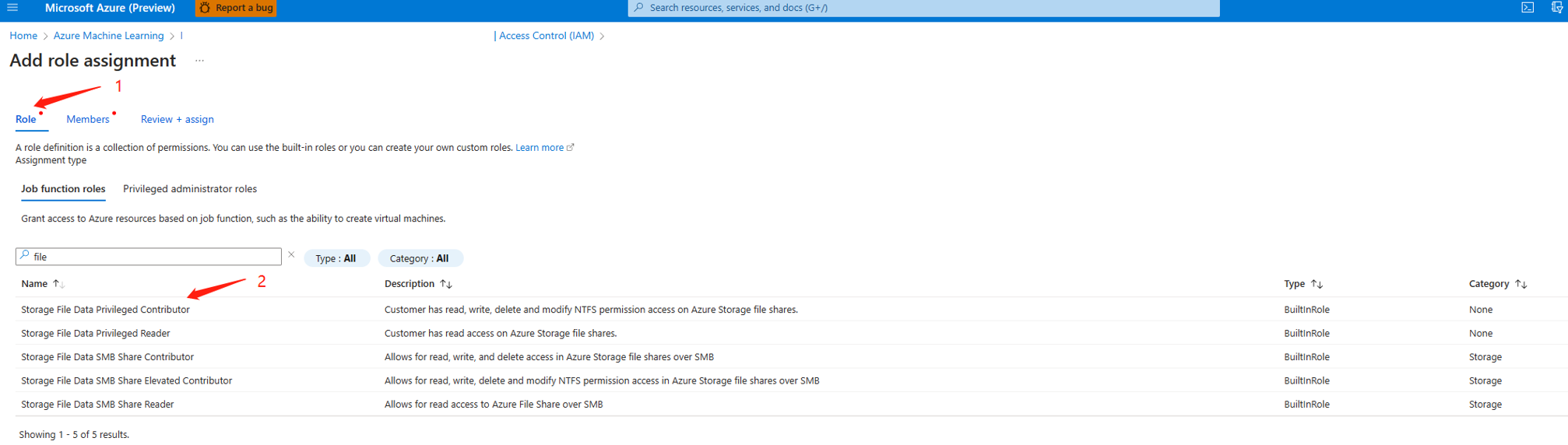

2.4 Trovare il ruolo collaboratore con privilegi per i dati dei file di archiviazione

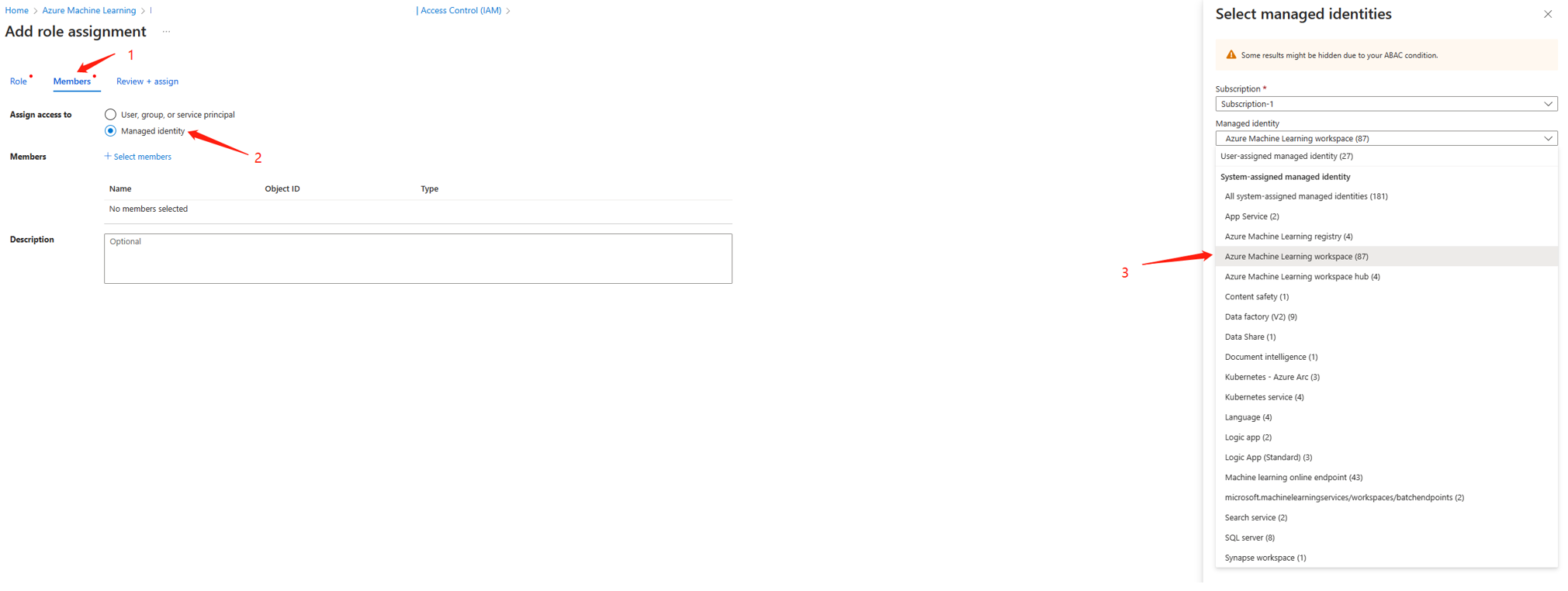

2.5 Assegnare il ruolo collaboratore con privilegi per i dati dei file di archiviazione all'identità gestita dall'area di lavoro.

Nota

Questa operazione potrebbe richiedere alcuni minuti per avere effetto.

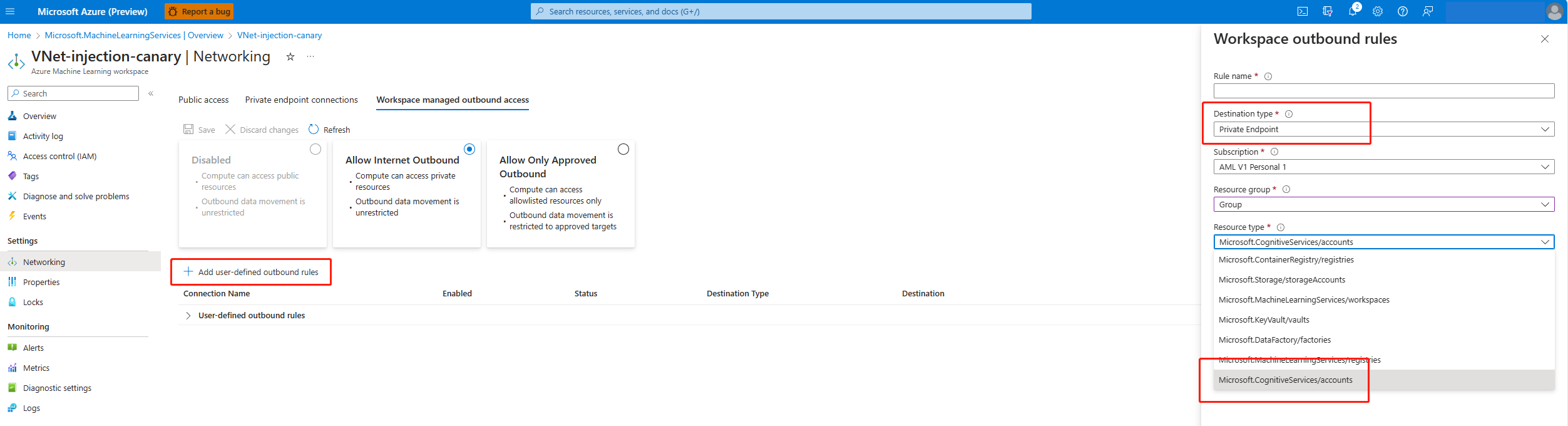

Se si vuole comunicare con Servizi cognitivi di Azure privati, è necessario aggiungere le regole in uscita definite dall'utente alla risorsa correlata. L'area di lavoro di Azure Machine Learning crea un endpoint privato nella risorsa correlata con l'approvazione automatica. Se lo stato è bloccato in sospeso, passare alla risorsa correlata per approvare manualmente l'endpoint privato.

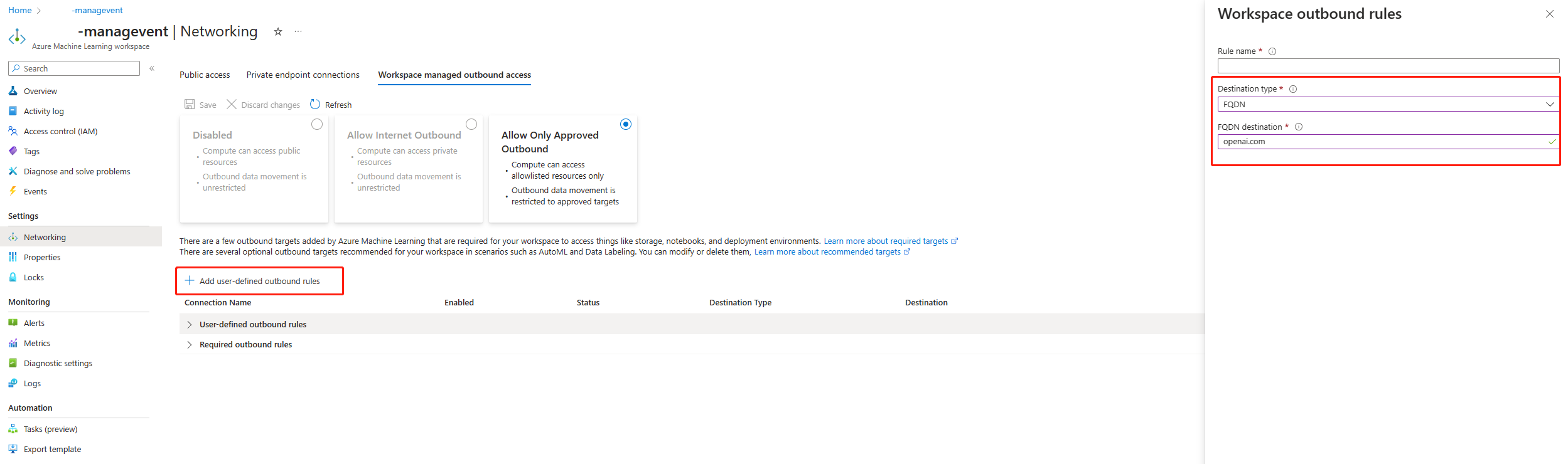

Se si limita il traffico in uscita solo per consentire destinazioni specifiche, è necessario aggiungere una regola in uscita definita dall'utente per consentire l'FQDN corrispondente.

Nelle aree di lavoro che abilitano la rete virtuale gestita è possibile solo implementare il flusso immediato all'endpoint online gestito. È possibile seguire Proteggere gli endpoint online gestiti con l'isolamento rete per proteggere l'endpoint online gestito.

Proteggere il prompt flow con la propria rete virtuale

Per configurare le risorse correlate ad Azure Machine Learning come private, vedere Proteggere le risorse dell'area di lavoro.

Se si ha una regola in uscita rigida, assicurarsi di avere aperto l'accesso pubblico a Internet richiesto.

Aggiungere l'identità del servizio gestito dell'area di lavoro come

Storage File Data Privileged Contributorall'account di archiviazione collegato all'area di lavoro. Seguire il passaggio 2 in Proteggere il prompt flow con la rete virtuale gestita dall'area di lavoro.Se si usa il tipo di calcolo serverless nella creazione del flusso, è necessario impostare la rete virtuale personalizzata a livello di area di lavoro. Altre informazioni su Proteggere un ambiente di training di Azure Machine Learning con reti virtuali

serverless_compute: custom_subnet: /subscriptions/<sub id>/resourceGroups/<resource group>/providers/Microsoft.Network/virtualNetworks/<vnet name>/subnets/<subnet name> no_public_ip: false # Set to true if you don't want to assign public IP to the computeNel frattempo, è possibile seguire Servizi cognitivi di Azure privati per renderli privati.

Se si vuole implementare il flusso immediato nell'area di lavoro protetta dalla propria rete virtuale, è possibile distribuirla nel cluster del servizio Azure Kubernetes che si trova nella stessa rete virtuale. Per proteggere il cluster del servizio Azure Kubernetes, è possibile seguire Proteggere l’ambiente di inferenza del servizio Azure Kubernetes. Altre informazioni su Come distribuire il prompt flow al cluster ASK tramite codice.

È possibile creare endpoint privati alla stessa rete virtuale o sfruttare il peering di rete virtuale per farli comunicare tra loro.

Limitazioni note

- Azure AI Foundry non supporta la rete virtuale bring your own, ma supporta solo la rete virtuale gestita dell'area di lavoro.

- L'endpoint online gestito con uscita selezionata supporta solo l'area di lavoro con rete virtuale gestita. Se si vuole usare la propria rete virtuale, potrebbe essere necessaria un'area di lavoro per la creazione del flusso immediato con la rete virtuale e un'altra area di lavoro per la distribuzione del flusso immediato usando l'endpoint online gestito con la rete virtuale gestita dell'area di lavoro.