Risolvere i problemi per Grafana con gestione Azure

Questo articolo illustra come risolvere gli errori con Grafana gestito di Azure e suggerisce soluzioni per risolverli.

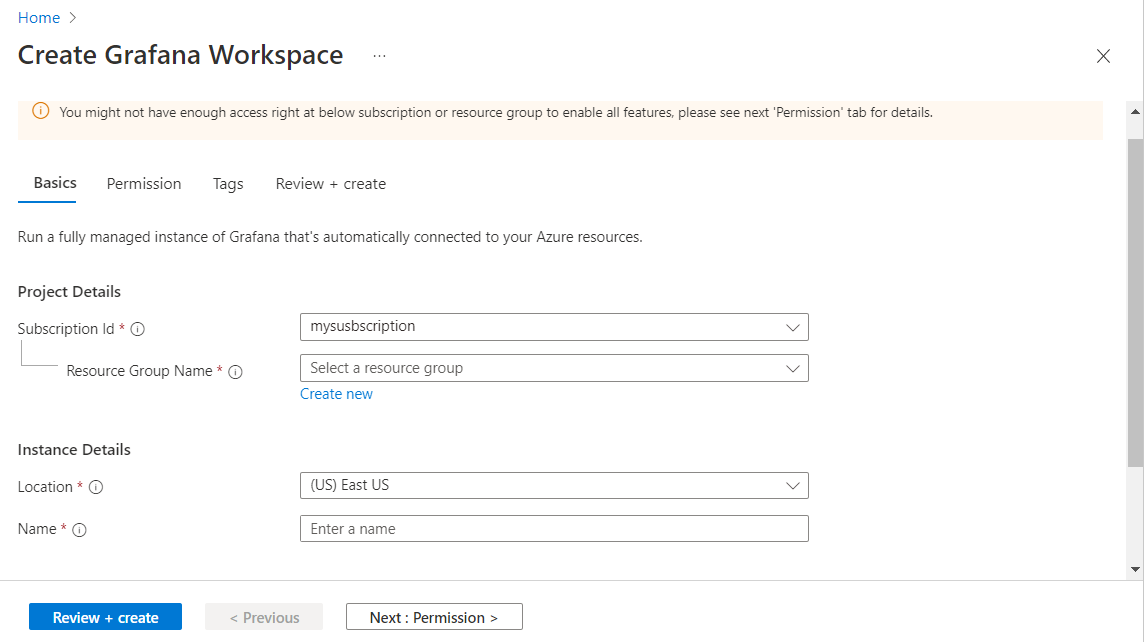

Gli avvisi sui diritti di accesso vengono visualizzati durante la creazione dell'area di lavoro

Quando si crea un'istanza di Grafana gestita dal portale di Azure, l'utente riceve un avviso nella scheda Informazioni di base: potrebbe non avere accesso sufficiente nella sottoscrizione o nel gruppo di risorse sottostante per abilitare tutte le funzionalità, vedere la scheda "Autorizzazione" successiva per informazioni dettagliate.

Nella scheda Autorizzazioni viene visualizzato un altro avviso: per usare questa funzionalità è necessario essere una sottoscrizione "Proprietario" o "Amministratore accesso utenti". I controlli di assegnazione dei ruoli sono disabilitati.

Questi avvisi vengono attivati perché l'utente non è un amministratore della sottoscrizione o proprietario e le conseguenze seguenti si verificheranno quando l'utente crea l'area di lavoro:

- L'utente non otterrà il ruolo "Grafana Admin" per la nuova istanza di Grafana

- L'identità gestita assegnata dal sistema di questa istanza di Grafana non otterrà il ruolo Lettore di monitoraggio.

Soluzione 1: procedere e ottenere assistenza per l'amministratore

Procedere con la creazione dell'area di lavoro Grafana gestita. È necessario sapere che non sarà possibile usare l'istanza di Managed Grafana finché l'amministratore della sottoscrizione non assegna un ruolo Grafana Admin, Grafana Editor o Grafana Viewer.

Soluzione 2: selezionare un'altra sottoscrizione

L'utente può selezionare un'altra sottoscrizione nella scheda Informazioni di base . Devono essere un amministratore o un proprietario. Il banner scomparirà.

La creazione dell'istanza di Grafana con gestione Azure ha esito negativo

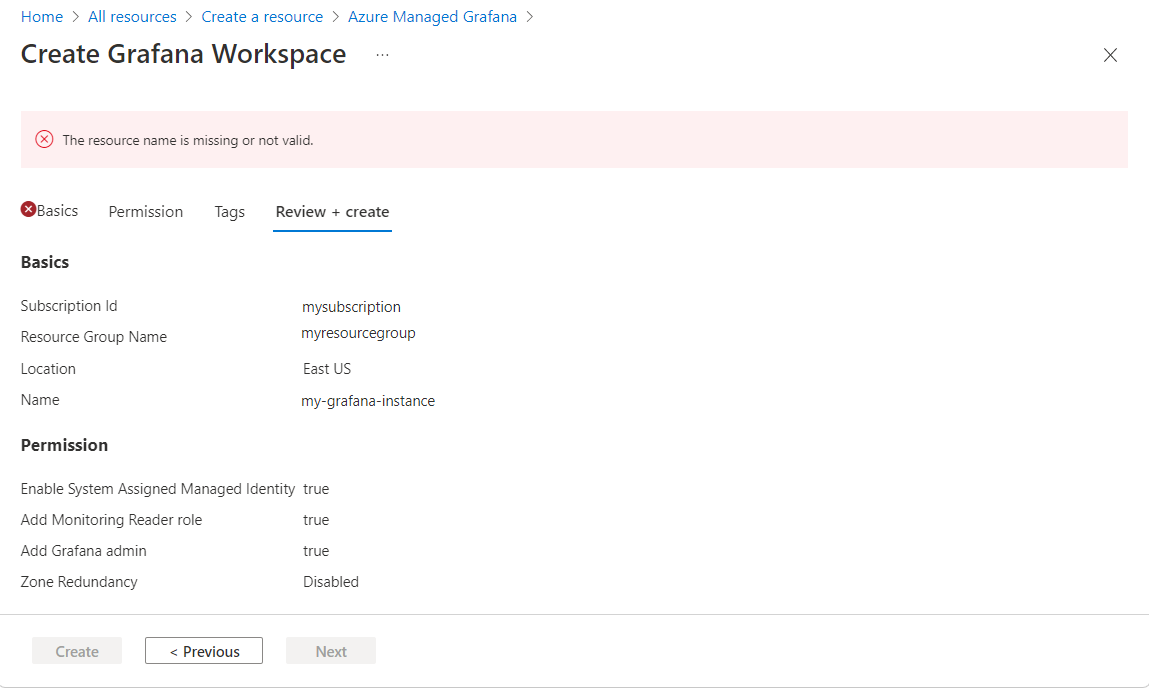

Viene visualizzato un errore quando l'utente crea un'istanza di Managed Grafana dal portale di Azure.

Soluzione 1: modificare il nome dell'istanza

Se viene visualizzato un errore durante la compilazione del modulo per creare l'istanza di Managed Grafana, potrebbe essere stato assegnato un nome non valido all'istanza di Grafana.

Immettere un nome che:

- È univoco nell'intera area di Azure. Non può essere già usato da un altro utente.

- Lunghezza o dimensioni inferiori di 23 caratteri

- Inizia con una lettera. Il resto può essere solo caratteri alfanumerici o trattini e il nome deve terminare con un carattere alfanumerico.

Soluzione 2: esaminare l'errore di distribuzione

Esaminare i dettagli della distribuzione di Managed Grafana e leggere il messaggio di stato.

Eseguire l'azione seguente, a seconda del messaggio di errore:

Il messaggio di stato indica che l'area non è supportata e fornisce un elenco di aree di Azure supportate. Provare di nuovo a distribuire una nuova istanza di Managed Grafana. Quando si tenta di creare un'istanza di Grafana gestita per la prima volta, il portale di Azure suggerisce le aree di Azure non disponibili. Queste aree non verranno visualizzate nel secondo tentativo.

Il messaggio di stato indica che l'aggiornamento dell'assegnazione di ruolo non è consentito. L'utente non è un proprietario della sottoscrizione. Se la distribuzione delle risorse ha avuto esito positivo e l'assegnazione di ruolo non è riuscita, chiedere a un utente con il controllo di accesso proprietario o amministratore sulla sottoscrizione di:

- Assegnare il ruolo lettore di monitoraggio a livello di sottoscrizione all'identità gestita dell'istanza di Managed Grafana

- Assegnare un ruolo di amministratore Grafana per questa nuova istanza di Grafana gestita

Se il messaggio di stato indica un conflitto, un utente potrebbe aver creato un'altra istanza con lo stesso nome con lo stesso nome o il controllo del nome non è riuscito in precedenza, causando un conflitto in un secondo momento. Eliminare questa istanza e crearne un'altra con un nome diverso.

L'utente non può accedere all'istanza di Grafana con gestione Azure

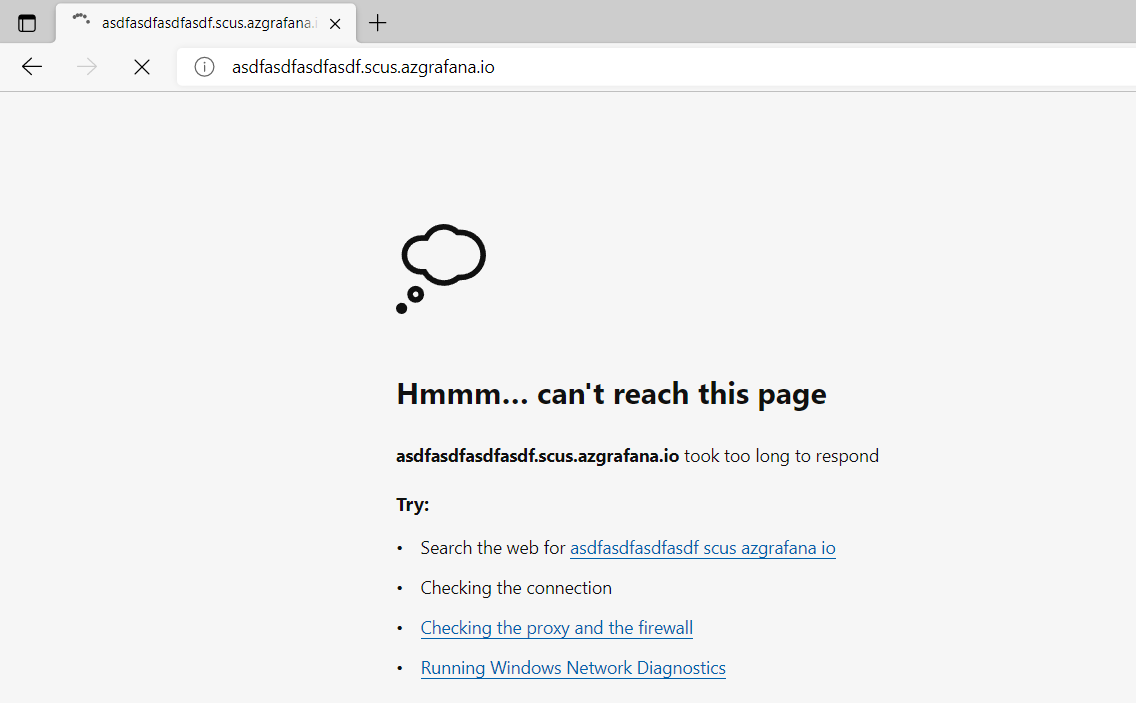

L'utente ha creato correttamente un'istanza di Grafana gestita di Azure, ma non può accedere all'istanza di Grafana gestita quando si passa all'URL dell'endpoint.

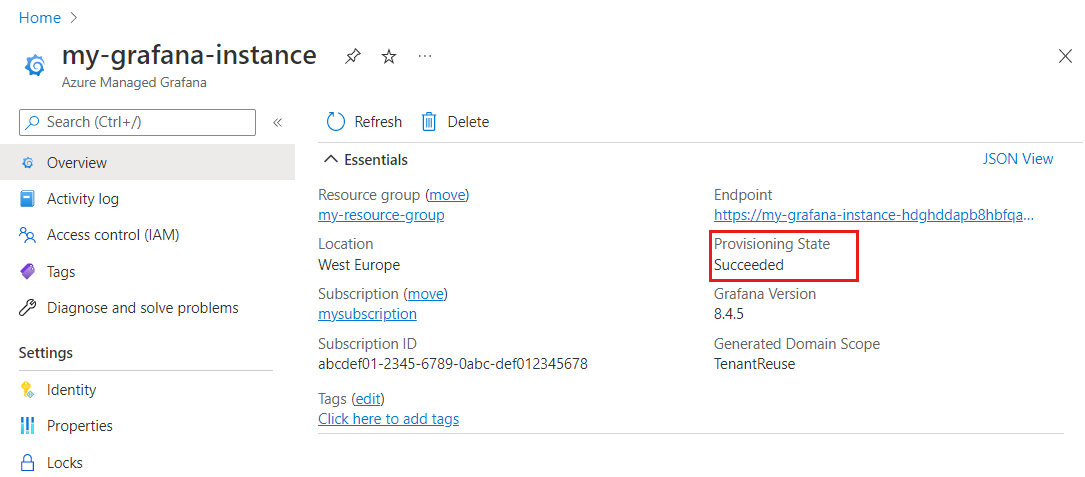

Soluzione 1: controllare lo stato di provisioning

Se viene visualizzata una pagina con un messaggio di errore, ad esempio "non è possibile raggiungere questa pagina", indicando che la pagina ha richiesto troppo tempo per rispondere, seguire la procedura seguente:

Nella piattaforma Azure aprire l'istanza e passare alla pagina Panoramica . Assicurarsi che lo stato di provisioning sia Completato e che tutti gli altri campi nella sezione Informazioni di base siano popolati . Se tutto sembra buono, continuare a seguire il processo seguente. In caso contrario, eliminare e ricreare un'istanza.

Se sono stati visualizzati diversi reindirizzamenti del browser e quindi è stata visualizzata una pagina di errore generica del browser, come illustrato in precedenza, significa che si è verificato un errore nel back-end.

Se si dispone di un firewall che blocca il traffico in uscita, consentire l'accesso all'istanza, all'URL che termina in grafana.azure.com e all'ID Microsoft Entra.

Soluzione 2: risolvere i problemi del ruolo di accesso

Se viene visualizzata una pagina di errore che indica "Nessun ruolo assegnato":

Questo problema può verificarsi se:

Non si dispone dell'autorizzazione per aggiungere manualmente un ruolo di amministratore di Grafana. Per altre informazioni, vedere Accedere agli avvisi corretti quando si crea l'area di lavoro .

È stata usata l'interfaccia della riga di comando, un modello di Resource Manager o un altro mezzo per creare l'area di lavoro che non è la portale di Azure. Solo il portale di Azure aggiungerà automaticamente l'utente come amministratore di Grafana. In tutti gli altri casi, è necessario assegnare manualmente il ruolo di amministratore di Grafana.

- Nell'area di lavoro Grafana selezionare Controllo di accesso (IAM) > Aggiungi assegnazione di ruolo per aggiungere questa assegnazione di ruolo. Per eseguire questa assegnazione di ruolo, è necessario avere il ruolo di accesso amministratore o proprietario per la sottoscrizione o la risorsa Managed Grafana. Chiedere all'amministratore di fornire assistenza se non si ha accesso sufficiente.

- L'account è un account esterno: l'istanza di Grafana non è registrata nel tenant principale.

- Se di recente è stato risolto questo problema ed è stato assegnato un ruolo Grafana sufficiente, potrebbe essere necessario attendere qualche tempo prima che il cookie scada e venga aggiornato. Questo processo richiede normalmente 5 minuti. In caso di dubbi, eliminare tutti i cookie o avviare una sessione del browser privato per forzare un nuovo cookie con nuove informazioni sul ruolo.

Gli utenti autorizzati non vengono visualizzati nella configurazione utenti di Grafana

Dopo aver aggiunto un utente al ruolo controllo degli accessi in base al ruolo predefinito di Managed Grafana, ad esempio Grafana Viewer, l'utente non viene visualizzato nella pagina dell'interfaccia utente di configurazione di Grafana. Questo comportamento è previsto dalla progettazione. I ruoli controllo degli accessi in base al ruolo di Grafana gestiti vengono archiviati in Microsoft Entra ID. Per motivi di prestazioni, Managed Grafana non sincronizza automaticamente gli utenti assegnati ai ruoli predefiniti in ogni istanza. Non viene visualizzata alcuna notifica per le modifiche apportate alle assegnazioni di controllo degli accessi in base al ruolo. L'esecuzione di query su Microsoft Entra ID periodicamente per ottenere le assegnazioni correnti aggiunge un carico aggiuntivo al servizio Microsoft Entra.

Non c'è "correzione" per questo in se stesso. Dopo che un utente accede all'istanza di Grafana, l'utente viene visualizzato nella scheda Utenti in Configurazione di Grafana. È possibile visualizzare il ruolo corrispondente a cui è stato assegnato l'utente.

Il pannello del dashboard di Grafana con gestione Azure non mostra dati

Uno o più pannelli del dashboard Grafana gestiti non mostrano dati.

Soluzione: esaminare le impostazioni del dashboard

Contesto: i dashboard di Grafana vengono configurati per recuperare periodicamente nuovi dati. Se il dashboard viene aggiornato troppo spesso per il caricamento della query sottostante, il pannello verrà bloccato senza poter caricare e visualizzare i dati.

- Controllare la frequenza con cui il dashboard è configurato per aggiornare i dati.

- Nel dashboard passare a Impostazioni dashboard.

- Nelle impostazioni generali, ridurre la frequenza di aggiornamento automatico del dashboard in modo che non sia più veloce del tempo necessario per il caricamento della query.

- Quando una query richiede troppo tempo per recuperare i dati. Grafana manda automaticamente in timeout determinate chiamate di dipendenza che richiedono più tempo, ad esempio 30 secondi. Verificare che non siano presenti rallentamenti insoliti alla fine della query.

Problemi generali relativi alle origini dati

L'utente non può connettersi a un'origine dati o non è in grado di recuperare i dati.

Soluzione: esaminare le impostazioni di rete e l'indirizzo IP

Per risolvere il problema:

- Controllare l'impostazione di rete del server di origine dati. Non dovrebbe essere presente alcun firewall che impedisce a Grafana di accedervi.

- Verificare che l'origine dati non stia tentando di connettersi a un indirizzo IP privato. Grafana gestito di Azure attualmente non supporta le connessioni alle reti private.

Monitoraggio di Azure non riesce a recuperare i dati

Ogni istanza di Grafana viene preconfigurata con un'origine dati di Monitoraggio di Azure. Quando si tenta di usare un dashboard con provisioning preliminare, l'utente rileva che l'origine dati di Monitoraggio di Azure non può recuperare i dati.

Soluzione: esaminare le impostazioni dei dati di Monitoraggio di Azure

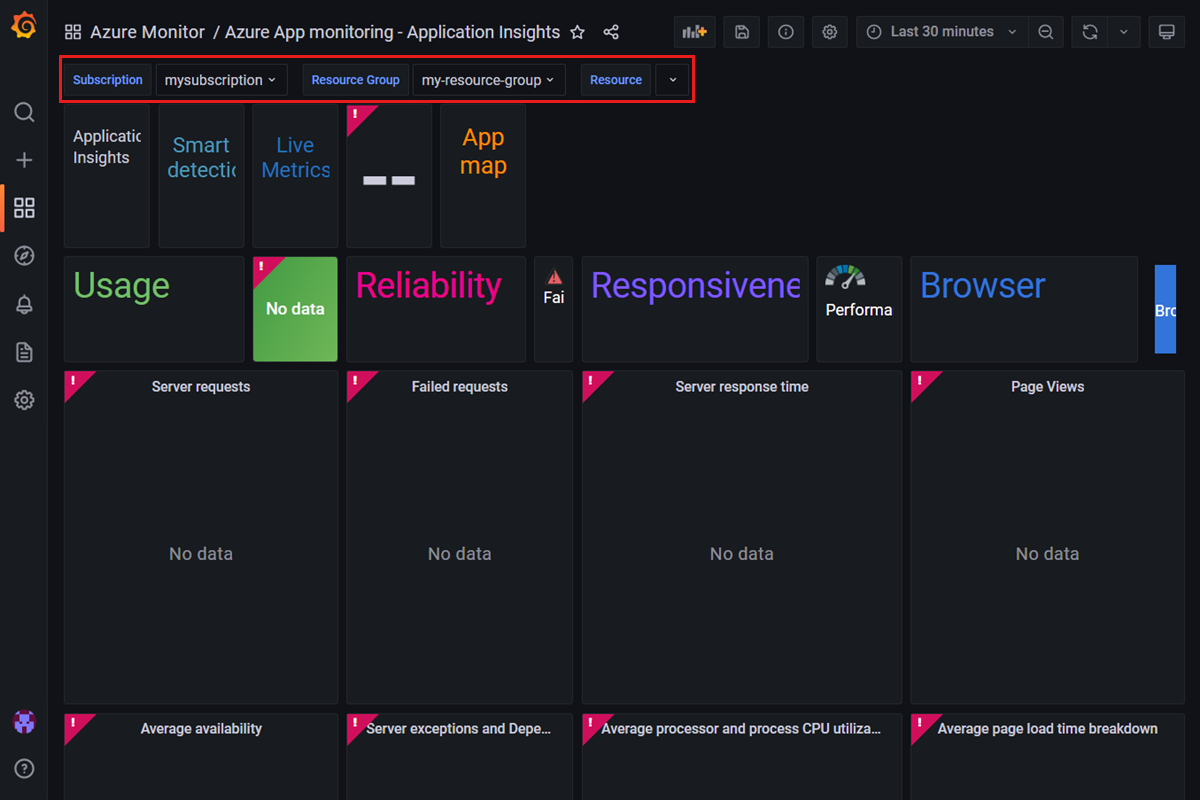

Trovare un dashboard con provisioning preliminare aprendo l'endpoint Grafana gestito e selezionando Esplora dashboard>. Selezionare quindi un dashboard, ad esempio Monitoraggio> di Azure app Azure monitoraggio - Application Insights.

Assicurarsi che gli elenchi a discesa nella parte superiore siano popolati con una sottoscrizione, un gruppo di risorse e un nome di risorsa. Nell'esempio di screenshot seguente l'elenco a discesa Risorsa è impostato su Null. In questo caso, selezionare un nome di risorsa. Potrebbe essere necessario selezionare un altro gruppo di risorse che contiene un tipo di risorsa per cui è stato progettato il dashboard. In questo esempio è necessario selezionare un gruppo di risorse con una risorsa di Application Insights.

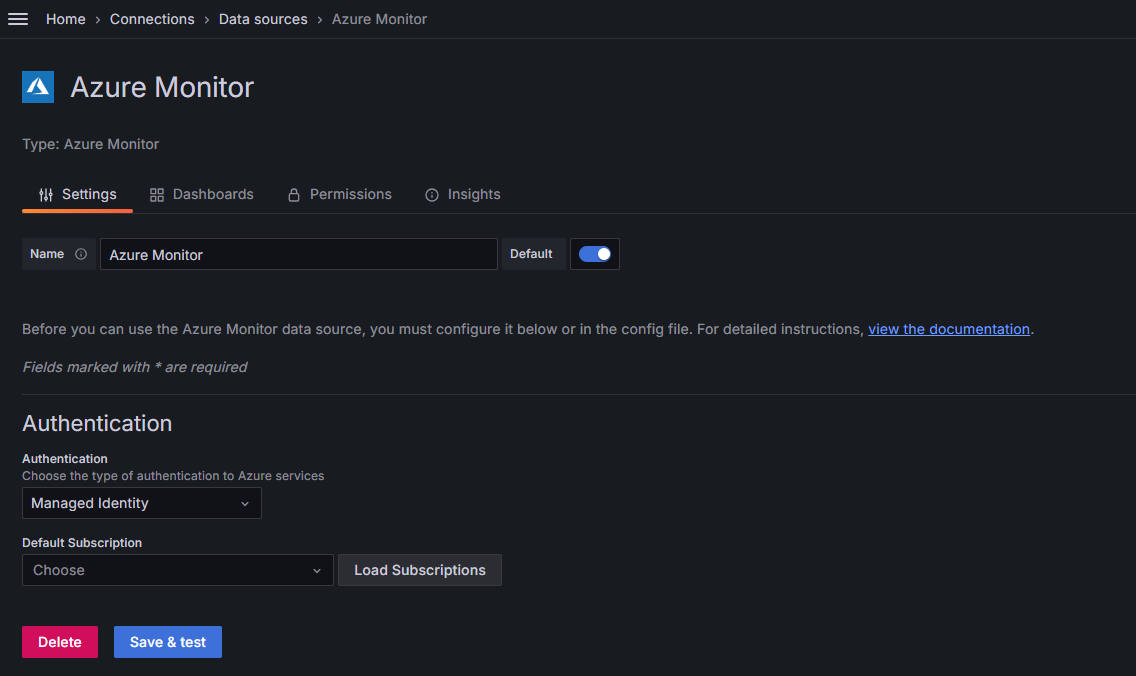

Nell'interfaccia utente gestita di Grafana selezionare Configurazioni>origini dati dal menu a sinistra e selezionare Monitoraggio di Azure.

Se l'origine dati è configurata per l'uso di un'identità gestita:

Selezionare il pulsante Carica sottoscrizioni per eseguire un test rapido. Se la sottoscrizione predefinita è popolata con la sottoscrizione, Managed Grafana può accedere a Monitoraggio di Azure all'interno di questa sottoscrizione. In caso contrario, sono presenti problemi di autorizzazione.

Controllare se un'identità gestita assegnata dal sistema o assegnata dall'utente è abilitata nell'area di lavoro passando a Impostazioni>Identità (anteprima). Passare a Configurare l'autenticazione e le autorizzazioni di Grafana gestita di Azure per informazioni su come abilitare e configurare l'identità gestita.

Dopo aver selezionato la sottoscrizione, selezionare Salva e test. Se non vengono trovate aree di lavoro Log Analytics, potrebbe essere necessario assegnare il ruolo Lettore all'identità gestita nell'area di lavoro Log Analytics. Aprire l'area di lavoro Log Analytics, passare a Impostazioni>Controllo di accesso (IAM) e Aggiungere un'assegnazione> di ruolo.

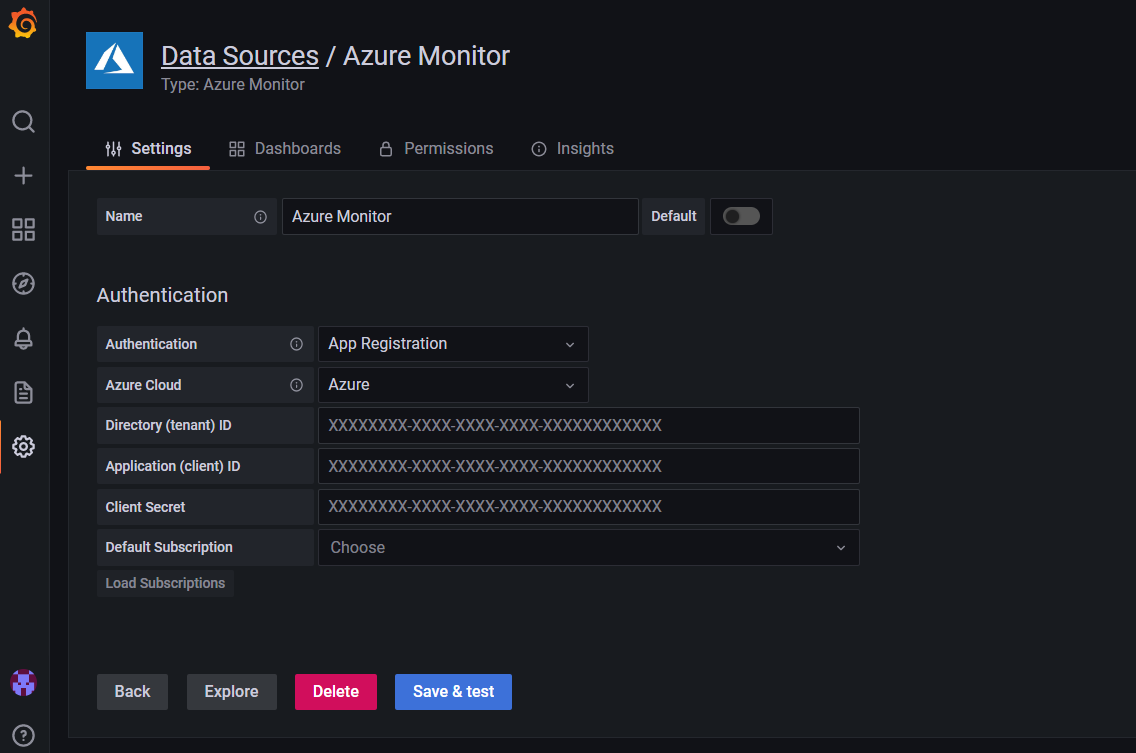

Se l'origine dati usa un'autenticazione di registrazione app:

Nell'endpoint Grafana passare a Configurazioni origini dati > di Monitoraggio di Azure e verificare se le informazioni relative all'ID directory (tenant) e all'ID applicazione (client) sono > corrette.

Controllare se all'entità servizio è assegnato il ruolo Lettore di monitoraggio all'istanza di Managed Grafana. In caso contrario, aggiungerlo dal portale di Azure aprendo la sottoscrizione nel portale di Azure e passando a Controllo di accesso (IAM)>Aggiungi>assegnazione di ruolo.

Se necessario, riapplicare il segreto client.

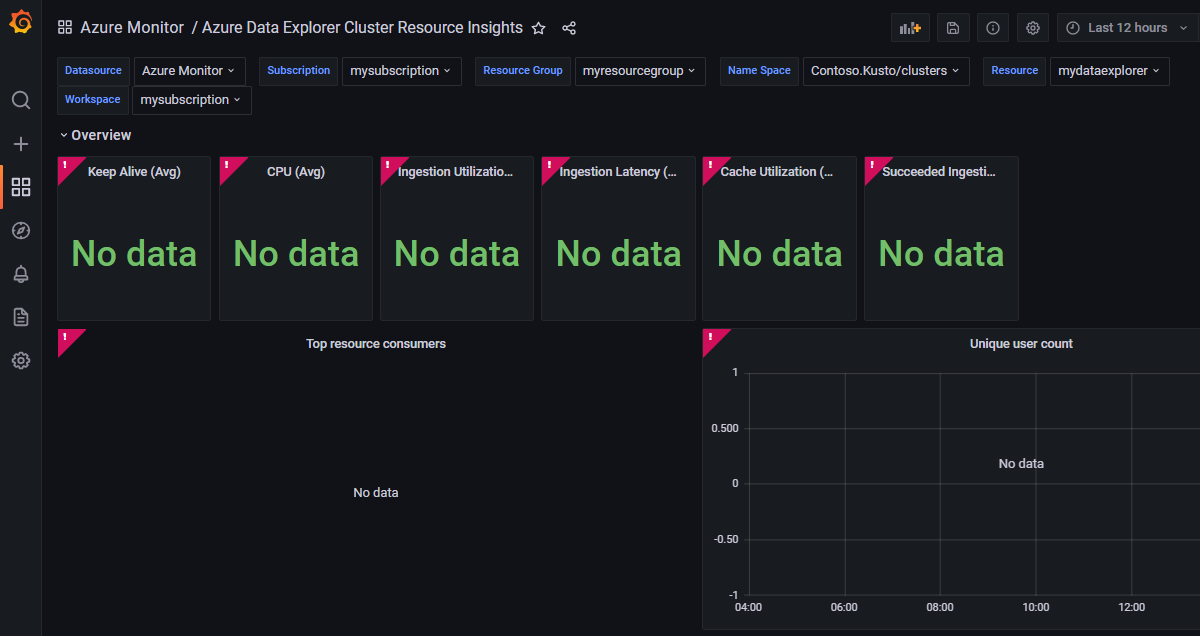

Esplora dati di Azure non riesce a recuperare i dati

L'origine dati di Azure Esplora dati non è in grado di recuperare i dati.

Soluzione: esaminare le impostazioni di Azure Esplora dati

Trovare un dashboard con provisioning preliminare aprendo l'endpoint Grafana gestito e selezionando Esplora dashboard>. Selezionare quindi un dashboard, ad esempio Monitoraggio>di Azure Esplora dati Cluster Resource Insights.

Assicurarsi che gli elenchi a discesa nella parte superiore siano popolati con un'origine dati, una sottoscrizione, un gruppo di risorse, uno spazio dei nomi, una risorsa e un nome dell'area di lavoro. Nell'esempio di screenshot seguente è stato scelto un gruppo di risorse che non contiene alcun cluster Esplora dati. In questo caso, selezionare un altro gruppo di risorse che contiene un cluster Esplora dati.

Controllare l'origine dati di Azure Esplora dati e vedere come viene configurata l'autenticazione. Attualmente è possibile configurare l'autenticazione solo per Azure Esplora dati tramite Microsoft Entra ID.

Nell'endpoint Grafana passare a Configurazioni > origini dati > di Azure Esplora dati

Controllare se le informazioni elencate per cloud di Azure, URL del cluster, ID directory (tenant), ID applicazione (client) e Segreto client è corretto. Se necessario, creare una nuova chiave da aggiungere come segreto client.

Nella parte superiore della pagina sono disponibili istruzioni che illustrano il processo per concedere le autorizzazioni necessarie all'app Microsoft Entra per leggere il database di Azure Esplora dati.

Assicurarsi che l'istanza di Azure Esplora dati non abbia un firewall che blocca l'accesso a Managed Grafana. Il database Esplora dati di Azure deve essere esposto alla rete Internet pubblica.

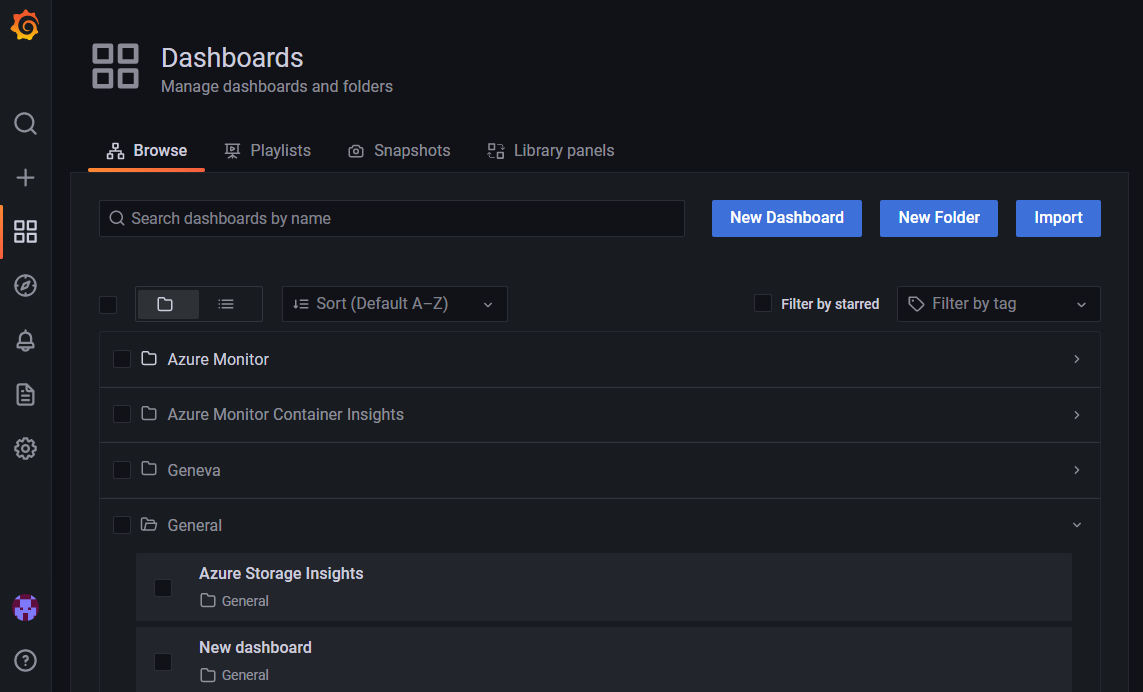

L'importazione del dashboard non riesce

L'utente riceve un errore durante l'importazione di un dashboard dalla raccolta o da un file JSON. Viene visualizzato un messaggio di errore: il dashboard è stato modificato da un altro utente.

Soluzione: modificare il nome del dashboard o l'UID

Nella maggior parte dei casi questo errore si verifica perché l'utente sta tentando di importare un dashboard con lo stesso nome o identificatore univoco (UID) di un altro dashboard.

Per verificare se l'istanza di Managed Grafana ha già un dashboard con lo stesso nome:

Nell'endpoint di Grafana selezionare Dashboard dal menu di spostamento a sinistra e quindi Sfoglia.

Esaminare i nomi dei dashboard.

Rinominare il dashboard precedente o quello nuovo.

È anche possibile modificare l'UID di un dashboard JSON prima di importarlo modificando il campo denominato uid nel file JSON.

Nessuna modifica dopo l'aggiornamento dell'assegnazione di ruolo dell'identità gestita

Dopo aver disabilitato l'identità gestita assegnata dal sistema, l'origine dati configurata con Identità gestita può comunque accedere ai dati dai servizi di Azure.

Soluzione: attendere che la modifica venga applicata

Le origini dati configurate con un'identità gestita possono comunque essere in grado di accedere ai dati dai servizi di Azure per un massimo di 24 ore. Quando un'assegnazione di ruolo viene aggiornata in un'identità gestita per Grafana gestita di Azure, questa modifica può richiedere fino a 24 ore, a causa delle limitazioni delle identità gestite.