Collegamento privato per Database di Azure per MySQL - Server flessibile

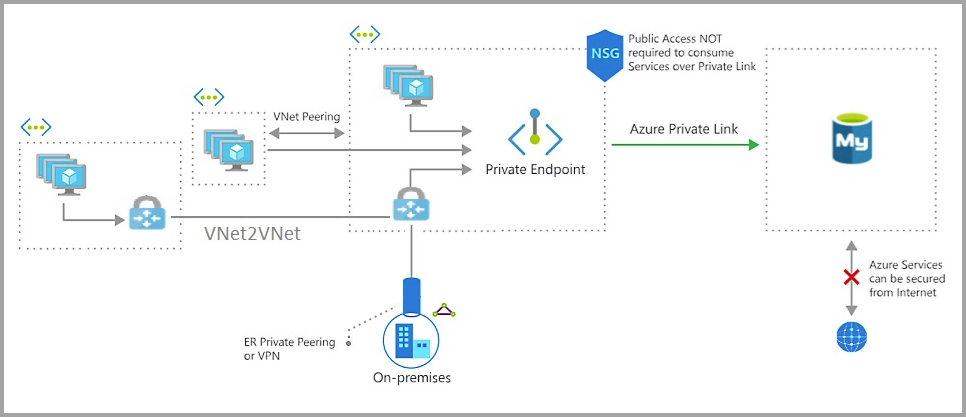

collegamento privato consente di connettersi a vari servizi PaaS, ad esempio Database di Azure per MySQL server flessibile, in Azure tramite un endpoint privato. Collegamento privato di Azure in pratica porta i servizi di Azure all'interno della rete virtuale privata. Usando l'indirizzo IP privato, il server flessibile MySQL è accessibile esattamente come qualsiasi altra risorsa all'interno della rete virtuale.

Un endpoint privato è un indirizzo IP privato all'interno di una rete virtuale e una subnet specifiche.

Nota

- L'abilitazione di collegamento privato è possibile esclusivamente per Database di Azure per MySQL istanze di server flessibili create con accesso pubblico. Informazioni su come abilitare l'endpoint privato usando l'collegamento privato Creare e gestire collegamento privato per Database di Azure per MySQL - Server flessibile usando il portale o Creare e gestire collegamento privato per Database di Azure per MySQL - Server flessibile con l'interfaccia della riga di comando di Azure.

Vantaggi del server flessibile di collegamento privato per MySQL

Ecco alcuni vantaggi per l'uso della funzionalità collegamento privato di rete con Database di Azure per MySQL server flessibile.

Prevenzione dell'esfiltrazione di dati

L'esfiltrazione dei dati in Database di Azure per MySQL server flessibile è quando un utente autorizzato, ad esempio un amministratore del database, può estrarre dati da un sistema e spostarli in un altro percorso o sistema esterno all'organizzazione. Ad esempio, l'utente sposta i dati in un account di archiviazione di proprietà di terze parti.

Con Collegamento privato i clienti possono ora configurare controlli di accesso alla rete come gruppi di sicurezza di rete per limitare l'accesso all'endpoint privato. Eseguendo il mapping di singole risorse PaaS di Azure a endpoint privati specifici, l'accesso è limitato esclusivamente alla risorsa PaaS designata. In questo modo un utente malintenzionato può accedere a qualsiasi altra risorsa oltre l'ambito autorizzato.

Connettività locale tramite peering privato

Quando ci si connette all'endpoint pubblico dai computer locali, l'indirizzo IP deve essere aggiunto al firewall basato su IP usando una regola del firewall a livello di server. Anche se questo modello consente l'accesso a singoli computer per carichi di lavoro di sviluppo o test, è difficile gestire in un ambiente di produzione.

Con collegamento privato, è possibile abilitare l'accesso cross-premise all'endpoint privato usando ExpressRoute (ER), peering privato o tunnel VPN. Possono quindi disabilitare tutti gli accessi tramite endpoint pubblico e non usare il firewall basato su IP.

Nota

In alcuni casi, l'istanza del server flessibile Database di Azure per MySQL e la subnet della rete virtuale si trovano in sottoscrizioni diverse. In questi casi è necessario garantire le configurazioni seguenti:

- Assicurarsi che per entrambe le sottoscrizioni sia registrato il provider di risorse Microsoft.DBforMySQL/flexibleServers . Per altre informazioni, vedere resource-manager-registration.

Casi d'uso di collegamento privato per Database di Azure per MySQL server flessibile

I client possono connettersi all'endpoint privato dalla stessa rete virtuale, dalla stessa rete virtuale con peering nella stessa area o tra aree o tramite una connessione da rete virtuale a rete virtuale tra aree. Inoltre, i client possono connettersi dall'ambiente locale tramite ExpressRoute, peering privato o tunneling VPN. Di seguito è riportato un diagramma semplificato che mostra i casi d'uso comuni.

Connettersi da una macchina virtuale di Azure nella rete virtuale con peering

Configurare il peering della rete virtuale per stabilire la connettività al Database di Azure per MySQL da una macchina virtuale di Azure in una rete virtuale con peering.

Connettersi da una macchina virtuale di Azure in un ambiente da rete virtuale a rete virtuale

Configurare la connessione gateway VPN da rete virtuale a rete virtuale per stabilire la connettività a un'istanza del server flessibile Database di Azure per MySQL da una macchina virtuale di Azure in un'area o una sottoscrizione diversa.

Connettersi da un ambiente locale tramite VPN

Per stabilire la connettività da un ambiente locale all'istanza del server flessibile Database di Azure per MySQL, scegliere e implementare una delle opzioni seguenti:

Collegamento privato combinato con le regole del firewall

La combinazione di collegamento privato con le regole del firewall può comportare diversi scenari e risultati:

L'istanza del server flessibile Database di Azure per MySQL è inaccessibile senza regole del firewall o un endpoint privato. Il server diventa inaccessibile se tutti gli endpoint privati approvati vengono eliminati o rifiutati e non è configurato alcun accesso pubblico.

Gli endpoint privati sono gli unici mezzi per accedere all'istanza del server flessibile Database di Azure per MySQL quando il traffico pubblico non è consentito.

Diverse forme di traffico in ingresso sono autorizzate in base alle regole del firewall appropriate quando l'accesso pubblico è abilitato con endpoint privati.

Negare l'accesso pubblico

È possibile disabilitare l'accesso pubblico nell'istanza del server flessibile Database di Azure per MySQL se si preferisce basarsi esclusivamente su endpoint privati per l'accesso.

I client possono connettersi al server in base alla configurazione del firewall quando questa impostazione è abilitata. Se questa impostazione è disabilitata, sono consentite solo le connessioni tramite endpoint privati e gli utenti non possono modificare le regole del firewall.

Nota

Questa impostazione non influisce sulle configurazioni SSL e TLS per l'istanza del server flessibile Database di Azure per MySQL.

Per informazioni su come impostare Nega accesso alla rete pubblica per l'istanza del server flessibile Database di Azure per MySQL dal portale di Azure, vedere Negare l'accesso alla rete pubblica in Database di Azure per MySQL - Server flessibile usando portale di Azure.

Limitazione

Quando un utente tenta di eliminare contemporaneamente l'istanza del server flessibile Database di Azure per MySQL e l'endpoint privato, potrebbe verificarsi un errore interno del server. Per evitare questo problema, è consigliabile eliminare prima gli endpoint privati e quindi procedere per eliminare l'istanza del server flessibile Database di Azure per MySQL dopo una breve pausa.