Introduzione alla registrazione dei flussi per i gruppi di sicurezza di rete

Importante

Il 30 settembre 2027 i log dei flussi del gruppo di sicurezza di rete (NSG) verranno ritirati. Come parte di questo ritiro, non sarà più possibile creare nuovi log dei flussi del gruppo di sicurezza di rete a partire dal 30 giugno 2025. È consigliabile la migrazione ai log dei flussi della rete virtuale, che superano le limitazioni dei log dei flussi del gruppo di sicurezza di rete. Dopo la data di ritiro, l'analisi del traffico abilitata con i log dei flussi del gruppo di sicurezza di rete non sarà più supportata e le risorse dei log dei flussi del gruppo di sicurezza di rete esistenti nelle sottoscrizioni verranno eliminate. Tuttavia, i record dei log dei flussi del gruppo di sicurezza di rete non verranno eliminati e continueranno a seguire i rispettivi criteri di conservazione. Per altre informazioni, consultare l'annuncio ufficiale.

La registrazione dei flussi dei gruppi di sicurezza di rete (NSG) è una funzionalità di Azure Network Watcher che consente di registrare informazioni sul traffico IP che scorre attraverso un gruppo di sicurezza di rete. I dati del flusso vengono inviati ad Archiviazione di Azure da cui è possibile accedervi ed esportarli in qualsiasi strumento di visualizzazione, soluzione SIEM (Security Information and Event Management) o sistema di rilevamento delle intrusioni (IDS) preferito.

Perché usare i log dei flussi?

È fondamentale monitorare, gestire e conoscere la propria rete in modo da poterla proteggere e ottimizzare. È necessario conoscere lo stato attuale della rete, gli utenti connessi e da dove si stiano connettendo. È inoltre necessario sapere quali porte siano aperte a Internet, quale comportamento di rete sia previsto, quale comportamento di rete sia irregolare e quando si verifichi un aumento improvviso del traffico.

I log dei flussi forniscono informazioni veritiere per tutte le attività di rete nell'ambiente cloud. Sia per una startup che stia cercando di ottimizzare le risorse sia un'azienda di grandi dimensioni che stia tentando di rilevare intrusioni, i log dei flussi possono essere utili. È possibile utilizzarli per l'ottimizzazione dei flussi di rete, il monitoraggio della velocità effettiva, la verifica della conformità, il rilevamento di intrusioni e altro ancora.

Casi d'uso comuni

Monitoraggio della rete

- identificare il traffico sconosciuto o indesiderato.

- Monitorare i livelli di traffico e il consumo della larghezza di banda.

- Filtrare i log dei flussi in base all'IP e alla porta per comprendere il comportamento delle applicazioni.

- Esportare i log dei flussi in strumenti di analisi e visualizzazione di propria scelta per configurare dashboard di monitoraggio.

Monitoraggio e ottimizzazione dell'utilizzo

- identificare i principali talker nella rete.

- Combinare con i dati GeoIP per identificare il traffico tra le aree.

- Comprendere la crescita del traffico per una previsione della capacità.

- Usare i dati per rimuovere regole di traffico eccessivamente restrittive.

Conformità

- usare i dati dei flussi per verificare l'isolamento della rete e la conformità alle regole di accesso aziendali.

Analisi forense della rete e analisi della sicurezza

- analizzare i flussi di rete provenienti da IP e interfacce di rete compromessi.

- Esportare i log dei flussi in qualsiasi strumento SIEM o IDS di propria scelta.

Funzionamento dei log dei flussi dei gruppi di sicurezza di rete

Le proprietà principali dei log dei flussi del gruppo di sicurezza di rete includono:

- I log dei flussi operano al livello 4 del modello Open Systems Interconnection (OSI) e registrano tutti i flussi IP in ingresso e in uscita da un gruppo di sicurezza di rete.

- I log vengono raccolti a intervalli di 1 minuto tramite la piattaforma Azure. Non influiscono in alcun modo sulle risorse di Azure o sulle prestazioni di rete.

- I log vengono scritti in formato JSON e mostrano i flussi in uscita e in ingresso per ogni regola del gruppo di sicurezza di rete.

- Ogni record di log contiene l'interfaccia di rete (NIC) a cui si applica il flusso, informazioni a 5 tuple, la decisione di traffico e (solo per la versione 2) informazioni sulla velocità effettiva.

- I log dei flussi dei gruppi di sicurezza di rete hanno una funzionalità di conservazione che consente di eliminare automaticamente i log fino a un anno dopo la creazione.

Nota

La conservazione è disponibile solo se si usano account di archiviazione per utilizzo generico v2.

I concetti di base per i log di flusso includono:

- Le reti software-defined sono organizzate in reti virtuali e subnet. È possibile gestire la sicurezza di queste reti virtuali e subnet usando gruppi di sicurezza di rete.

- Un gruppo di sicurezza di rete contiene regole di sicurezza che permettono o negano il traffico di rete da o verso le risorse di Azure a cui è connesso il gruppo di sicurezza di rete. Un gruppo di sicurezza di rete può essere associato a una subnet o a un'interfaccia di rete di una macchina virtuale. Per altre informazioni, vedere Panoramica dei gruppi di sicurezza di rete.

- Tutti i flussi di traffico nella rete vengono valutati tramite le regole nel gruppo di sicurezza di rete applicabile. Il risultato di queste valutazioni è costituito dai log dei flussi del gruppo di sicurezza di rete.

- I log dei flussi dei gruppi di sicurezza di rete vengono raccolti tramite la piattaforma Azure e non richiedono alcuna modifica alle risorse di Azure.

- Esistono due tipi di regole del gruppo di sicurezza di rete: con termine e senza termine. Ciascuno ha comportamenti di registrazione diversi:

- Le regole Deny sono con termine. Il gruppo di sicurezza di rete che nega i log del traffico nei log del flusso. In questo caso, l'elaborazione si arresta dopo che un gruppo di sicurezza di rete nega il traffico.

- Le regole Allow sono senza termine. Se il gruppo di sicurezza di rete consente il traffico, l'elaborazione continua con il gruppo di sicurezza di rete successivo. L’ultimo gruppo di sicurezza di rete che consente log di traffico verso i log dei flussi.

- I log dei flussi dei gruppi di sicurezza di rete vengono scritti in account di archiviazione. È possibile esportare, elaborare, analizzare e visualizzare i log dei flussi dei gruppi di sicurezza di rete usando strumenti come Analisi del traffico di Network Watcher, Splunk, Grafana e Stealthwatch.

Formato del log

I log dei flussi del gruppo di sicurezza di rete includono le proprietà seguenti:

time: ora in formato UTC in cui è stato registrato l'evento.systemId: ID di sistema del gruppo di sicurezza di rete.category: categoria dell'evento. La categoria è sempreNetworkSecurityGroupFlowEvent.resourceid: ID risorsa del gruppo di sicurezza di rete.operationName: sempreNetworkSecurityGroupFlowEvents.properties: raccolta di proprietà del flusso:Version: numero di versione dello schema di eventi del log dei flussi.flows: raccolta di flussi. Questa proprietà ha più voci per regole diverse.rule: regola per cui sono elencati i flussi.flows: raccolta di flussi.mac: indirizzo MAC della scheda di interfaccia di rete per la macchina virtuale in cui è stato raccolto il flusso.flowTuples: stringa che contiene più proprietà per la tupla del flusso in un formato con valori separati da virgole:Time stamp: timestamp di quando si è verificato il flusso in formato periodo UNIX.Source IP: indirizzo IP origine.Destination IP: Indirizzo IP di destinazione.Source port: porta di origine.Destination port: porta di destinazione.Protocol: protocollo del flusso. I valori validi sonoTper TCP eUper UDP.Traffic flow: direzione del flusso del traffico. I valori validi sonoIper il traffico in ingresso eOper il traffico in uscita.Traffic decision: indica se il traffico è stato consentito o negato. I valori validi sono per consentitiAeDper negati.Flow State - Version 2 Only: stato del flusso. Gli stati possibili sono elencati di seguito:B: indica la creazione di un flusso. Non vengono fornite statistiche.C: indica un flusso in corso. Vengono fornite statistiche a intervalli di 5 minuti.E: indica un flusso terminato. Vengono fornite statistiche.

Packets sent - Version 2 Only: numero totale di pacchetti TCP inviati dall'origine alla destinazione dall'ultimo aggiornamento.Bytes sent - Version 2 Only: numero totale di byte di pacchetti TCP inviati dall'origine alla destinazione dall'ultimo aggiornamento. I byte dei pacchetti includono l'intestazione del pacchetto e il payload.Packets received - Version 2 Only: numero totale di pacchetti TCP inviati dalla destinazione all'origine dall'ultimo aggiornamento.Bytes received - Version 2 Only: numero totale di byte di pacchetti TCP inviati dalla destinazione all'origine dall'ultimo aggiornamento. I byte dei pacchetti includono payload e intestazione del pacchetto.

La versione 2 dei log dei flussi del gruppo di sicurezza di rete introduce il concetto di stato del flusso. È possibile configurare la versione del log di flusso ricevuta.

Lo stato del flusso B viene registrato all’avvio di un flusso. Gli stati del flusso C e E contrassegnano rispettivamente la continuazione e la fine di un flusso. Sia lo stato C che E contengono informazioni sulla larghezza di banda del traffico.

Record di log di esempio

Negli esempi seguenti del log dei flussi del gruppo di sicurezza di rete, più record seguono l'elenco delle proprietà descritto in precedenza.

Nota

I valori nella proprietà flowTuples sono un elenco delimitato da virgole.

Versione 1

Di seguito è riportato un esempio di formato di un log del flusso del gruppo di sicurezza di rete versione 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,192.0.2.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,192.0.2.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,203.0.113.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,192.0.2.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,203.0.113.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,198.51.100.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,198.51.100.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,203.0.113.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,192.0.2.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "55ff55ff-aa66-bb77-cc88-99dd99dd99dd",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,203.0.113.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,192.0.2.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,192.0.2.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Versione 2

Di seguito è riportato un esempio di formato di log del flusso del gruppo di sicurezza di rete versione 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,192.0.2.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,203.0.113.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,198.51.100.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,203.0.113.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,203.0.113.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,203.0.113.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,198.51.100.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

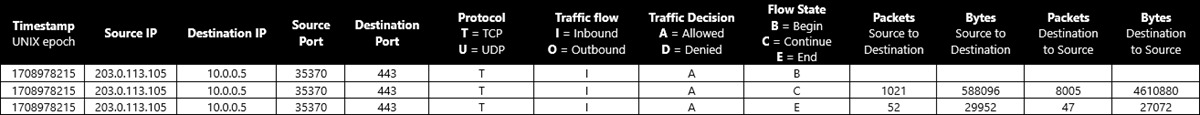

Calcolo della tupla e della larghezza di banda del log

Ecco un esempio di calcolo della larghezza di banda per le tuple di flusso da una conversazione TCP tra 203.0.113.105:35370 e 10.0.0.5:443:

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,B,,,,

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,C,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,443,T,I,A,E,52,29952,47,27072

Per gli stati di flusso di continuità (C) e di fine (E), i conteggi di byte e ipacchetti sono conteggi aggregati dal momento della registrazione della tupla del flusso precedente. Nella conversazione di esempio, il numero totale di pacchetti trasferiti è 1021+52+8005+47 = 9125. Il numero totale di byte trasferiti è 588096+29952+4610880+27072=5256000.

Gestione dei log dei flussi del gruppo di sicurezza di rete

Per informazioni su come creare, modificare, disabilitare o eliminare i log dei flussi del gruppo di sicurezza di rete, vedere una delle guide seguenti:

Uso dei log dei flussi

Leggere ed esportare log dei flussi

Per informazioni su come leggere ed esportare i log dei flussi dei gruppi di sicurezza di rete, vedere una delle guide seguenti:

- Scaricare e visualizzare log dei flussi dal portale

- Leggere log dei flussi usando le funzioni di PowerShell

- Esportare log dei flussi del gruppo di sicurezza di rete in Splunk

I file di log del flusso del gruppo di sicurezza di rete vengono archiviati in un account di archiviazione nel percorso seguente:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Visualizzare log dei flussi

Per informazioni su come visualizzare log dei flussi del gruppo di sicurezza di rete, vedere una delle guide seguenti:

- Visualizzare i log dei flussi dei gruppi di sicurezza di rete usando l'analisi del traffico di Network Watcher

- Visualizzare i log dei flussi dei gruppi di sicurezza di rete con Power BI

- Visualizzare i log dei flussi dei gruppi di sicurezza di rete usando Elastic Stack

- Gestire e analizzare i log dei flussi dei gruppi di sicurezza di rete con Grafana

- Gestire e analizzare i log dei flussi dei gruppi di sicurezza di rete usando Graylog

Considerazioni per i log dei flussi del gruppo di sicurezza di rete

Account di archiviazione

- Percorso: l'account di archiviazione deve trovarsi nella stessa area del gruppo di sicurezza di rete.

- Sottoscrizione: l'account di archiviazione deve trovarsi nella stessa sottoscrizione del gruppo di sicurezza di rete o in una sottoscrizione associata allo stesso tenant di Microsoft Entra della sottoscrizione del gruppo di sicurezza di rete.

- Livello di prestazioni: l'account di archiviazione deve essere standard. Gli account di archiviazione Premium non sono supportati.

- Rotazione delle chiavi autogestita: se si modificano o si ruotano le chiavi di accesso all'account di archiviazione, i log dei flussi del gruppo di sicurezza di rete non funzioneranno. Per risolvere questo problema, è necessario disabilitare e quindi riabilitare i log dei flussi del gruppo di sicurezza di rete.

Costo

La registrazione dei flussi del gruppo di sicurezza di rete viene fatturata sul volume dei log prodotti. Un volume elevato di traffico può comportare un volume di log di flusso elevato, che aumenterà i costi associati.

I prezzi dei log dei flussi del gruppo di sicurezza di rete non includono i costi di archiviazione sottostanti. Conservare i dati dei log dei flussi del gruppo di sicurezza di rete per sempre o usare la funzionalità dei criteri di conservazione significa incorrere in costi di archiviazione per lunghi periodi di tempo.

Regole TCP in ingresso non predefinite

I gruppi di sicurezza di rete vengono implementati come firewall con stato. Tuttavia, a causa delle limitazioni correnti della piattaforma, le regole di sicurezza del gruppo di sicurezza di rete non predefinite che influiscono sui flussi TCP in ingresso vengono implementate senza stato.

I flussi interessati dalle regole in ingresso non predefinite diventano non irreversibili. Inoltre, i conteggi dei byte e dei pacchetti non vengono registrati per questi flussi. A causa di questi fattori, il numero di byte e pacchetti segnalati nei log dei flussi del gruppo di sicurezza di rete (e analisi del traffico di Network Watcher) potrebbe essere diverso dai numeri reali.

È possibile risolvere questa differenza impostando la proprietà FlowTimeoutInMinutes nelle reti virtuali associate su un valore non Null. È possibile ottenere il comportamento predefinito con stato impostando FlowTimeoutInMinutes su 4 minuti. Per le connessioni a esecuzione prolungata in cui i flussi non devono disconnettersi da un servizio o da una destinazione, è possibile impostare FlowTimeoutInMinutes con un valore massimo di 30 minuti. Usare Set-AzVirtualNetwork per impostare la proprietà FlowTimeoutInMinutes:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Flussi in ingresso registrati da Indirizzi IP Internet a macchine virtuali senza indirizzi IP pubblici

Le macchine virtuali (VM) che non dispongono di un indirizzo IP pubblico associato alla scheda di interfaccia di rete come IP pubblico a livello di istanza o che fanno parte di un pool back-end di bilanciamento del carico di base, usano SNAT predefinito. Azure assegna un indirizzo IP a tali macchine virtuali per facilitare la connettività in uscita. Di conseguenza, è possibile che vengano visualizzate voci di log del flusso per i flussi da indirizzi IP Internet, se il flusso è destinato a una porta nell'intervallo di porte assegnate per SNAT.

Anche se Azure non consente questi flussi alla macchina virtuale, il tentativo viene registrato e visualizzato nel log dei flussi del gruppo di sicurezza di rete di Network Watcher in per impostazione predefinita. È consigliabile bloccare in modo esplicito il traffico Internet indesiderato in ingresso con un gruppo di sicurezza di rete.

Gruppo di sicurezza di rete in una subnet del gateway ExpressRoute

Non è consigliabile registrare flussi in una subnet del gateway Azure ExpressRoute, poiché il traffico potrebbe ignorare quel tipo di gateway (ad esempio, FastPath). Se un gruppo di sicurezza di rete è collegato a una subnet del gateway ExpressRoute e i log dei flussi del gruppo di sicurezza di rete sono abilitati, i flussi in uscita verso le macchine virtuali potrebbero non essere acquisiti. Tali flussi devono essere acquisiti nella subnet o nella scheda di interfaccia di rete della macchina virtuale.

Traffico verso un endpoint privato

Il traffico verso endpoint privati può essere acquisito solo nella macchina virtuale di origine. Il traffico viene registrato con l'indirizzo IP di origine della macchina virtuale e l'indirizzo IP di destinazione dell'endpoint privato. Il traffico non può essere registrato nell'endpoint privato stesso a causa di limitazioni della piattaforma.

Supporto per gruppi di sicurezza di rete associati alla subnet del gateway applicazione v2

I log dei flussi del gruppo di sicurezza di rete per i gruppi di sicurezza di rete associati alla subnet V2 del gateway applicazione di Azure non sono attualmente supportati. I log dei flussi del gruppo di sicurezza di rete per i gruppi di sicurezza di rete associati alla subnet V1 del gateway applicazione sono supportati.

Servizi incompatibili

Attualmente, questi servizi di Azure non supportano i log dei flussi del gruppo di sicurezza di rete:

- Istanze di Azure Container

- App per la logica di azure

- Funzioni di Azure

- Resolver privato DNS di Azure

- Servizio app

- Database di Azure per MariaDB

- Database di Azure per MySQL

- Database di Azure per PostgreSQL

Nota

I servizi app distribuiti in un piano di servizio app di Azure non supportano i log dei flussi del gruppo di sicurezza di rete. Per altre informazioni, vedere Funzionamento dell'integrazione della rete virtuale.

Macchine virtuali incompatibili

I log dei flussi del gruppo di sicurezza di rete non sono supportati nelle dimensioni di macchine virtuali seguenti:

È consigliabile usare i log dei flussi della rete virtuale per queste dimensioni di macchine virtuali.

Nota

Le macchine virtuali con traffico di rete elevato potrebbero riscontrare errori di registrazione dei flussi. È consigliabile eseguire la migrazione dei log dei flussi NSG in log dei flussi della rete virtuale per questi tipi di carichi di lavoro.

Procedure consigliate

Abilitare i log dei flussi dei gruppi di sicurezza di rete in subnet critiche: i log dei flussi devono essere abilitati in tutte le subnet critiche nella sottoscrizione come procedura consigliata per il controllo e la sicurezza.

Abilitare i log dei flussi dei gruppi di sicurezza di rete in tutti i gruppi di sicurezza di rete collegati a una risorsa: i log dei flussi del gruppo di sicurezza di rete vengono configurati nei gruppi di sicurezza di rete. Un flusso è associato a una sola regola del gruppo di sicurezza di rete. In scenari in cui si usano più gruppi di sicurezza di rete, è consigliabile abilitare i log dei flussi dei gruppi di sicurezza di rete in tutti i gruppi di sicurezza di rete applicati alla subnet della risorsa e all'interfaccia di rete (NIC) per assicurarsi che tutto il traffico venga registrato. Per altre informazioni, vedere Come i gruppi di sicurezza di rete filtrano il traffico di rete.

Ecco alcuni scenari comuni:

- Più schede di interfaccia di rete in una macchina virtuale: se più schede di interfaccia di rete sono collegate a una macchina virtuale, è necessario abilitare i log dei flussi su tutte le schede.

- Gruppo di sicurezza di rete sia a livello di scheda di interfaccia di rete che di subnet: se un gruppo di sicurezza di rete è configurato a livello di scheda di interfaccia di rete e a livello di subnet, è necessario abilitare i log dei flussi in entrambi i gruppi di sicurezza di rete. La sequenza esatta di elaborazione delle regole da parte dei gruppi di sicurezza di rete a livello di scheda di interfaccia di rete e di subnet dipende dalla piattaforma e può variare da caso a caso. I flussi di traffico vengono registrati nel gruppo di sicurezza di rete elaborato per ultimo. Lo stato della piattaforma modifica l'ordine di elaborazione. È necessario controllare entrambi i log del flusso.

- Subnet del cluster del servizio Azure Kubernetes: il servizio Azure Kubernetes aggiunge un gruppo di sicurezza di rete predefinito nella subnet del cluster. È necessario abilitare i log dei flussi del gruppo di sicurezza di rete in questo gruppo di sicurezza di rete.

Provisioning dell'archiviazione: effettuare il provisioning dell'archiviazione in a seconda del volume previsto di log di flusso.

Denominazione: il nome del gruppo di sicurezza di rete può contenere un massimo di 80 caratteri e un nome di regola del gruppo di sicurezza di rete può contenere un massimo di 65 caratteri. Se i nomi superano i limiti di caratteri, potrebbero essere troncati durante la registrazione.

Risoluzione di problemi comuni

Non è possibile abilitare i log dei flussi del gruppo di sicurezza di rete

È possibile che venga visualizzato un errore AuthorizationFailed o GatewayAuthenticationFailed se il provider di risorse Microsoft.Insights non è stato abilitato nella sottoscrizione prima di provare ad abilitare i log dei flussi del gruppo di sicurezza di rete. Per altre informazioni, vedere Registrare il provider Insights.

I log dei flussi del gruppo di sicurezza di rete sono stati abilitati, ma i dati nell'account di archiviazione non vengono visualizzati

Questo problema potrebbe essere correlato a:

Tempo di installazione: i log dei flussi del gruppo di sicurezza di rete possono richiedere fino a 5 minuti prima di essere visualizzati nell'account di archiviazione (se configurati correttamente). Viene visualizzato un file PT1H.json. Per altre informazioni, vedere Scaricare il log dei flussi.

Mancanza di traffico nei gruppi di sicurezza di rete: talvolta, i log non vengono visualizzati perché le macchine virtuali non sono attive o perché i filtri upstream nel gateway applicazione o in altri dispositivi bloccano il traffico verso i gruppi di sicurezza di rete.

Prezzi

I log dei flussi di rete virtuale vengono addebitati per gigabyte di Log dei flussi di rete raccolti e prevedono un livello gratuito di 5 GB al mese per ogni sottoscrizione.

Se l'analisi del traffico è abilitata con log dei flussi di rete virtuale, i prezzi di Analisi del traffico si applicano in base alla velocità di elaborazione per gigabyte. Il livello gratuito di prezzi non prevede la funzionalità dell'analisi del traffico. Per altre informazioni, vedere Prezzi di Network Watcher.

L'archiviazione dei log viene addebitata separatamente. Per altre informazioni, vedere Prezzi di Archiviazione BLOB di Azure.

Contenuto correlato

- Per informazioni su come gestire i log dei flussi dei gruppi di sicurezza di rete, vedere Creare, modificare, disabilitare o eliminare log dei flussi del gruppo di sicurezza di rete usando il portale di Azure.

- Per risposte ad alcune delle domande più frequenti sui log dei flussi dei gruppi di sicurezza di rete, vedere Domande frequenti sui log dei flussi.

- Per altre informazioni sull'analisi del traffico, vedere Panoramica di Analisi del traffico.