Sicurezza Nexus dell'operatore di Azure

Azure Operator Nexus è progettato e progettato per rilevare e difendersi dalle minacce alla sicurezza più recenti e rispettare i requisiti rigorosi degli standard di sicurezza per enti pubblici e del settore. Due elementi fondamentali costituiscono la base dell'architettura di sicurezza:

- Sicurezza per impostazione predefinita : la resilienza della sicurezza è una parte intrinseca della piattaforma senza modifiche di configurazione minime necessarie per usarla in modo sicuro.

- Presupporre una violazione : il presupposto sottostante è che qualsiasi sistema può essere compromesso e, di conseguenza, l'obiettivo è ridurre al minimo l'impatto di una violazione della sicurezza in caso di verificarsi.

Azure Operator Nexus si rende conto di quanto sopra sfruttando gli strumenti di sicurezza nativi del cloud Microsoft che consentono di migliorare il comportamento di sicurezza del cloud, consentendo al tempo stesso di proteggere i carichi di lavoro degli operatori.

Protezione a livello di piattaforma tramite Microsoft Defender per il cloud

Microsoft Defender per il cloud è una piattaforma di protezione delle applicazioni nativa del cloud (CNAPP) che fornisce le funzionalità di sicurezza necessarie per rafforzare le risorse, gestire il comportamento di sicurezza, proteggersi dai attacchi informatici e semplificare la gestione della sicurezza. Ecco alcune delle funzionalità principali di Defender per il cloud che si applicano alla piattaforma Azure Operator Nexus:

- Valutazione della vulnerabilità per macchine virtuali e registri contenitori : consente facilmente alle soluzioni di valutazione delle vulnerabilità di individuare, gestire e risolvere le vulnerabilità. Visualizzare, analizzare e correggere i risultati direttamente in Microsoft Defender for Cloud.

- Sicurezza cloud ibrida: consente di ottenere una visualizzazione unificata della sicurezza in tutti i carichi di lavoro locali e cloud. Applicare i criteri di sicurezza e valutare in modo continuo la sicurezza dei carichi di lavoro cloud ibridi per garantire la conformità agli standard di sicurezza. Raccogliere, cercare e analizzare i dati di sicurezza provenienti da più origini, come firewall e altre soluzioni partner.

- Avvisi di protezione dalle minacce: l'analisi comportamentale avanzata e Microsoft Intelligent Security Graph offrono un vantaggio sull'evoluzione dei attacchi informatici. L'analisi del comportamento e il Machine Learning predefiniti possono identificare gli attacchi e gli exploit di tipo zero-day. Monitorare reti, computer, Archiviazione di Azure e servizi cloud per attacchi in ingresso e attività post-violazione. Semplificare l'analisi con strumenti interattivi e intelligence contestuale sulle minacce.

- Valutazione della conformità rispetto a un'ampia gamma di standard di sicurezza: Defender per il cloud valuta continuamente l'ambiente cloud ibrido per analizzare i fattori di rischio in base ai controlli e alle procedure consigliate in Azure Security Benchmark. Quando si abilitano le funzionalità di sicurezza avanzate, è possibile applicare una gamma di altri standard di settore, standard normativi e benchmark in base alle esigenze dell'organizzazione. Aggiungere standard e tenere traccia della loro conformità dal dashboard di conformità alle normative.

- Funzionalità di sicurezza dei contenitori: è possibile trarre vantaggio dalla gestione delle vulnerabilità e dalla protezione dalle minacce in tempo reale negli ambienti in contenitori.

Sono disponibili opzioni di sicurezza avanzate che consentono di proteggere i server host locali e i cluster Kubernetes che eseguono i carichi di lavoro degli operatori. Queste opzioni sono descritte di seguito.

Protezione del sistema operativo dell'host della macchina bare metal tramite Microsoft Defender per endpoint

I computer bare metal (BMM), che ospitano i server di calcolo dell'infrastruttura locale, sono protetti quando si sceglie di abilitare la soluzione di Microsoft Defender per endpoint. Microsoft Defender per endpoint fornisce funzionalità antivirus preventive (AV), rilevamento e reazione dagli endpoint (EDR) e gestione delle vulnerabilità.

È possibile abilitare Microsoft Defender per endpoint protezione dopo aver selezionato e attivato un piano di Microsoft Defender per server, poiché l'attivazione del piano defender per server è un prerequisito per Microsoft Defender per endpoint. Una volta abilitata, la configurazione Microsoft Defender per endpoint viene gestita dalla piattaforma per garantire sicurezza e prestazioni ottimali e ridurre il rischio di errori di configurazione.

Protezione del carico di lavoro del cluster Kubernetes tramite Microsoft Defender per contenitori

I cluster Kubernetes locali che eseguono i carichi di lavoro degli operatori sono protetti quando si sceglie di abilitare la soluzione Microsoft Defender per contenitori. Microsoft Defender per contenitori offre protezione dalle minacce in fase di esecuzione per i cluster e i nodi Linux, nonché la protezione avanzata dell'ambiente del cluster in caso di errori di configurazione.

È possibile abilitare la protezione di Defender per contenitori all'interno di Defender per il cloud attivando il piano Defender per contenitori.

La sicurezza del cloud è una responsabilità condivisa

È importante comprendere che in un ambiente cloud la sicurezza è una responsabilità condivisa tra l'utente e il provider di servizi cloud. Le responsabilità variano a seconda del tipo di servizio cloud in cui vengono eseguiti i carichi di lavoro, sia che si tratti di Software as a Service (SaaS), Piattaforma distribuita come servizio (PaaS) o Infrastruttura distribuita come servizio (IaaS), nonché in cui i carichi di lavoro sono ospitati, all'interno dei data center del provider di servizi cloud o dei propri data center locali.

I carichi di lavoro Nexus dell'operatore di Azure vengono eseguiti nei server nei data center, quindi si è in grado di controllare le modifiche apportate all'ambiente locale. Microsoft rende periodicamente disponibili nuove versioni della piattaforma che contengono sicurezza e altri aggiornamenti. È quindi necessario decidere quando applicare queste versioni all'ambiente in base alle esigenze aziendali dell'organizzazione.

Analisi del benchmark di sicurezza kubernetes

Gli strumenti di benchmarking della sicurezza standard del settore vengono usati per analizzare la piattaforma Azure Operator Nexus per la conformità alla sicurezza. Questi strumenti includono OpenSCAP, per valutare la conformità con i controlli Kubernetes Security Technical Implementation Guide (STIG) e Kube-Bench di Aqua Security, per valutare la conformità ai benchmark Kubernetes (CIS) center for Internet Security.

Alcuni controlli non sono tecnicamente fattibili per l'implementazione nell'ambiente Operatore Nexus di Azure e questi controlli ad eccezione sono documentati di seguito per i livelli Nexus applicabili.

I controlli ambientali, ad esempio il controllo degli accessi in base al ruolo e i test dell'account di servizio, non vengono valutati da questi strumenti, perché i risultati possono variare in base ai requisiti dei clienti.

NTF = Tecnicamente fattibile

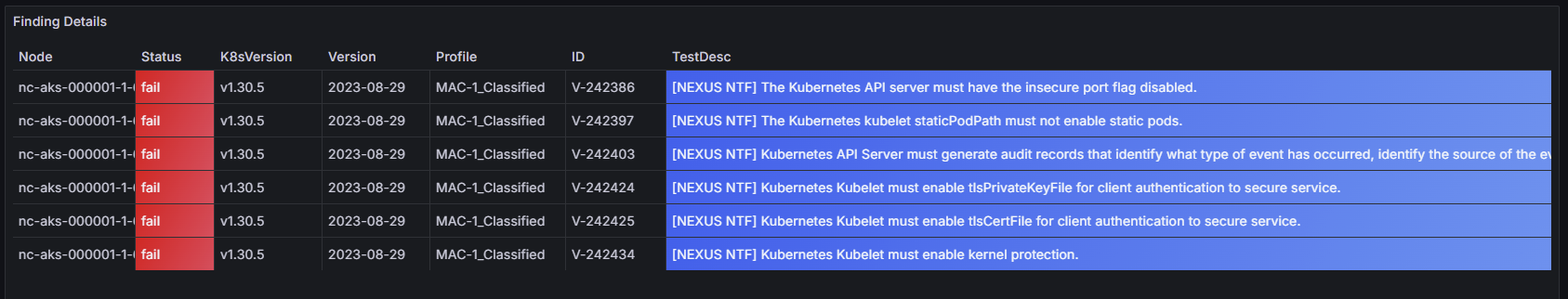

OpenSCAP STIG - V2R2

Cluster

| STIG ID | Descrizione della raccomandazione | Status | Problema |

|---|---|---|---|

| V-242386 | Il server API Kubernetes deve avere il flag di porta non sicuro disabilitato | NTF | Questo controllo è deprecato nella versione 1.24.0 e versioni successive |

| V-242397 | Kubernetes kubernetes staticPodPath non deve abilitare i pod statici | NTF | Abilitato solo per i nodi di controllo, obbligatorio per kubeadm |

| V-242403 | Il server API Kubernetes deve generare record di controllo che identificano il tipo di evento che si è verificato, identificano l'origine dell'evento, contengono i risultati dell'evento, identificano gli utenti e identificano eventuali contenitori associati all'evento | NTF | Alcune richieste API e risposte contengono segreti e pertanto non vengono acquisiti nei log di controllo |

| V-242424 | Kubernetes Kubelet deve abilitare tlsPrivateKeyFile per l'autenticazione client per proteggere il servizio | NTF | I nomi di sicurezza kubelet contengono solo nome host |

| V-242425 | Kubernetes Kubelet deve abilitare tlsCertFile per l'autenticazione client per proteggere il servizio. | NTF | I nomi di sicurezza kubelet contengono solo nome host |

| V-242434 | Kubernetes Kubelet deve abilitare la protezione del kernel. | NTF | L'abilitazione della protezione del kernel non è fattibile per kubeadm in Nexus |

Nexus Kubernetes Cluster

| STIG ID | Descrizione della raccomandazione | Status | Problema |

|---|---|---|---|

| V-242386 | Il server API Kubernetes deve avere il flag di porta non sicuro disabilitato | NTF | Questo controllo è deprecato nella versione 1.24.0 e versioni successive |

| V-242397 | Kubernetes kubernetes staticPodPath non deve abilitare i pod statici | NTF | Abilitato solo per i nodi di controllo, obbligatorio per kubeadm |

| V-242403 | Il server API Kubernetes deve generare record di controllo che identificano il tipo di evento che si è verificato, identificano l'origine dell'evento, contengono i risultati dell'evento, identificano gli utenti e identificano eventuali contenitori associati all'evento | NTF | Alcune richieste API e risposte contengono segreti e pertanto non vengono acquisiti nei log di controllo |

| V-242424 | Kubernetes Kubelet deve abilitare tlsPrivateKeyFile per l'autenticazione client per proteggere il servizio | NTF | I nomi di sicurezza kubelet contengono solo nome host |

| V-242425 | Kubernetes Kubelet deve abilitare tlsCertFile per l'autenticazione client per proteggere il servizio. | NTF | I nomi di sicurezza kubelet contengono solo nome host |

| V-242434 | Kubernetes Kubelet deve abilitare la protezione del kernel. | NTF | L'abilitazione della protezione del kernel non è fattibile per kubeadm in Nexus |

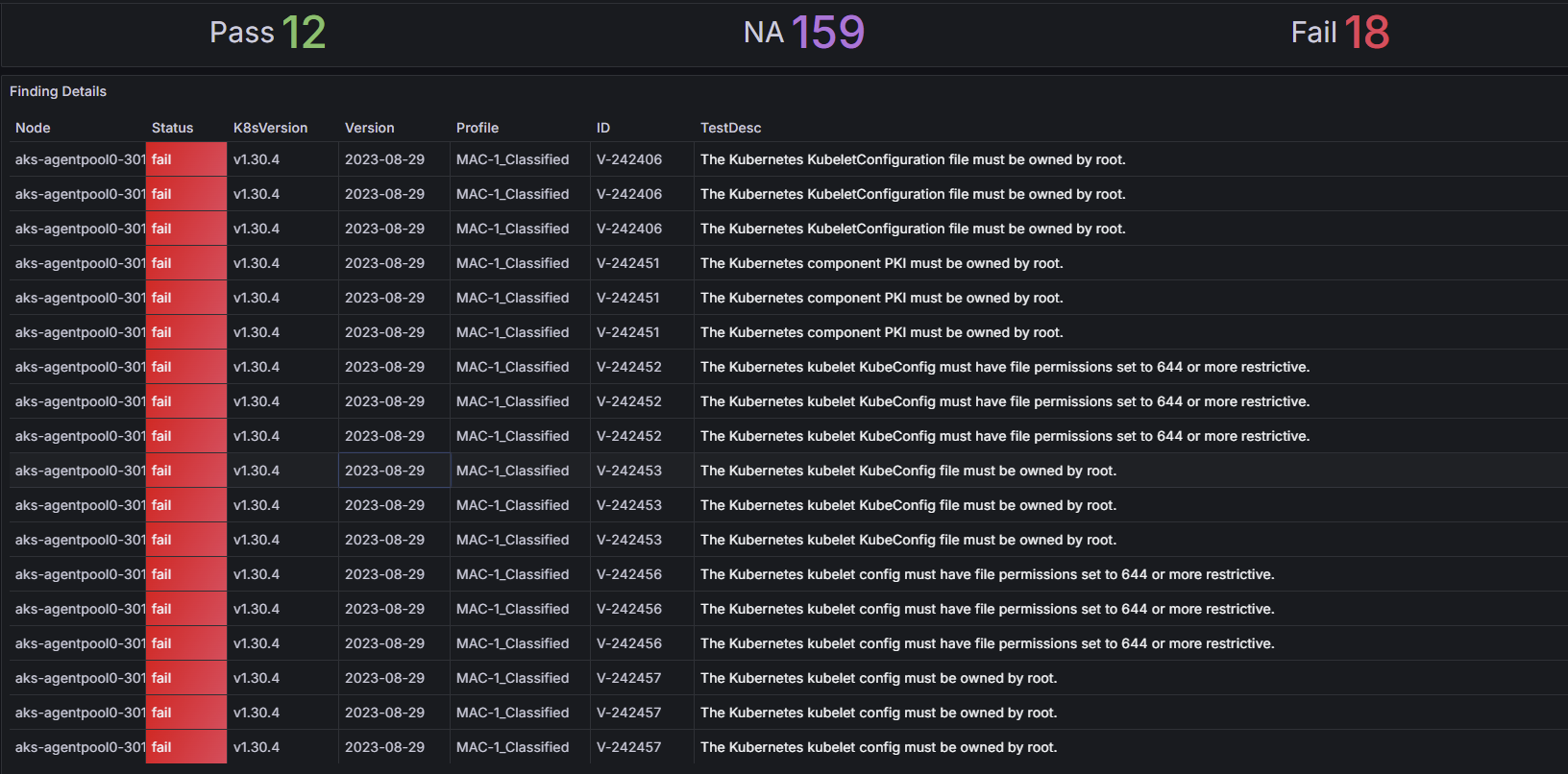

Gestione cluster - Azure Kubernetes

Come servizio protetto, il servizio Azure Kubernetes è conforme agli standard SOC, ISO, PCI DSS e HIPAA. L'immagine seguente mostra le eccezioni di autorizzazione file OpenSCAP per l'implementazione del servizio Azure Kubernetes di Gestione cluster.

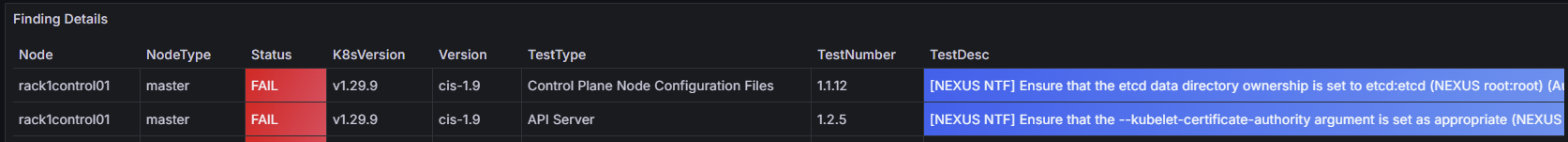

Aquasec Kube-Bench - CIS 1.9

Cluster

| ID CIS | Descrizione della raccomandazione | Status | Problema |

|---|---|---|---|

| 1 | Componenti del piano di controllo | ||

| 1.1 | File di configurazione del nodo del piano di controllo | ||

| 1.1.12 | Verificare che la proprietà della directory dati etcd sia impostata su etcd:etcd |

NTF | Nexus è root:root, l'utente etcd non è configurato per kubeadm |

| 1.2 | Server API | ||

| 1.1.12 | Verificare che l'argomento --kubelet-certificate-authority sia impostato in base alle esigenze |

NTF | Le reti SAN Kubelet includono solo nome host |

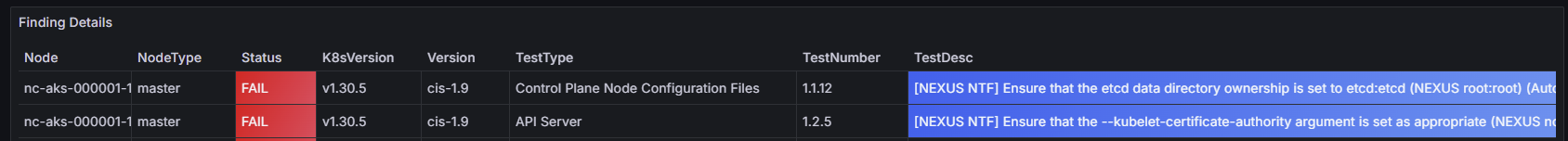

Nexus Kubernetes Cluster

| ID CIS | Descrizione della raccomandazione | Status | Problema |

|---|---|---|---|

| 1 | Componenti del piano di controllo | ||

| 1.1 | File di configurazione del nodo del piano di controllo | ||

| 1.1.12 | Verificare che la proprietà della directory dati etcd sia impostata su etcd:etcd |

NTF | Nexus è root:root, l'utente etcd non è configurato per kubeadm |

| 1.2 | Server API | ||

| 1.1.12 | Verificare che l'argomento --kubelet-certificate-authority sia impostato in base alle esigenze |

NTF | Le reti SAN Kubelet includono solo nome host |

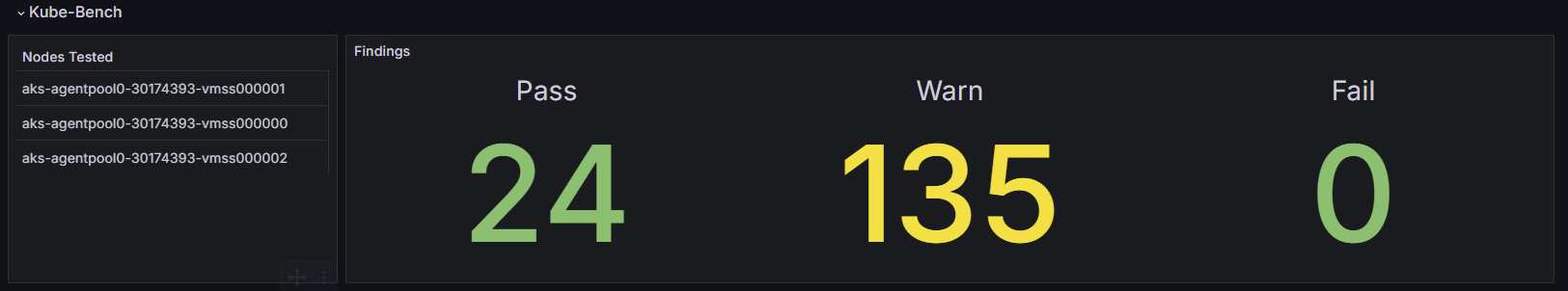

Gestione cluster - Azure Kubernetes

Operator Nexus Cluster Manager è un'implementazione del servizio Azure Kubernetes. L'immagine seguente mostra le eccezioni di Kube-Bench per Cluster Manager. Un report completo della valutazione del controllo CIS Benchmark per servizio Azure Kubernetes (servizio Azure Kubernetes) è disponibile qui