Configurare la rete 5G Core privata di Azure per l'accesso agli indirizzi IP UE

Azure Private 5G Core (AP5GC) offre una rete sicura e affidabile per le esigenze di comunicazione dell'organizzazione. Per accedere agli indirizzi IP delle apparecchiature utente (UE) dalla rete dati (DN), è necessario configurare regole del firewall, route e altre impostazioni appropriate. Questo articolo illustra i passaggi e le considerazioni necessarie.

Prerequisiti

Prima di iniziare, è necessario disporre di:

- Accesso al core 5G privato di Azure tramite il portale di Azure.

- Conoscenza della topologia di rete dell'organizzazione.

- AP5GC con napt (Network Address Port Translation) disabilitato.

Importante

L'uso di una distribuzione in cui NAPT è abilitato funziona solo se ue avvia il contatto al server e il server è in grado di differenziare i client UE usando una combinazione di indirizzo IP e porta.

Se il server tenta di effettuare il contatto iniziale o tenta di contattare un UE dopo il timeout del pinhole, la connessione avrà esito negativo. - Accesso a tutti i dispositivi di rete necessari per la configurazione ( ad esempio router, firewall, commutatori, proxy).

- Possibilità di acquisire tracce di pacchetti in punti diversi nella rete.

Configurare l'accesso a indirizzi IP UE

- Determinare gli indirizzi IP dei dispositivi a cui si vuole accedere dalla rete dati. Questi indirizzi IP appartengono al pool IP definito durante la creazione del sito.

È possibile visualizzare gli indirizzi IP per i dispositivi- controllo della traccia distribuita,

- controllo delle acquisizioni di pacchetti del dispositivo collegato e creazione di una sessione,

- o usando strumenti integrati per UE (ad esempio, riga di comando o interfaccia utente).

- Verificare che il dispositivo client in uso possa raggiungere l'UE tramite AP5GC N6 (in una distribuzione 5G) o SGi (in una rete di distribuzione 4G).

- Se il client si trova nella stessa subnet dell'interfaccia AP5GC N6/SGi, il dispositivo client deve avere una route alla subnet UE e l'hop successivo deve essere all'indirizzo IP N6/SGi appartenente al nome della rete dati (DNN) assegnato all'UE.

- In caso contrario, se è presente un router o un firewall tra il client e AP5GC, la route alla subnet UE deve avere il router o il firewall come hop successivo.

- Assicurarsi che il traffico del dispositivo client destinato all'UE raggiunga l'interfaccia di rete AP5GC N6.

- Controllare ogni firewall tra l'indirizzo N6 e l'indirizzo IP del dispositivo client.

- Assicurarsi che il tipo di traffico previsto tra il dispositivo client e UE sia autorizzato a passare attraverso il firewall.

- Ripetere la ripetizione per le porte TCP/UDP, gli indirizzi IP e i protocolli necessari.

- Assicurarsi che il firewall disponga di route per inoltrare il traffico destinato all'indirizzo IP UE all'indirizzo IP dell'interfaccia N6.

- Configurare le route appropriate nei router per assicurarsi che il traffico dalla rete dati venga indirizzato agli indirizzi IP di destinazione corretti nella rete RAN.

- Testare la configurazione per assicurarsi di poter accedere correttamente agli indirizzi IP UE dalla rete dati.

Esempio

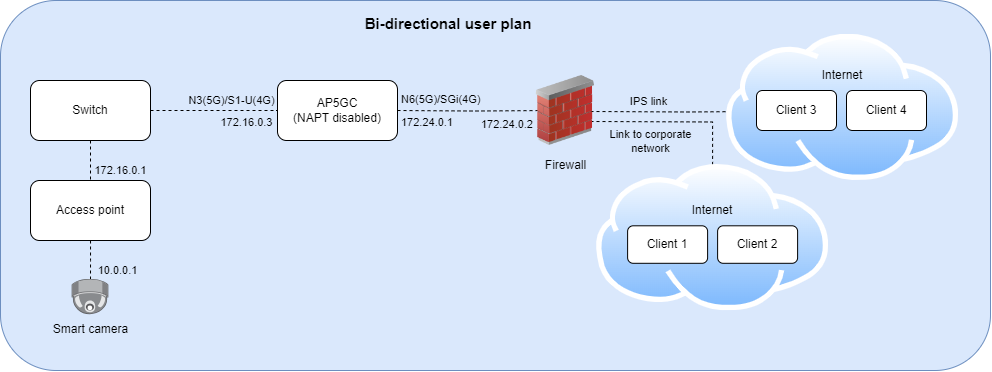

- UE: una fotocamera intelligente accessibile tramite HTTPS. L'UE usa AP5GC per inviare informazioni al server gestito di un operatore.

- Topologia di rete: la rete N6 ha un firewall che la separa dalla rete aziendale sicura e da Internet.

- Requisito: dall'infrastruttura IT dell'operatore è possibile accedere alla smart camera usando HTTPS.

Soluzione

- Distribuire AP5GC con NAPT disabilitato.

- Aggiungere regole al firewall aziendale per consentire il traffico HTTPS dalla rete aziendale all'indirizzo IP della fotocamera intelligente.

- Aggiungere la configurazione di routing al firewall. Inoltrare il traffico destinato all'indirizzo IP della fotocamera intelligente all'indirizzo IP N6 del nome DN assegnato all'UE nella distribuzione AP5GC.

- Verificare i flussi di traffico previsti per le interfacce N3 e N6.

- Acquisire contemporaneamente le acquisizioni di pacchetti nell'interfaccia N3 e N6.

- Controllare il traffico sull'interfaccia N3.

- Controllare l'acquisizione di pacchetti per il traffico previsto che raggiunge l'interfaccia N3 dall'UE.

- Controllare l'acquisizione di pacchetti per il traffico previsto lasciando l'interfaccia N3 verso l'UE.

- Controllare il traffico sull'interfaccia N6.

- Controllare l'acquisizione di pacchetti per il traffico previsto che raggiunge l'interfaccia N6 dall'UE.

- Controllare l'acquisizione di pacchetti per il traffico previsto lasciando l'interfaccia N6 verso l'UE.

- Acquisire pacchetti per verificare che il firewall riceva e invii traffico destinato alla fotocamera intelligente e al dispositivo client.

Risultato

La rete 5G Core privata di Azure può accedere agli indirizzi IP UE dalla rete dati.