Configurare l'autenticazione

Per accedere a un determinato account azure Rendering remoto, i client devono ottenere un token di accesso dal servizio token di sicurezza di Azure Realtà mista. I token ottenuti dal servizio token di sicurezza hanno una durata di 24 ore. I client devono impostare una delle operazioni seguenti per chiamare correttamente le API REST:

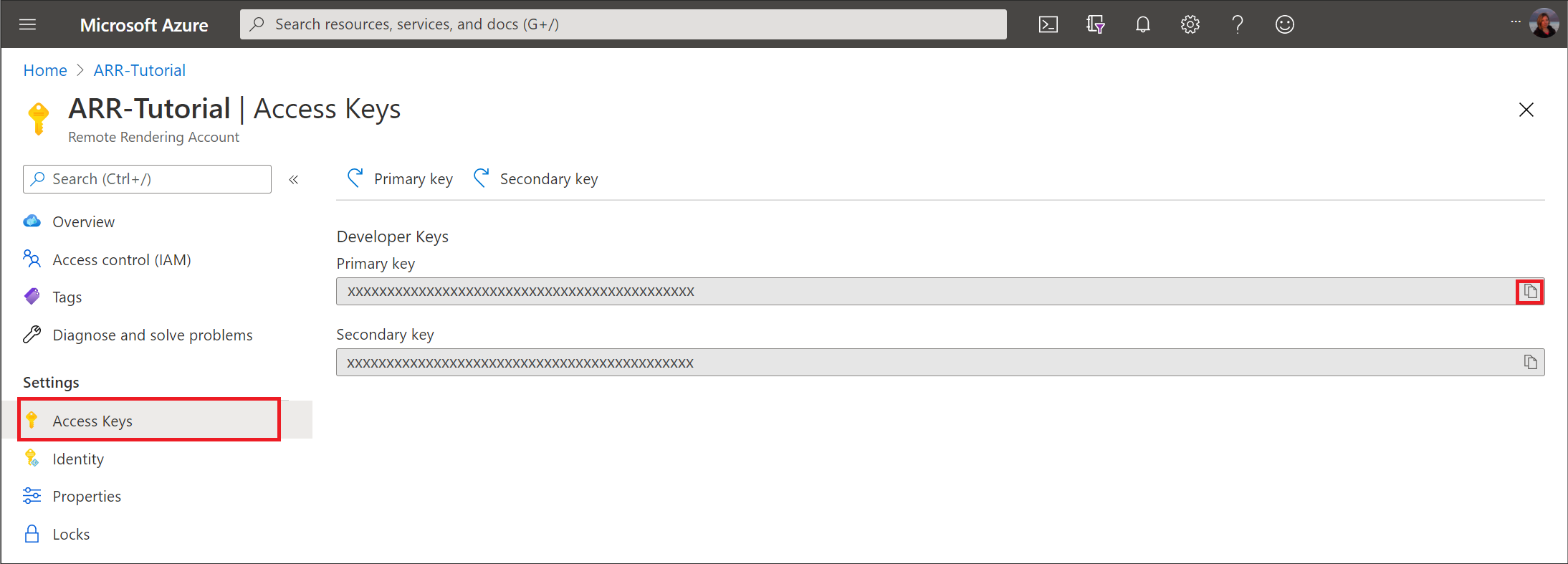

AccountKey: può essere ottenuto nella scheda "Chiavi" per l'account Rendering remoto nel portale di Azure. Le chiavi dell'account sono consigliate solo per lo sviluppo o la creazione di prototipi.

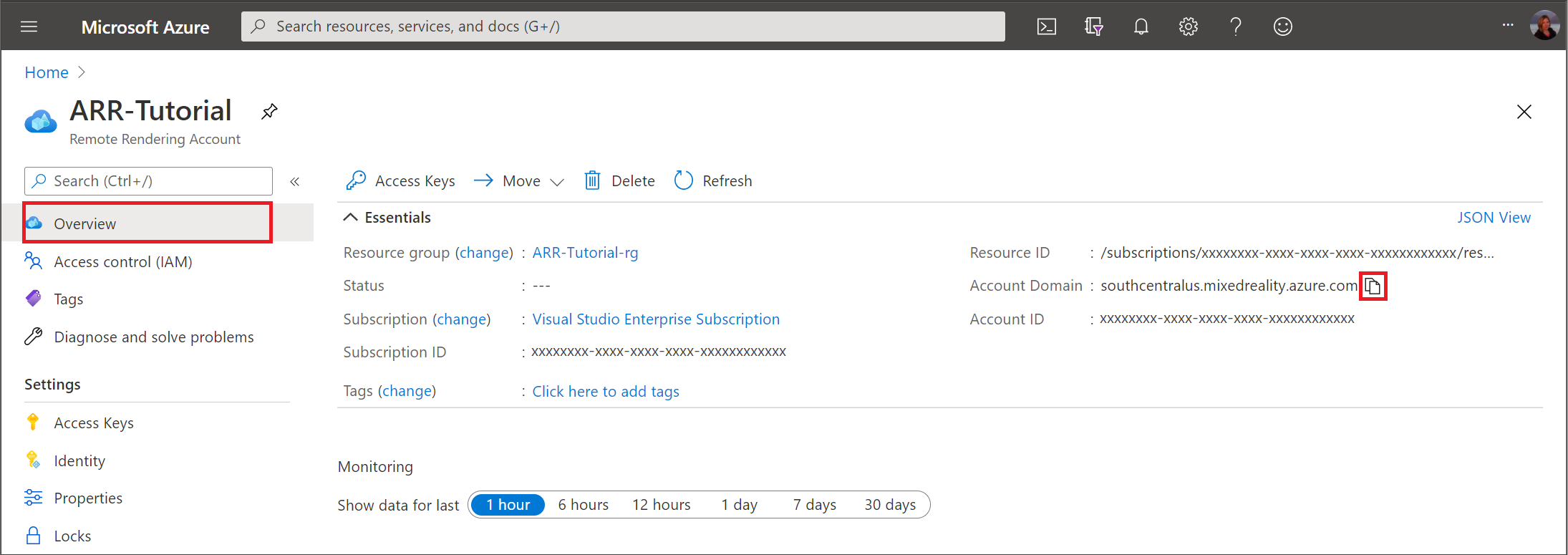

AccountDomain: può essere ottenuto nella scheda "Panoramica" per l'account Rendering remoto nel portale di Azure.

AuthenticationToken: è un token di Microsoft Entra, che può essere ottenuto tramite la libreria MSAL. Sono disponibili più flussi diversi per accettare le credenziali utente e usare tali credenziali per ottenere un token di accesso.

MRAccessToken: è un token MR, che può essere ottenuto da Azure Realtà mista Security Token Service (STS). Recuperato dall'endpoint

https://sts.<accountDomain>usando una chiamata REST simile alla seguente:GET https://sts.southcentralus.mixedreality.azure.com/Accounts/35d830cb-f062-4062-9792-d6316039df56/token HTTP/1.1 Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1Ni<truncated>FL8Hq5aaOqZQnJr1koaQ Host: sts.southcentralus.mixedreality.azure.com Connection: Keep-Alive HTTP/1.1 200 OK Date: Tue, 24 Mar 2020 09:09:00 GMT Content-Type: application/json; charset=utf-8 Content-Length: 1153 Accept: application/json MS-CV: 05JLqWeKFkWpbdY944yl7A.0 {"AccessToken":"eyJhbGciOiJSUzI1<truncated>uLkO2FvA"}Dove l'intestazione authorization è formattata come segue:

Bearer <Azure_AD_token>oBearer <accountId>:<accountKey>. Il primo è preferibile per la sicurezza. Il token restituito da questa chiamata REST è il token di accesso MR.

Autenticazione per le applicazioni distribuite

Le chiavi dell'account sono consigliate per la creazione rapida di prototipi, solo durante lo sviluppo. È consigliabile non spedire l'applicazione all'ambiente di produzione usando una chiave dell'account incorporata. L'approccio consigliato consiste nell'usare un approccio basato sull'autenticazione Microsoft Entra basato sull'utente o sul servizio.

Autenticazione utente di Microsoft Entra

Seguire la procedura per configurare l'autenticazione utente di Microsoft Entra nel portale di Azure.

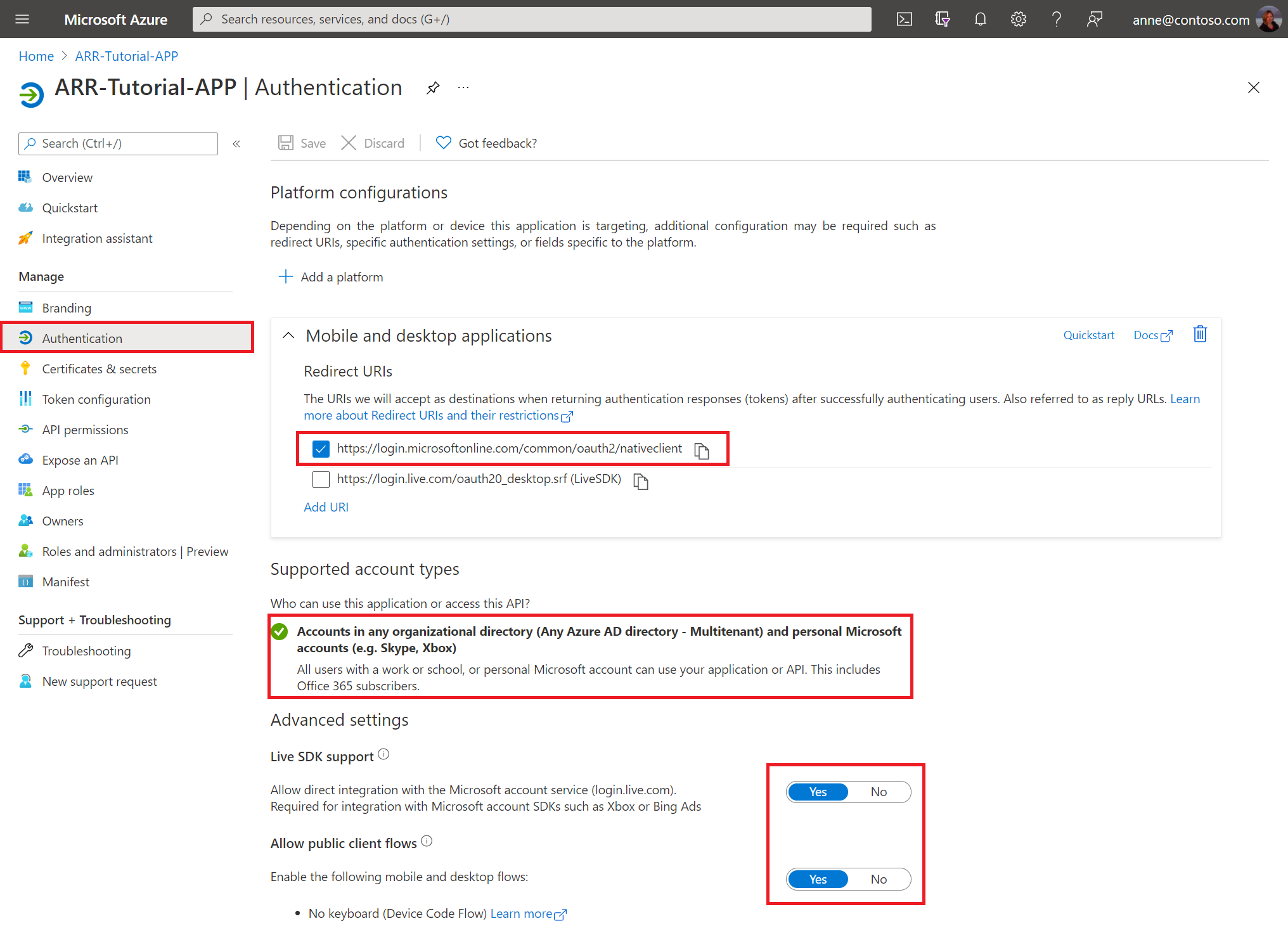

Registrare l'applicazione in Microsoft Entra ID. Durante la registrazione, è necessario determinare se l'applicazione deve essere multi-tenant. Sarà anche necessario specificare gli URL di reindirizzamento consentiti per l'applicazione nel pannello Autenticazione.

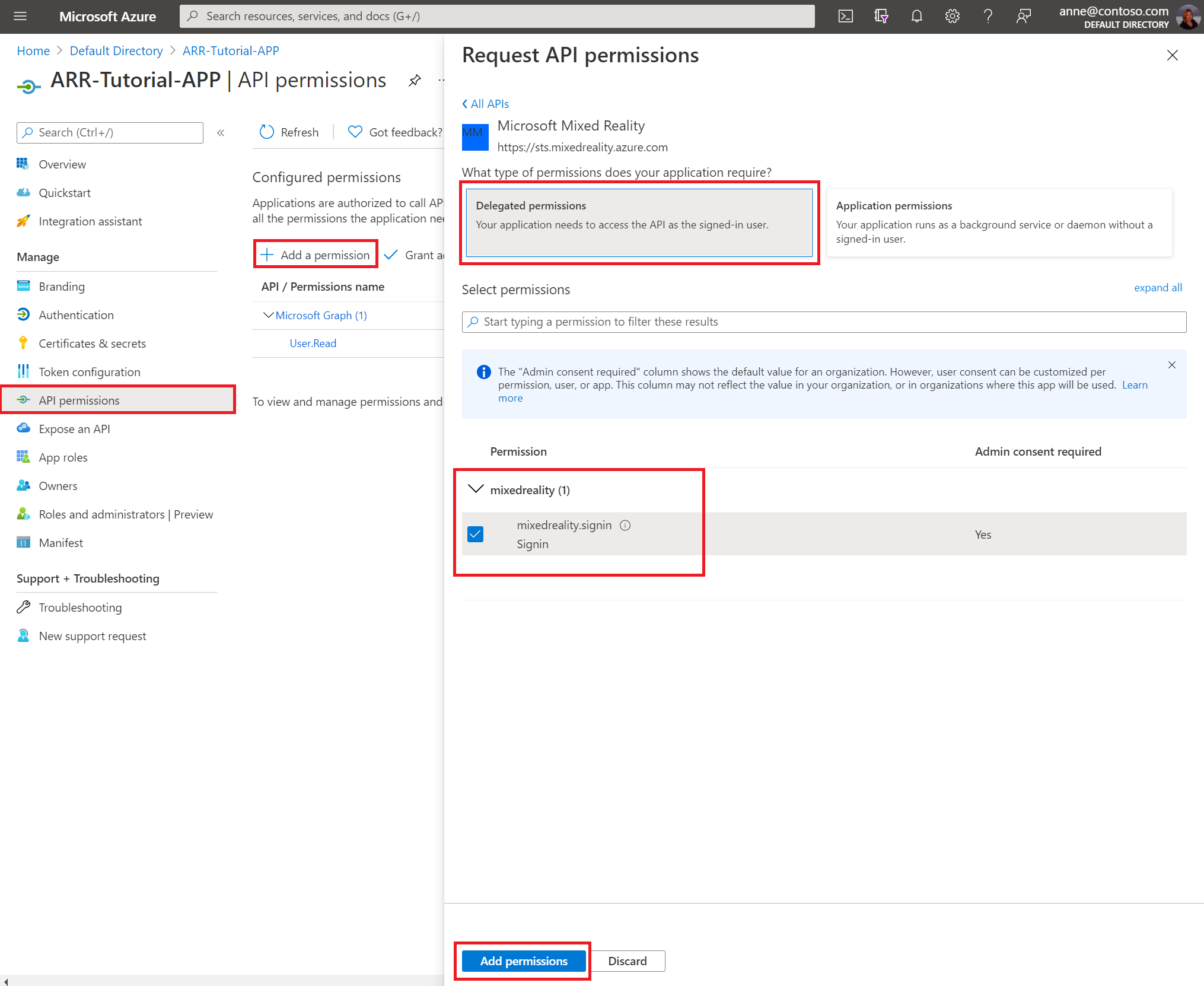

Nella scheda Autorizzazioni API richiedere autorizzazioni delegate per l'ambito mixedreality.signin in mixedreality.

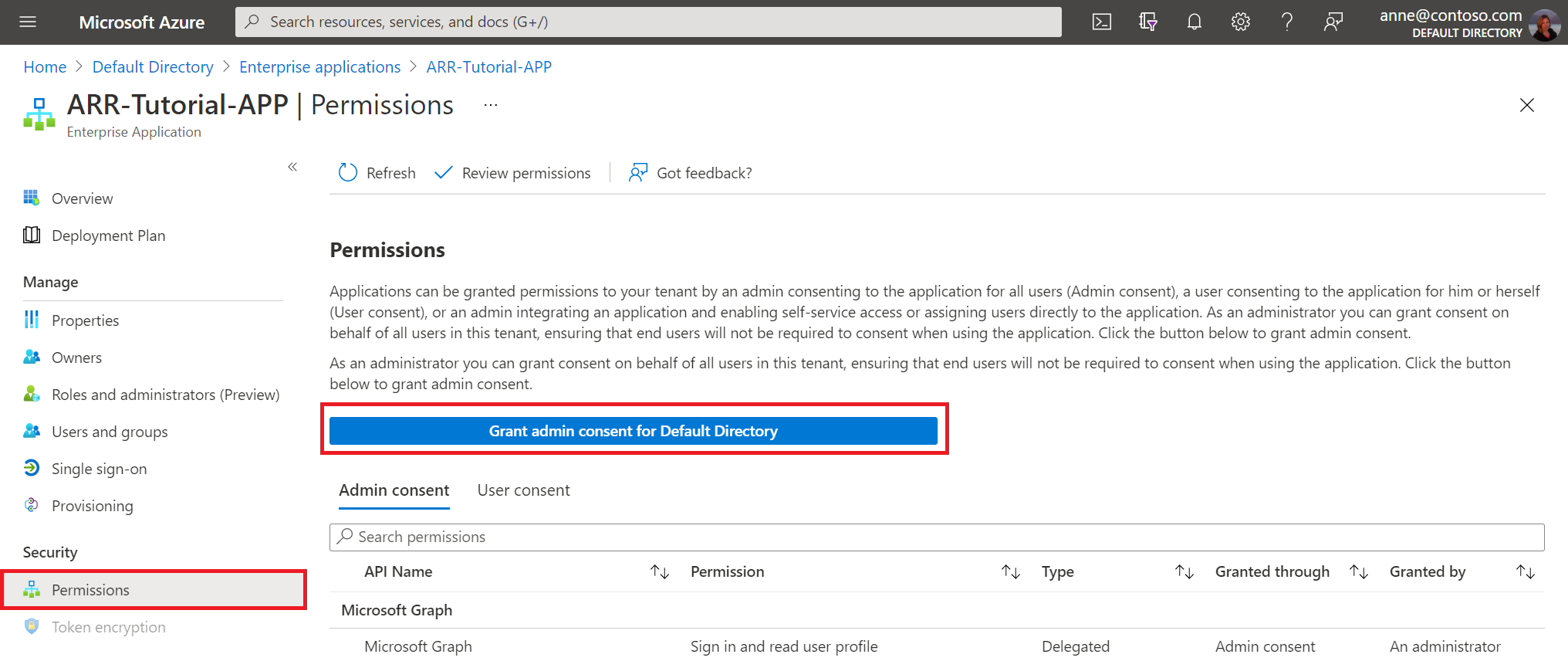

Concedere il consenso amministratore nella scheda Sicurezza -> Autorizzazioni.

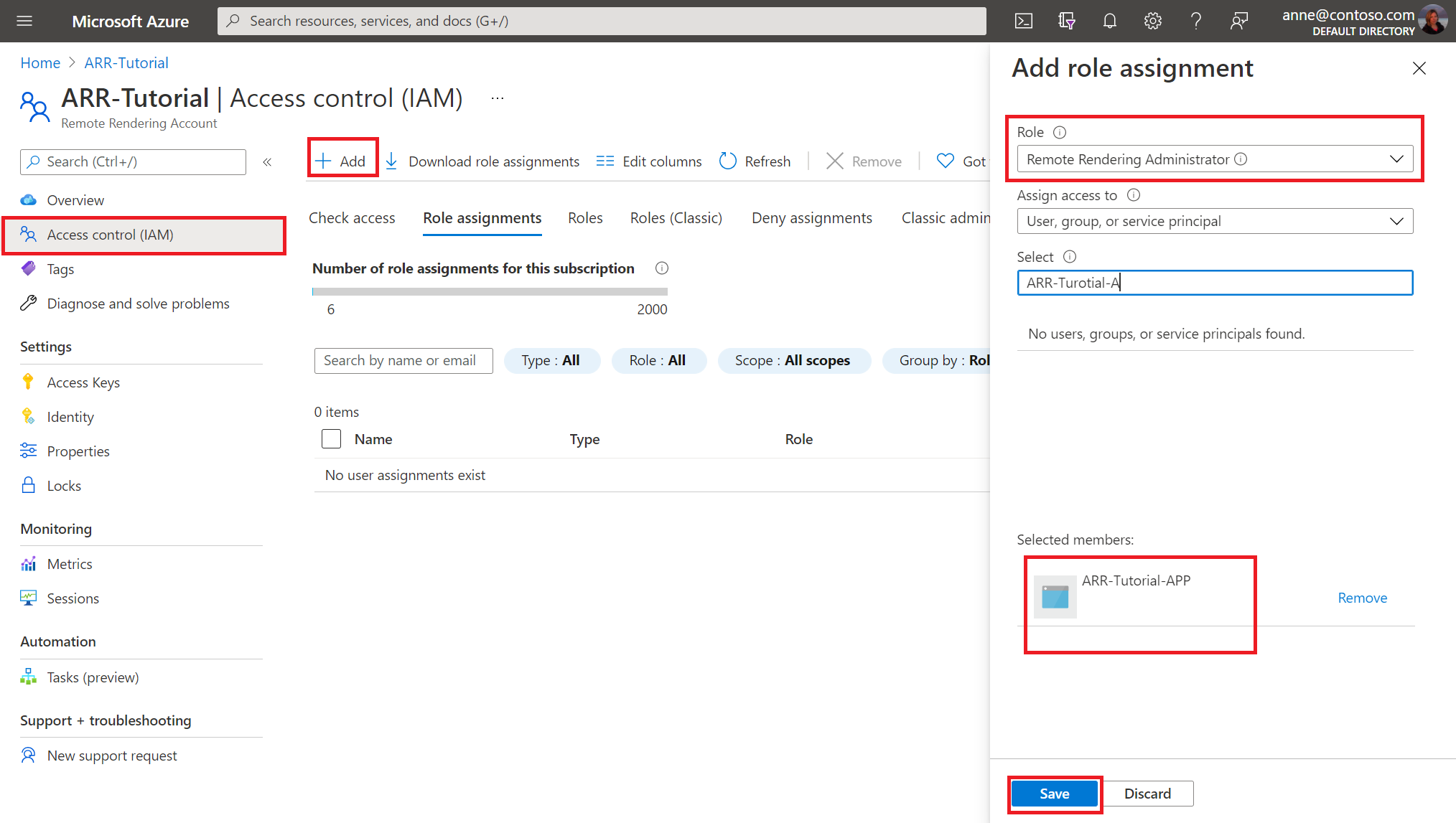

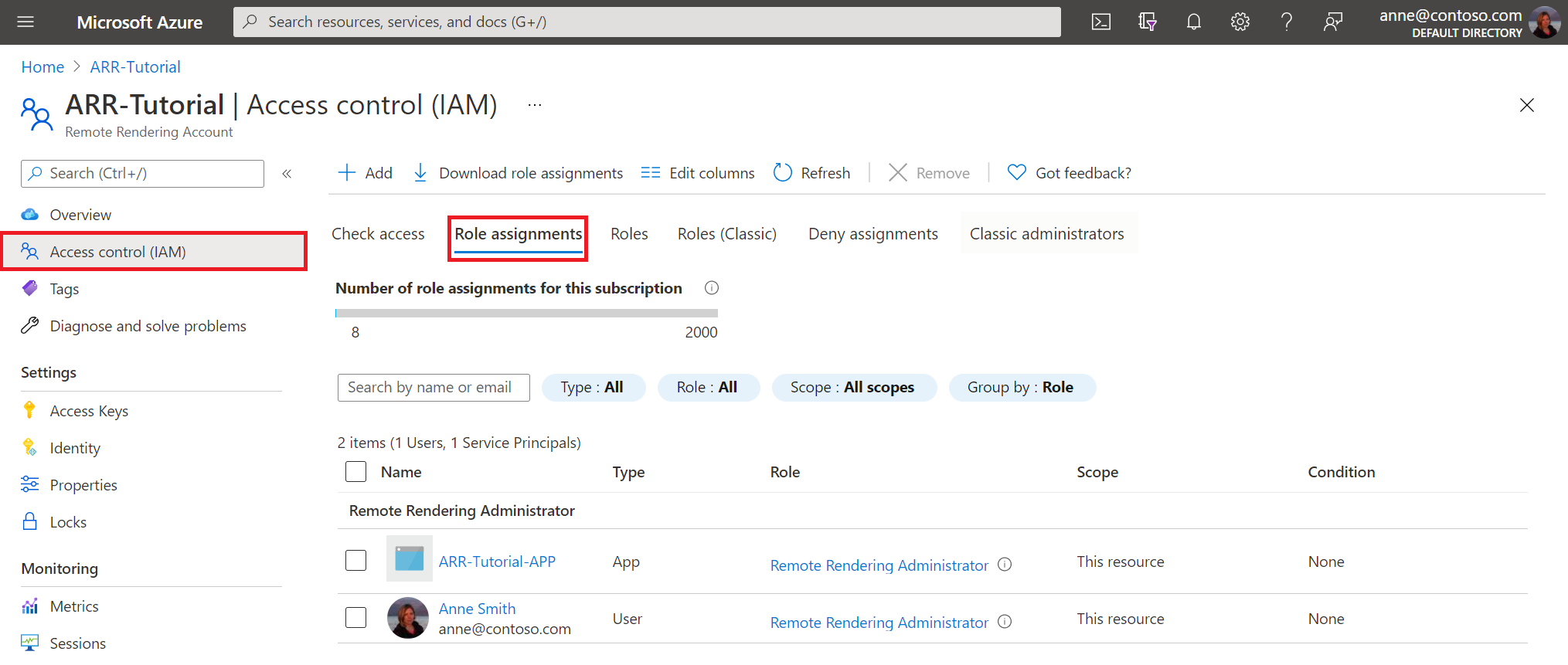

Passare quindi alla risorsa Rendering remoto di Azure. Nel pannello Controllo di accesso concedere i ruoli desiderati per le applicazioni e l'utente, per conto del quale si vogliono usare le autorizzazioni di accesso delegate alla risorsa di Azure Rendering remoto.

Per informazioni sull'uso dell'autenticazione utente di Microsoft Entra nel codice dell'applicazione, vedere l'esercitazione: Protezione di Azure Rendering remoto e archiviazione dei modelli - Autenticazione di Microsoft Entra

Controllo dell'accesso basato sui ruoli di Azure

Per controllare il livello di accesso concesso al servizio, usare i ruoli seguenti quando si concede l'accesso in base al ruolo:

- amministratore Rendering remoto: fornisce agli utenti funzionalità di conversione, gestione di sessioni, rendering e diagnostica per Azure Rendering remoto.

- Rendering remoto Client: offre agli utenti funzionalità di gestione di sessione, rendering e diagnostica per Azure Rendering remoto.