Assegnazioni di ruolo idonee e associate a tempo nel controllo degli accessi in base al ruolo di Azure

Se si dispone di una licenza di Microsoft Entra ID P2 o Microsoft Entra ID Governance, Microsoft Entra Privileged Identity Management (PIM) è integrato nei passaggi di assegnazione dei ruoli. Ad esempio, è possibile assegnare ruoli agli utenti per un periodo di tempo limitato. È anche possibile rendere gli utenti idonei per le assegnazioni di ruolo in modo che debbano attivarsi per usare il ruolo, ad esempio l'approvazione della richiesta. Le assegnazioni di ruolo idonee forniscono l'accesso just-in-time a un ruolo per un periodo di tempo limitato.

Questo articolo descrive l'integrazione del controllo degli accessi in base al ruolo di Azure e di Microsoft Entra Privileged Identity Management (PIM) per creare assegnazioni di ruolo idonee e associate al tempo.

Funzionalità pim

Se si dispone di PIM, è possibile creare assegnazioni di ruolo idonee e associate a tempo usando la pagina Controllo di accesso (IAM) nella portale di Azure. È possibile creare assegnazioni di ruolo idonee per gli utenti, ma non è possibile creare assegnazioni di ruolo idonee per applicazioni, entità servizio o identità gestite perché non possono eseguire i passaggi di attivazione. Nella pagina Controllo di accesso (IAM) è possibile creare assegnazioni di ruolo idonee nell'ambito del gruppo di gestione, della sottoscrizione e del gruppo di risorse, ma non nell'ambito della risorsa.

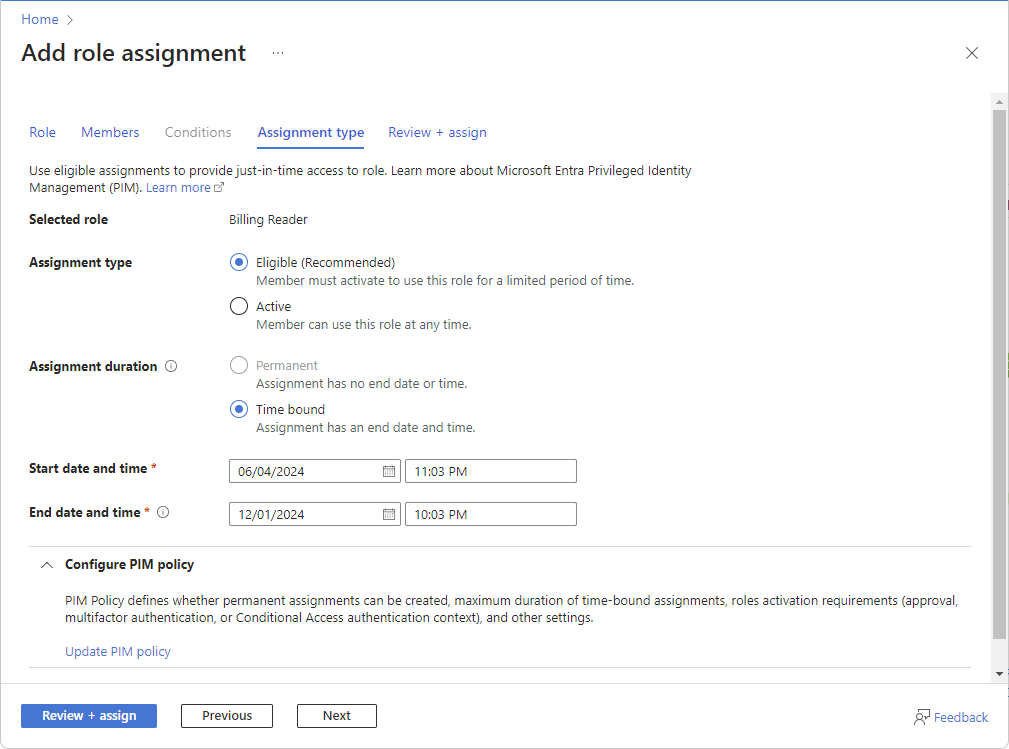

Ecco un esempio della scheda Tipo di assegnazione quando si aggiunge un'assegnazione di ruolo usando la pagina Controllo di accesso (IAM). Questa funzionalità viene distribuita in fasi, quindi potrebbe non essere ancora disponibile nel proprio tenant o l'interfaccia in uso potrebbe avere un aspetto diverso.

Le opzioni del tipo di assegnazione disponibili possono variare in base al criterio PIM. Il criterio PIM definisce ad esempio se è possibile creare assegnazioni permanenti, la durata massima per le assegnazioni con vincoli di tempo, i requisiti di attivazione dei ruoli (approvazione, autenticazione a più fattori o contesto di autenticazione dell'accesso condizionale) e altre impostazioni. Per altre informazioni, vedere Configurare le impostazioni dei ruoli delle risorse di Azure in Privileged Identity Management.

Gli utenti con assegnazioni idonee e/o con vincoli di tempo devono avere una licenza valida. Se non si vuole usare la funzionalità PIM, selezionare il tipo di assegnazione Disponibile e le opzioni di durata dell'assegnazione Permanente. Queste impostazioni creano un'assegnazione di ruolo in cui l'entità di sicurezza ha sempre le autorizzazioni nel ruolo.

Per comprendere meglio PIM, è consigliabile rivedere i termini seguenti.

| Termine o concetto | Categoria di assegnazione di ruolo | Descrizione |

|---|---|---|

| idoneo | Type | Un'assegnazione di ruolo che richiede a un utente di eseguire una o più azioni per usare il ruolo. Se un utente è stato reso idoneo per un ruolo, potrà attivare il ruolo quando avrà bisogno di svolgere le attività con privilegi. Non esiste alcuna differenza sostanziale tra l'accesso concesso a un utente con l'assegnazione permanente e quello con l'assegnazione di idoneità al ruolo. L'unica differenza è che alcuni utenti non necessitano dell'accesso continuo. |

| active | Type | Un'assegnazione di ruolo che non richiede a un utente di eseguire alcuna azione per usare il ruolo. Gli utenti con questo tipo di assegnazione hanno i privilegi assegnati al ruolo. |

| activate | Il processo di esecuzione di una o più azioni per usare un ruolo per cui un utente è idoneo. Le azioni possono includere l'esecuzione di un controllo di autenticazione a più fattori (MFA), l'indicazione di una giustificazione aziendale o la richiesta di approvazione da responsabili approvazione designati. | |

| idonea permanente | Durata | Un'assegnazione di ruolo in cui un utente è sempre idoneo ad attivare il ruolo. |

| attiva permanente | Durata | Un'assegnazione di ruolo in cui un utente può sempre usare il ruolo senza eseguire alcuna azione. |

| idoneo con vincoli di tempo | Durata | Un'assegnazione di ruolo in cui un utente è idoneo per attivare il ruolo solo nel periodo di tempo tra una data di inizio e una data di fine. |

| attivo con vincoli di tempo | Durata | Assegnazione di ruolo in cui un utente può usare il ruolo solo nel periodo di tempo tra una data di inizio e una data di fine. |

| accesso JIT (Just-In-Time) | Un modello in base al quale gli utenti ricevono autorizzazioni temporanee per eseguire attività con privilegi, che impedisce a utenti non autorizzati o malintenzionati di ottenere l'accesso dopo la scadenza delle autorizzazioni. L'accesso viene concesso solo quando l'utente ne ha necessità. | |

| principio di accesso con privilegi minimi | Procedura consigliata per la sicurezza in base a cui a ogni utente vengono assegnati solo i privilegi minimi necessari per eseguire le attività che è autorizzato a svolgere. Ciò consente di ridurre al minimo il numero di amministratori globali usando in alternativa ruoli di amministratore specifici per determinati scenari. |

Per altre informazioni, vedere Che cos'è Microsoft Entra Privileged Identity Management?.

Come elencare le assegnazioni di ruolo idonee e associate al tempo

Per visualizzare gli utenti che usano la funzionalità PIM, ecco le opzioni per elencare le assegnazioni di ruolo idonee e associate al tempo.

Opzione 1: Elencare usando il portale di Azure

Accedere al portale di Azure, aprire la pagina Controllo di accesso (IAM) e selezionare la scheda Assegnazioni di ruolo.

Filtrare le assegnazioni di ruolo idonee e associate al tempo.

È possibile raggruppare e ordinare in base allo stato e cercare assegnazioni di ruolo che non sono il tipo permanente Attivo.

Opzione 2: Elencare con PowerShell

Non esiste un singolo comando di PowerShell in grado di elencare le assegnazioni di ruolo idonee e attive. Per elencare le assegnazioni di ruolo idonee, usare il comando Get-AzRoleEligibilitySchedule . Per elencare le assegnazioni di ruolo attive, usare il comando Get-AzRoleAssignmentSchedule .

Questo esempio illustra come elencare le assegnazioni di ruolo idonee e associate a tempo in una sottoscrizione, che include questi tipi di assegnazione di ruolo:

- Idoneo permanente

- Limite di tempo idoneo

- Limite di tempo attivo

Il Where-Object comando filtra le assegnazioni di ruolo permanenti attive disponibili con la funzionalità controllo degli accessi in base al ruolo di Azure senza PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Per informazioni su come vengono costruiti gli ambiti, vedere Informazioni sull'ambito per il controllo degli accessi in base al ruolo di Azure.

Come convertire le assegnazioni di ruolo idonee e associate a tempo in permanente attivo

Se l'organizzazione ha motivi di processo o conformità per limitare l'uso di PIM, di seguito sono riportate le opzioni per convertire queste assegnazioni di ruolo in permanenti attive.

Opzione 1: Convertire usando il portale di Azure

Nella portale di Azure, nella scheda Assegnazioni di ruolo e nella colonna Stato selezionare i collegamenti permanenti idonei, associati a tempo idoneo e associato a tempo attivo per ogni assegnazione di ruolo che si vuole convertire.

Nel riquadro Modifica assegnazione selezionare Attivo per il tipo di assegnazione e Permanente per la durata dell'assegnazione.

Per altre informazioni, vedere Modificare l'assegnazione.

Al termine, seleziona Salva.

L'elaborazione degli aggiornamenti potrebbe richiedere tempo e riflettersi nel portale.

Ripetere questi passaggi per tutte le assegnazioni di ruolo in ambiti gruppo di gestione, sottoscrizione e gruppo di risorse da convertire.

Se sono presenti assegnazioni di ruolo nell'ambito delle risorse da convertire, è necessario apportare modifiche direttamente in PIM.

Opzione 2: Convertire con PowerShell

Non esiste un comando o un'API per convertire direttamente le assegnazioni di ruolo in uno stato o un tipo diverso, quindi è possibile seguire questi passaggi.

Importante

La rimozione delle assegnazioni di ruolo può potenzialmente causare interruzioni nell'ambiente. Assicurarsi di comprendere l'impatto prima di eseguire questi passaggi.

Recuperare e salvare l'elenco di tutte le assegnazioni di ruolo idonee e associate a tempo in una posizione sicura per evitare la perdita di dati.

Importante

È importante salvare l'elenco delle assegnazioni di ruolo idonee e associate al tempo perché questi passaggi richiedono la rimozione di queste assegnazioni di ruolo prima di creare le stesse assegnazioni di ruolo come permanenti attive.

Usare il comando New-AzRoleEligibilityScheduleRequest per rimuovere le assegnazioni di ruolo idonee.

Questo esempio illustra come rimuovere un'assegnazione di ruolo idonea.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUsare il comando New-AzRoleAssignmentScheduleRequest per rimuovere le assegnazioni di ruolo associate al tempo attivo.

In questo esempio viene illustrato come rimuovere un'assegnazione di ruolo associata a tempo attiva.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUsare il comando Get-AzRoleAssignment per verificare la presenza di un'assegnazione di ruolo esistente e usare il comando New-AzRoleAssignment per creare un'assegnazione di ruolo permanente attiva con Il controllo degli accessi in base al ruolo di Azure per ogni assegnazione di ruolo idonea e associata a tempo.

Questo esempio illustra come verificare la presenza di un'assegnazione di ruolo esistente e creare un'assegnazione di ruolo permanente attiva con il controllo degli accessi in base al ruolo di Azure.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Come limitare la creazione di assegnazioni di ruolo idonee o associate a tempo

Se l'organizzazione ha motivi di processo o conformità per limitare l'uso di PIM, è possibile usare Criteri di Azure per limitare la creazione di assegnazioni di ruolo idonee o associate a tempo. Per altre informazioni, vedere Informazioni su Criteri di Azure.

Ecco un criterio di esempio che limita la creazione di assegnazioni di ruolo idonee e associate a tempo, ad eccezione di un elenco specifico di identità. È possibile aggiungere parametri e controlli aggiuntivi per altre condizioni consentite.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Per informazioni sulle proprietà delle risorse PIM, vedere la documentazione dell'API REST seguente:

Per informazioni su come assegnare un Criteri di Azure con parametri, vedere Esercitazione: Creare e gestire criteri per applicare la conformità.