Protezione dalle minacce per Azure

Azure offre funzionalità di protezione dalle minacce integrate tramite servizi come Microsoft Entra ID, i log di Monitoraggio di Azure e Microsoft Defender per il cloud. Questa raccolta di servizi e funzionalità di sicurezza offre un modo semplice e veloce per comprendere ciò che accade all'interno delle distribuzioni di Azure.

Azure offre una vasta gamma di opzioni per configurare e personalizzare la sicurezza e soddisfare i requisiti delle distribuzioni di app. Questo articolo illustra come soddisfare questi requisiti.

Microsoft Entra ID Protection

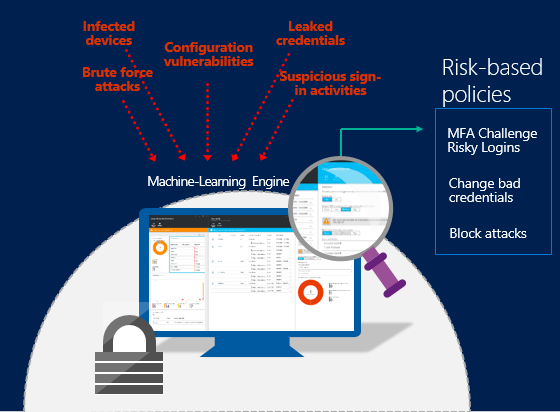

Microsoft Entra ID Protection è una funzionalità di Microsoft Entra ID P2 che offre una panoramica dei rilevamenti dei rischi e delle potenziali vulnerabilità che possono interessare le identità dell'organizzazione. Identity Protection si avvale delle funzionalità di rilevamento anomalie di Microsoft Entra, che sono disponibili tramite i report di Anomalie dell'attività di Microsoft Entra, e introduce nuovi tipi di rilevamento di rischi che consentono di rilevare le anomalie in tempo reale.

Identity Protection usa l'euristica e algoritmi di apprendimento automatico adattivi per individuare anomalie e rilevamenti di rischi che possono indicare la compromissione di un'identità. Sulla base di tali dati, Identity Protection genera report e avvisi che consentono di analizzare i rilevamenti di rischi e adottare le azioni di correzione o mitigazione appropriate.

Funzionalità di Identity Protection

Microsoft Entra ID Protection è ben più di un semplice strumento di monitoraggio e reporting. Per proteggere le identità dell'organizzazione, è possibile configurare criteri basati sul rischio che rispondano automaticamente ai problemi rilevati quando viene raggiunto un livello di rischio specificato. Questi criteri, con altri controlli di accesso condizionale forniti da Microsoft Entra ID e da EMS, possono eseguire il blocco automatico o avviare azioni di correzione adattive, incluse la reimpostazione della password e l'applicazione dell'autenticazione a più fattori.

Di seguito sono riportati esempi di alcuni dei modi in cui Azure Identity Protection consente di proteggere gli account e le identità:

Rilevamento di rischi e di account rischiosi

- Rilevamento di sei tipi di rischi tramite regole euristiche e apprendimento automatico.

- Calcolo dei livelli di rischio utente.

- Raccomandazioni personalizzate per migliorare il comportamento di sicurezza in generale evidenziando le vulnerabilità.

Analisi dei rilevamenti di rischi

- Invio di notifiche per ogni rilevamento di rischi.

- Analisi dei rilevamenti di rischi con informazioni pertinenti e contestuali.

- Flussi di lavoro di base per tenere traccia delle analisi.

- Accesso semplificato ad azioni di correzione come la reimpostazione della password.

Criteri di accesso condizionale basati sul rischio

- Mitigazione degli accessi rischiosi con il blocco degli accessi o le richieste di autenticazione a più fattori.

- Blocco o protezione degli account utente rischiosi.

- Richiedere la registrazione degli utenti per l'autenticazione a più fattori.

Gestione delle identità con privilegi di Microsoft Entra

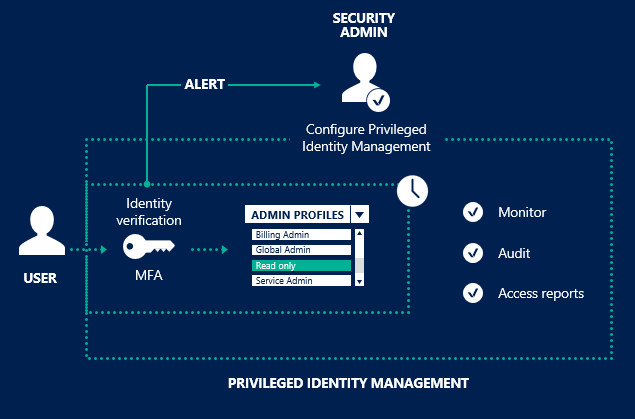

Con Microsoft Entra Privileged Identity Management (PIM) è possibile gestire, controllare e monitorare l'accesso all'interno dell'organizzazione. Questa funzionalità include l'accesso alle risorse in Microsoft Entra ID e altri servizi online Microsoft, ad esempio Microsoft 365 o Microsoft Intune.

PIM consente di:

Ricevere avvisi e report sugli amministratori di Microsoft Entra e accesso just-in-time (JIT) come amministratore ai Microsoft Online Services, ad esempio Microsoft 365 e Intune.

Ottenere report sulla cronologia degli accessi degli amministratori e sulle modifiche alle assegnazioni degli amministratori.

Ricevere avvisi relativi all'accesso a un ruolo con privilegi.

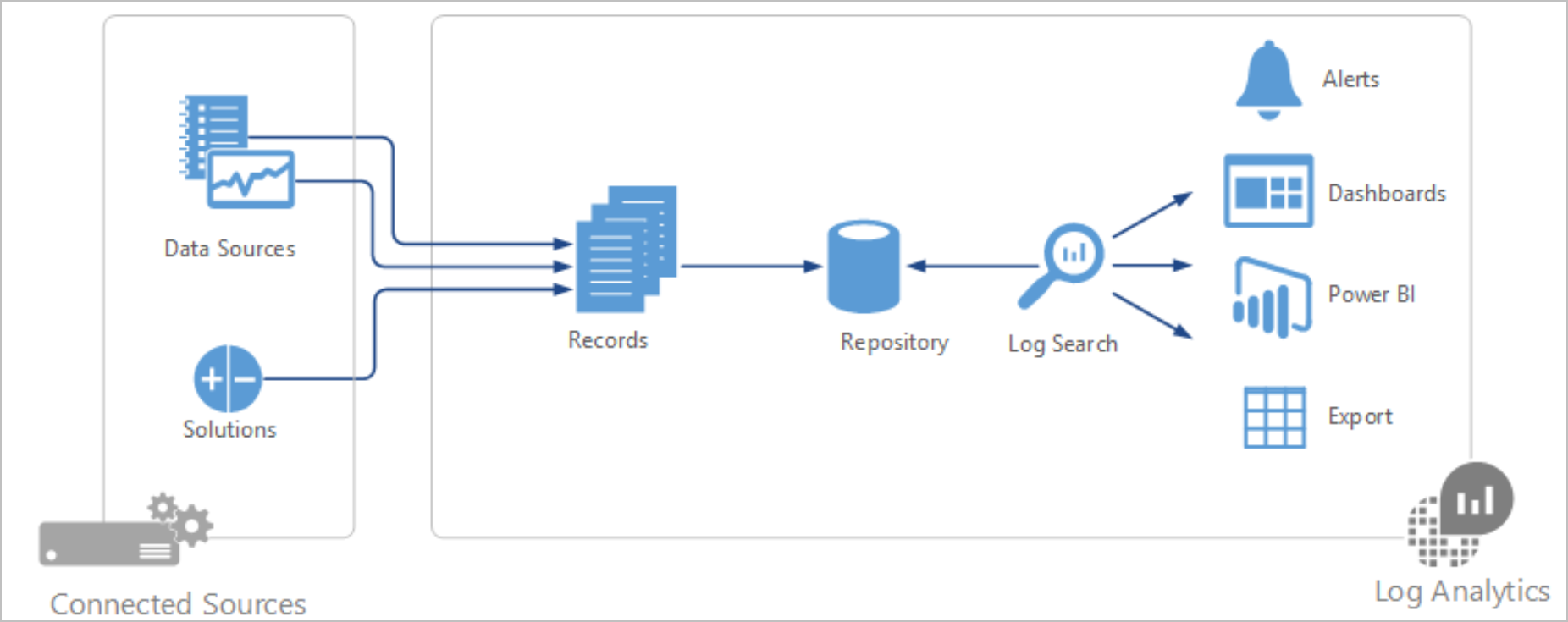

Log di Monitoraggio di Azure

I log di Monitoraggio di Azure sono una soluzione di gestione IT basata sul cloud che consente di gestire e proteggere l'infrastruttura locale e cloud. Poiché i log di Monitoraggio di Azure vengono implementati come servizio basato sul cloud, è possibile renderli operativi rapidamente con un investimento minimo nei servizi di infrastruttura. Le nuove funzionalità di sicurezza sono disponibili automaticamente, evitando così i costi di manutenzione e aggiornamento continui.

Approccio olistico a sicurezza e conformità

Microsoft Defender per il cloud offre un quadro completo della postura della sicurezza IT dell'organizzazione con query di ricerca predefinite per i problemi rilevanti che richiedono l'attenzione dell'utente. Fornire una visione generale lo stato di sicurezza dei computer. Consente anche di visualizzare tutti gli eventi delle ultime 24 ore, di 7 giorni o di qualsiasi altro intervallo di tempo personalizzato.

I log di Monitoraggio di Azure consentono di comprendere rapidamente e facilmente l'approccio complessivo alla sicurezza di qualsiasi ambiente, tutto nel contesto delle operazioni IT, tra cui la valutazione dell'aggiornamento software, la valutazione antimalware e le linee di base di configurazione. I dati del log di sicurezza sono facilmente accessibili per semplificare i processi di controllo di sicurezza e conformità.

Informazioni dettagliate e analisi

Al centro dei log di Monitoraggio di Azure si trova il repository, ospitato da Azure.

I dati vengono raccolti nel repository da origini connesse configurando le origini dati e aggiungendo soluzioni alla sottoscrizione.

Origini dati e soluzioni creano tipi di record distinti con il proprio set di proprietà, ma è comunque possibile analizzarli insieme nelle query al repository. Questa funzionalità consente di usare gli stessi strumenti e metodi per lavorare con diversi tipi di dati raccolti da diverse origini.

La maggior parte delle interazioni con i log di Monitoraggio di Azure avviene attraverso il portale di Azure che viene eseguito in qualsiasi browser e consente all'utente l'accesso alle impostazioni e a più strumenti di configurazione per analizzare e agire in base ai dati raccolti. Nel portale è possibile usare:

- Ricerche nei log in cui si creano query per analizzare i dati raccolti.

- Dashboard, che è possibile personalizzare con rappresentazioni grafiche delle ricerche più importanti.

- Soluzioni, che forniscono ulteriori funzionalità e strumenti di analisi.

Le soluzioni aggiungono funzionalità ai log di Monitoraggio di Azure. Vengono eseguite principalmente nel cloud e offrono un'analisi dei dati raccolti nel repository di analisi dei log. Le soluzioni possono anche definire nuovi tipi di record da raccogliere, che possono essere analizzati con ricerche di log o con l'interfaccia utente aggiuntiva offerta dalla soluzione nel dashboard di analisi dei log.

Defender per il cloud è un esempio di questo tipo di soluzioni.

Automazione e controllo: avvisi di deviazione dalla configurazione di sicurezza

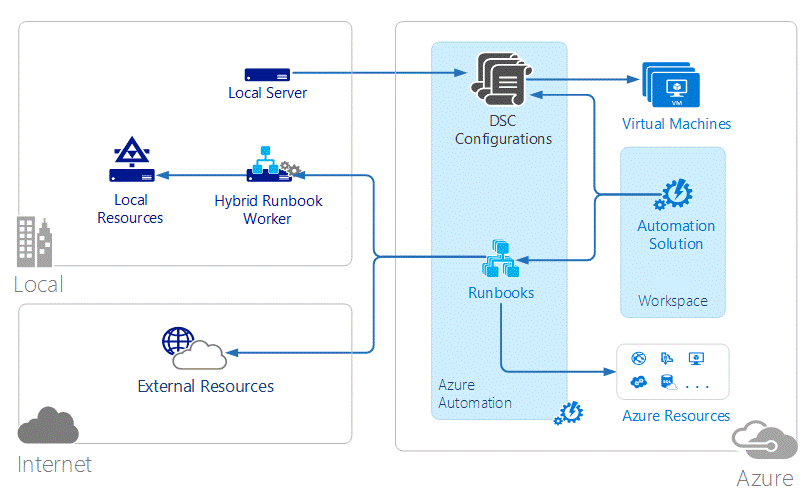

Automazione di Azure consente di automatizzare i processi amministrativi con runbook basati su PowerShell ed eseguiti nel cloud. I runbook possono inoltre essere eseguiti in un server nel data center locale per gestire le risorse locali. Automazione di Azure consente la gestione della configurazione con Configurazione dello stato desiderato (DSC) di PowerShell.

È possibile creare e gestire risorse DSC ospitate in Azure e applicarle a sistemi cloud e locali. In questo modo, è possibile definire e implementare automaticamente la loro configurazione o ricevere report sulle deviazioni per garantire che le configurazioni di sicurezza restino all'interno dei criteri.

Microsoft Defender for Cloud

Microsoft Defender per il cloud consente di proteggere l’ambiente cloud ibrido. Eseguendo valutazioni continue della sicurezza delle risorse connesse, è in grado di fornire raccomandazioni dettagliate sulla sicurezza per le vulnerabilità individuate.

Le raccomandazioni di Defender per il cloud sono basate su Microsoft Cloud Security Benchmark, il set di linee guida specifiche di Azure create da Microsoft per le procedure consigliate per la sicurezza e la conformità basate su framework di conformità comuni. Questo benchmark ampiamente rispettato si basa sui controlli del Center for Internet Security (CIS) e del National Institute of Standards and Technology (NIST) ed è incentrato in particolare sulla sicurezza basata sul cloud.

L'abilitazione delle funzionalità di sicurezza avanzate di Defender per il cloud offre una protezione avanzata e intelligente delle risorse e dei carichi di lavoro ibridi e multicloud di Azure. Per altre informazioni, vedere Funzionalità di sicurezza avanzate di Microsoft Defender per il cloud.

Il dashboard di protezione dei carichi di lavoro in Defender per il cloud offre visibilità e controllo delle funzionalità di protezione dei carichi di lavoro cloud per l'ambiente in uso grazie alla gamma di piani di Microsoft Defender:

Suggerimento

Per altre informazioni sulle sezioni numerate, vedere Dashboard di protezione dei carichi di lavoro.

I ricercatori Microsoft nell'ambito della sicurezza sono costantemente impegnati nella ricerca delle minacce. Hanno accesso a un ampio set di dati di telemetria acquisiti grazie alla presenza globale di Microsoft nel cloud e in locale. Questa raccolta di set di dati di vasta portata e diversificata consente a Microsoft di individuare nuovi modelli di attacco e tendenze nei propri prodotti consumer e aziendali locali, nonché nei servizi online.

Di conseguenza, Defender per il cloud può aggiornare rapidamente gli algoritmi di rilevamento a fronte del rilascio di exploit nuovi e sofisticati da parte di utenti malintenzionati. Questo approccio consente di tenere il passo con un ambiente caratterizzato da minacce in rapida evoluzione.

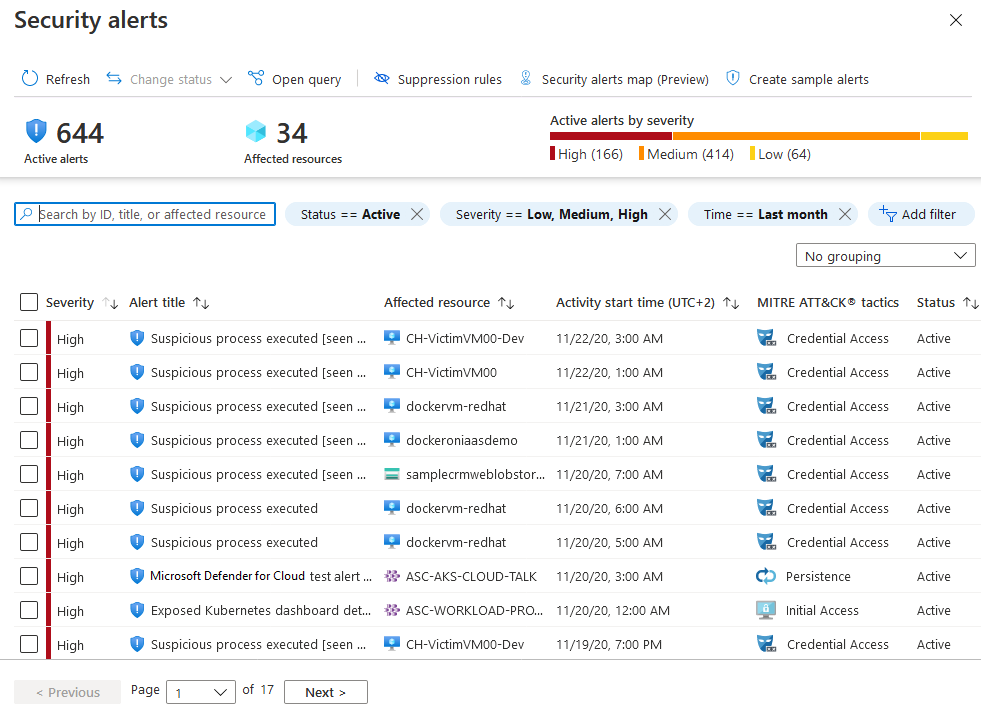

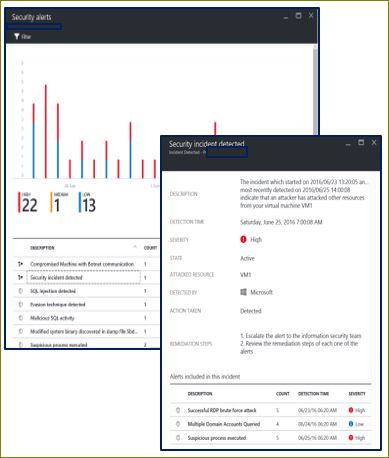

Microsoft Defender per il cloud raccoglie automaticamente informazioni sulla sicurezza dalle risorse, dalla rete e dalle soluzioni dei partner connessi. Per identificare le minacce, analizza queste informazioni, correlando quelle raccolte da più origini.

Gli avvisi di sicurezza sono classificati in ordine di priorità in Defender per il cloud insieme a consigli su come su correggere la minaccia.

Defender per il cloud si avvale di analisi della sicurezza avanzate, che vanno ben oltre gli approcci basati sulle firme. Vengono utilizzate innovazioni in dati di grandi dimensioni e tecnologie di Machine Learning per valutare eventi nell'intera infrastruttura cloud. Gli strumenti di analisi avanzati sono in grado di rilevare minacce altrimenti impossibili da identificare mediante approcci manuali e la previsione dell'evoluzione di attacchi. Questi tipi di analisi di sicurezza sono illustrate nelle sezioni successive.

Intelligence per le minacce

Microsoft ha accesso a un'enorme quantità di dati di intelligence per le minacce globali.

Il flusso di dati di telemetria proviene da più origini, come Azure, Microsoft 365, Microsoft CRM Online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) e Microsoft Security Response Center (MSRC).

I ricercatori ricevono anche informazioni di intelligence per le minacce condivise tra i principali provider di servizi cloud e sottoscrivono i feed di terze parti di intelligence per le minacce. Microsoft Defender per il cloud usa queste informazioni per avvisare gli utenti nel caso di minacce provenienti da attori dannosi noti. Alcuni esempi includono:

Uso della potenza del Machine Learning: Microsoft Defender per il cloud ha accesso a una grande quantità di dati sulle attività di rete nel cloud, che può usare per rilevare le minacce alle distribuzioni di Azure.

Rilevamento di attacchi di forza bruta: Machine Learning viene usato per creare un modello cronologico dei tentativi di accesso remoto, che consente di rilevare gli attacchi di forza bruta contro porte SQL, Remote Desktop Protocol (RDP) e Secure Shell (SSH).

Rilevamento di attacchi DDoS in uscita e Botnet: un obiettivo comune agli attacchi alle risorse cloud è sfruttare la potenza di calcolo di queste risorse per eseguire altri attacchi.

Nuovi server e macchine virtuali per l'analisi del comportamento: se una macchina virtuale o un server viene compromesso, gli utenti malintenzionati usano un'ampia gamma di tecniche per eseguire codice dannoso in tale sistema evitando il rilevamento, garantendo la persistenza e contrastando i controlli di sicurezza.

Rilevamento delle minacce per il database SQL di Azure: il rilevamento delle minacce per il database di SQL Azure identifica le attività di database anomale che indicano tentativi insoliti e potenzialmente dannosi di accedere ai database o sfruttarli.

Analisi comportamentale

L'analisi del comportamento è una tecnica che analizza e confronta i dati con una raccolta di modelli noti. Tuttavia, questi modelli non sono semplici firme. Sono determinati usando algoritmi di Machine Learning complessi che vengono applicati a set di dati di grandi dimensioni.

I criteri sono anche definiti tramite l'attento esame di comportamenti dannosi da parte di analisti esperti. Microsoft Defender for Cloud può usare le analisi del comportamento per identificare le risorse compromesse in base all'analisi dei log delle macchine virtuali, dei dispositivi di rete virtuale, dell'infrastruttura, nonché dei dump di arresto anomalo del sistema e di altre origini.

Esiste inoltre una correlazione dei criteri con altri segnali per verificare la presenza di elementi a riprova di una campagna su larga scala. La correlazione consente di identificare gli eventi che risultano coerenti con gli indicatori di violazione stabiliti.

Alcuni esempi includono:

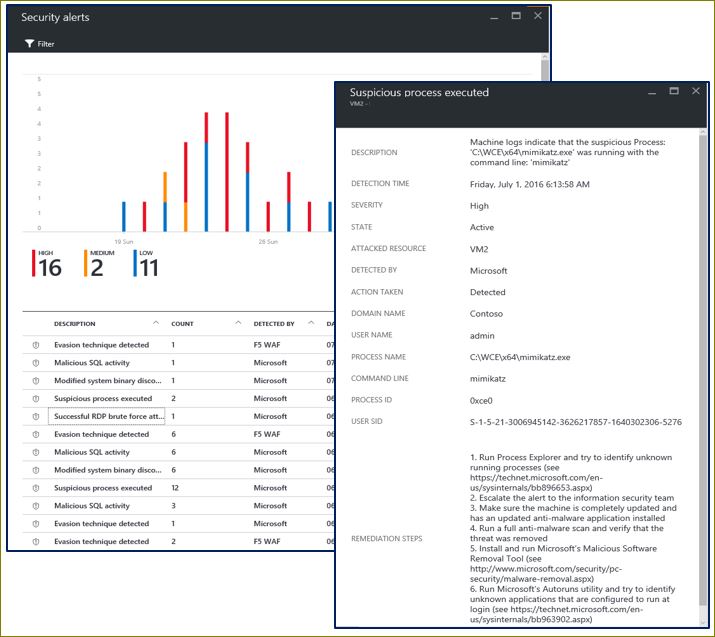

Esecuzione di processi sospetti: gli utenti malintenzionati usano diverse tecniche per eseguire software dannoso senza che venga rilevato. Ad esempio, un utente malintenzionato potrebbe assegnare al malware gli stessi nomi di file di sistema legittimi, inserendo però questi file in percorsi alternativi, usare un nome simile a quello di un file innocuo o mascherare la vera estensione del file. I modelli di Defender per il cloud elaborano i comportamenti e monitorano l'esecuzione dei processi per rilevare outlier come questi.

Malware nascosto e tentativi di exploit: il malware sofisticato può eludere i prodotti antimalware tradizionali, non scrivendo mai su disco o crittografando i componenti software archiviati su disco. Tuttavia, il malware può essere rilevato tramite l'analisi della memoria, perché per funzionare il malware deve lasciare tracce in memoria. Quando il software si arresta in modo anomalo, un dump di arresto anomalo acquisisce una porzione della memoria al momento dell'arresto. Analizzando la memoria nel dump di arresto anomalo, Microsoft Defender per il cloud può rilevare le tecniche usate per sfruttare le vulnerabilità del software, accedere ai dati riservati e rimanere permanentemente all'interno di un computer infetto in modo furtivo senza influire sulle relative prestazioni.

Spostamento laterale e ricognizione interna: per rimanere permanentemente all'interno di una rete compromessa e individuare e raccogliere dati importanti, gli utenti malintenzionati provano spesso a muoversi lateralmente dal computer compromesso spostandosi in altri computer all'interno della stessa rete. Defender per il cloud consente di monitorare le attività di elaborazione e accesso per individuare i tentativi di espansione del punto di appoggio di un utente malintenzionato all'interno della rete, ad esempio l’esecuzione di comandi remoti, il probing della rete e l'enumerazione di account.

Script PowerShell dannosi: PowerShell può essere usato da utenti malintenzionati per eseguire codice dannoso in macchine virtuali di destinazione per molteplici scopi. Defender per il cloud ispeziona l'attività di PowerShell alla ricerca di prove di attività sospette.

Attacchi in uscita: gli utenti malintenzionati attaccano spesso le risorse cloud con l'obiettivo di usarle per organizzare altri attacchi. Le macchine virtuali compromesse, ad esempio, possono essere usate per sferrare attacchi di forza bruta contro altre macchine virtuali, inviare posta indesiderata o analizzare le porte aperte e altri dispositivi su Internet. Applicando le tecniche del Machine Learning al traffico di rete, Defender per il cloud può rilevare quando le comunicazioni di rete in uscita superano la norma. Nel caso in cui venga rilevata posta indesiderata, Defender per il cloud correla anche il traffico di posta elettronica insolito con le informazioni di Microsoft 365 per determinare se la posta elettronica è probabilmente dannosa o il risultato di una campagna di posta elettronica è legittima.

Rilevamento anomalie

Microsoft Defender per il cloud usa inoltre il rilevamento anomalie per identificare le minacce. A differenza dell'analisi del comportamento, che dipende da modelli noti derivati da set di dati di grandi dimensioni, il rilevamento anomalie è più "personalizzato" e incentrato sulle baseline specifiche delle distribuzioni. Le tecniche di apprendimento automatico vengono applicate per determinare la normale attività per le distribuzioni dei clienti e quindi vengono generate regole per definire le condizioni degli outlier che possono rappresentare un evento di sicurezza. Ecco un esempio:

- Attacchi di forza bruta RDP/SSH in ingresso: nelle distribuzioni dei clienti possono essere presenti macchine virtuali occupate da molti accessi ogni giorno e altre con pochi accessi, se esistenti. Microsoft Defender per il cloud può determinare l'attività di accesso di base per queste macchine virtuali e usare le tecniche del Machine Learning per definire gli eventi attorno alle normali attività di accesso. In caso di discrepanza con la baseline definita per le caratteristiche relative all'accesso, potrebbe essere generato un avviso. Anche in questo caso, le tecniche di apprendimento automatico determinano gli eventi significativi.

Monitoraggio continuo dell'intelligence per le minacce

Microsoft Defender per il cloud opera insieme a team dedicati alle ricerche sulla sicurezza e all'analisi scientifica dei dati a livello mondiale che monitorano costantemente le modifiche che avvengono nel panorama delle minacce. Sono incluse le iniziative seguenti:

Monitoraggio dell'intelligence per le minacce: questo tipo di intelligence include meccanismi, indicatori, implicazioni e consigli utili sulle minacce esistenti o emergenti. Queste informazioni sono condivise nella community sulla sicurezza e Microsoft monitora costantemente i feed di intelligence per le minacce da origini interne ed esterne.

Condivisione dei segnali: le informazioni dettagliate dai team della sicurezza nell'ampio portfolio di servizi, server e dispositivi endpoint client locali e cloud di Microsoft vengono condivise e analizzate.

Specialisti della sicurezza Microsoft: in contatto costante con i team Microsoft che operano in ambiti di sicurezza specializzati, ad esempio analisi scientifiche e rilevamento di attacchi Web.

Ottimizzazione del rilevamento: gli algoritmi vengono eseguiti su set di dati reali del cliente e ricercatori dedicati alla sicurezza collaborano con i clienti per convalidare i risultati. Per perfezionare gli algoritmi di Machine Learning vengono usati veri e falsi positivi.

Questi sforzi combinati convergono in rilevamenti nuovi e migliorati, da cui è possibile trarre vantaggio immediatamente, senza che sia richiesta alcuna azione.

Microsoft Defender per archiviazione

Microsoft Defender per archiviazione offre un livello di intelligence di sicurezza nativo di Azure che rileva tentativi insoliti e potenzialmente dannosi di accesso o exploit degli account di archiviazione. Usa funzionalità avanzate di rilevamento delle minacce e dati di intelligence sulle minacce Microsoft per fornire avvisi di sicurezza contestuali. Questi avvisi includono anche i passaggi per mitigare le minacce rilevate e prevenire attacchi futuri.

Funzionalità di rilevamento delle minacce: altri servizi di Azure

Macchine virtuali: Microsoft antimalware

Microsoft Antimalware per Azure è una soluzione con un agente singolo per applicazioni e ambienti tenant, progettata per l'esecuzione in background senza intervento da parte dell'utente. È possibile distribuire la protezione in base alle esigenze dei carichi di lavoro dell'applicazione, con una configurazione sicura per impostazione predefinita o avanzata personalizzata, incluso il monitoraggio antimalware. Antimalware Azure è un'opzione di sicurezza per macchine virtuali di Azure e viene installato automaticamente in tutte le macchine virtuali PaaS di Azure.

Funzionalità principali di Microsoft Antimalware

Di seguito sono riportate alcune funzionalità di Azure per distribuire e abilitare Microsoft Antimalware per le applicazioni:

Protezione in tempo reale: monitora l'attività in Servizi cloud e Macchine virtuali per rilevare e bloccare l'esecuzione di malware.

Analisi pianificata: esegue periodicamente un'analisi mirata per rilevare il malware, inclusi i programmi in esecuzione attiva.

Correzione del malware: agisce automaticamente sul malware rilevato, ad esempio eliminando o mettendo in quarantena i file dannosi e pulendo le voci dannose del Registro di sistema.

Aggiornamenti delle firme: installa automaticamente le firme di protezione più recenti (definizioni di virus) per garantire che la protezione sia aggiornata in base a una frequenza predeterminata.

Aggiornamenti del motore antimalware: aggiorna automaticamente il motore antimalware di Microsoft.

Aggiornamenti della piattaforma antimalware: aggiorna automaticamente la piattaforma Microsoft Antimalware.

Protezione attiva: segnala a Microsoft Azure i metadati di telemetria sulle minacce rilevate e sulle risorse sospette per garantire una risposta rapida al mutevole panorama delle minacce, oltre ad abilitare la distribuzione di firme sincrone in tempo reale tramite Microsoft Active Protection System.

Creazione di report di esempi: raccoglie e segnala al servizio Microsoft Antimalware esempi che consentono di perfezionare il servizio e di abilitare la risoluzione dei problemi.

Esclusioni: consente agli amministratori di applicazioni e del servizio di configurare alcuni file, processi e unità per escluderli dalla protezione e dall'analisi per motivi di prestazioni e/o di altro tipo.

Raccolta di eventi antimalware: registra l'integrità del servizio antimalware, le attività sospette e le azioni di correzione eseguite nel registro eventi del sistema operativo e le raccoglie nell'account di archiviazione di Azure del cliente.

Rilevamento delle minacce per il database SQL di Azure

Il rilevamento delle minacce per il database SQL di Azure è una nuova funzionalità di intelligence sulla sicurezza incorporata nel database SQL di Azure. Il rilevamento delle minacce per il database SQL di Azure è sempre in funzione per apprendere, profilare e rilevare attività di database anomale e identificare potenziali minacce per il database.

I responsabili della sicurezza o altri amministratori designati possono ricevere una notifica immediata sulle attività di database sospette non appena si verificano. Ogni notifica contiene dettagli sulle attività sospette e consigli su come eseguire ulteriori indagini e mitigare la minaccia.

Attualmente, il rilevamento delle minacce per il database SQL di Azure rileva vulnerabilità potenziali, attacchi SQL injection e modelli anomali di accesso ai database.

Dopo aver ricevuto una notifica di posta elettronica di rilevamento delle minacce, gli utenti sono in grado di trovare e visualizzare i record di controllo tramite un collegamento diretto nel messaggio di posta elettronica. Il link apre un visualizzatore di controllo o un modello di Excel di controllo preconfigurato che mostra i record di controllo rilevanti al momento dell'evento sospetto, secondo quanto segue:

Archiviazione di controllo per il database/server con le attività di database anomale.

Tabella di archiviazione di controllo pertinente usata al momento dell'evento per la scrittura del log di controllo.

Record di controllo dell’ora subito dopo il verificarsi di eventi.

Record di controllo con ID evento simile al momento dell'evento (facoltativo per alcuni rilevatori).

I rilevatori di minacce per il database SQL fanno uso di una delle metodologie di rilevamento riportate di seguito:

Rilevamento deterministico: rileva modelli sospetti (in base a regole) nelle query del client SQL corrispondenti ad attacchi noti. Questa metodologia offre prestazioni elevate di rilevamento e falsi positivi ridotti, ma ha una copertura limitata perché rientra nella categoria dei "rilevamenti atomici".

Rilevamento del comportamento: rileva le attività anomale, ossia comportamenti anomali per il database non rilevati negli ultimi 30 giorni. Esempio di attività anomala per il client SQL può essere un picco di accessi non riusciti o query, l'estrazione di un volume elevato di dati, query canoniche insolite e l'uso di indirizzi IP sconosciuti per accedere al database.

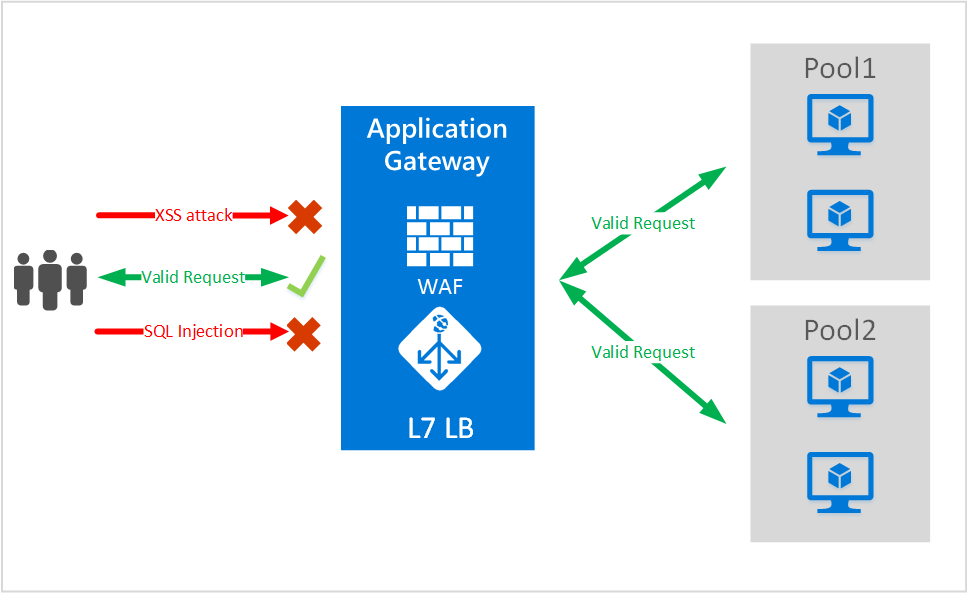

Web application firewall del gateway applicazione

Web application firewall (WAF) è una funzionalità del gateway applicazione che consente di proteggere le applicazioni Web che usano il gateway applicazione per funzioni standard di controllo per la distribuzione di applicazioni. Web application firewall protegge infatti le applicazioni dalla maggior parte delle 10 vulnerabilità Open Web Application Security Project (OWASP) più diffuse.

Le protezioni includono:

Protezione dagli attacchi SQL injection.

Protezione dagli attacchi di scripting intersito.

Protezione dai comuni attacchi Web, ad esempio attacchi di iniezione di comandi, richieste HTTP non valide, attacchi HTTP Response Splitting e Remote File Inclusion.

Protezione da violazioni del protocollo HTTP.

Protezione contro eventuali anomalie del protocollo HTTP, ad esempio user agent host mancante e accept header.

Prevenzione contro robot, crawler e scanner.

Rilevamento di errori di configurazione dell'applicazione comuni (ad esempio, Apache, IIS e così via).

La configurazione del WAF nel gateway applicazione offre i vantaggi seguenti:

Protezione dell'applicazione Web dalle vulnerabilità e dagli attacchi del Web, senza alcuna modifica al codice di back-end.

Protezione contemporanea di più applicazioni Web con un gateway applicazione. Un gateway applicativo supporta l’hosting di max. 20 siti Web.

Monitoraggio dell'applicazione Web contro gli attacchi tramite report in tempo reale generati dai log del WAF del gateway applicazione.

Aiuta a soddisfare i requisiti di conformità. Alcuni controlli di conformità richiedono che tutti gli endpoint comunicanti con Internet siano protetti da una soluzione WAF.

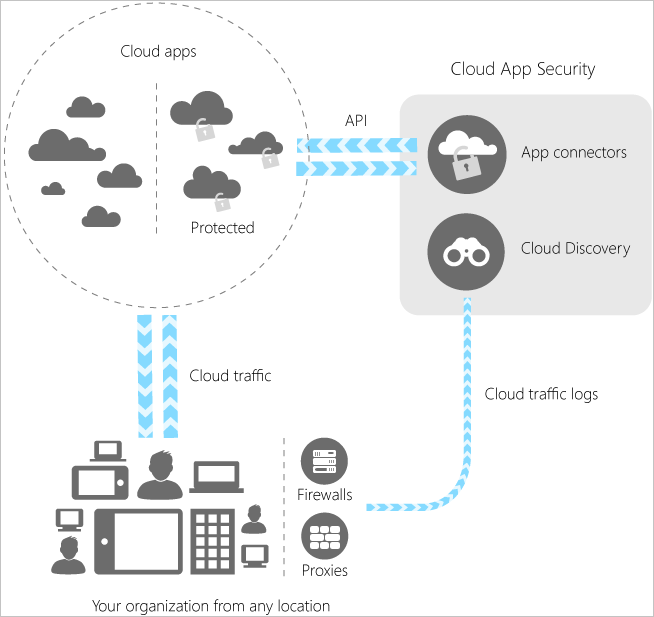

Defender per app cloud

Defender for Cloud Apps è un componente fondamentale dello stack di sicurezza del cloud di Microsoft. Si tratta di una soluzione completa che consente all'organizzazione di sfruttare appieno il potenziale delle applicazioni cloud, mantenendo il controllo grazie a una maggiore visibilità nelle attività. Permette inoltre di aumentare la protezione dei dati critici nelle applicazioni cloud.

Grazie a strumenti che consentono di scoprire shadow IT, valutare il rischio, imporre l'applicazione di criteri, esaminare le attività e arrestare le minacce, l'organizzazione può passare al cloud con maggiore sicurezza mantenendo il controllo dei dati critici.

| Categoria | Descrizione |

|---|---|

| Discover | Scoprire lo shadow IT con Microsoft Defender for Cloud Apps. Ottenere visibilità individuando app, attività, utenti, dati e file nell'ambiente cloud. Rilevare app di terze parti connesse al cloud. |

| Indagine | Esaminare le app cloud usando strumenti di analisi cloud per verificare in modo approfondito app, specifici utenti e file della rete potenzialmente pericolosi. Individuare schemi nei dati raccolti dal cloud. Generare report per monitorare il cloud. |

| Controllo | Ridurre il rischio impostando criteri e avvisi per ottenere il massimo controllo sul traffico di rete del cloud. Usare Defender for Cloud Apps per eseguire la migrazione degli utenti verso app cloud alternative sicure e approvate. |

| Proteggere | Usare Defender for Cloud Apps per approvare o vietare applicazioni, applicare misure di prevenzione contro la perdita di dati, controllare autorizzazioni e condivisioni e generare avvisi e report personalizzati. |

| Controllo | Ridurre il rischio impostando criteri e avvisi per ottenere il massimo controllo sul traffico di rete del cloud. Usare Defender for Cloud Apps per eseguire la migrazione degli utenti verso app cloud alternative sicure e approvate. |

Defender for Cloud Apps integra la visibilità con il cloud:

Utilizzando Cloud Discovery per mappare e identificare l'ambiente cloud e le applicazioni cloud utilizzate dall'organizzazione.

Approvazione e divieto di app nel cloud.

Utilizzando connettori di app facili da distribuire che sfruttano le API del provider per la visibilità e la governance delle app a cui un'organizzazione può connettersi.

Aiutando ad avere un controllo continuo attraverso l'impostazione e la continua messa a punto dei criteri.

Durante la raccolta di dati da queste origini, Defender for Cloud Apps esegue analisi complesse su di essi. Genera immediatamente avvisi non appena rileva attività anomale, assicurando in questo modo una visibilità approfondita nell'ambiente cloud. È possibile configurare criteri in Defender for Cloud Apps e usarli per proteggere tutti i dati nell'ambiente cloud.

Funzionalità di protezione dalle minacce di terze parti tramite Azure Marketplace

Web application firewall

Web application firewall controlla il traffico Web in ingresso e blocca SQL injection, attacchi tramite script da altri siti, caricamenti di malware, attacchi DDoS alle applicazioni e altri attacchi destinati alle applicazioni Web. Esamina anche le risposte provenienti dai server Web back-end per la prevenzione della perdita dei dati. Il motore di controllo di accesso integrato consente agli amministratori di creare criteri di controllo di accesso granulari per l'autenticazione, l'autorizzazione e la contabilità e garantisce alle organizzazioni un'autenticazione e un controllo utente affidabili.

Web Application Firewall offre i vantaggi seguenti:

Rileva e blocca SQL injection, attacchi tramite script da altri siti, caricamenti di malware, DDoS di applicazioni e altri attacchi destinati alle applicazioni.

Offre autenticazione e controllo di accesso.

Analizza il traffico in uscita per rilevare i dati sensibili e può mascherare o bloccare la divulgazione di informazioni.

Accelera la distribuzione dei contenuti delle applicazioni Web con funzionalità quali la memorizzazione nella cache, la compressione e altre funzioni di ottimizzazione del traffico.

Per esempi di firewall di applicazioni Web disponibili su Azure Marketplace, vedere Barracuda WAF, Brocade Virtual Web Application Firewall (vWAF), Imperva SecureSphere e il firewall IP ThreatSTOP.

Passaggio successivo

- Rispondere alle minacce attuali: consentono di identificare le minacce attive rivolte alle risorse di Azure e forniscono le informazioni dettagliate necessarie per rispondere rapidamente a tali minacce.