Configurare una chiave gestita dal cliente in Microsoft Sentinel

Questo articolo fornisce informazioni generali e procedure per configurare una chiave gestita dal cliente per Microsoft Sentinel. Tutti i dati archiviati in Microsoft Sentinel sono già crittografati da Microsoft in tutte le risorse di archiviazione pertinenti. La chiave gestita dal cliente offre un livello di protezione aggiuntivo con una chiave di crittografia creata e di proprietà dell'utente e archiviata in Azure Key Vault.

Prerequisiti

- Configurare un cluster dedicato di Log Analytics con un livello di impegno di almeno 100 GB al giorno. Quando più aree di lavoro sono collegate allo stesso cluster dedicato, condividono la stessa chiave gestita dal cliente. Informazioni sui prezzi del cluster dedicato di Log Analytics.

- Configurare la chiave gestita dal cliente nel cluster dedicato e collegare l'area di lavoro a tale cluster. Informazioni sui passaggi di provisioning della chiave gestita dal cliente in Monitoraggio di Azure.

Considerazioni

L'onboarding di un'area di lavoro con chiave gestita dal cliente in Sentinel è supportata solo tramite l'API REST e non tramite il portale di Azure. I modelli di Azure Resource Manager (modelli di ARM) non sono attualmente supportati per l'onboarding della chiave gestita dal cliente.

La funzionalità Chiave gestita dal cliente di Microsoft Sentinel è disponibile solo per le aree di lavoro nei cluster dedicati di Log Analytics per cui non sia già stato eseguito l'onboarding in Microsoft Sentinel.

Le seguenti modifiche correlate alle chiavi gestite dal cliente non sono supportate perché sono inefficaci (i dati di Microsoft Sentinel continuano a essere crittografati solo dalla chiave gestita da Microsoft e non dalla chiave gestita dal cliente):

- Abilitazione della chiave gestita dal cliente in un'area di lavoro di cui è già stato eseguito l'onboarding in Microsoft Sentinel.

- Abilitazione della chiave gestita dal cliente in un cluster che contiene aree di lavoro di cui è stato eseguito l'onboarding in Sentinel.

- Collegamento di un'area di lavoro non abilitata per la chiave gestita dal cliente di cui è già stato eseguito l'onboarding in Sentinel a un cluster abilitato per la chiave gestita dal cliente.

Le modifiche correlate alle chiavi gestite dal cliente seguenti non sono supportate perché possono causare comportamenti non definiti e problematici:

- Disabilitazione della chiave gestita dal cliente in un'area di lavoro di cui è già stato eseguito l'onboarding in Microsoft Sentinel.

- Impostazione di un'area di lavoro abilitata per la chiave gestita dal cliente di cui è già stato eseguito l'onboarding in Sentinel come area di lavoro non abilitata per la chiave gestita dal cliente scollegandola dal cluster dedicato abilitato per la chiave gestita dal cliente.

- Disabilitazione della chiave gestita dal cliente in un cluster dedicato di Log Analytics abilitato per la chiave gestita dal cliente.

Microsoft Sentinel supporta le identità assegnate dal sistema nella configurazione della chiave gestita dal cliente. Di conseguenza, l'identità del cluster Log Analytics dedicato deve essere di tipo assegnato dal sistema. È consigliabile usare l'identità assegnata automaticamente al cluster di Log Analytics al momento della creazione.

La modifica della chiave gestita dal cliente in un'altra chiave (con un altro URI) attualmente non è supportata. È necessario modificare la chiave ruotandola.

Prima di apportare modifiche relative alla chiave gestita dal cliente a un'area di lavoro di produzione o a un cluster di Log Analytics, contattare il gruppo del prodotto Microsoft Sentinel.

Funzionamento di CMK

La soluzione Microsoft Sentinel usa un cluster di Log Analytics dedicato per la raccolta e le funzionalità dei log. Come parte della configurazione della chiave gestita dal cliente di Microsoft Sentinel, è necessario configurare le impostazioni della chiave gestita dal cliente nel cluster dedicato di Log Analytics correlato. I dati salvati da Microsoft Sentinel nelle risorse di archiviazione diverse da Log Analytics vengono crittografati anche usando la chiave gestita dal cliente configurata per il cluster di Log Analytics dedicato.

Per altre informazioni, vedi:

- Chiavi gestite dal cliente di Monitoraggio di Azure.

- Azure Key Vault.

- Cluster dedicati di Log Analytics.

Nota

Se si abilita la chiave gestita dal cliente in Microsoft Sentinel, tutte le funzionalità di anteprima pubblica che non supportano le chiavi gestite dal cliente non sono abilitate.

Abilitare CMK

Per effettuare il provisioning di CMK, seguire questa procedura:

- Assicurarsi che sia disponibile un'area di lavoro Log Analytics e che sia collegata a un cluster dedicato in cui è abilitata la chiave gestita dal cliente. Vedere i Prerequisiti.

- Eseguire la registrazione al provider di risorse Azure Cosmos DB.

- Aggiungere un criterio di accesso all'istanza di Azure Key Vault.

- Eseguire l'onboarding dell'area di lavoro in Microsoft Sentinel tramite l'API di onboarding.

- Per confermare l'onboarding, contattare il gruppo del prodotto Microsoft Sentinel.

Passaggio 1: Configurare la chiave gestita dal cliente in un'area di lavoro Log Analytics in un cluster dedicato

Come indicato nei prerequisiti, per eseguire l'onboarding di un'area di lavoro Log Analytics con la chiave gestita dal cliente in Microsoft Sentinel, questa area di lavoro deve prima essere collegata a un cluster di Log Analytics dedicato in cui è abilitata la chiave gestita dal cliente. Microsoft Sentinel userà la stessa chiave usata dal cluster dedicato. Seguire le istruzioni riportate in Configurazione della chiave gestita dal cliente di Monitoraggio di Azure per creare un'area di lavoro con chiave gestita dal cliente usata come area di lavoro di Microsoft Sentinel nei passaggi seguenti.

Passaggio 2: Registrare il provider di risorse Azure Cosmos DB

Microsoft Sentinel è compatibile con Azure Cosmos DB come risorsa di archiviazione aggiuntiva. Assicurarsi di registrarsi al provider di risorse Azure Cosmos DB prima di eseguire l'onboarding di un'area di lavoro con chiave gestita dal cliente in Microsoft Sentinel.

Seguire le istruzioni per Registrare il provider di risorse Azure Cosmos DB per la sottoscrizione di Azure.

Passaggio 3: Aggiungere un criterio di accesso all'istanza di Azure Key Vault

Aggiungere un criterio di accesso che consenta ad Azure Cosmos DB di accedere all'istanza di Azure Key Vault collegata al cluster di Log Analytics dedicato (la stessa chiave verrà usata da Microsoft Sentinel).

Seguire le istruzioni riportate qui per aggiungere un criterio di accesso all'istanza di Azure Key Vault con un'entità di sicurezza di Azure Cosmos DB.

Passaggio 4: Eseguire l'onboarding dell'area di lavoro in Microsoft Sentinel tramite l'API di onboarding

Eseguire l'onboarding dell'area di lavoro abilitata per la chiave gestita dal cliente in Microsoft Sentinel tramite l'API di onboarding usando la proprietà customerManagedKey come true. Per altre informazioni sull'API di onboarding, vedere questo documento nel repository GitHub di Microsoft Sentinel.

Ad esempio, l'URI e il corpo della richiesta seguenti sono una chiamata valida per eseguire l'onboarding di un'area di lavoro in Microsoft Sentinel quando vengono inviati i parametri URI e il token di autorizzazione appropriati.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Testo della richiesta

{

"properties": {

"customerManagedKey": true

}

}

Passaggio 5: Contattare il gruppo del prodotto Microsoft Sentinel per confermare l'onboarding

Infine, confermare lo stato di onboarding dell'area di lavoro abilitata per la chiave gestita dal cliente contattando il gruppo del prodotto Microsoft Sentinel.

Revoca o eliminazione delle chiavi di crittografia della chiave

Se un utente revoca la chiave di crittografia della chiave (chiave gestita dal cliente), eliminandola o rimuovendo l'accesso per il cluster dedicato e il provider di risorse Azure Cosmos DB, Microsoft Sentinel rispetta la modifica e si comporta come se i dati non fossero più disponibili, entro un'ora. A questo punto, verranno impedite eventuali operazioni eseguite che usano risorse di archiviazione persistenti, ad esempio l'inserimento dati, le modifiche persistenti alla configurazione e la creazione di eventi imprevisti. I dati archiviati in precedenza non vengono eliminati ma rimangono inaccessibili. I dati inaccessibili sono regolati dai criteri di conservazione dei dati e vengono eliminati in conformità a tale criterio.

L'unica operazione possibile quando la chiave di crittografia è stata revocata o eliminata è l'eliminazione dell'account.

Se l'accesso viene ripristinato dopo la revoca, Microsoft Sentinel ripristina l'accesso ai dati entro un'ora.

L'accesso ai dati può essere revocato disabilitando la chiave gestita dal cliente nell'insieme di credenziali delle chiavi o eliminando i criteri di accesso alla chiave, sia per il cluster di Log Analytics dedicato che per Azure Cosmos DB. La revoca dell'accesso rimuovendo la chiave dal cluster di Log Analytics dedicato o rimuovendo l'identità associata al cluster di Log Analytics dedicato non è supportata.

Per altre informazioni sul funzionamento della revoca delle chiavi in Monitoraggio di Azure, vedere Revoca della chiave gestita dal cliente in Monitoraggio di Azure.

Rotazione delle chiavi gestite dal cliente

Microsoft Sentinel e Log Analytics supportano la rotazione delle chiavi. Quando un utente esegue la rotazione delle chiavi in Key Vault, Microsoft Sentinel supporta la nuova chiave entro un'ora.

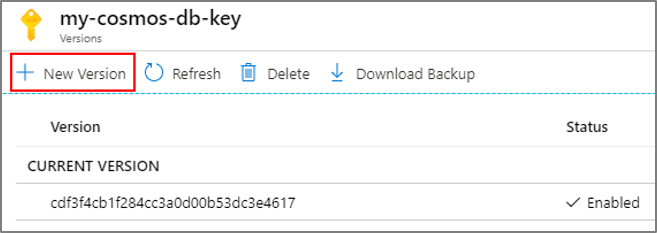

In Azure Key Vault eseguire la rotazione delle chiavi creando una nuova versione della chiave:

Disabilitare la versione precedente della chiave dopo 24 ore o dopo che nei log di controllo di Azure Key Vault non vengono più visualizzate attività che usano la versione precedente.

Dopo aver ruotato una chiave, è necessario aggiornare in modo esplicito la risorsa cluster di Log Analytics dedicato in Log Analytics con la nuova versione della chiave di Azure Key Vault. Per altre informazioni, vedere Rotazione della chiave gestita dal cliente in Monitoraggio di Azure.

Sostituzione di una chiave gestita dal cliente

Microsoft Sentinel non supporta la sostituzione di una chiave gestita dal cliente. È consigliabile usare invece la funzionalità di rotazione delle chiavi.

Passaggi successivi

In questo documento si è appreso come configurare una chiave gestita dal cliente in Microsoft Sentinel. Per altre informazioni su Microsoft Sentinel, vedere gli articoli seguenti:

- Informazioni su come ottenere visibilità sui dati e sulle potenziali minacce.

- Iniziare a rilevare minacce con Microsoft Sentinel.

- Usare le cartelle di lavoro per monitorare i dati.