Creare una regola di analisi pianificata da zero

Sono stati configurati connettori e altri mezzi per raccogliere i dati sulle attività nel patrimonio digitale. È ora necessario esaminare tutti i dati per rilevare i modelli di attività e individuare le attività che non soddisfano tali modelli e che potrebbero rappresentare una minaccia per la sicurezza.

Microsoft Sentinel e le sue numerose soluzioni fornite nell'hub contenuti offrono modelli per i tipi più usati di regole di analisi e si consiglia vivamente di usare questi modelli, personalizzandoli in base agli scenari specifici. Tuttavia, è possibile che sia necessario qualcosa di completamente diverso, quindi in tal caso è possibile creare una regola da zero, usando la procedura guidata per le regole di analisi.

Questo articolo descrive il processo di creazione di una regola di analisi da zero, incluso l'uso della procedura guidata per le regole di analisi. Sono accompagnati da screenshot e indicazioni stradali per accedere alla procedura guidata sia nel portale di Azure che nel portale di Defender.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

È necessario avere il ruolo collaboratore di Microsoft Sentinel o qualsiasi altro ruolo o set di autorizzazioni che include autorizzazioni di scrittura per l'area di lavoro di Log Analytics e il relativo gruppo di risorse.

È necessario avere almeno una conoscenza di base di analisi e data science, e del linguaggio di query Kusto.

È consigliabile acquisire familiarità con la procedura guidata delle regole di analisi e con tutte le opzioni di configurazione disponibili. Per altre informazioni, vedere Regole di analisi pianificate in Microsoft Sentinel.

Progettare e compilare la query

Prima di eseguire altre operazioni, è necessario progettare e compilare una query in KQL (linguaggio di query Kusto) che verrà usata dalla regola per eseguire query su una o più tabelle nell'area di lavoro di Log Analytics.

Determinare un'origine dati o un set di origini dati che si desidera cercare per rilevare attività insolite o sospette. Trovare il nome della tabella di Log Analytics in cui vengono inseriti i dati di tali origini. È possibile trovare il nome della tabella nella pagina del connettore dati per tale origine. Usare questo nome di tabella (o una funzione basata su di esso) come base per la query.

Decidere quale tipo di analisi deve eseguire questa query nella tabella. Questa decisione determinerà i comandi e le funzioni da usare nella query.

Decidere quali elementi di dati (campi, colonne) si desidera ottenere dai risultati della query. Questa decisione determinerà la struttura dell'output della query.

Compilare e testare le query nella schermata Log. Quando si è soddisfatti, salvare la query da usare nella regola.

Per alcuni suggerimenti utili per la creazione di query Kusto, vedere Procedure consigliate per le query sulle regole di analisi.

Per altre informazioni sulla creazione di query Kusto, vedere Linguaggio di query Kusto in Microsoft Sentinel e Procedure consigliate per le query del linguaggio di query Kusto.

Creare la regola di analisi

Questa sezione descrive come creare una regola usando i portali di Azure o Defender.

Introduzione alla creazione di una regola di query pianificata

Per iniziare, andare alla pagina Analisi in Microsoft Sentinel per creare una regola di analisi pianificata.

Per Microsoft Sentinel, nel portale di Azure, in Configurazione, selezionare Analisi.

Per Microsoft Sentinel, nel portale di Defender, selezionare Microsoft Sentinel>Configurazione>Analisi.Selezionare +Crea e selezionare Regola di query pianificata.

Denominare la regola e definire le informazioni generali

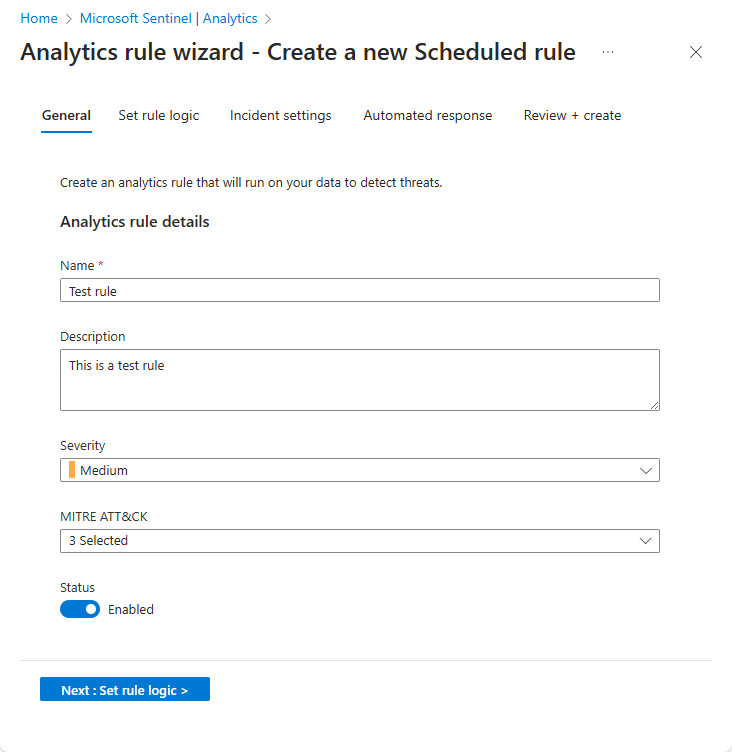

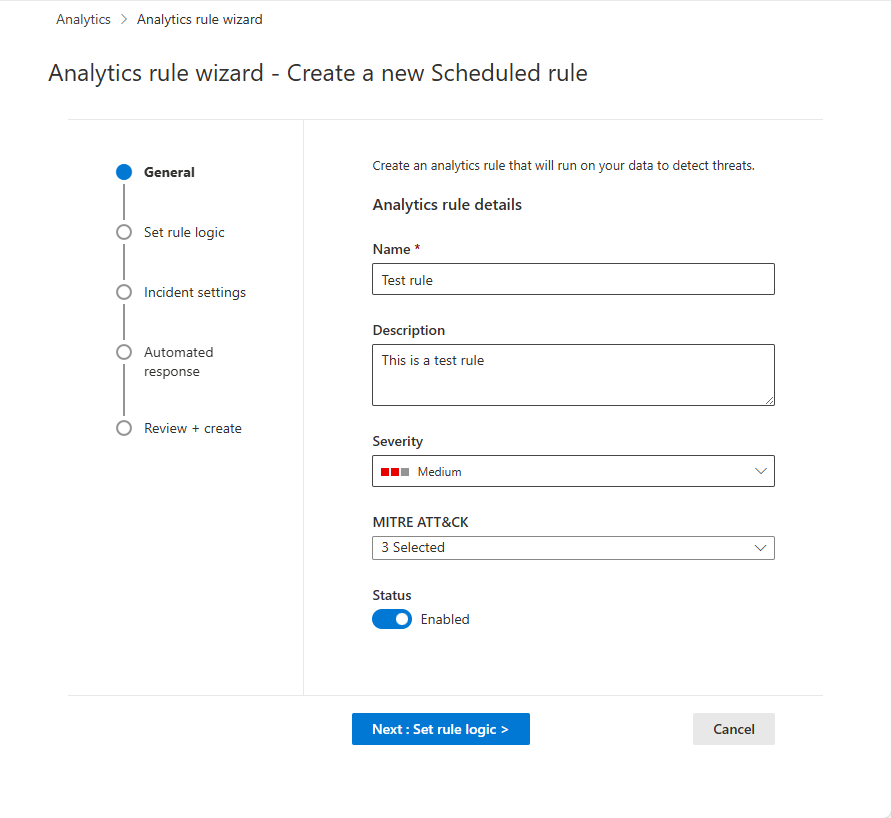

Nel portale di Azure, le fasi vengono rappresentate visivamente come schede. Nel portale di Defender, vengono rappresentate visivamente come attività cardine in una sequenza temporale.

Immettere le informazioni seguenti per la regola.

Campo Descrizione Nome Nome univoco per la regola. Descrizione Descrizione di testo libero per la regola. Gravità Creare la corrispondenza con l'impatto dell'attività che attiva la regola nell'ambiente di destinazione, se la regola è un vero positivo.

Informativo: nessun impatto sul sistema, ma le informazioni potrebbero essere indicative di passaggi futuri pianificati da un attore di minacce.

Basso: l'impatto immediato sarebbe minimo. È probabile che un attore di minacce debba eseguire più passaggi prima di ottenere un impatto su un ambiente.

Medio: l'attore di minacce potrebbe avere un impatto sull'ambiente con questa attività, ma potrebbe essere limitato nell'ambito o richiedere attività aggiuntive.

Alto: l'attività identificata fornisce all'attore di minacce un accesso ampio per eseguire azioni sull'ambiente o viene attivato dall'impatto sull'ambiente.MITRE ATT&CK Scegliere le attività di minaccia che si applicano alla regola. Selezionare tra le tattiche e le tecniche MITRE ATT&CK presentate nell'elenco a discesa. È possibile effettuare più selezioni.

Per altre informazioni sull'ottimizzazione della copertura del panorama delle minacce MITRE ATT&CK, vedere Informazioni sulla copertura della sicurezza da parte del framework MITRE ATT&CK®.Stato Abilitato: la regola viene eseguita immediatamente dopo la creazione o alla data e all'ora specifiche che si sceglie di pianificarla (attualmente in ANTEPRIMA).

Disabilitato: la regola viene creata ma non viene eseguita. Abilitarlo in un secondo momento dalla scheda Regole attive quando necessario.Selezionare Avanti: Imposta la logica della regola.

Definire la logica della regola

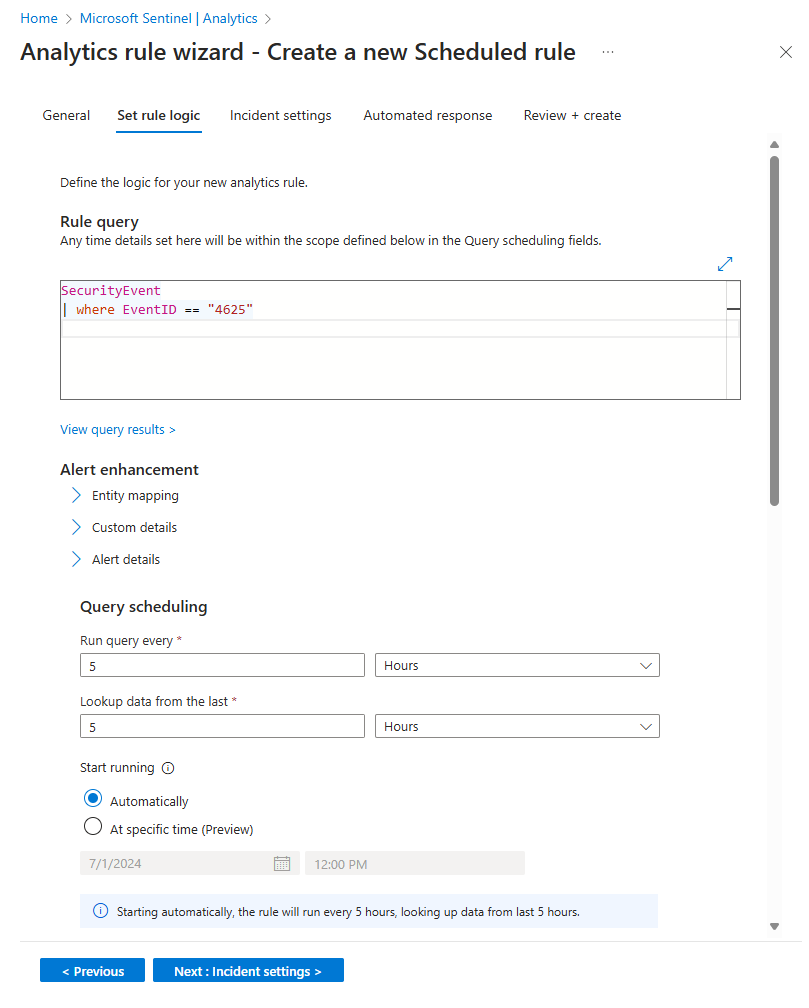

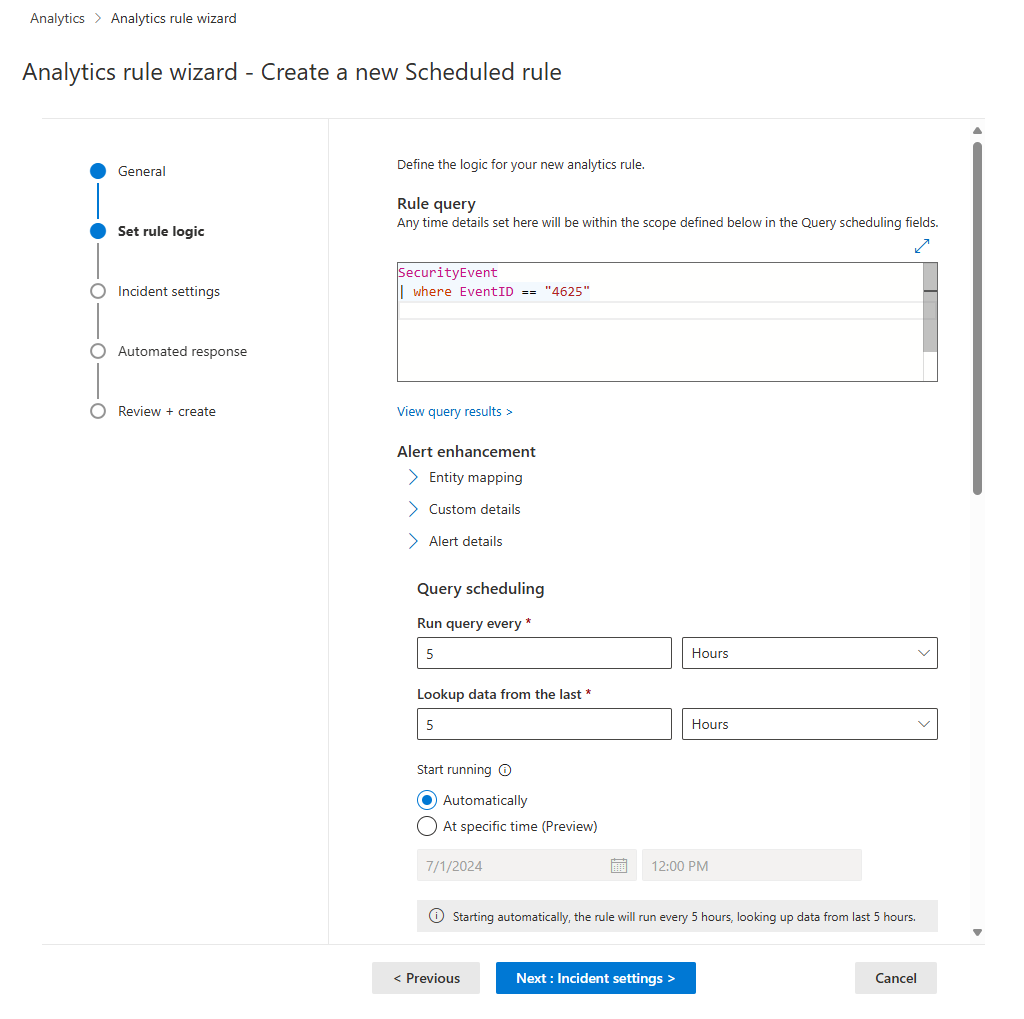

Il passaggio successivo consiste nell'impostare la logica della regola che include l'aggiunta della query Kusto creata.

Immettere la query della regola e la configurazione del miglioramento degli avvisi.

Impostazione Descrizione Query della regola Incollare la query progettata, compilata e testata nella finestra Query regola. Ogni modifica apportata in questa finestra viene convalidata immediatamente, quindi se si verificano errori, viene visualizzata un'indicazione immediatamente sotto la finestra. Mapping delle entità Espandere Mapping delle entità e definire fino a 10 tipi di entità riconosciuti da Microsoft Sentinel nei campi nei risultati della query. Questo mapping integra le entità identificate nel campo Entità nello schema di avviso.

Per istruzioni complete sul mapping delle entità, vedere Eseguire il mapping dei campi dati alle entità in Microsoft Sentinel.Dettagli personalizzati di Surface negli avvisi Espandere i Dettagli personalizzati e definire i campi nei risultati della query che si desidera visualizzare negli avvisi come dettagli personalizzati. Questi campi vengono visualizzati anche in eventuali incidenti risultanti.

Per istruzioni complete sulla visualizzazione dei dettagli personalizzati, vedere Dettagli dell'evento personalizzato di Surface negli avvisi in Microsoft Sentinel.Personalizzare i dettagli degli avvisi Espandere i Dettagli degli avvisi e personalizzare le proprietà degli avvisi standard in base al contenuto di vari campi in ogni singolo avviso. Ad esempio, personalizzare il nome o la descrizione dell'avviso per includere un nome utente o un indirizzo IP in primo piano nell'avviso.

Per istruzioni complete sulla personalizzazione dei dettagli dell'avviso, vedere Personalizzare i dettagli dell'avviso in Microsoft Sentinel.Pianificare e definire l'ambito della query. Impostare i parametri seguenti nella sezione Pianificazione query:

Impostazione Descrizione / Opzioni Eseguire query ogni Controlla l'intervallo di query: con quale frequenza viene eseguita la query.

Intervallo consentito: da 5 minuti a 14 giorni.Cerca dati dai più recenti Determina il periodo di ricerca: il periodo di tempo coperto dalla query.

Intervallo consentito: da 5 minuti a 14 giorni.

Deve essere maggiore o uguale all'intervallo di query.Avvia l'esecuzione Automatico: la regola verrà eseguita per la prima volta immediatamente dopo la creazione e successivamente all'intervallo di query.

In un momento specifico (anteprima): impostare una data e un'ora per la prima esecuzione della regola, dopo la quale verrà eseguita all'intervallo di query.

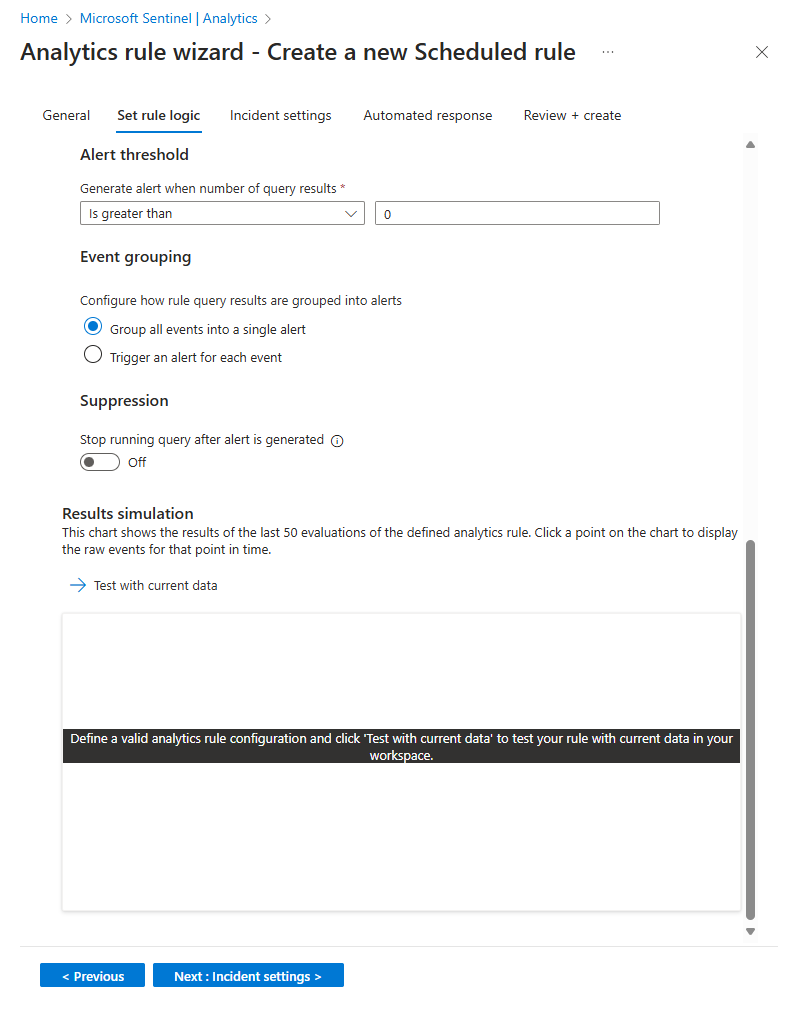

Intervallo consentito: da 10 minuti a 30 giorni dopo l'ora di creazione o abilitazione della regola.Impostare la soglia per la creazione di avvisi.

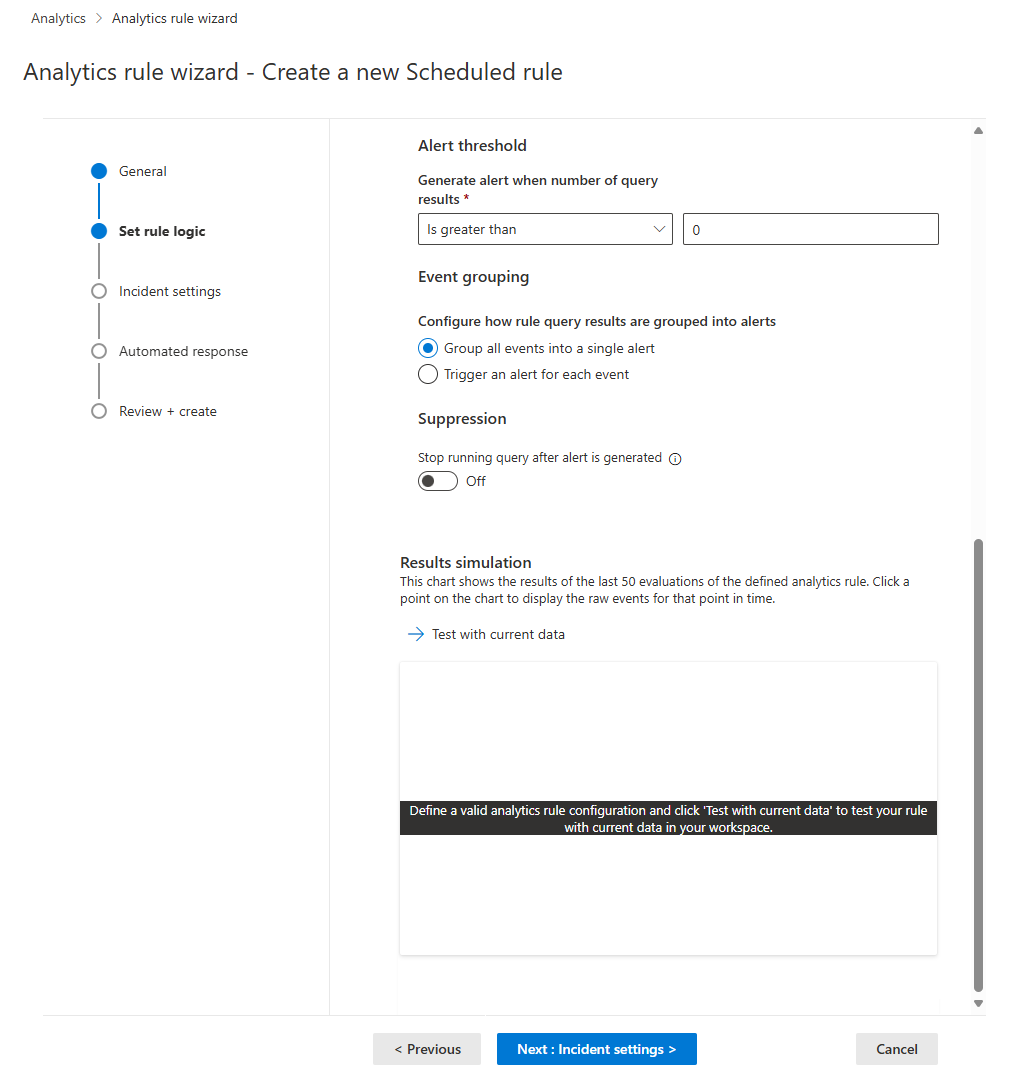

Usare la sezione Soglia avvisi per definire il livello di riservatezza della regola. Ad esempio, impostare una soglia minima pari a 100:

Impostazione Descrizione Genera l'avviso quando il numero di risultati della query È maggiore di Numero di eventi 100Se non si desidera impostare una soglia, immettere

0nel campo del numero.Definire le impostazioni di raggruppamento di eventi.

In Raggruppamento di eventi, scegliere uno dei due modi per gestire il raggruppamento di eventi in avvisi:

Impostazione Comportamento Raggruppa tutti gli eventi in un singolo avviso

(predefinito)La regola genera un singolo avviso ogni volta che viene eseguita, purché la query restituisca più risultati rispetto alla soglia di avviso specificata sopra. Questo singolo avviso riepiloga tutti gli eventi restituiti nei risultati della query. Attiva un avviso per ogni evento La regola genera un avviso univoco per ogni evento restituito dalla query. Ciò è utile se si desidera che gli eventi vengano visualizzati singolarmente o se si desidera raggrupparli in base a determinati parametri, ad esempio utente, nome host o altro. È possibile definire questi parametri nella query. Eliminare temporaneamente la regola dopo la generazione di un avviso.

Per eliminare una regola oltre la successiva fase di esecuzione se viene generato un avviso, attivare l'impostazione Arresta esecuzione query dopo la generazione dell'avviso selezionando Attiva. Se si attiva questa opzione, impostare Interrompi esecuzione query per indicando il periodo per cui la query deve interrompere l'esecuzione, fino a 24 ore.

Simulare i risultati delle impostazioni logiche e di query.

Nell'area Simulazione risultati, selezionare Test con i dati correnti per visualizzare l'aspetto dei risultati della regola se fosse in esecuzione sui dati correnti. Microsoft Sentinel simula l'esecuzione della regola 50 volte sui dati correnti, usando la pianificazione definita e mostra un grafico dei risultati (eventi di log). Se si modifica la query, selezionare di nuovo Test con i dati correnti per aggiornare il grafico. Il grafico mostra il numero di risultati nel periodo di tempo definito dalle impostazioni nella sezione Pianificazione query.

Selezionare Avanti: Impostazioni evento imprevisto.

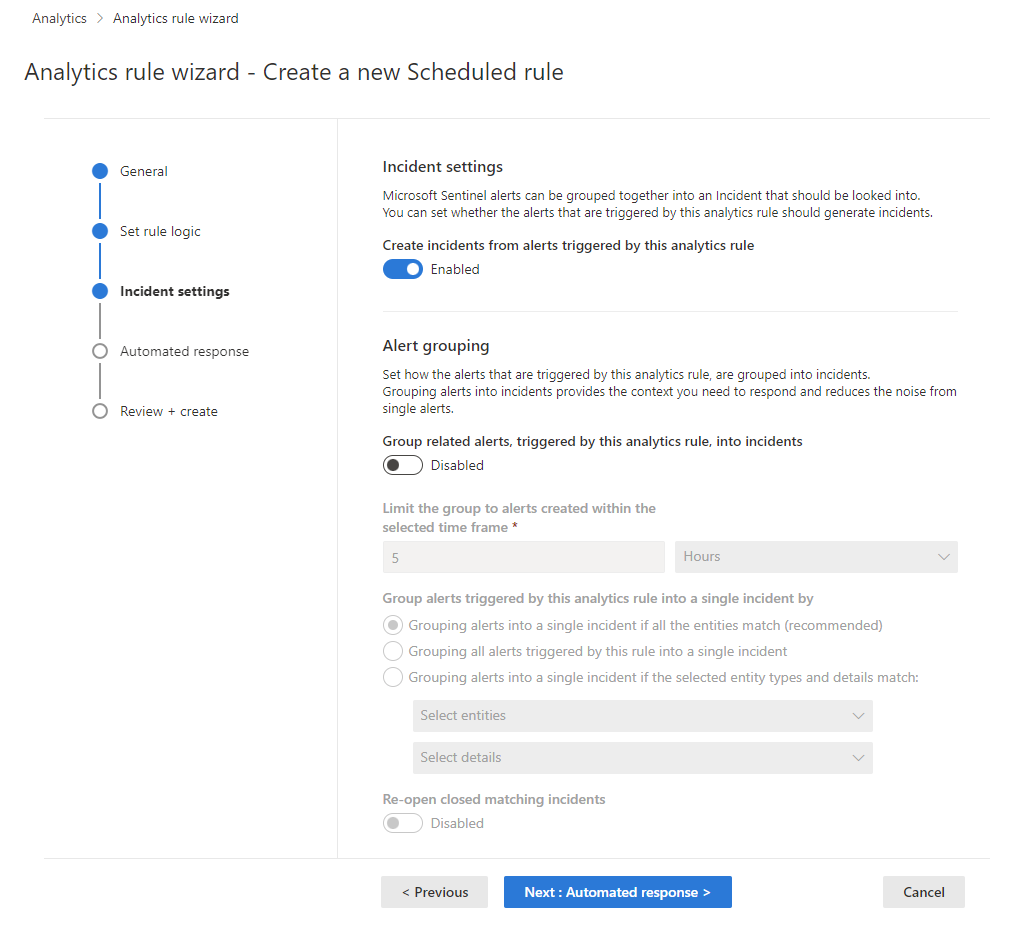

Configurare le impostazioni di creazione degli eventi imprevisti

Nella scheda Impostazioni incidente, scegliere se Microsoft Sentinel deve trasformare gli avvisi in incidenti interattivi e se e in che modo gli avvisi devono essere raggruppati in incidenti.

Abilitare la creazione di incidenti.

Nella sezione Impostazioni incidente, l'opzione Crea eventi imprevisti dagli avvisi attivati da questa regola di analisi è impostata per impostazione predefinita su Abilitato, ovvero Microsoft Sentinel creerà un singolo incidente separato da ogni avviso attivato dalla regola.

Se non si vuole che questa regola comporti la creazione di incidenti (ad esempio, se questa regola serve solo per raccogliere informazioni per l'analisi successiva), impostare questa opzione su Disabilitato.

Importante

Se è stato eseguito l'onboarding di Microsoft Sentinel nel portale di Microsoft Defender, lasciare questa impostazione Abilitata.

Se si vuole creare un singolo evento imprevisto da un gruppo di avvisi, anziché uno per ogni singolo avviso, vedere la sezione successiva.

Definire le impostazioni di raggruppamento di avvisi.

Nella sezione Raggruppamento di avvisi, se si vuole generare un singolo incidente da un gruppo di un massimo di 150 avvisi simili o ricorrenti (vedere la nota), impostare Raggruppa avvisi correlati, attivati da questa regola di analisi, in incidenti su Abilitato e definire i parametri seguenti.

Limita il gruppo agli avvisi creati entro l'intervallo di tempo selezionato: impostare l'intervallo di tempo entro il quale gli avvisi simili o ricorrenti vengono raggruppati. Gli avvisi al di fuori di questo intervallo di tempo generano un incidente o un set separato di incidenti.

Raggruppa gli avvisi attivati da questa regola di analisi in un singolo evento imprevisto in base a: scegliere in che modo raggruppare gli avvisi:

Opzione Descrizione Raggruppa gli avvisi in un singolo incidente se tutte le entità corrispondono Gli avvisi vengono raggruppati se condividono valori identici per ognuna delle entità mappate (definite nella scheda Imposta la logica della regola sopra). Questa è l'impostazione consigliata. Raggruppa tutti gli avvisi generati da questa regola in un singolo incidente Tutti gli avvisi generati da questa regola vengono raggruppati insieme anche se non condividono valori identici. Raggruppamento degli avvisi in un singolo evento imprevisto in caso di corrispondenza dei tipi di entità e dei dettagli selezionati Gli avvisi vengono raggruppati se condividono valori identici per tutte le entità mappate, i dettagli dell'avviso e i dettagli personalizzati selezionati dai rispettivi elenchi a discesa. Riapri gli eventi imprevisti corrispondenti chiusi: se un incidente è stato risolto e chiuso e successivamente viene generato un altro avviso che deve appartenere a tale incidente, impostare questa impostazione su Abilitato se si vuole riaprire l'incidente chiuso e lasciare Disabilitato se si vuole che l'avviso crei un nuovo incidente.

Nota

È possibile raggruppare fino a 150 avvisi in un singolo evento imprevisto.

L'evento imprevisto verrà creato solo dopo la generazione di tutti gli avvisi. Tutti gli avvisi verranno aggiunti all'evento imprevisto immediatamente dopo la creazione.

Se più di 150 avvisi vengono generati da una regola che li raggruppa in un singolo evento imprevisto, verrà generato un nuovo evento imprevisto con gli stessi dettagli dell'evento imprevisto originale e gli avvisi in eccesso verranno raggruppati nel nuovo evento imprevisto.

Selezionare Avanti: Risposta automatica.

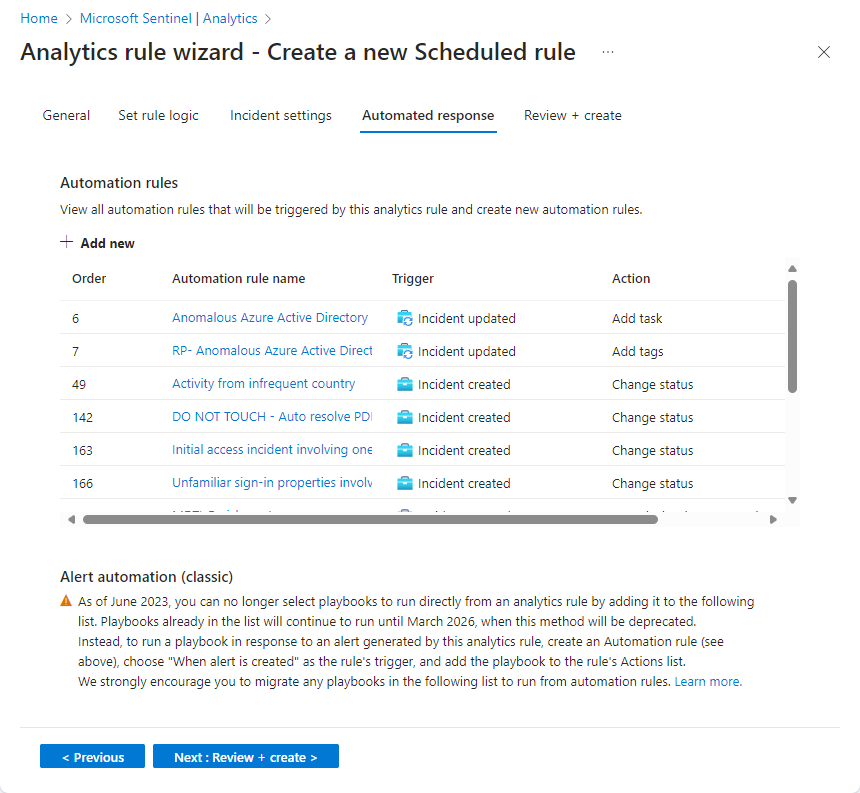

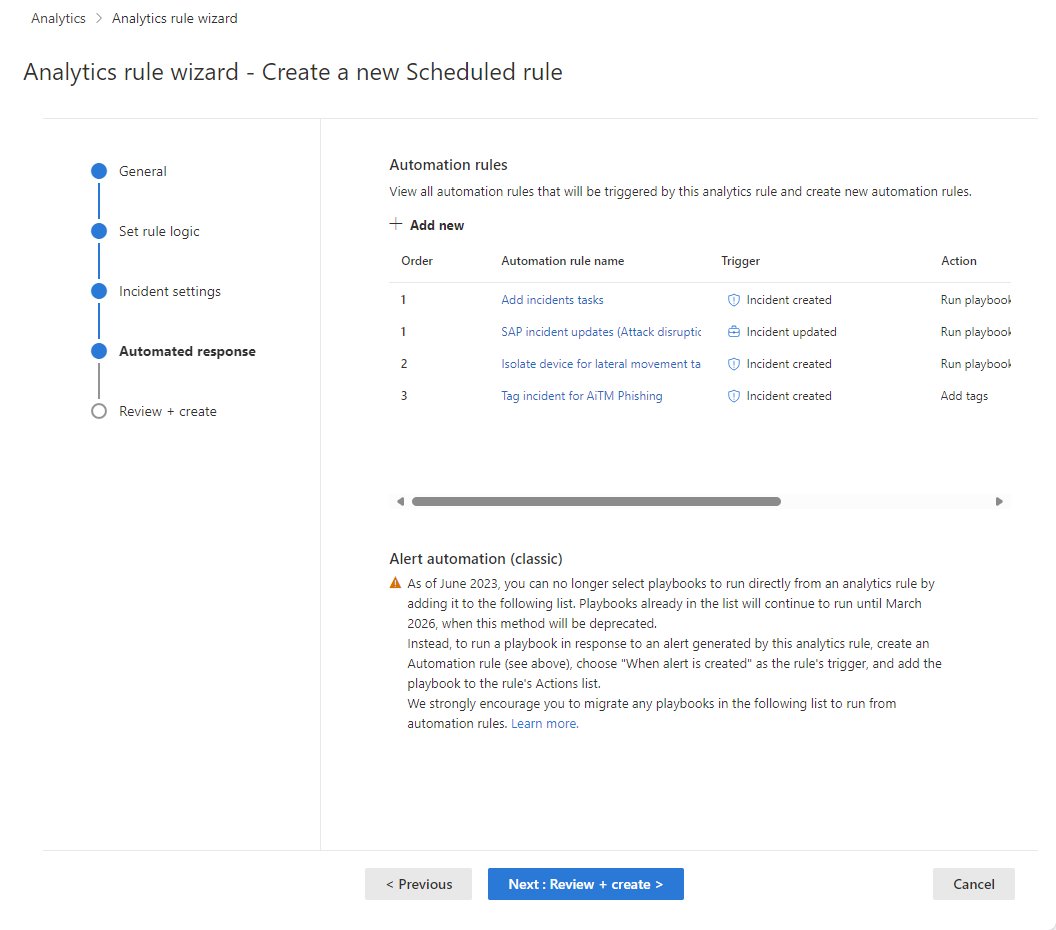

Esaminare o aggiungere risposte automatizzate

Nella scheda Risposte automatiche, vedere le regole di automazione visualizzate nell'elenco. Se si vogliono aggiungere risposte che non sono già coperte dalle regole esistenti, sono disponibili due opzioni:

- Modificare una regola esistente se si desidera che la risposta aggiunta venga applicata a molte o a tutte le regole.

- Selezionare Aggiungi nuova per creare una nuova regola di automazione che verrà applicata solo a questa regola di analisi.

Per altre informazioni su come è possibile usare le regole di automazione, vedere Automatizzare la risposta alle minacce in Microsoft Sentinel con regole di automazione

- In Automazione degli avvisi (versione classica) nella parte inferiore della schermata verranno visualizzati i playbook configurati per l'esecuzione automatica quando viene generato un avviso usando il metodo precedente.

A partire da giugno 2023, non è più possibile aggiungere playbook a questo elenco. I playbook già elencati qui continueranno a essere eseguiti fino a quando questo metodo non sarà deprecato, a partire da marzo 2026.

Se sono ancora presenti playbook elencati qui, è consigliabile creare invece una regola di automazione basata sul trigger creato dall'avviso e richiamare il playbook dalla regola di automazione. Dopo aver completato questa operazione, selezionare i puntini di sospensione alla fine della riga del playbook elencato qui e selezionare Rimuovi. Per le istruzioni complete, vedere Eseguire la migrazione dei playbook di attivazione degli avvisi di Microsoft Sentinel alle regole di automazione.

- Selezionare Avanti: Rivedi e crea per esaminare tutte le impostazioni per la nuova regola di analisi.

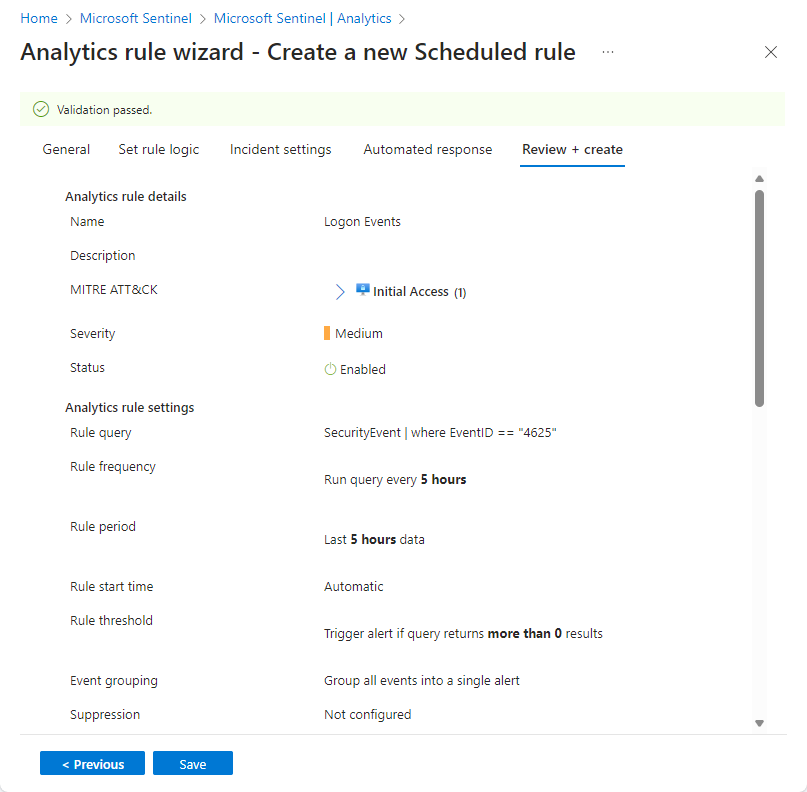

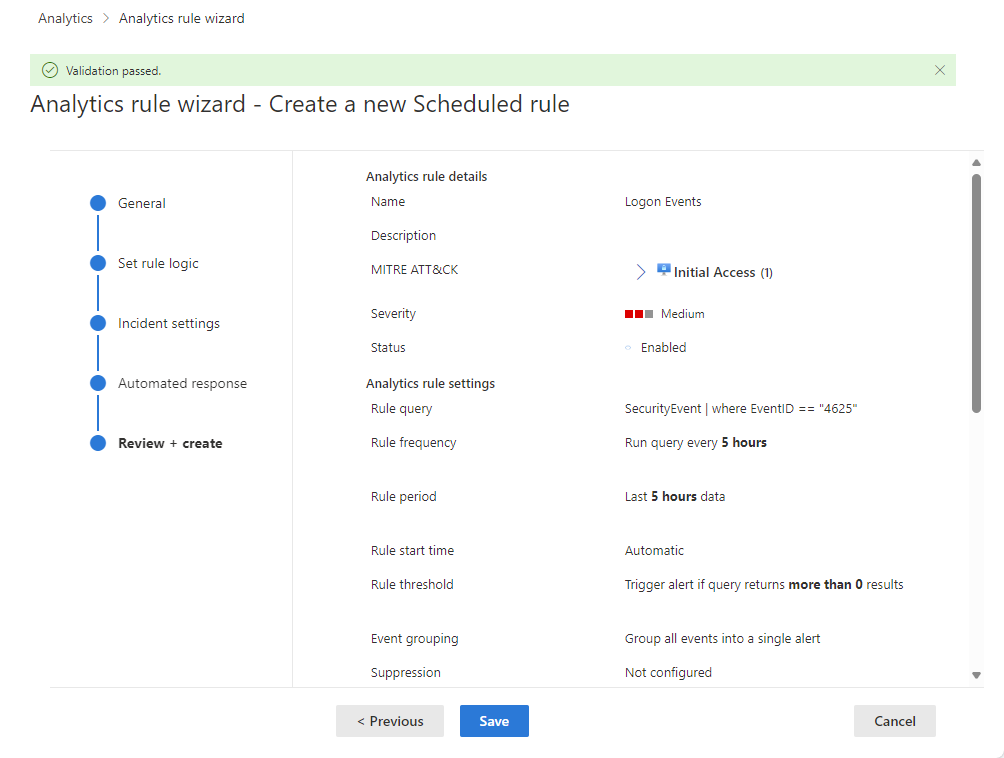

Convalidare la configurazione e creare la regola

Quando viene visualizzato il messaggio "Convalida superata", selezionare Crea.

Se viene visualizzato un errore, trovare e selezionare la X rossa nella scheda della procedura guidata in cui si è verificato l'errore.

Correggere l'errore e tornare alla scheda Rivedi e crea per eseguire di nuovo la convalida.

Visualizzare la regola e il relativo output

Visualizzare la definizione della regola

È possibile trovare la regola personalizzata appena creata (di tipo "Pianificato") nella tabella nella scheda Regole attive nella schermata principale di Analisi. Da questo elenco è possibile abilitare, disabilitare o eliminare ogni regola.

Visualizzare i risultati della regola

Per visualizzare i risultati delle regole di analisi create nel portale di Azure, andare alla pagina Incidenti, dove è possibile valutare gli incidenti, esaminarli e correggere le minacce.

Perfezionare la regola

- È possibile aggiornare la query della regola per escludere falsi positivi. Per altre informazioni, vedere Gestire i falsi positivi in Microsoft Sentinel.

Nota

Gli avvisi generati in Microsoft Sentinel sono disponibili tramite Microsoft Graph Security. Per altre informazioni, vedere la documentazione sugli avvisi di Microsoft Graph Security.

Esportare la regola in un modello di ARM

Se si vuole creare un pacchetto con la regola da gestire e distribuire come codice, è possibile esportare facilmente la regola in un modello di Azure Resource Manager (ARM). È anche possibile importare regole dai file modello per visualizzarle e modificarle nell'interfaccia utente.

Passaggi successivi

Quando si usano regole di analisi per rilevare le minacce da Microsoft Sentinel, assicurarsi di abilitare tutte le regole associate alle origini dati connesse per garantire la copertura completa della sicurezza per l'ambiente in uso.

Per automatizzare l'abilitazione delle regole, eseguire il push delle regole in Microsoft Sentinel tramite API e PowerShell, anche se questa operazione richiede ulteriore sforzo. Quando si usa l'API o PowerShell, è prima necessario esportare le regole in JSON prima di abilitare le regole. L'API o PowerShell può essere utile quando si abilitano regole in più istanze di Microsoft Sentinel con impostazioni identiche in ogni istanza.

Per altre informazioni, vedi:

- Risoluzione dei problemi relativi alle regole di analisi in Microsoft Sentinel

- Esplorare e analizzare gli incidenti in Microsoft Sentinel

- Entità in Microsoft Sentinel

- Esercitazione: Usare playbook con regole di automazione in Microsoft Sentinel

Inoltre, sono fornite informazioni su un esempio dell'uso di regole di analisi personalizzate durante il monitoraggio di Zoom con un connettore personalizzato.