Abilitare i rilevamenti SAP e la protezione dalle minacce

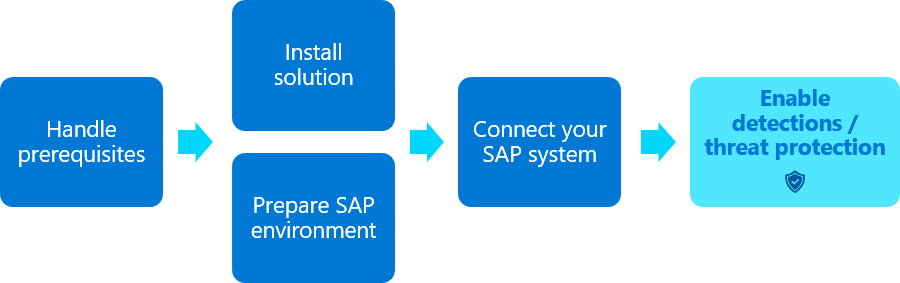

Durante la distribuzione di un agente di raccolta dati e di una soluzione di Microsoft Sentinel per SAP è possibile monitorare i sistemi SAP per le attività sospette e identificare le minacce, sono necessari passaggi di configurazione aggiuntivi per garantire che la soluzione sia ottimizzata per la distribuzione SAP. Questo articolo fornisce le procedure consigliate per iniziare a usare il contenuto di sicurezza fornito con la soluzione Microsoft Sentinel per le applicazioni SAP ed è l'ultimo passaggio della distribuzione dell'integrazione SAP.

Il contenuto di questo articolo è rilevante per il team di sicurezza .

Importante

Alcuni componenti della soluzione Microsoft Sentinel per le applicazioni SAP sono attualmente disponibili in ANTEPRIMA. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

Prerequisiti

Prima di configurare le impostazioni descritte in questo articolo, è necessario che sia installata una soluzione SAP di Microsoft Sentinel e un connettore dati configurato.

Per altre informazioni, vedere Distribuire la soluzione Microsoft Sentinel per le applicazioni SAP dall'hub del contenuto e Distribuire la soluzione Microsoft Sentinel per le applicazioni SAP.

Avviare l'abilitazione delle regole di analisi

Per impostazione predefinita, tutte le regole di analisi nella soluzione Microsoft Sentinel per le applicazioni SAP vengono fornite come modelli di regole di avviso. È consigliabile un approccio a fasi, in cui si usano i modelli per creare alcune regole alla volta, consentendo il tempo necessario per ottimizzare ogni scenario.

È consigliabile iniziare con le regole di analisi seguenti, considerate più semplici da testare:

- Modifica dell'utente con privilegi sensibili

- Utente con privilegi sensibili connesso

- L'utente con privilegi sensibili apporta una modifica in un altro utente

- Modifica e accesso delle password degli utenti sensibili

- Modifica della configurazione client

- Modulo funzione testato

Per altre informazioni, vedere Regole di analisi predefinite e Rilevamento delle minacce in Microsoft Sentinel.

Configurare watchlist

Configurare la soluzione Microsoft Sentinel per le applicazioni SAP fornendo informazioni specifiche del cliente negli elenchi di controllo seguenti:

| Nome elenco di controllo | Dettagli della configurazione |

|---|---|

| SAP - Sistemi | L'elenco di controllo SAP - Systems definisce i sistemi SAP presenti nell'ambiente monitorato. Per ogni sistema, specificare: - SID - Che si tratti di un sistema di produzione o di un ambiente di sviluppo/test. La definizione di questo valore nell'elenco di controllo non influisce sulla fatturazione e influisce solo sulla regola di analisi. Ad esempio, è possibile usare un sistema di test come sistema di produzione durante i test. - Descrizione significativa I dati configurati vengono usati da alcune regole di analisi, che potrebbero reagire in modo diverso se gli eventi rilevanti vengono visualizzati in uno sviluppo o in un sistema di produzione. |

| SAP - Reti | L'elenco di controllo SAP - Networks descrive tutte le reti usate dall'organizzazione. Viene usato principalmente per identificare se gli accessi utente hanno origine da segmenti noti della rete o se l'origine dell'accesso di un utente cambia in modo imprevisto. Esistono molti approcci per documentare la topologia di rete. È possibile definire un'ampia gamma di indirizzi, ad esempio 172.16.0.0/16 e denominarla Rete aziendale, sufficientemente adatta per tenere traccia degli accessi dall'esterno di tale intervallo. Tuttavia, un approccio più segmentato consente una migliore visibilità delle attività potenzialmente atipiche. Ad esempio, è possibile definire i segmenti e le posizioni geografiche seguenti: - 192.168.10.0/23: Europa occidentale - 10.15.0.0/16: Australia In questi casi, Microsoft Sentinel può distinguere un accesso da 192.168.10.15 nel primo segmento da un accesso da 10.15.2.1 nel secondo segmento. Microsoft Sentinel avvisa l'utente se tale comportamento è identificato come atipico. |

| SAP - Moduli di funzione sensibili SAP - Tabelle sensibili SAP - Programmi ABAP sensibili SAP - Transazioni sensibili |

Gli elenchi di controllo dei contenuti sensibili identificano azioni o dati sensibili che possono essere eseguiti o accessibili dagli utenti. Sebbene diverse operazioni, tabelle e autorizzazioni note siano preconfigurate negli elenchi di controllo, è consigliabile consultare il team SAP BASIS per identificare le operazioni, le transazioni, le autorizzazioni e le tabelle sono considerate sensibili nell'ambiente SAP e aggiornare gli elenchi in base alle esigenze. |

| SAP - Profili sensibili SAP - Ruoli sensibili SAP - Utenti con privilegi SAP - Autorizzazioni critiche |

La soluzione Microsoft Sentinel per le applicazioni SAP usa i dati utente raccolti negli elenchi di controllo dei dati utente dai sistemi SAP per identificare quali utenti, profili e ruoli devono essere considerati sensibili. Anche se i dati di esempio sono inclusi negli watchlist per impostazione predefinita, è consigliabile rivolgersi al team SAP BASIS per identificare gli utenti, i ruoli e i profili sensibili nell'organizzazione e aggiornare gli elenchi in base alle esigenze. |

Dopo la distribuzione iniziale della soluzione, potrebbe essere necessario del tempo fino a quando le watchlist non vengono popolate con i dati. Se si apre un watchlist per la modifica e si scopre che è vuoto, attendere alcuni minuti e riprovare.

Per altre informazioni, vedere Watchlist disponibili.

Usare una cartella di lavoro per verificare la conformità per i controlli di sicurezza SAP

La soluzione Microsoft Sentinel per le applicazioni SAP include la cartella di lavoro SAP - Security Audit Controls , che consente di controllare la conformità per i controlli di sicurezza SAP. La cartella di lavoro offre una visualizzazione completa dei controlli di sicurezza applicati e dello stato di conformità di ogni controllo.

Per altre informazioni, vedere Controllare la conformità per i controlli di sicurezza SAP con la cartella di lavoro SAP - Security Audit Controls (anteprima).

Passaggio successivo

Sono disponibili molti altri contenuti da scoprire per SAP con Microsoft Sentinel, tra cui funzioni, playbook, cartelle di lavoro e altro ancora. Questo articolo evidenzia alcuni punti di partenza utili ed è consigliabile continuare a implementare altri contenuti per sfruttare al meglio il monitoraggio della sicurezza SAP.

Per altre informazioni, vedi:

- Soluzione Microsoft Sentinel per le applicazioni SAP - Informazioni di riferimento sulle funzioni

- Soluzione Microsoft Sentinel per le applicazioni SAP: informazioni di riferimento sul contenuto di sicurezza.

Contenuto correlato

Per altre informazioni, vedi: