Consentire l'accesso agli spazi dei nomi bus di servizio di Azure tramite endpoint privati

Il servizio Collegamento privato di Azure consente di accedere ai servizi di Azure, ad esempio al bus di servizio di Azure, ad Archiviazione di Azure e ad Azure Cosmos DB, e ai servizi di clienti/partner ospitati in Azure tramite un endpoint privato nella rete virtuale.

Un endpoint privato è un'interfaccia di rete che connette privatamente e in modo sicuro a un servizio basato su Collegamento privato di Azure. L'endpoint privato usa un indirizzo IP privato della rete virtuale, introducendo efficacemente il servizio nella rete virtuale. Tutto il traffico verso il servizio può essere instradato tramite l'endpoint privato, quindi non sono necessari gateway, dispositivi NAT, ExpressRoute o connessioni VPN oppure indirizzi IP pubblici. Il traffico tra la rete virtuale e il servizio attraversa la rete backbone Microsoft, impedendone l'esposizione alla rete Internet pubblica. È possibile connettersi a un'istanza di una risorsa di Azure, garantendo il massimo livello di granularità nel controllo di accesso.

Per altre informazioni, vedere Che cos'è Collegamento privato di Azure?.

Aspetti importanti

Questa funzionalità è supportata con il livello Premium del bus di servizio di Azure. Per altre informazioni sul livello Premium, vedere l'articolo Livelli di messaggistica Premium e Standard del bus di servizio.

L'implementazione di endpoint privati può impedire ad altri servizi di Azure di interagire con il bus di servizio. Ad eccezione, è possibile consentire l'accesso alle risorse di bus di servizio da determinati servizi attendibili anche quando gli endpoint privati sono abilitati. Per un elenco dei servizi attendibili, vedere Servizi attendibili.

I servizi Microsoft seguenti devono essere in una rete virtuale

- Servizio app di Azure

- Funzioni di Azure

Specificare almeno una regola IP o una regola di rete virtuale per lo spazio dei nomi per consentire il traffico solo dagli indirizzi IP o dalla subnet specificati di una rete virtuale. Se non sono presenti regole di rete virtuale e IP, è possibile accedere allo spazio dei nomi tramite Internet pubblico (usando la chiave di accesso).

Aggiungere un endpoint privato con il portale di Azure

Prerequisiti

Per integrare uno spazio dei nomi bus di servizio con collegamento privato di Azure, sono necessarie le entità o le autorizzazioni seguenti:

- Uno spazio dei nomi del bus di servizio.

- Una rete virtuale di Azure.

- Una subnet nella rete virtuale. È possibile usare la subnet predefinita.

- Autorizzazioni di proprietario o collaboratore per lo spazio dei nomi del bus di servizio e la rete virtuale.

L'endpoint privato e la rete virtuale devono trovarsi nella stessa area. Quando si seleziona un'area per l'endpoint privato tramite il portale, verranno automaticamente filtrate solo le reti virtuali presenti in tale area. Lo spazio dei nomi del bus di servizio può trovarsi in un'area diversa. E l'endpoint privato usa un indirizzo IP privato nella rete virtuale.

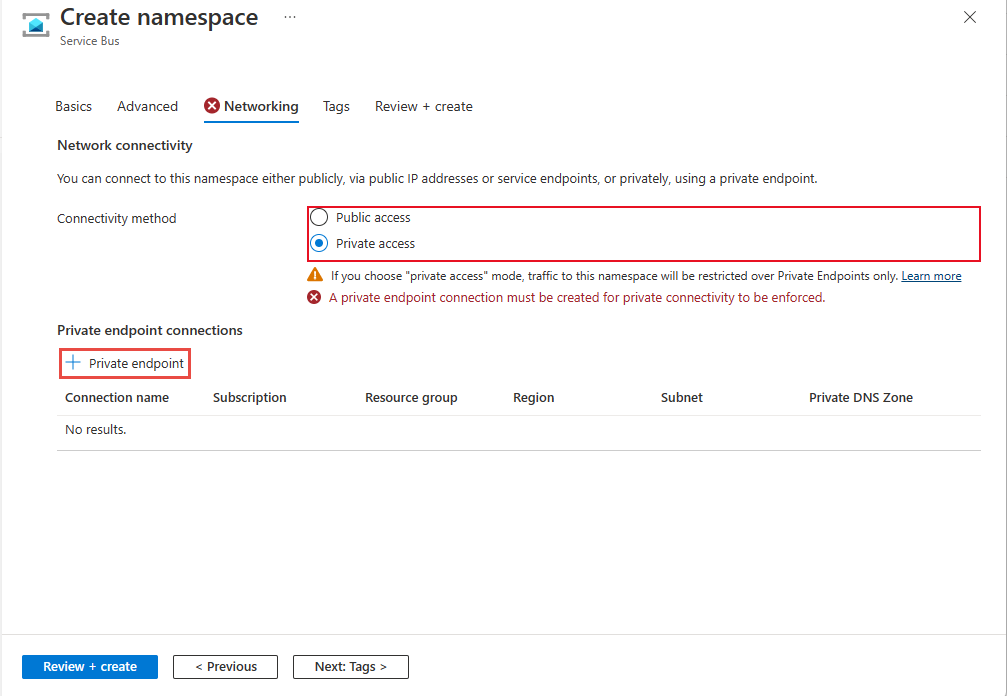

Configurare l'accesso privato durante la creazione di uno spazio dei nomi

Quando si crea uno spazio dei nomi, è possibile consentire l'accesso solo pubblico (da tutte le reti) o privato (solo tramite endpoint privati) allo spazio dei nomi.

Se si seleziona l'opzione Accesso privato nella pagina Networking della procedura guidata sulla creazione dello spazio dei nomi, è possibile aggiungere un endpoint privato nella pagina selezionando il pulsante +Endpoint privato. Vedere la sezione successiva per i passaggi dettagliati per l'aggiunta di un endpoint privato.

Configurare l'accesso privato per uno spazio dei nomi esistente

Se si ha già uno spazio dei nomi esistente, è possibile creare un endpoint privato seguendo questa procedura:

Accedere al portale di Azure.

Nella barra di ricerca digitare Bus di servizio.

Selezionare nell'elenco lo spazio dei nomi in cui si vuole aggiungere un endpoint privato.

Nel menu a sinistra selezionare l'opzione Networking in Impostazioni.

Nota

Viene visualizzata la scheda Networking solo per gli spazi dei nomi Premium.

Nella pagina Networking, per Accesso alla rete pubblica, selezionare Disabilitato se si desidera che lo spazio dei nomi sia accessibile solo tramite endpoint privati.

Per Consenti ai servizi Microsoft attendibili di ignorare questo firewall, selezionare Sì se si desidera consentire ai servizi Microsoft attendibili di ignorare questo firewall.

Sulla barra degli strumenti selezionare Salva.

Per consentire l'accesso allo spazio dei nomi tramite endpoint privati, selezionare la scheda Connessioni endpoint privato nella parte superiore della pagina

Selezionare il pulsante + Endpoint privato nella parte superiore della pagina.

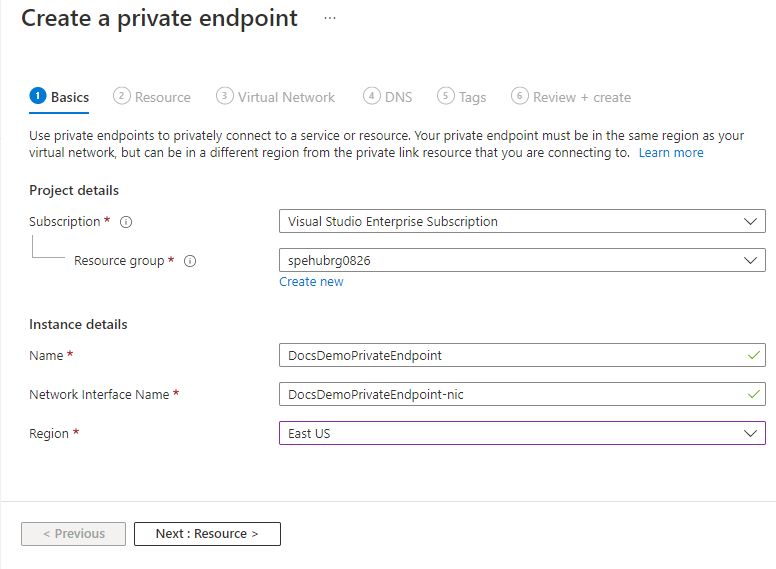

Nella pagina Informazioni di base seguire questa procedura:

Selezionare la sottoscrizione di Azure in cui creare l'endpoint privato.

Selezionare il gruppo di risorse per la risorsa endpoint privato.

Immettere un nome per l'endpoint privato.

Immettere un nome per l'interfaccia di rete.

Selezionare un'area per l'endpoint privato. L'endpoint privato deve trovarsi nella stessa area della rete virtuale, ma può trovarsi in un'area differente rispetto alla risorsa Collegamento privato a cui si sta effettuando la connessione.

Selezionare il pulsante Avanti: Risorsa > nella parte inferiore della pagina.

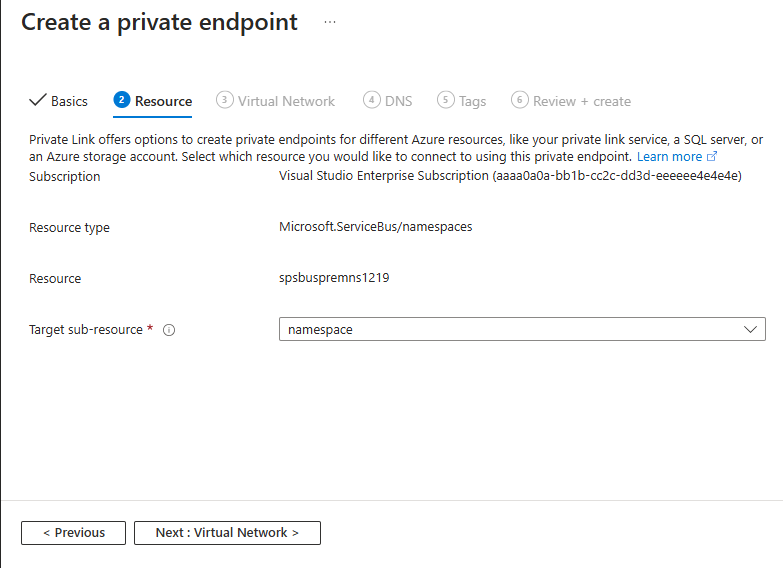

Nella pagina Risorsa esaminare le impostazioni e selezionare Avanti: Rete virtuale nella parte inferiore della pagina.

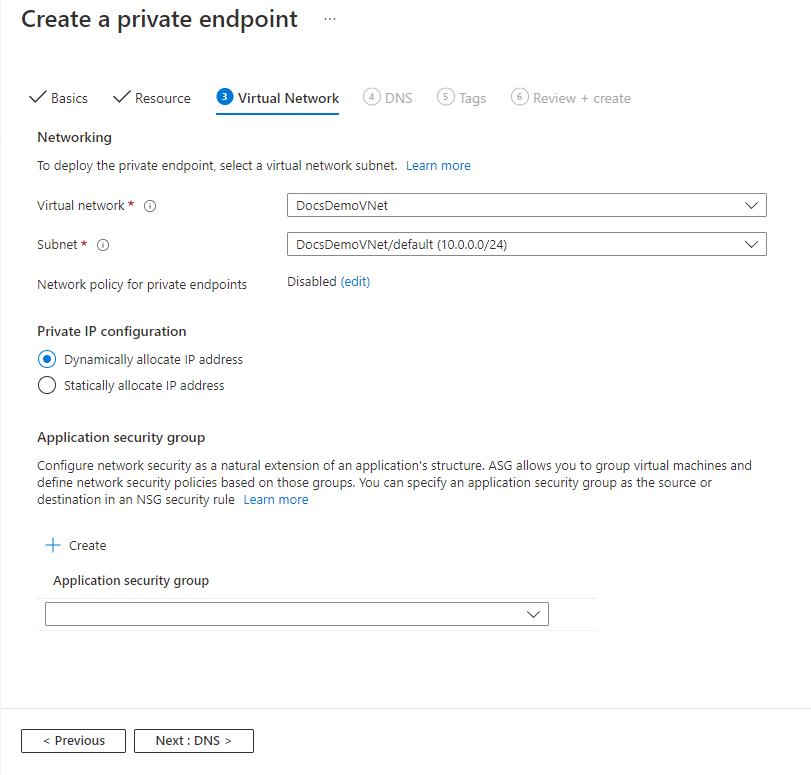

Nella pagina Rete virtuale si seleziona la subnet in una rete virtuale in cui si desidera distribuire l'endpoint privato.

- Selezionare una rete virtuale. Nell'elenco a discesa sono elencate solo le reti virtuali nella sottoscrizione e nella località attualmente selezionate.

- Selezionare una subnet nella rete virtuale selezionata.

- Si noti che il criterio di rete per gli endpoint privati è disabilitato. Se si desidera abilitarlo, selezionare Modifica, aggiornare l'impostazione e selezionare Salva.

- Per impostazione predefinita, per la configurazione IP privato, è selezionata l'opzione Allocare dinamicamente l'indirizzo IP. Se si desidera assegnare un indirizzo IP statico, selezionare Allocare in modo statico l'indirizzo IP*.

- Per Gruppo di sicurezza delle applicazioni selezionare un gruppo di sicurezza delle applicazioni esistente o crearne uno da associare all'endpoint privato.

- Selezionare il pulsante Avanti: DNS > nella parte inferiore della pagina.

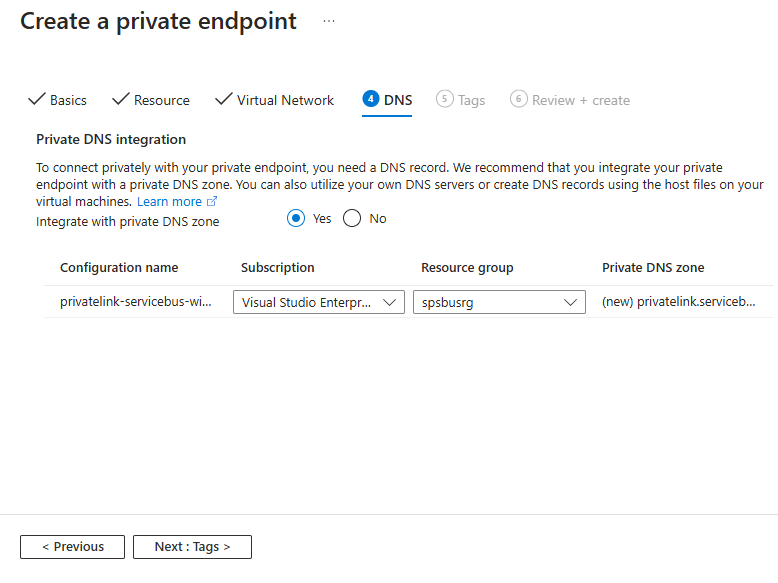

Nella pagina DNS selezionare se si desidera integrare l'endpoint privato con una zona DNS privata quindi selezionare Avanti: Tag.

Nella pagina Tag creare i tag (nomi e valori) da associare alla risorsa endpoint privato. Selezionare quindi il pulsante Rivedi e crea nella parte inferiore della pagina.

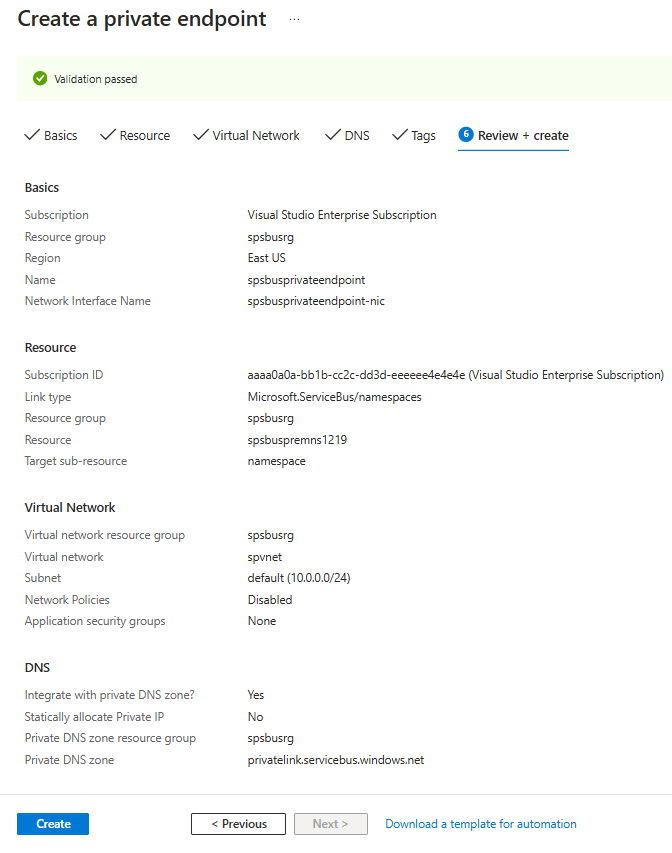

In Rivedi e crea rivedere tutte le impostazioni e selezionare Crea per creare l'endpoint privato.

Verificare che l'endpoint privato sia stato creato. Se si è il proprietario della risorsa, nella pagina Rete dello spazio dei nomi bus di servizio la connessione all'endpoint deve essere approvata automaticamente. Se lo stato della connessione è In sospeso, vedere la sezione Gestire gli endpoint privati con il portale di Azure.

Servizi Microsoft attendibili

Quando si abilita l'impostazione Consentire ai servizi Microsoft attendibili di ignorare il firewall?, ai servizi seguenti viene concesso l'accesso alle risorse del bus di servizio.

| Servizio attendibile | Scenari di utilizzo supportati |

|---|---|

| Azure Event Grid | Consente a Griglia di eventi di Azure di inviare eventi a code o argomenti nello spazio dei nomi del Bus di servizio. È necessario eseguire anche la procedura seguente:

Per altre informazioni, vedere Distribuzione di eventi con Identità gestita |

| Analisi di flusso di Azure | Consente a un processo Analisi di flusso di Azure di restituire i dati nelle code del Bus di servizio agli argomenti. Importante: il processo Analisi di flusso di Azure deve essere configurato per usare un'identità gestita per accedere allo spazio dei nomi del bus di servizio. Aggiungere l'identità al ruolo Mittente dei dati del Bus di servizio di Azure nello spazio dei nomi del Bus di servizio. |

| Hub IoT di Azure | Consente a un hub IoT di inviare messaggi a code o argomenti nello spazio dei nomi del bus di servizio. È necessario eseguire anche la procedura seguente:

|

| Gestione API di Azure | Il servizio Gestione API consente di inviare messaggi a una coda o a un argomento del bus di servizio nello spazio dei nomi del bus di servizio.

|

| Azure IoT Central | Consente a IoT Central di esportare i dati nelle code o negli argomenti del bus di servizio nello spazio dei nomi del bus di servizio. È necessario eseguire anche la procedura seguente:

|

| Gemelli digitali di Azure | Consente a Gemelli digitali di Azure di eseguire l'uscita dei dati negli argomenti del Bus di servizio nello spazio dei nomi del Bus di servizio. È necessario eseguire anche la procedura seguente:

|

| Monitoraggio di Azure (impostazioni di diagnostica e gruppi di azioni) | Consente a Monitoraggio di Azure di inviare informazioni di diagnostica e notifiche di avviso al Bus di servizio nello spazio dei nomi del Bus di servizio. Monitoraggio di Azure può leggere e scrivere dati nello spazio dei nomi del Bus di servizio. |

| Azure Synapse | Consente ad Azure Synapse di connettersi al Bus di servizio usando l'identità gestita dell'area di lavoro di Synapse. Aggiungere l'identità al ruolo Mittente dei dati del Bus di servizio di Azure o Proprietario dei dati del Bus di servizio di Azure nello spazio dei nomi del Bus di servizio. |

Gli altri servizi attendibili per il Bus di servizio di Azure sono elencati di seguito:

- Esplora dati di Azure

- Servizi per i dati sanitari di Azure

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

- Microsoft Defender per il cloud

- Azure Provider Hub

Per consentire ai servizi attendibili di accedere allo spazio dei nomi, passare alla scheda Accesso pubblico nella pagina Networking e selezionare Sì per Consentire ai servizi Microsoft attendibili di ignorare il firewall?.

Aggiungere un endpoint privato con PowerShell

L'esempio seguente illustra come usare Azure PowerShell per creare una connessione endpoint privato a uno spazio dei nomi del bus di servizio.

L'endpoint privato e la rete virtuale devono trovarsi nella stessa area. Lo spazio dei nomi del bus di servizio può trovarsi in un'area diversa. E l'endpoint privato usa un indirizzo IP privato nella rete virtuale.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create premium service bus namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Sku @{name = "Premium"; capacity = 1} -Properties @{} -ResourceType "Microsoft.ServiceBus/namespaces" -

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you will use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Gestire gli endpoint privati con il portale di Azure

Quando si crea un endpoint privato, la connessione deve essere approvata. Se la risorsa per cui si sta creando un endpoint privato si trova nella propria directory, è possibile approvare la richiesta di connessione purché si abbiano autorizzazioni sufficienti. Se ci si sta connettendo a una risorsa di Azure in un'altra directory, è necessario attendere che il proprietario della risorsa approvi la richiesta di connessione.

Sono disponibili quattro stati di provisioning:

| Azione del servizio | Stato dell'endpoint privato del consumer del servizio | Descrizione |

|---|---|---|

| Nessuna | In sospeso | La connessione viene creata manualmente ed è in attesa di approvazione dal proprietario della risorsa di collegamento privato. |

| Approvazione | Approvato | La connessione è stata approvata automaticamente o manualmente ed è pronta per essere usata. |

| Rifiuto | Rifiutato | La connessione è stata rifiutata dal proprietario della risorsa di collegamento privato. |

| Rimuovi | Disconnesso | La connessione è stata rimossa dal proprietario della risorsa di collegamento privato. L'endpoint privato diventa informativo e deve essere eliminato a scopo di pulizia. |

Approvare, rifiutare o rimuovere una connessione endpoint privato

- Accedere al portale di Azure.

- Nella barra di ricerca digitare Bus di servizio.

- Selezionare lo spazio dei nomi che si vuole gestire.

- Selezionare la scheda Rete.

- Vedere la sezione seguente appropriata in base all'operazione da approvare, rifiutare o rimuovere.

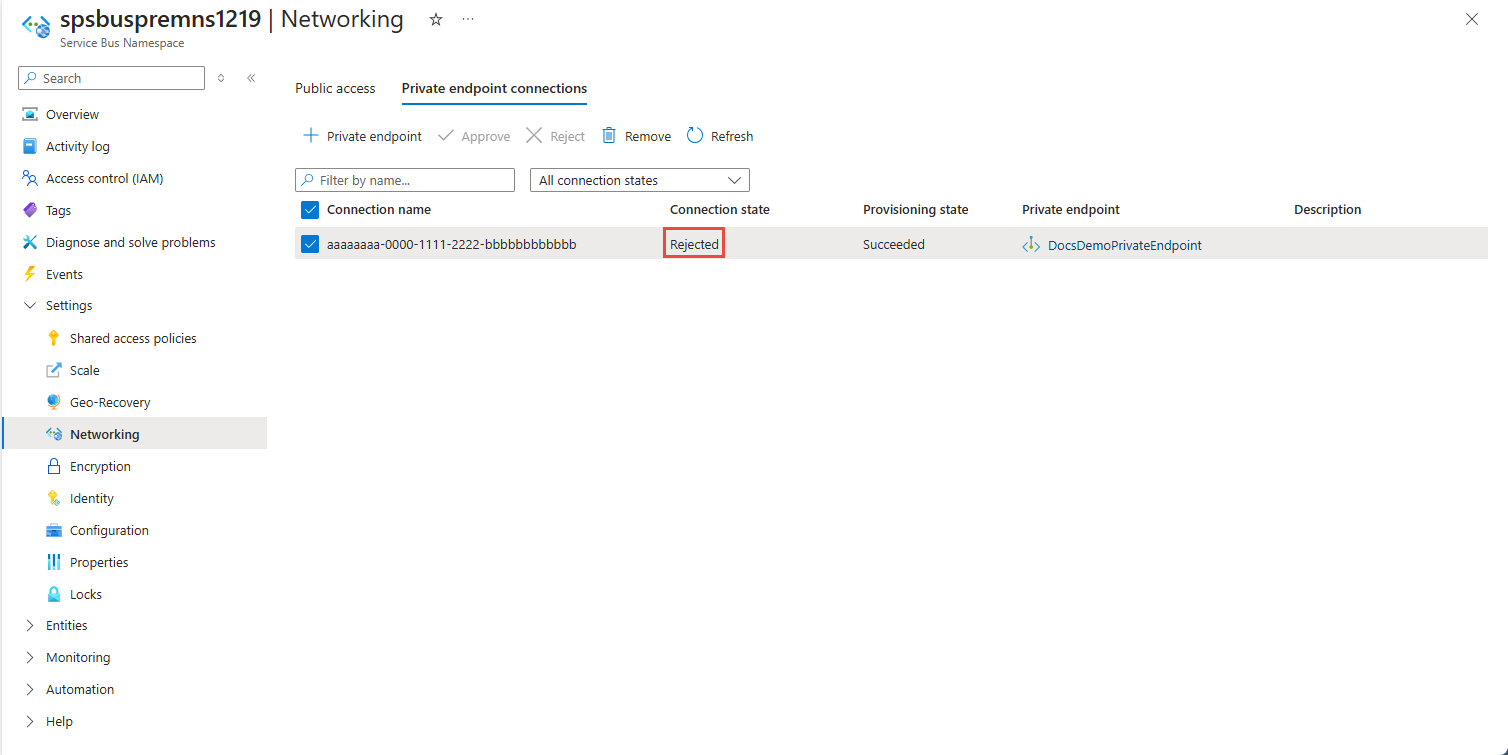

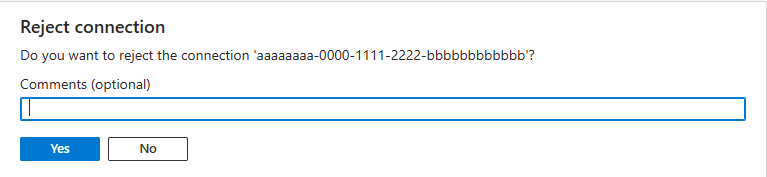

Rifiutare una connessione endpoint privato

Se sono presenti connessioni endpoint private che si desidera rifiutare, se si tratta di una richiesta in sospeso o di una connessione esistente approvata in precedenza, selezionare la connessione all'endpoint e selezionare il pulsante Rifiuta .

Nella pagina Rifiuta la connessione immettere un commento facoltativo e selezionare Sì. Se si seleziona No, non accade nulla.

Si noterà che lo stato della connessione nell'elenco è diventato Rifiutata.

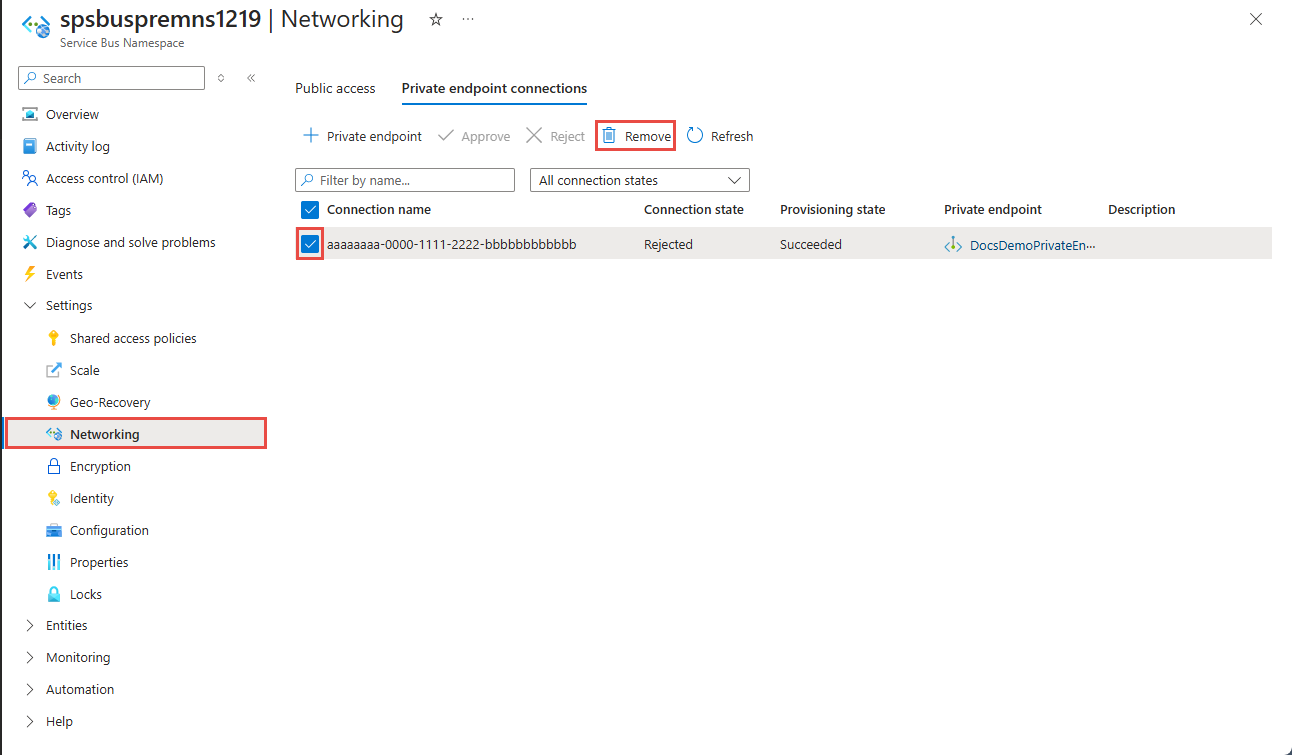

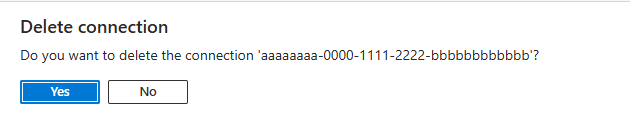

Rimuovere una connessione endpoint privato

Per rimuovere una connessione endpoint privato, selezionarla nell'elenco e selezionare Rimuovi sulla barra degli strumenti.

Nella pagina Elimina connessione selezionare Sì per confermare l'eliminazione dell'endpoint privato. Se si seleziona No, non accade nulla.

Si noterà che lo stato è diventato Disconnessa L'endpoint scompare quindi nell'elenco.

Approvare una connessione endpoint privato

- Se sono presenti connessioni in sospeso, è visualizzata una connessione elencata con In sospeso nello stato di provisioning.

- Selezionare l'endpoint privato che si vuole approvare

- Selezionare il pulsante Approva sulla barra degli strumenti.

- Nella pagina Approva la connessione immettere un commento facoltativo e selezionare Sì. Se si seleziona No, non accade nulla.

- Si noterà che lo stato della connessione nell'elenco è diventato Approvata.

Verificare il funzionamento della connessione di collegamento privato

È necessario verificare che le risorse all'interno della rete virtuale dell'endpoint privato si connettano allo spazio dei nomi bus di servizio tramite un indirizzo IP privato e che dispongano dell'integrazione corretta della zona DNS privata.

Creare prima di tutto una macchina virtuale seguendo la procedura descritta nell'articolo Creare una macchina virtuale di Windows nel portale di Azure.

Nella scheda Rete:

- Specificare Rete virtuale e Subnet. È necessario selezionare la rete virtuale in cui è stato distribuito l'endpoint privato.

- Specificare una risorsa IP pubblico.

- Per Gruppo di sicurezza di rete della scheda di interfaccia di rete selezionare Nessuno.

- Per Bilanciamento del carico selezionare No.

Connettersi alla macchina virtuale, aprire la riga di comando ed eseguire il comando seguente:

nslookup <service-bus-namespace-name>.servicebus.windows.net

Verrà visualizzato un risultato simile al seguente.

Non-authoritative answer:

Name: <service-bus-namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <service-bus-namespace-name>.servicebus.windows.net

Limitazioni e considerazioni di progettazione

- per informazioni sui prezzi, vedere Prezzi di Collegamento privato di Azure.

- Questa funzionalità è disponibile in tutte le aree pubbliche di Azure.

- Numero massimo di endpoint privati per spazio dei nomi bus di servizio: 120.

- Il traffico viene bloccato a livello di applicazione, non a livello TCP. Di conseguenza, vengono visualizzate le connessioni TCP o le operazioni di

nslookupcon esito positivo sull'endpoint pubblico anche se l'accesso pubblico è disabilitato.

Per altre informazioni, vedere Servizio Collegamento privato di Azure: Limitazioni

Passaggi successivi

- Altre informazioni su Collegamento privato di Azure

- Altre informazioni sul bus di servizio di Azure