Gestire le chiavi di accesso all'account di archiviazione

Questo articolo illustra come visualizzare, gestire e ruotare le chiavi di accesso dell'account di archiviazione. Quando si crea un account di archiviazione, Azure genera due chiavi di accesso dell'account di archiviazione a 512 bit per l'account. Queste chiavi possono essere usate per autorizzare l'accesso ai dati nell'account di archiviazione tramite l'autorizzazione di Chiave condivisa o token di firma di accesso condiviso firmati con la chiave condivisa.

Microsoft consiglia di usare Azure Key Vault per gestire le chiavi di accesso e di ruotare e rigenerare regolarmente le chiavi. L'uso di Azure Key Vault semplifica la rotazione delle chiavi senza interruzioni per le applicazioni. È inoltre possibile ruotare manualmente le chiavi.

Importante

Per una sicurezza ottimale, Microsoft consiglia di usare Microsoft Entra ID con identità gestite per autorizzare le richieste nei dati BLOB, di code e tabelle, quando possibile. L'autorizzazione con Microsoft Entra ID e le identità gestite offre sicurezza e facilità di utilizzo superiori rispetto all'autorizzazione con chiave condivisa. Per altre informazioni sulle identità gestite, vedere Informazioni sulle identità gestite per le risorse di Azure. Per un esempio di come abilitare e usare un'identità gestita per un'applicazione .NET, vedere Autenticazione di app ospitate in Azure in risorse di Azure con .NET.

Per le risorse ospitate all'esterno di Azure, ad esempio le applicazioni locali, è possibile usare le identità gestite tramite Azure Arc. Ad esempio, le app in esecuzione nei server abilitati per Azure Arc possono utilizzare le identità gestite per connettersi ai servizi di Azure. Per altre informazioni, vedere Eseguire l'autenticazione con le risorse di Azure con i server abilitati per Azure Arc.

Per gli scenari in cui vengono utilizzate le firme di accesso condiviso (SAS), Microsoft consiglia di usare una firma di accesso condiviso di delega utente. Una firma di accesso condiviso della delega utente è protetta con le credenziali di Microsoft Entra, anziché dalla chiave dell'account. Per informazioni sulle firme di accesso condiviso, vedere Concedere l'accesso limitato ai dati con firme di accesso condiviso. Per un esempio di come creare e usare una firma di accesso condiviso di delega utente con .NET, vedere Creare una firma di accesso condiviso di delega utente per un BLOB con .NET.

Proteggere le chiavi di accesso

Le chiavi di accesso dell'account di archiviazione forniscono l'accesso completo ai dati dell'account di archiviazione e la possibilità di generare token di firma di accesso condiviso. Fare sempre attenzione a proteggere le chiavi di accesso. Usare Azure Key Vault per gestire e ruotare le chiavi in modo sicuro. L'accesso alla chiave condivisa concede a un utente l'accesso completo ai dati di un account di archiviazione. L'accesso alle chiavi condivise deve essere limitato e monitorato con attenzione. Usare i token di firma di accesso condiviso di delega utente con un ambito limitato di accesso negli scenari in cui non è possibile usare l'autorizzazione basata su Microsoft Entra ID. Evitare chiavi di accesso con codifica fissa o salvarle in qualsiasi punto del testo normale che sia accessibile ad altri utenti. Ruotare le chiavi se si ritiene che potrebbero essere state compromesse.

Importante

Per evitare che gli utenti accedano ai dati nell'account di archiviazione con Chiave condivisa, è possibile non consentire l'autorizzazione con chiave condivisa per tale account. L'accesso granulare ai dati con privilegi minimi necessari è consigliato come procedura ottimale di protezione. Per gli scenari che supportano OAuth, è consigliabile usare l'autorizzazione basata su Microsoft Entra ID con identità gestite. Kerberos o SMTP deve essere usato per File di Azure tramite SMB. Per File di Azure tramite REST, è possibile usare i token di firma di accesso condiviso. L'accesso con chiave condivisa deve essere disabilitato, se non necessario, per evitarne l'uso involontario. Per altre informazioni, vedere Impedire l'autorizzazione con chiave condivisa per un account di archiviazione di Azure.

Per proteggere un account di Archiviazione di Azure con i criteri di accesso condizionale di Microsoft Entra, è necessario non consentire l'autorizzazione di Chiave condivisa per tale account.

Se è stato disabilitato l'accesso con chiave condivisa e viene visualizzata l'autorizzazione di Chiave condivisa nei log di diagnostica, significa che l'accesso attendibile viene usato per accedere all'archiviazione. Per altri dettagli, vedere Accesso attendibile per le risorse registrate nel tenant di Microsoft Entra.

Visualizzare le chiavi di accesso dell'account

È possibile visualizzare e copiare le chiavi di accesso dell'account con il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure. Il portale di Azure fornisce anche una stringa di connessione per l'account di archiviazione che è possibile copiare.

Per visualizzare e copiare le chiavi di accesso dell'account di archiviazione o la stringa di connessione dal portale di Azure:

Nel portale di Azure passare all'account di archiviazione.

Dal menu delle risorse in Sicurezza e rete selezionare Chiavi di accesso. Verranno visualizzate le chiavi di accesso dell'account, con la stringa di connessione completa per ogni chiave.

Seleziona Mostra chiavi per visualizzare le tue chiavi di accesso e le stringhe di connessione e per abilitare i pulsanti per copiare i valori.

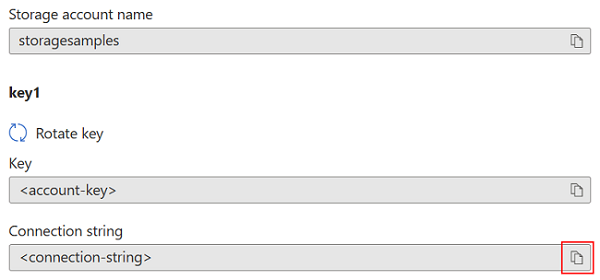

In key1, trovare il valore della Chiave. Seleziona il pulsante Copia per copiare la chiave dell'account.

In alternativa, è possibile copiare l'intera stringa di connessione. In key1 trovare il valore Stringa di connessione. Selezionare il pulsante Copia per copiare la stringa di connessione.

È possibile usare una delle due chiavi per accedere ad Archiviazione di Azure, ma in generale è consigliabile usare la prima chiave e riservare l'uso della seconda chiave per la rotazione delle chiavi.

Per visualizzare o leggere le chiavi di accesso di un account, l'utente deve essere un Amministratore del servizio o è necessario che all'utente sia assegnato un ruolo di Azure che include Microsoft.Storage/storageAccounts/listkeys/action. Alcuni ruoli predefiniti di Azure che includono questa azione sono i ruoli Proprietario, Collaboratore e Ruolo del servizio dell'operatore della chiave dell'account di archiviazione. Per altre informazioni sul ruolo Amministratore del servizio, vedere Ruoli di Azure, ruoli di Microsoft Entra e ruoli di amministratore sottoscrizione classico. Per informazioni dettagliate sui ruoli predefiniti per Archiviazione di Azure, vedere la sezione Archiviazione in Ruoli predefiniti di Azure per il Controllo degli accessi in base al ruolo di Azure.

Usare Azure Key Vault per gestire le chiavi di accesso

Microsoft consiglia di usare Azure Key Vault per gestire e ruotare le chiavi di accesso. L'applicazione può accedere in modo sicuro alle chiavi in Key Vault, in modo da evitare di archiviarle con il codice dell'applicazione. Per altre informazioni sull'uso di Key Vault per la gestione delle chiavi, vedere gli articoli seguenti:

- Gestire le chiavi degli account di archiviazione con Azure Key Vault e PowerShell

- Gestire le chiavi degli account di archiviazione con Azure Key Vault e l'interfaccia della riga di comando di Azure

Ruotare manualmente le chiavi di accesso

Microsoft consiglia di ruotare periodicamente le chiavi di accesso per garantire la sicurezza dell'account di archiviazione. Se possibile, usare Azure Key Vault per gestire le chiavi di accesso. Se non si usa Key Vault, sarà necessario ruotare manualmente le chiavi.

Vengono assegnate due chiavi di accesso che è quindi possibile ruotare. La presenza di due chiavi garantisce che l'applicazione mantenga l'accesso ad Archiviazione di Azure durante l’intero processo.

Avviso

La rigenerazione delle chiavi di accesso può influire sulle applicazioni o sui servizi di Azure che dipendono dalla chiave dell'account di archiviazione. I client che usano la chiave dell'account per accedere all'account di archiviazione devono essere aggiornati per usare la nuova chiave, inclusi servizi multimediali, applicazioni cloud, desktop e per dispositivi mobili e applicazioni di interfaccia utente grafica per Archiviazione di Azure, ad esempio Azure Storage Explorer.

Inoltre, la rotazione o la rigenerazione delle chiavi di accesso revoca le firme di accesso condiviso (SAS) generate in base a tale chiave. Dopo la rotazione delle chiavi di accesso, è necessario rigenerare i token di firma di accesso condiviso dell'account e del servizio per evitare interruzioni delle applicazioni. Si noti che i token di firma di accesso condiviso della delega dell’utente sono protetti con le credenziali di Microsoft Entra e non sono interessati dalla rotazione delle chiavi.

Se si prevede di ruotare manualmente le chiavi di accesso, Microsoft consiglia di impostare un criterio di scadenza della chiave. Per altre informazioni, vedere Creare un criterio di scadenza delle chiavi.

Dopo aver creato il criterio di scadenza della chiave, è possibile usare Criteri di Azure per monitorare se le chiavi di un account di archiviazione sono state ruotate entro l'intervallo consigliato. Per informazioni dettagliate, vedere Verificare la presenza di violazioni dei criteri di scadenza delle chiavi.

Per ruotare le chiavi di accesso dell'account di archiviazione nel portale di Azure:

- Aggiornare le stringhe di connessione nel codice dell'applicazione in modo che facciano riferimento alla chiave di accesso secondaria per l'account di archiviazione.

- Passare all'account di archiviazione nel portale di Azure.

- In Sicurezza e rete selezionare Chiavi di accesso.

- Per rigenerare la chiave di accesso primaria per l'account di archiviazione, selezionare il pulsante Rigenera accanto alla chiave di accesso primaria.

- Aggiornare le stringhe di connessione nel codice in modo che facciano riferimento alla nuova chiave di accesso primaria.

- Rigenerare la chiave di accesso secondaria nello stesso modo.

Attenzione

Microsoft consiglia di usare solo una delle chiavi in tutte le applicazioni contemporaneamente. Se si usa la Chiave 1 in alcune posizioni e la Chiave 2 in altre, non si potranno ruotare le chiavi senza quale applicazione perda l'accesso.

Per ruotare le chiavi di accesso di un account, l'utente deve essere un Amministratore del servizio o deve essere assegnato a un ruolo di Azure che includa Microsoft.Storage/storageAccounts/regeneratekey/action. Alcuni ruoli predefiniti di Azure che includono questa azione sono i ruoli Proprietario, Collaboratore e Ruolo del servizio dell'operatore della chiave dell'account di archiviazione. Per altre informazioni sul ruolo Amministratore del servizio, vedere Ruoli di Azure, ruoli di Microsoft Entra e ruoli di amministratore sottoscrizione classico. Per informazioni dettagliate sui ruoli predefiniti di Azure per Archiviazione di Azure, vedere la sezione Archiviazione in Ruoli predefiniti di Azure per il Controllo degli accessi in base al ruolo di Azure.

Creare un criterio di scadenza della chiave

Il criterio di scadenza della chiave consente di impostare un promemoria per la rotazione delle chiavi di accesso dell'account. Il promemoria viene visualizzato se è trascorso l'intervallo specificato e le chiavi non sono ancora state ruotate. Dopo aver creato un criterio di scadenza della chiave, è possibile monitorare la conformità degli account di archiviazione per garantire che le chiavi di accesso degli account vengano ruotate regolarmente.

Nota

Prima di poter creare un criterio di scadenza delle chiavi, potrebbe essere necessario ruotare ognuna delle chiavi di accesso dell'account almeno una volta.

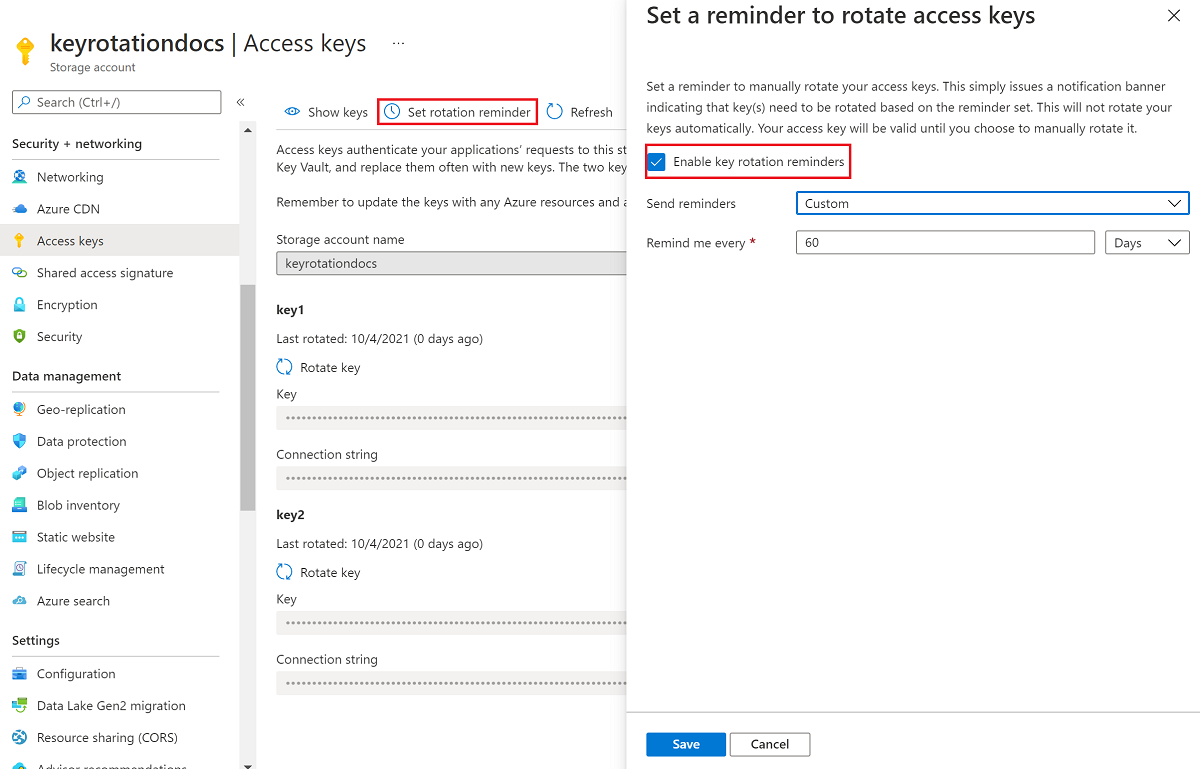

Per creare un criterio di scadenza della chiave nel portale di Azure:

- Nel portale di Azure passare all'account di archiviazione.

- In Sicurezza e rete selezionare Chiavi di accesso. Verranno visualizzate le chiavi di accesso dell'account, con la stringa di connessione completa per ogni chiave.

- Selezionare il pulsante Imposta promemoria rotazione. Se il pulsante Imposta promemoria rotazione è disattivato, sarà necessario ruotare ognuna delle chiavi. Seguire i passaggi descritti in Ruotare manualmente le chiavi di accesso per ruotare le chiavi.

- In Impostare un promemoria per ruotare le chiavi di accesso selezionare la casella di controllo Abilita promemoria di rotazione delle chiavi e impostare una frequenza per il promemoria.

- Seleziona Salva.

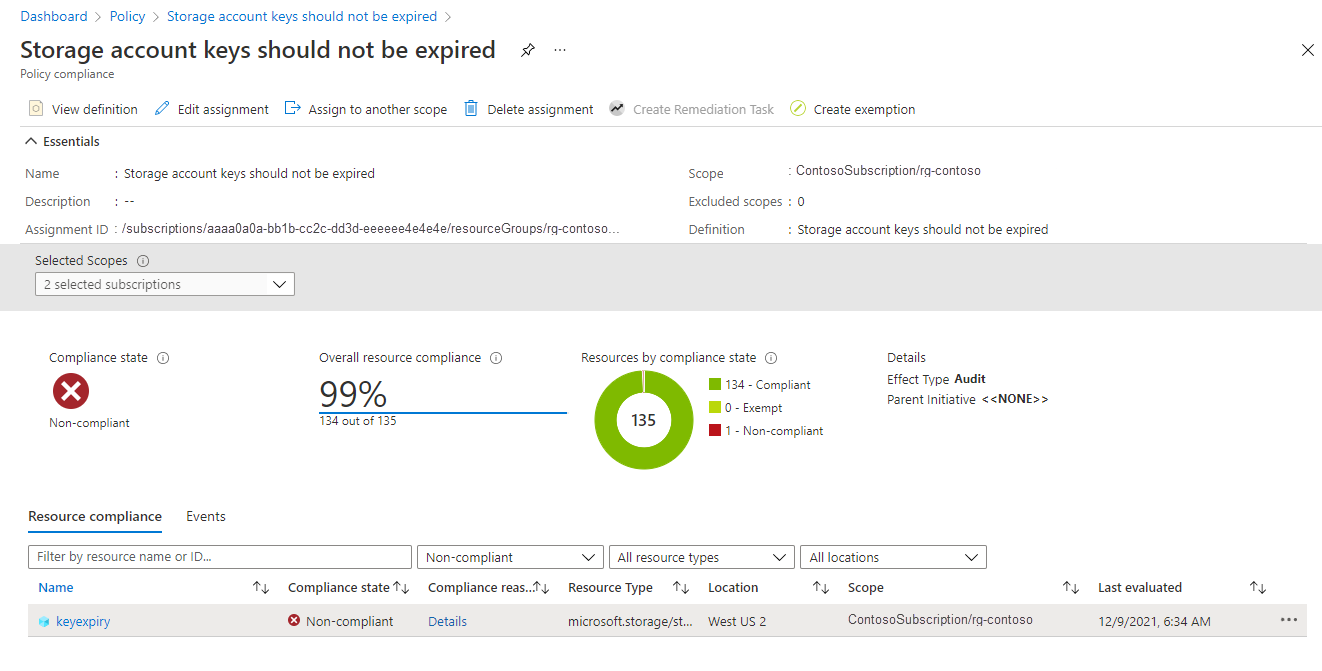

Verificare la presenza di violazioni del criterio di scadenza della chiave

È possibile monitorare gli account di archiviazione con Criteri di Azure per garantire che le chiavi di accesso dell'account siano state ruotate entro il periodo consigliato. Archiviazione di Azure offre criteri predefiniti per garantire che le chiavi di accesso dell'account di archiviazione non siano scadute. Per altre informazioni sui criteri predefiniti, vedere Le chiavi dell'account di archiviazione non devono essere scadute in Elenco di definizioni di criteri predefinite.

Assegnare il criterio predefinito per un ambito della risorsa

Eseguire i passaggi seguenti per assegnare il criterio predefinito all'ambito appropriato nel portale di Azure:

Nel Portale di Azure, cercare Criteri per visualizzare il dashboard di Criteri di Azure.

Nella sezione Creazione, selezionare Assegnazioni.

Scegliere Assegna criterio.

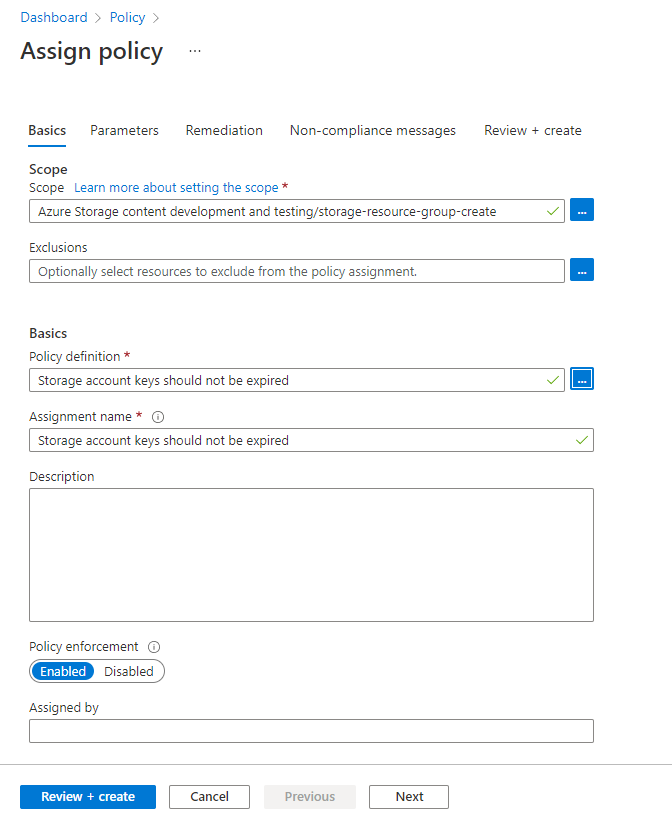

Nella scheda Dati principali della pagina Assegna criterio, all’interno della sezione Ambito, specificare l'ambito per l'assegnazione del criterio. Selezionare il pulsante Altro per scegliere la sottoscrizione e il gruppo di risorse facoltativo.

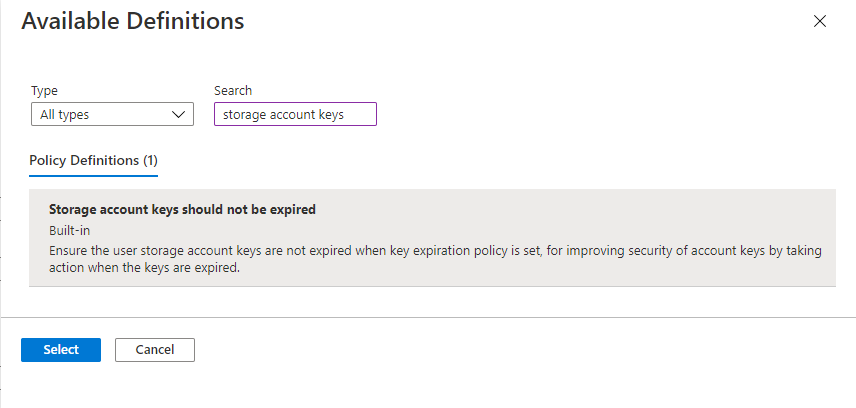

Per il campo Definizione criterio, selezionare il pulsante Altro e immettere le chiavi dell'account di archiviazione nel campo Cerca. Selezionare la definizione del criterio denominata Le chiavi dell'account di archiviazione non devono essere scadute.

Selezionare Rivedi e crea per assegnare la definizione del criterio all'ambito specificato.

Monitorare la conformità al criterio di scadenza della chiave

Per monitorare la conformità degli account di archiviazione al criterio di scadenza della chiave, eseguire i passaggi seguenti:

Nel dashboard di Criteri di Azure, individuare la definizione del criterio predefinito per l'ambito specificato nell'assegnazione del criterio. È possibile cercare Le chiavi dell'account di archiviazione non devono essere scadute nella casella Ricerca per filtrare i criteri predefiniti.

Selezionare il nome del criterio con l'ambito desiderato.

Nella pagina Assegnazione del criterio per il criterio predefinito selezionare Visualizza conformità. Tutti gli account di archiviazione nella sottoscrizione e nel gruppo di risorse specificati che non soddisfano i requisiti del criterio vengono visualizzati nel rapporto di conformità.

Per rendere conforme un account di archiviazione, ruotare le chiavi di accesso dell'account.