Configurare un proxy del Centro distribuzione chiavi Kerberos

I clienti consapevoli della sicurezza, ad esempio le organizzazioni finanziarie o governative, spesso accedono usando smart card. Le smart card rendono le distribuzioni più sicure richiedendo l'autenticazione a più fattori (MFA). Tuttavia, per la parte RDP di una sessione di Desktop virtuale Azure, le smart card richiedono una connessione diretta o "linea di visualizzazione", con un controller di dominio Active Directory (AD) per l'autenticazione Kerberos. Senza questa connessione diretta, gli utenti non possono accedere automaticamente alla rete dell'organizzazione da connessioni remote. Gli utenti in una distribuzione di Desktop virtuale Azure possono usare il servizio proxy KDC per eseguire il proxy del traffico di autenticazione e accedere in remoto. Il proxy KDC consente l'autenticazione per Remote Desktop Protocol di una sessione di Desktop virtuale Azure, consentendo all'utente di accedere in modo sicuro. Ciò rende molto più semplice lavorare da casa e consente l'esecuzione di determinati scenari di ripristino di emergenza in modo più semplice.

Tuttavia, la configurazione del proxy KDC comporta in genere l'assegnazione del ruolo Gateway Windows Server in Windows Server 2016 o versione successiva. Come si usa un ruolo Servizi Desktop remoto per accedere a Desktop virtuale Azure? Per rispondere a questo, esaminiamo rapidamente i componenti.

Esistono due componenti per il servizio Desktop virtuale Azure che devono essere autenticati:

- Il feed nel client Desktop virtuale Azure che offre agli utenti un elenco di desktop o applicazioni disponibili a cui hanno accesso. Questo processo di autenticazione si verifica in Microsoft Entra ID, il che significa che questo componente non è l'obiettivo di questo articolo.

- Sessione RDP risultante da un utente che seleziona una di queste risorse disponibili. Questo componente usa l'autenticazione Kerberos e richiede un proxy KDC per gli utenti remoti.

Questo articolo illustra come configurare il feed nel client desktop virtuale Azure nel portale di Azure. Per informazioni su come configurare il ruolo Gateway Desktop remoto, vedere Distribuire il ruolo Gateway Desktop remoto.

Prerequisiti

Per configurare un host di sessione di Desktop virtuale Azure con un proxy KDC, sono necessari gli elementi seguenti:

- Accesso alla portale di Azure e a un account amministratore di Azure.

- I computer client remoti devono eseguire almeno Windows 10 e avere installato il client Desktop di Windows. Il client Web non è attualmente supportato.

- È necessario che nel computer sia già installato un proxy KDC. Per informazioni su come eseguire questa operazione, vedere Configurare il ruolo Gateway Desktop remoto per Desktop virtuale Azure.

- Il sistema operativo del computer deve essere Windows Server 2016 o versione successiva.

Dopo aver verificato di soddisfare questi requisiti, si è pronti per iniziare.

Come configurare il proxy KDC

Per configurare il proxy KDC:

Accedi al portale di Azure come amministratore.

Passare alla pagina Desktop virtuale Azure.

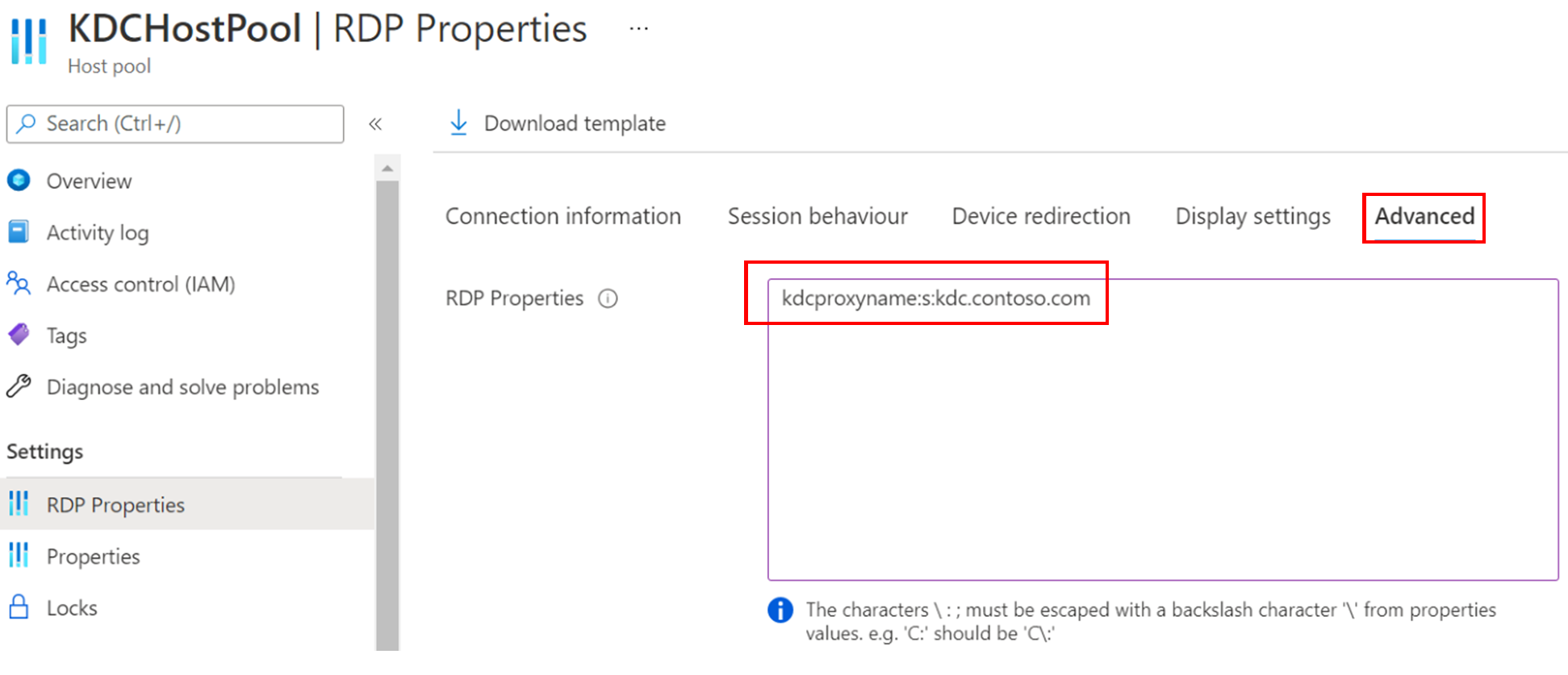

Selezionare il pool di host per cui si vuole abilitare il proxy KDC, quindi selezionare Proprietà RDP.

Selezionare la scheda Avanzate , quindi immettere un valore nel formato seguente senza spazi:

kdcproxyname:s:<fqdn>

Seleziona Salva.

Il pool di host selezionato dovrebbe ora iniziare a emettere file di connessione RDP che includono il valore kdcproxyname immesso nel passaggio 4.

Passaggi successivi

Per informazioni su come gestire il lato Servizi Desktop remoto del proxy KDC e assegnare il ruolo Gateway Desktop remoto, vedere Distribuire il ruolo Gateway Desktop remoto.

Se si è interessati a ridimensionare i server proxy KDC, vedere Come configurare la disponibilità elevata per il proxy KDC in Aggiungere disponibilità elevata al front-end Web Desktop remoto e gateway Web.