Panoramica del monitoraggio dell'integrità dell'avvio

Per aiutare l'avvio attendibile di Azure a prevenire meglio gli attacchi rootkit dannosi nelle macchine virtuali (VM), viene usata l'attestazione guest tramite un endpoint attestazione di Azure per monitorare l'integrità della sequenza di avvio. Questa attestazione è fondamentale per fornire la validità degli stati di una piattaforma.

La macchina virtuale di avvio attendibile richiede l'abilitazione dell'avvio protetto e del virtual Trusted Platform Module (vTPM) in modo che le estensioni di attestazione possano essere installate. Microsoft Defender per il cloud offre report basati sull'attestazione guest che verifica lo stato e che l'integrità di avvio della macchina virtuale è configurata correttamente. Per altre informazioni sull'integrazione di Microsoft Defender per il cloud, vedere Integrazione dell'avvio attendibile con Microsoft Defender per il cloud.

Importante

L'aggiornamento automatico dell'estensione è ora disponibile per l'estensione Boot Integrity Monitoring - Attestazione guest. Per altre informazioni, vedere Aggiornamento automatico dell'estensione.

Prerequisiti

È necessaria una sottoscrizione di Azure attiva e una macchina virtuale di avvio attendibile.

Abilitare il monitoraggio dell'integrità

Per abilitare il monitoraggio dell'integrità, seguire la procedura descritta in questa sezione.

Accedere al portale di Azure.

Selezionare la risorsa (Macchine virtuali).

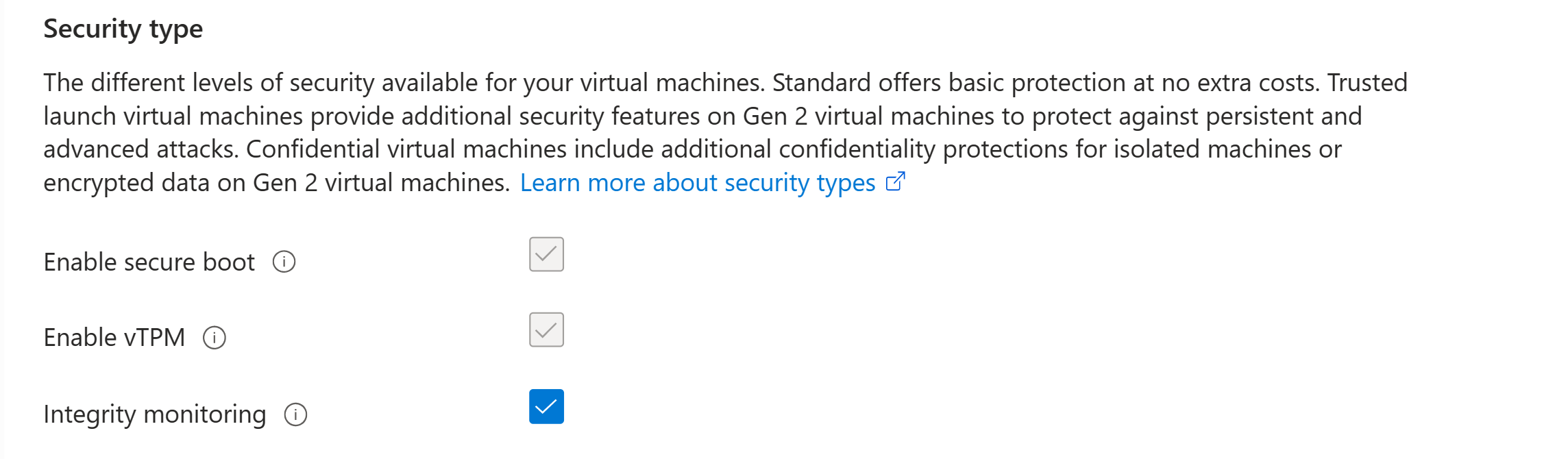

In Impostazioni selezionare Configurazione. Nel riquadro Tipo di sicurezza selezionare Monitoraggio dell'integrità.

Salvare le modifiche.

Nella pagina Panoramica della macchina virtuale il tipo di sicurezza per il monitoraggio dell'integrità dovrebbe essere abilitato.

Questa azione installa l'estensione Attestazione guest, a cui è possibile fare riferimento tramite le impostazioni nella scheda Estensioni e applicazioni .

Guida alla risoluzione dei problemi per l'installazione dell'estensione di attestazione guest

In questa sezione vengono illustrati gli errori di attestazione e le soluzioni.

Sintomi

L'estensione attestazione di Azure non funzionerà correttamente quando si configura un gruppo di sicurezza di rete (NSG) o un proxy. Viene visualizzato un errore simile a "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation provisioning non riuscito".

Soluzioni

In Azure i gruppi di sicurezza di rete vengono usati per filtrare il traffico di rete tra le risorse di Azure. I gruppi di sicurezza di rete contengono regole di sicurezza che consentono o negano il traffico di rete in ingresso o il traffico di rete in uscita da diversi tipi di risorse di Azure. L'endpoint attestazione di Azure deve essere in grado di comunicare con l'estensione Attestazione guest. Senza questo endpoint, Avvio attendibile non può accedere all'attestazione guest, che consente Microsoft Defender per il cloud di monitorare l'integrità della sequenza di avvio delle macchine virtuali.

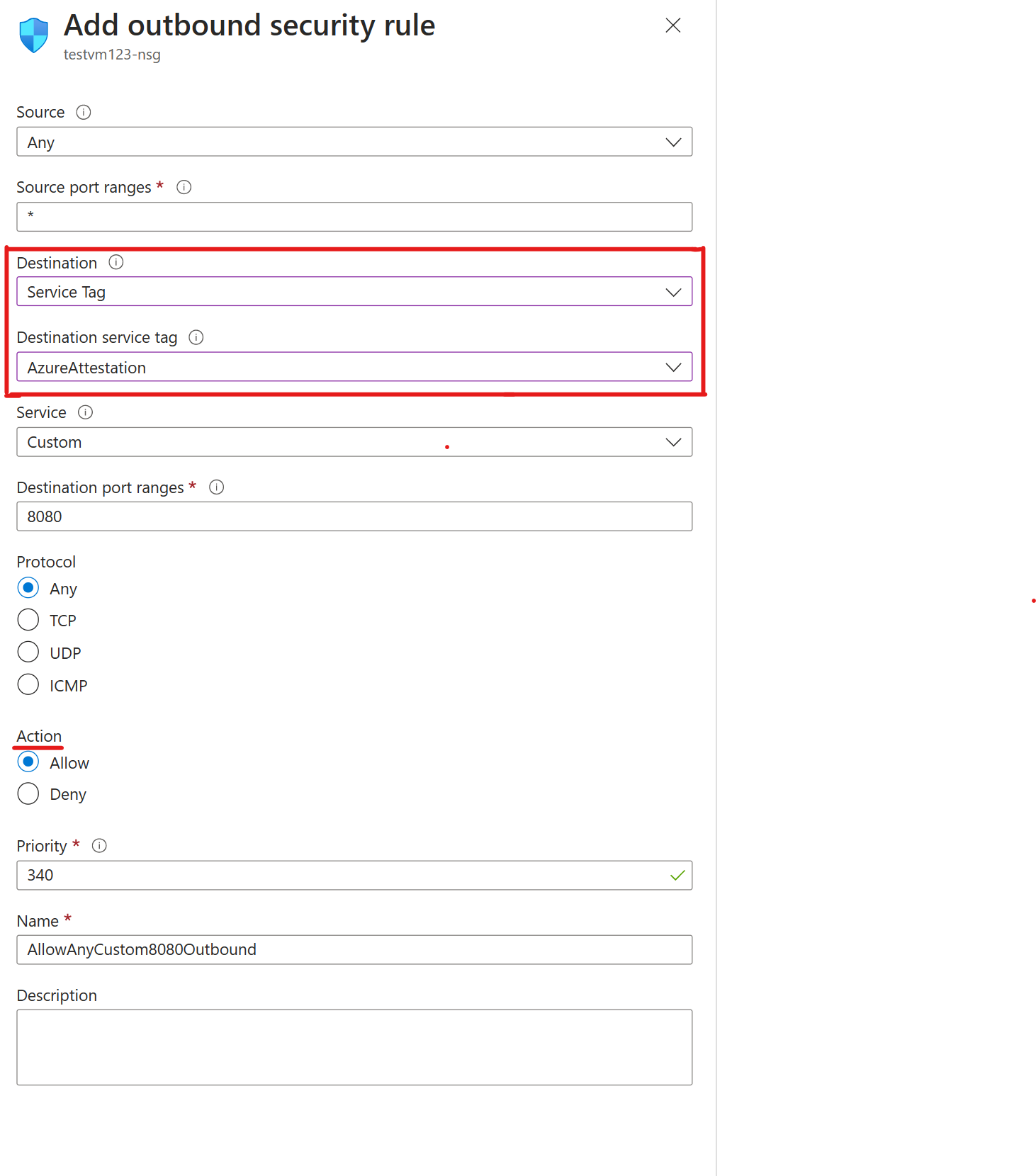

Per sbloccare attestazione di Azure traffico nei gruppi di sicurezza di rete usando i tag del servizio:

Passare alla macchina virtuale che si vuole consentire il traffico in uscita.

Nel riquadro all'estrema sinistra, in Rete selezionare Impostazioni di rete.

Selezionare quindi Create port rule Outbound port rule (Crea regola porta>in uscita).

Per consentire attestazione di Azure, impostare come destinazione un tag di servizio. Questa impostazione consente all'intervallo di indirizzi IP di aggiornare e impostare automaticamente le regole che consentono di attestazione di Azure. Impostare Tag del servizio di destinazione su AzureAttestation e impostare Azione su Consenti.

I firewall proteggono una rete virtuale che contiene più macchine virtuali di avvio attendibile. Per sbloccare attestazione di Azure traffico in un firewall usando una raccolta di regole dell'applicazione:

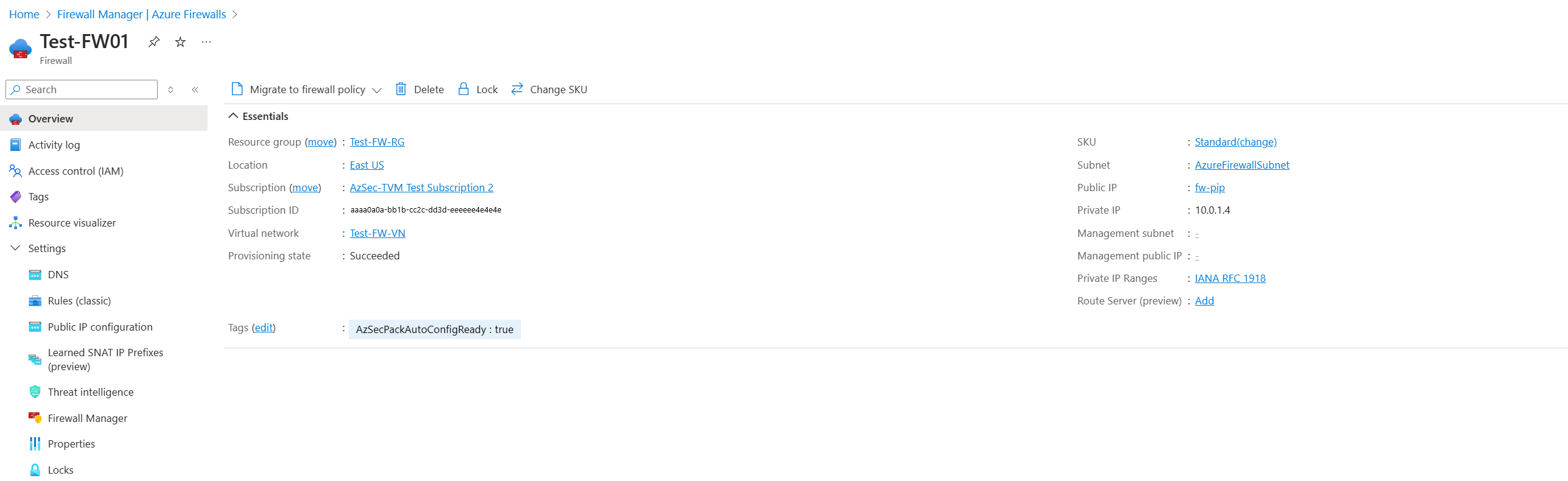

Passare all'istanza di Firewall di Azure che ha bloccato il traffico dalla risorsa macchina virtuale Avvio attendibile.

In Impostazioni selezionare Regole (versione classica) per iniziare a sbloccare l'attestazione guest dietro il firewall.

In Raccolta regole di rete selezionare Aggiungi raccolta regole di rete.

Configurare il nome, la priorità, il tipo di origine e le porte di destinazione in base alle esigenze. Impostare Nome tag servizio su AzureAttestation e impostare Azione su Consenti.

Per sbloccare attestazione di Azure traffico in un firewall usando una raccolta di regole dell'applicazione:

Passare all'istanza di Firewall di Azure che ha bloccato il traffico dalla risorsa macchina virtuale Avvio attendibile.

La raccolta regole deve contenere almeno una regola destinata ai nomi di dominio completi (FQDN).

Selezionare la raccolta di regole dell'applicazione e aggiungere una regola dell'applicazione.

Selezionare un nome e una priorità numerica per le regole dell'applicazione. Impostare Azione per la raccolta regole su Consenti.

Configurare il nome, l'origine e il protocollo. Il tipo di origine è per un singolo indirizzo IP. Selezionare il gruppo IP per consentire più indirizzi IP tramite il firewall.

Provider condivisi a livello di area

Attestazione di Azure fornisce un provider condiviso a livello di area in ogni area disponibile. È possibile scegliere di usare il provider condiviso a livello di area per l'attestazione o creare provider personalizzati con criteri personalizzati. Qualsiasi utente di Microsoft Entra può accedere a provider condivisi. Non è possibile modificare i criteri associati.

Nota

È possibile configurare il tipo di origine, il servizio, gli intervalli di porte di destinazione, il protocollo, la priorità e il nome.

Contenuto correlato

Altre informazioni sull'avvio attendibile e sulla distribuzione di una macchina virtuale di avvio attendibile.